AAA的配置

实验目的:

掌握AAA的配置

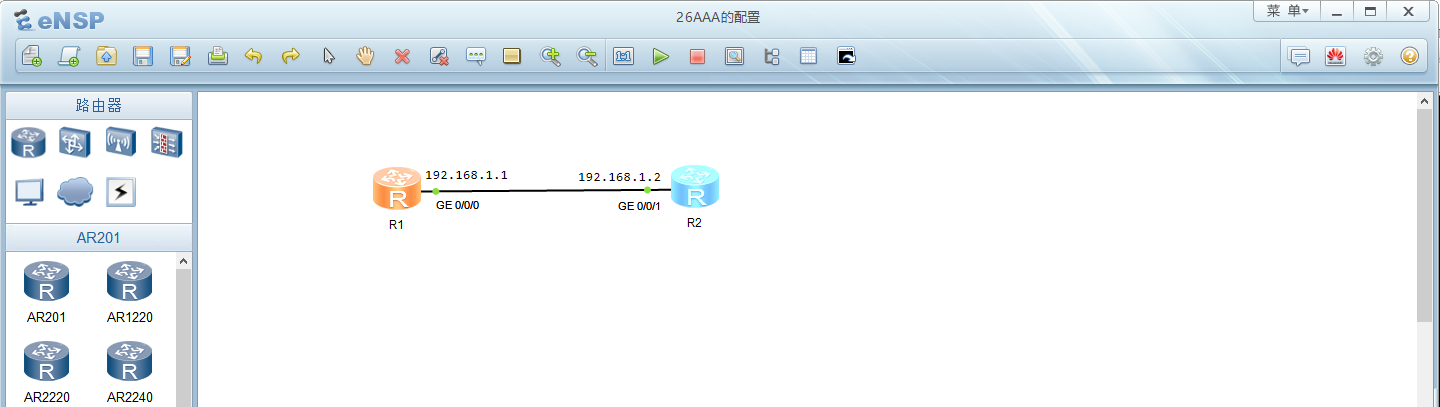

实验拓扑:

今天我们来配置AAA,但AAA到底有什么作用呢?下面就让我们来看看

AAA(认证、授权、计费)配置是网络安全管理的核心机制,主要作用如下:

一、身份认证(Authentication):验证用户合法性

- 功能:确认登录用户的身份,防止非法用户访问设备或网络资源。

- 实现方式:

- 本地认证:用户信息(用户名、密码)存储在设备本地(如交换机、路由器),适用于小型网络。

- 远端认证:通过RADIUS、HWTACACS等协议对接认证服务器,用户信息集中管理,支持大规模网络(如企业分支、校园网)。

- 应用场景:

- 管理员通过Telnet/SSH登录设备时,需输入用户名密码进行身份验证(如用户

ly9chia通过VTY接口登录设备,认证状态显示“pass”)。 - 普通用户接入网络(如Wi-Fi、有线接入)时,需通过账号认证方可上网。

- 管理员通过Telnet/SSH登录设备时,需输入用户名密码进行身份验证(如用户

二、权限授权(Authorization):控制用户操作范围

- 功能:根据用户身份赋予不同权限,限制其可使用的服务或命令,避免权限滥用。

- 核心作用:

- 区分管理员与普通用户:管理员可配置设备,普通用户仅允许查看信息。

- 精细化权限管理:例如限制部分用户仅能访问特定网络资源(如服务器、数据库)。

- 示例:

企业网络中,运维人员拥有设备配置权限,而访客仅能访问互联网,无法登录设备或内部系统。

三、计费管理(Accounting):记录资源使用情况

- 功能:记录用户使用网络资源的详细信息,用于计费、审计和故障排查。

- 记录内容:

- 使用时长(登录/登出时间)、数据流量、访问的服务类型(如Telnet、HTTP)等。

- 应用场景:

- 运营商对宽带用户按流量/时长计费;

- 企业审计员工网络使用行为,例如记录谁在何时访问了敏感服务器。

四、提升网络安全性

- 防止暴力破解:配置账号锁定功能,当用户连续认证失败N次后,暂时冻结账号(如限制5次失败后锁定10分钟),降低黑客试探风险。

- 密码安全加固:支持密码加密存储(如不可逆加密算法),避免明文泄露;强制密码复杂度(如长度、字符类型要求)。

- 集中化管理:通过AAA服务器集中管控用户信息,替代设备本地分散配置,减少管理漏洞(如删除无用账号、最小权限分配)。

五、适用场景总结

- 设备管理:控制管理员登录设备的权限(如Console口、VTY虚拟终端)。

- 网络接入:企业员工、访客接入内部网络时的身份验证和权限划分。

- 计费与审计:对网络资源使用进行记录和统计,满足合规性要求(如金融、政务行业)。

总结:AAA配置通过“认证-授权-计费”三步,实现对用户的全生命周期管理,既能防止非法访问,又能精细化控制权限和记录行为,是企业网络安全的基础保障。

实验操作:

路由器R1:

在系统视图下,配置路由器的IP地址和子网掩码

<Huawei>system-view #进入系统视图

[Huawei]undo info-center enable #关闭路由器信息

[Huawei]sysname R1 #更改设备名称

[R1]interface g0/0/0 #进入接口

[R1-GigabitEthernet0/0/0]ip address 192.168.1.1 24 #配置IP地址和子网掩码

[R1-GigabitEthernet0/0/0]undo shutdown #打开接口

[R1-GigabitEthernet0/0/0]quit #退回到系统视图

路由器R2:

在系统视图下,配置路由器的IP地址

<Huawei>system-view #进入系统视图

[Huawei]undo info-center enable #关闭路由器信息

[Huawei]sysname R2 #更改设备名称

[R2]interface g0/0/1 #进入接口

[R2-GigabitEthernet0/0/1]ip address 192.168.1.2 24 #配置IP地址和子网掩码

[R2-GigabitEthernet0/0/1]undo shutdown #打开接口

[R2-GigabitEthernet0/0/1]quit #退回到系统视图

进入aaa视图,配置认证授权方案

[R2]aaa #进入aaa视图

[R2-aaa]authentication-scheme hcia1 #创建名字为hcia1的认证方案

[R2-aaa-authen-hcia1]authentication-mode local #设置认证模式为本地认证

[R2-aaa-authen-hcia1]quit #退回到aaa视图

[R2-aaa]authorization-scheme hcia2 #创建名字为hcia2的认证方案

[R2-aaa-author-hcia2]authorization-mode local #设置认证模式为本地认证

[R2-aaa-author-hcia2]quit #退回到aaa视图

在aaa视图下,创建域并在域下应用AAA方案

[R2-aaa]domain hcia #创建名为hcia的域

[R2-aaa-domain-hcia]authentication-scheme hcia1 #在域下应用hcia1方案

[R2-aaa-domain-hcia]authorization-scheme hcia2 #在域下应用hcia2方案

在aaa视图下,创建本地用户并配置Telnet登录权限

[R2-aaa]local-user ly@hcia password cipher 1234 #创建用户ly@hcia,密码为1234

[R2-aaa]local-user ly@hcia service-type telnet #指定该用户的服务类型为Telnet远程登录

[R2-aaa]local-user ly@hcia privilege level 3 #设置用户权限等级为3级(0-15级,数字越大权限越高)

[R2-aaa]quit #退回到系统视图

在系统视图下,设置远程登录的认证方式

[R2]user-interface vty 0 4 #配置0-4共5个VTY线路,允许最多5个用户同时通过Telnet/SSH登录

[R2-ui-vty0-4]authentication-mode aaa #设置VTY线路的认证模式为AAA认证

[R2-ui-vty0-4]quit #退回到系统视图

实验调试:

使用R1远程登录R2,测试实验配置是否成功

<R1>telnet 192.168.1.2 #通过Telnet协议远程连接到IP地址为 192.168.1.2 的网络设备

Trying 192.168.1.2 ...

Press CTRL+K to abort

Connected to 192.168.1.2 ...

Login authentication

Username:ly@hcia #用户名

Password: #用户密码

Info: The max number of VTY users is 10, and the number

of current VTY users on line is 1.

The current login time is 2025-10-23 15:11:38.

进入系统视图,查看当前登录用户信息

<R2>system-view #进入系统视图

[R2]display users #查看登录用户信息

User-Intf Delay Type Network Address AuthenStatus AuthorcmdFlag

0 CON 0 00:01:30 no

Username : Unspecified

+ 34 VTY 0 00:00:00 TEL 192.168.1.1 pass no

Username : ly@hcia

注:

# 表头:用户登录信息字段说明

User-Intf Delay Type Network Address AuthenStatus AuthorcmdFlag

# 字段含义:用户接口 | 空闲时间 | 连接类型 | 网络地址 | 认证状态 | 命令授权标记

# Console口登录用户(本地物理接口)

0 CON 0 00:01:30 pass no

# 0 CON 0:用户ID 0,Console口0登录 | 00:01:30:空闲1分30秒 | (空):无远程IP | pass:认证成功 | no:未启用命令授权

Username : Unspecified # 未指定用户名(Console口默认登录)

# VTY虚拟终端登录用户(远程Telnet连接)

+ 34 VTY 0 00:00:00 TEL 192.168.1.1 pass no

# + 34 VTY 0:当前操作会话(+),用户ID 34,VTY 0接口 | 00:00:00:空闲0秒(活跃) | TEL:Telnet协议 | 192.168.1.1:远程登录IP | pass:认证成功 | no:未启用命令授权

Username : ly9chia # 登录用户名:ly9chia