网络环路:隐形威胁的破解之道

目录

一、环路形成的技术机理

二、环路引发的链式灾难

三、环路检测的技术手段

四、环路防御的体系构建

结语

在数字化浪潮席卷的当下,网络已成为社会运转的“神经中枢”。从个人通信到金融交易,从工业控制到智慧城市,无一不依赖稳定可靠的网络支撑。然而,一种被称为“网络环路”的隐蔽故障,正悄然成为威胁网络安全的“隐形杀手”。它不像病毒攻击那样声势浩大,却能在短时间内引发广播风暴、MAC地址表震荡,甚至导致整个网络瘫痪。这种无声的危机,迫切需要系统性的认知与防御。

一、环路形成的技术机理

网络环路的本质是网络设计冗余性与配置失误的矛盾产物,其形成机制在二层和三层网络中呈现不同特征。

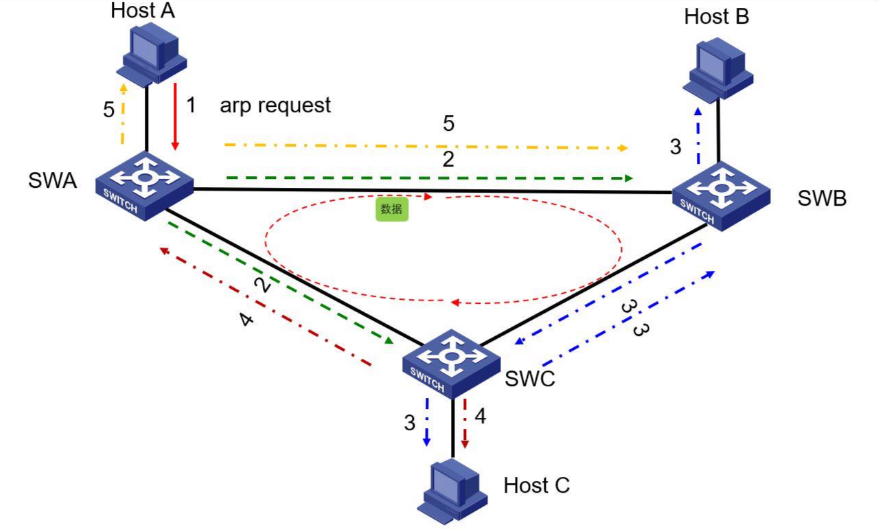

在二层网络中,环路通常源于交换机互联的物理链路冗余设计。当两台交换机通过多条物理链路直接连接,且未启用生成树协议(STP)时,广播帧会在这些链路间形成无限循环。这是因为以太网帧缺乏生存时间(TTL)字段,交换机在接收到未知单播帧时,会通过所有端口进行泛洪传播,而接收到的泛洪帧又会触发新的泛洪,形成正反馈循环。这种物理环路的形成,往往与线缆管理混乱、端口配置错误或链路聚合协议(LACP)配置不当有关。

三层网络的环路则多源于路由协议的配置失误。当动态路由协议(如OSPF、BGP)与静态路由混用时,若路由过滤规则缺失或递归查询错误,就可能形成路由环路。例如,路由器A的缺省路由指向路由器B,而B的缺省路由又错误指回A,数据包就会在两者间无限循环。此外,水平分割(Split Horizon)功能失效、路由更新延迟或拓扑变化未及时收敛,也是引发路由环路的重要原因。

从协议层面看,二层环路的破坏性源于交换机MAC地址表学习机制的缺陷。在正常状态下,交换机通过源MAC地址学习建立转发表,但环路会导致MAC地址表持续震荡,合法用户的MAC地址被错误覆盖,引发通信中断。三层环路则通过消耗路由器的CPU和内存资源,导致路由表震荡和协议收敛失败,使网络长期处于不稳定状态。

二、环路引发的链式灾难

当环路形成时,网络会经历一场“多米诺骨牌”式的崩溃,其影响可从数据链路层、网络层和应用层三个维度展开。

在数据链路层,环路会引发严重的广播风暴。实验数据显示,在100Mbps链路中,环路产生后5秒内广播流量占比从12%飙升至98%,15秒内交换机CPU利用率达到99%,30秒后正常业务流量丢包率超过85%。这种性能崩溃具有明显的阶段性特征:初期表现为局部延迟增加,中期出现间歇性断连,最终导致全网通信瘫痪。

网络层的破坏更为深远。路由环路会导致数据包在路由器间无限循环,直至TTL值耗尽(若存在TTL机制)或设备资源耗尽。同时,环路会引发路由表震荡,使路由器频繁重新计算路由,导致协议收敛时间大幅延长。在极端情况下,环路可能引发黑洞路由,使合法流量被错误丢弃,造成业务中断。

应用层的体验灾难是环路的直接后果。对于实时性要求高的应用(如VoIP、视频会议),环路导致的延迟和丢包会引发语音断续、画面卡顿等问题;对于金融交易系统,环路引发的延迟可能触发熔断机制,导致交易暂停;对于工业控制系统,环路可能引发控制指令丢失,造成设备异常运行。

三、环路检测的技术手段

检测网络环路需要综合运用多种技术手段,从流量分析、协议状态和拓扑验证三个层面展开。

流量分析是检测环路的基础方法。通过捕获网络接口的流量样本,可识别异常的广播/多播流量模式。在环路状态下,广播流量占比会显著高于正常水平(通常超过30%),且流量呈现周期性激增特征。此外,重复的MAC地址或IP地址出现在不同端口,也是环路的重要迹象。

协议状态检查是定位环路的关键手段。对于二层网络,可通过检查STP协议状态识别环路。正常状态下,非根交换机的指定端口应处于转发状态,而根端口处于阻塞状态;若检测到多个端口同时处于转发状态,则可能存在环路。对于三层网络,可通过检查OSPF的邻居状态、BGP的路由更新和IS-IS的LSP数据库,识别异常的路由环路。

拓扑验证是预防环路的根本方法。通过构建网络拓扑图,可直观识别潜在的环路路径。在物理拓扑中,应确保交换机之间的链路冗余设计符合STP规范,避免形成物理环路;在逻辑拓扑中,应通过路由过滤、水平分割和毒性反转等机制,防止路由环路的形成。此外,可视化工具可自动生成拓扑图,并高亮显示潜在环路路径,提升排查效率。

四、环路防御的体系构建

防御网络环路需要构建协议、设备和监控三重防御体系,从源头阻断环路的形成。

在协议层,生成树协议(STP)及其演进版本是防御二层环路的核心。传统STP通过选举根桥和阻塞冗余端口,防止广播风暴的形成;快速生成树协议(RSTP)将收敛时间从分钟级缩短至秒级;多生成树协议(MSTP)则支持按VLAN划分生成树实例,避免全网震荡。对于三层网络,动态路由协议应配置路由过滤规则,防止错误路由的传播。

设备层的管控需要精细化。端口安全机制可限制每个端口的MAC地址数量,当检测到异常MAC地址时自动关闭端口;风暴控制功能通过令牌桶算法限制广播/多播流量,防止资源耗尽;BPDU Guard功能可使非法BPDU触发端口Errdisable状态,阻断环路传播。

监控预警系统是最后一道防线。基于NetFlow的流量分析可识别持续高流量端口,SNMP陷阱能捕获STP状态变化事件,AI预测模型可通过分析历史流量模式和拓扑变化,提前预警环路风险。可视化工具可自动生成物理拓扑图,高亮显示潜在环路路径,使排查时间大幅压缩。

结语

网络环路作为“沉默的数据杀手”,其防御需要构建多层次、智能化的防护体系。从传统STP协议到SDN/IDN新技术,从被动监控到主动预测,网络工程师必须持续更新知识体系,掌握全栈防御技能。在5G、物联网和工业互联网快速发展的今天,只有构建自主环路免疫能力的网络架构,才能在这场无形的战斗中守护数据流通的生命线,确保数字化社会的稳定运行。