数据库快速加密与脱敏的融合实践:破解开发测试与数据共享的安全困局

引言:当“真实数据”成为风险源

某银行在开发新信贷系统时,直接将生产库的客户身份证号、手机号导入测试环境,结果因测试服务器漏洞导致 10 万条敏感信息泄露;某医疗科技公司为加快算法训练,将未脱敏的患者病历提供给外包团队,最终被监管处罚 500 万元。

这些案例揭示了一个普遍困境:业务效率依赖“真实数据”,但真实数据又带来巨大安全与合规风险。尤其在以下场景中尤为突出:

- 开发测试:需要类生产数据验证功能;

- 数据分析:需访问原始字段进行建模;

- 跨部门/跨组织共享:如财务向审计提供数据、医院向科研机构提供病历。

传统做法——“全量脱敏”或“完全隔离”——往往导致数据失真、业务受阻。如何在保障数据机密性的前提下,按需提供可用数据?本文将探讨一种融合“生产库加密 + 查询时动态脱敏”的新型架构,并解析其在典型场景中的落地路径。

第一章:为什么传统脱敏方案难以满足现代需求?

1.1 静态脱敏(SDM)的局限

原理:从生产库导出数据后,批量替换敏感字段(如身份证号 → 110***1990),生成脱敏副本。

问题:

- 数据失真:脱敏后无法支持精确查询、关联分析;

- 时效性差:脱敏副本通常滞后数天,无法反映最新业务状态;

- 存储成本高:需维护多套脱敏库;

- 不满足“最小必要”原则:所有用户看到相同脱敏结果,无法按角色差异化展示。

典型场景失效:测试人员需验证“身份证号校验逻辑”,但脱敏后号码格式错误,无法通过校验。

1.2 应用层动态脱敏的侵入性

原理:在应用代码中判断用户角色,对返回结果中的敏感字段进行掩码处理。

问题:

- 改造成本高:需修改所有涉及敏感字段的 API 和页面;

- 一致性难保障:微服务架构下,各服务脱敏逻辑可能不一致;

- 绕过风险:若攻击者直接访问数据库或日志,仍可获取明文。

结论:应用层脱敏适合前端展示,但无法解决数据库层的数据泄露风险。

第二章:新范式:生产库加密 + 查询时动态脱敏

理想方案应具备:

- 生产数据始终加密存储,防拖库;

- 查询时按角色动态脱敏,保障可用性;

- 对应用零改造,降低落地成本;

- 满足国密合规,通过密评。

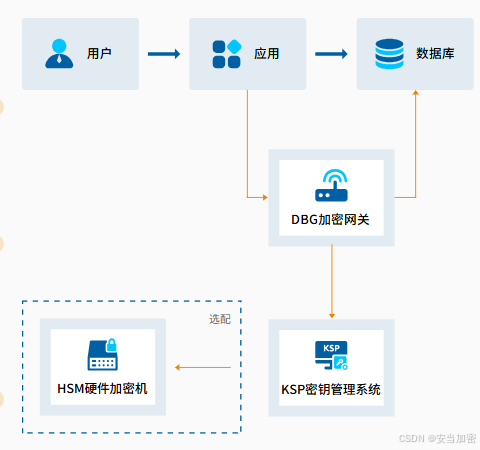

这正是 “数据库透明加密网关 + 动态脱敏引擎” 架构的核心价值。

2.1 架构原理

- 写入时:网关自动将敏感字段(如手机号)用 SM4 加密后存入数据库;

- 读取时:网关根据用户身份,决定返回明文、部分脱敏或完全屏蔽;

- 数据库中始终只有密文,即使被拖库也无法直接使用。

2.2 与传统方案的本质区别

| 能力 | 静态脱敏 | 应用层脱敏 | 加密+动态脱敏网关 |

|---|---|---|---|

| 数据真实性 | 低(失真) | 高(生产库) | 高(生产库) |

| 实时性 | 差(T+1) | 高 | 高 |

| 安全性 | 中(副本可能泄露) | 低(日志/DB 可见明文) | 高(DB 仅存密文) |

| 改造成本 | 低 | 高 | 零改造 |

| 合规性 | 弱 | 弱 | 强(国密+密评) |

关键优势:一份数据,多重视图——既保障安全,又保留业务价值。

第三章:典型应用场景解析

3.1 场景一:开发测试环境——用“真实结构+安全数据”加速交付

痛点:

- 测试需验证身份证校验、手机号格式等逻辑;

- 但直接使用生产数据违反《个保法》。

解决方案:

- 生产库字段加密存储;

- 测试人员连接加密网关,配置策略:

- 身份证号 → 返回

1101011990******123X(保留前6后4); - 手机号 → 返回

138****1234; - 银行卡号 → 返回

6222**********1234。

- 身份证号 → 返回

效果:

- 测试逻辑可正常验证;

- 即使测试库泄露,也无法还原真实信息;

- 满足《个人信息安全规范》对“去标识化”的要求。

3.2 场景二:数据分析与 AI 训练——按需提供最小化数据

痛点:

- 算法团队需访问用户行为日志;

- 但日志中含手机号、设备 ID 等标识符。

解决方案:

- 对标识符字段加密存储;

- 分析师查询时,网关自动:

- 将手机号替换为唯一哈希 ID(如

hash(13812345678) → a1b2c3); - 保留行为字段(点击、浏览时长)为明文。

- 将手机号替换为唯一哈希 ID(如

效果:

- 支持用户行为聚类、画像建模;

- 无法反推真实身份,符合 GDPR“匿名化”要求。

3.3 场景三:跨组织数据共享——安全可控的“数据可用不可见”

痛点:

- 医院需向科研机构提供患者病历;

- 但不得泄露患者身份。

解决方案:

- 病历字段(诊断、用药)加密存储;

- 科研人员查询时,网关:

- 屏蔽姓名、身份证、联系方式;

- 对病历文本进行关键词脱敏(如“北京”→“某地”);

- 记录所有查询操作,供审计。

效果:

- 科研可开展疾病统计分析;

- 患者隐私得到保护;

- 满足《人类遗传资源管理条例》要求。

技术实现参考:此类场景要求网关支持字段级加密策略、基于角色的动态脱敏规则及国密算法。例如,安当 DBG(Database Guard)数据库加密网关支持 SM4 字段加密与细粒度脱敏策略,已在多个金融与医疗客户中用于开发测试与数据共享场景。

第四章:合规对齐:满足密评与个保法的关键控制点

4.1 《个人信息保护法》要求

- 第 51 条:“采取加密、去标识化等安全技术措施”;

- 第 73 条:“去标识化”指“无法识别特定个人且不能复原”。

TDE+动态脱敏如何满足:

- 加密确保“无法识别”;

- 脱敏规则确保“不能复原”(如仅保留前缀,无逆向映射)。

4.2 密评(GM/T 0115-2021)要求

| 控制项 | 要求 | 实现方式 |

|---|---|---|

| 存储保密性 | “重要数据应加密存储” | SM4 加密敏感字段 |

| 访问控制 | “应按权限提供数据” | 基于角色动态脱敏 |

| 密钥管理 | “密钥应在密码模块内保护” | 私钥由 HSM/CAS 管理 |

| 算法合规 | “应使用国家认可算法” | 采用 SM4/SM3 |

注意:若脱敏规则可逆(如简单替换表),或加密使用 AES,则无法通过密评。

第五章:关键技术能力要求

一个合格的数据库加密脱敏网关,应具备:

5.1 字段级策略引擎

- 支持按 表、字段、用户角色 配置加密与脱敏规则;

- 规则示例:

policy:- table: usersfield: phoneencrypt: SM4mask:- role: testerformat: "138****{last4}"- role: analystformat: "HASH({value})"

5.2 国密算法支持

- 加密:SM4-CBC(随机化);

- 哈希:SM3(用于不可逆脱敏);

- 证书:支持 SM2 证书认证。

5.3 透明代理与协议兼容

- 兼容 MySQL、PGSQL、SQL Server 协议;

- 支持 JDBC、ODBC、ORM 框架;

- 对应用零侵入。

5.4 审计与追溯

- 记录:谁、何时、查询了哪个字段、返回的是明文还是脱敏值;

- 日志接入 SIEM,满足等保日志留存要求。

第六章:实施路径与最佳实践

6.1 分阶段推进

| 阶段 | 目标 | 关键动作 |

|---|---|---|

| 1. 识别 | 梳理敏感字段与使用场景 | 识别身份证、手机号、银行卡等;明确测试、分析等角色需求 |

| 2. 试点 | 验证兼容性与性能 | 选择非核心系统(如 HR 系统)试点 |

| 3. 推广 | 全量覆盖生产库 | 制定加密脱敏策略,分批上线 |

| 4. 治理 | 持续运营 | 纳入 SDL,定期评审策略 |

6.2 性能优化建议

- 仅加密必要字段:避免全表加密;

- 脱敏规则缓存:减少实时计算开销;

- 网关部署靠近数据库:降低延迟。

6.3 避免常见误区

-

误区 1:“脱敏就是加密”

→ 加密用于存储保护,脱敏用于访问控制,二者互补。 -

误区 2:“动态脱敏会拖慢查询”

→ 实测表明,在合理策略下,性能开销 <15%。 -

误区 3:“开源工具足够用”

→ 开源方案通常缺乏国密支持与商用密码认证,难以通过密评。

第七章:未来展望

- 与隐私计算融合:在加密数据上直接进行联邦学习;

- AI 驱动的智能脱敏:自动识别敏感字段并推荐脱敏规则;

- 云原生支持:无缝集成 Kubernetes 与云数据库。

结语:让数据在流动中安全,在使用中合规

在数据成为核心资产的时代,“不用数据”是懒政,“乱用数据”是冒险。通过“生产库加密 + 查询时动态脱敏”的融合架构,企业可以在不牺牲业务敏捷性的前提下,构建起覆盖存储、访问、共享全链路的数据安全防线。

对于金融、医疗、政务等高合规要求行业,选择*支持国密算法、具备字段级策略能力**的数据库安全网关,不仅是满足监管的必要举措,更是实现“数据可用不可见”、释放数据价值的战略基础。