⸢ 柒-V⸥⤳ 可信纵深防御建设方案:技术保障 体系演进

👍点「赞」📌收「藏」👀关「注」💬评「论」

在金融科技深度融合的背景下,信息安全已从单纯的技术攻防扩展至架构、合规、流程与创新的系统工程。作为一名从业十多年的老兵,将系统阐述数字银行安全体系的建设路径与方法论,旨在提出一套可落地、系统化、前瞻性的新一代安全架构。

| 序号 | 主题 | 内容简述 |

|---|---|---|

| 1 | 安全架构概述 | 全局安全架构设计,描述基础框架。 |

| 2 | 默认安全 | 标准化安全策略,针对已知风险的标准化防控(如基线配置、补丁管理)。 |

| 👉3 | 可信纵深防御 | 多层防御体系,应对未知威胁与高级攻击(如APT攻击、零日漏洞)。 |

| 4 | 威胁感知与响应 | 实时监测、分析威胁,快速处置安全事件,优化第二、三部分策略。 |

| 5 | 实战检验 | 通过红蓝对抗演练验证防御体系有效性,提升安全水位。 |

| 6 | 安全数智化 | 运用数据化、自动化、智能化(如AI)提升安全运营(各部分)效率。 |

目录

7 可信纵深防御建设方案

7.4 技术保障

7.4.1 安全性保障

1.可信产品自身安全:从源头杜绝风险

2.实战化攻防检验:在对抗中淬炼防御能力

3.极端场景压力测试:验证防御体系的韧性

4.全链路渗透测试:从黑客视角检验整体有效性

7.4.2 稳定性保障

1. 充分的测试验证

2. 变更风险左移

3. 完善的可观测与应急体系

4. 精细化的灰度发布策略

5. 审慎的熔断能力设计

7.5 实战牵引

7.5.1 核心工具:威胁路径图建设

7.5.2 闭环流程:实战攻防检验与体系优化

7.6 体系演进:从单点突破到全面免疫

7.7 总结

👍点「赞」➛📌收「藏」➛👀关「注」➛💬评「论」

7 可信纵深防御建设方案

7.4 技术保障

技术保障:主要围绕安全性与稳定性两大核心支柱展开,确保防御体系既能抵御外部威胁,又能支撑业务平稳运行。

7.4.1 安全性保障

安全性保障的核心在于主动发现并消除风险,确保每一道防线都坚实可靠。其主要工作可归纳为以下四个关键层面:

1.可信产品自身安全:从源头杜绝风险

-

安全设计:在产品设计与落地中,深度集成密码技术,保障敏感配置、数据传输链路的机密性与完整性。

-

上线前评估:建立严格的安全开发生命周期流程,通过黑盒、白盒、灰盒等多种测试手段,确保产品无已知漏洞。

2.实战化攻防检验:在对抗中淬炼防御能力

将可信产品纳入红蓝对抗演练的重点目标,从攻击者视角进行实战化检验。具体的检验方案涵盖四个维度,如下表所示:

| 检验维度 | 评估目标 | 主要方法 |

|---|---|---|

| 🔍 已知绕过手法评估 | 验证产品对公开绕过手法的防御有效性 | 收集EDR、RASP等产品的已知绕过方案,进行针对性测试 |

| 💡 未知绕过手法挖掘 | 提升应对高级未知威胁的能力 | 采用模糊测试技术,结合手工与自动化,挖掘潜在漏洞 |

| 🛡️ 自身安全性评估 | 确保可信产品自身不成为攻击入口 | 对产品的API、控制台等进行全面安全评估,防止引入新风险 |

| 📡 前沿技术跟踪 | 保持防御技术的先进性与时效性 | 持续跟踪新型漏洞、绕过方法,为产品升级提供输入 |

3.极端场景压力测试:验证防御体系的韧性

在极端苛刻的条件下,测试单点策略、纵深联动效果以及熔断机制,确保在最坏情况下防御体系仍能有效工作,最大限度降低失效概率。

4.全链路渗透测试:从黑客视角检验整体有效性

通过红蓝演练,模拟真实攻击,检验可信纵深防御体系能否有效覆盖数字银行面临的全量威胁场景,避免出现防御空白和威胁漏过。

7.4.2 稳定性保障

稳定性保障的核心目标是:① 保障业务应用稳定可用;② 控制安全措施带来的性能损耗。关键手段如下:

1. 充分的测试验证

上线前必须经过严格的测试流程:

单元测试 → 集成测试 → 压力测试 → 全链路测试

2. 变更风险左移

树立 DevSecOps 理念,将可信策略的生成左移至研发环节,在设计阶段就构建与生产环境一致的策略,尽早发现并低成本处置风险。

3. 完善的可观测与应急体系

建立覆盖全面的监控与应急响应机制,确保变更过程可控、可视、可逆。

-

可监控:监控基础(CPU、内存)、业务(请求成功率、耗时)、策略(匹配数、拦截数)三类指标。

-

可灰度:制定合理的灰度发布策略。

-

可回滚:变更后必须具备一键快速回滚能力。

-

可应急:建立快速应急响应流程。

-

自动化监控 & 精准告警:通过自动化脚本过滤预期内告警,聚焦于真正需要关注的风险事件。

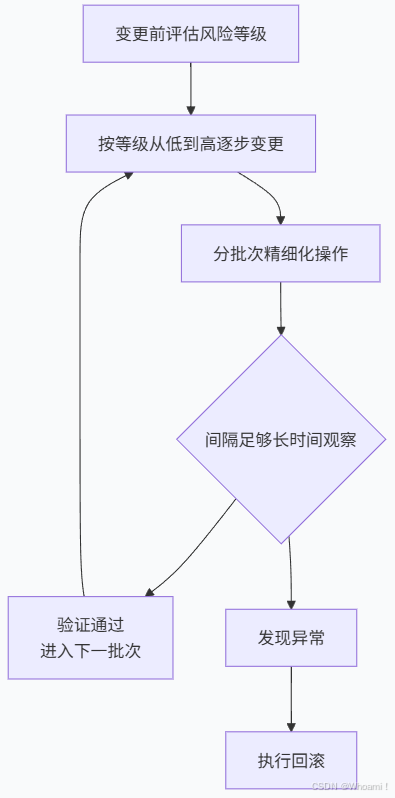

4. 精细化的灰度发布策略

灰度发布是保障稳定性的关键,其标准流程可概括为以下步骤,确保变更风险被逐步释放:

5. 审慎的熔断能力设计

-

目的:在可信拦截策略误杀过高时,自动降级放行,保证业务不中断。

-

⚠️ 注意:熔断机制是一把双刃剑,可能被攻击者利用。建议随着策略的成熟,逐步提升熔断阈值,避免初期被利用绕过管控。

6. 主动的舆情监控

上线后,需监控内外网舆情,对受影响的客户反馈快速响应,提前准备好应急预案,将影响降至最低。

7.5 实战牵引

构建可信纵深防御体系后,必须通过实战化检验来验证其有效性、发现短板并指引未来建设方向。这是一个通过“红蓝对抗”实现“以攻促防”的闭环过程。

7.5.1 核心工具:威胁路径图建设

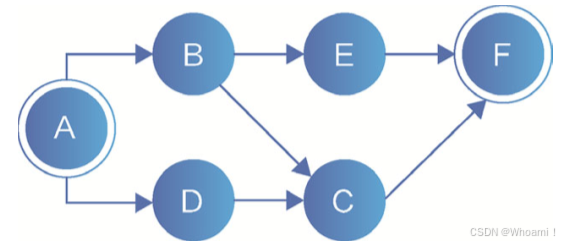

威胁路径图是将可能面临的攻击过程进行抽象化、可视化的呈现。它描绘了攻击者从起点到目标所可能经过的所有路径,形成一张“攻击有向图”。

-

核心概念:一条威胁路径即一次完整的攻击链,例如

A → B → C → F。-

字母节点:代表资产(如服务器、应用、数据库)。

-

节点连线:代表攻击场景,其中包含了具体的攻击方法、对应的可信防御能力及策略。

-

-

路径图的信息深化:一个优秀的威胁路径图不仅是路径展示,更是一个丰富的数据库,需要为资产和场景添加关键属性:

| 属性类型 | 说明 | 目的 |

|---|---|---|

| 🛠️ 资产属性 | 网络位置、技术栈、业务类型、责任人、历史漏洞等 | 提高演练效率,快速定位关键目标 |

| 🎯 优先级属性 | 基于威胁发生概率、造成的损失、攻击难易度综合判断 | 聚焦核心风险,优先防护最可能、损失最大的攻击路径 |

7.5.2 闭环流程:实战攻防检验与体系优化

基于威胁路径图,可构建一个持续运转的“演练-复盘-优化” 闭环系统,其核心流程如下:

-

步骤一:数据整合 - 在威胁路径图中补充可信防御能力与策略数据,系统化地计算出防御体系的覆盖情况和薄弱点。

-

步骤二:实战检验 - 基于路径图数据,常态化开展红蓝对抗演练,记录每次演练的结果和效果数据,形成实战检验平台。

-

步骤三:复盘优化 - 重点关注被突破或绕过的可信能力及策略,针对性地进行升级整改。通过持续循环,驱动防御体系能力不断提升。

7.6 体系演进:从单点突破到全面免疫

可信纵深防御体系的建设并非一蹴而就,建议遵循由点及面、循序渐进的演进路径,共分三个阶段:

| 阶段 | 核心目标 | 关键举措 | 达成效果 |

|---|---|---|---|

| 🚀 初步试点落地 | 验证单点防御有效性 | 针对顶级风险(如0Day漏洞),选择边界应用试点落地应用运行时可信防护能力。 | 在关键风险点建立可信防护,验证价值,积累经验。 |

| 📈 体系化覆盖 | 在特定攻击链上形成合力 | 针对高风险场景(如数据窃取),建立覆盖多个层面的可信纵深防御能力。 | 验证防御体系在某一类攻击威胁中的纵深防护效果。 |

| 🛡️ 全面覆盖 | 应对已知与未知的全量威胁 | 全面覆盖各个层面,更细粒度地定义预期内的可信行为,构建完备的防护能力。 | 有效应对数字银行当前及未来面临的已知高级威胁和未知威胁。 |

7.7 总结

-

指导原则:确立了安全可信、多层覆盖、稳定与安全并重等核心建设原则。

-

关键能力:详细剖析了从基础设施、应用、网络、数据、端到信任链和可信策略的七大关键能力建设。

-

技术保障:从安全性(主动免疫)和稳定性(业务流畅)两个维度,提供详尽技术保障手段。

-

进化引擎:引入了通过实战牵引(红蓝演练与威胁路径图)检验和优化体系的闭环机制。

-

实现路径:规划了从试点落地 → 体系化覆盖 → 全面覆盖的三阶段清晰演进路线。

参考资料:《数字银行安全体系构建》

👍点「赞」➛📌收「藏」➛👀关「注」➛💬评「论」

🔥您的支持,是我持续创作的最大动力!🔥