汽车行业密钥灌装解决方案:构建可信的车载安全启动与通信体系

一、背景与挑战:智能汽车的安全新命题

随着电动化、智能化、网联化加速发展,现代汽车已演变为“移动的智能终端”。一辆高端车型搭载超过100个电子控制单元(ECU),通过CAN、Ethernet等总线高频交互数据,并通过T-Box与云端、路侧单元(RSU)实时通信。

然而,这种高度互联的架构也带来了严峻的安全挑战:

- ECU固件被篡改,导致车辆失控;

- OTA升级包遭劫持,植入后门或恶意代码;

- V2X消息伪造,引发交通事故;

- T-Box私钥泄露,攻击者远程控制车辆;

- 供应链环节密钥管理失控,造成批量车辆被克隆或仿冒。

✅ 核心问题:

如何在车辆生产、装配、激活等关键环节,安全、高效、可审计地灌装密钥与证书,构建从芯片到云端的完整信任链?

二、密钥灌装的核心目标

为应对上述风险,密钥灌装需实现以下目标:

| 目标 | 说明 |

|---|---|

| 可信启动 | 确保ECU启动时加载的固件未被篡改 |

| 安全通信 | 实现车-云、车-车、车-路的加密与认证 |

| 唯一身份 | 每辆车、每个模块具备不可伪造的数字身份 |

| 防克隆防复制 | 密钥永不以明文形式暴露,防止物理提取 |

| 合规可审计 | 满足UN R155、ISO 21434、GB/T 39786等法规要求 |

三、典型应用场景

| 场景 | 说明 |

|---|---|

| ECU安全启动 | 在MCU/SoC生产或ECU装配阶段,灌装根公钥或证书,用于验证Bootloader和OS签名 |

| T-Box密钥灌装 | 在整车下线时,为T-Box生成唯一设备证书,用于TLS通信、远程诊断、OTA验证 |

| OTA签名密钥管理 | 在云端HSM中保护OTA签名私钥,确保升级包来源可信、内容完整 |

| V2X通信证书预置 | 为V2X模组预置安全证书,支持PC5直连通信与CA认证 |

| 无钥匙进入/充电认证 | 为车锁、充电桩等终端灌装身份密钥,防止非法接入 |

四、整体技术架构

✅ 架构说明:

- CAS密钥管理系统作为中枢,统一调度密钥生成、证书签发、策略管理;

- 所有私钥在HSM或车规级安全芯片内生成,永不以明文形式传输或存储;

- 支持国密算法(SM2/SM3/SM4)与国际算法(RSA/ECC)双栈;

- 全流程操作日志可追溯,满足合规审计要求。

五、密钥灌装流程(以T-Box为例)

5.1 前置条件

- T-Box模组集成车规级安全芯片(如支持国密的SE);

- 生产线部署密钥灌装站(工业PC + 专用烧录工具);

- 企业内部部署:

- CAS密钥管理系统

- 硬件安全模块(HSM)

- 私有CA证书引擎

- 审计日志平台

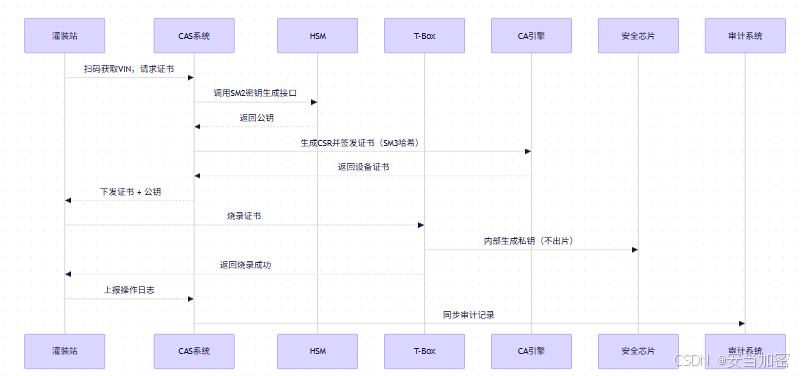

5.2 自动化灌装流程

✅ 关键优势:

- 全程自动化:扫码即触发证书签发,无需人工干预;

- 国密合规:使用SM2签名、SM3哈希,符合GB/T 39786三级要求;

- 安全闭环:私钥在安全芯片内生成,外部不可见;

- 审计完整:所有操作由CAS系统统一记录,支持追溯。

六、关键技术组件

| 组件 | 功能说明 |

|---|---|

| 安全芯片(SE/TPM) | 车规级硬件,支持国密算法,防物理提取与侧信道攻击 |

| 硬件安全模块(HSM) | 保护根密钥、CA私钥、OTA签名密钥,满足FIPS 140-2 Level 3或国密二级要求 |

| CAS密钥管理系统 | 核心平台:统一管理密钥全生命周期;支持与HSM深度集成,调用SM2/SM3/SM4算法;提供证书模板、自动签发、吊销、续期功能;开放API,可与MES、ERP、扫码系统对接,实现“一车一密”自动化灌装;内置策略引擎与审计日志,满足UN R155与等保合规 |

| 密钥灌装站 | 工业级终端,通过标准API对接CAS系统,完成证书烧录 |

| 审计与日志系统 | 所有操作由CAS系统统一记录,支持导出、上链或对接SIEM |

七、合规与算法支持

7.1 国密算法应用

| 场景 | 国密算法 |

|---|---|

| 数字签名 | SM2 |

| 摘要算法 | SM3 |

| 对称加密 | SM4 |

| 安全通信 | TLS 1.3 + SM2/SM4 |

| 证书格式 | X.509 + SM2公钥 |

✅ 符合《GM/T 0018-2012》《GB/T 39786-2021》等国家密码标准。

7.2 法规对齐

| 法规 | 满足点 |

|---|---|

| UN R155 | CSMS要求密钥全生命周期管理、安全启动、身份认证 |

| ISO 21434 | 第15章“产品开发安全”,要求安全通信与固件验证 |

| GB/T 39786-2021 | 密码应用第三级:国密算法、HSM保护、审计日志 |

| 等保2.0 | 身份鉴别、访问控制、安全审计、密码使用 |

八、实施建议与最佳实践

✅ 1. 分阶段推进

- 阶段一:T-Box密钥灌装 + OTA签名;

- 阶段二:扩展至网关、域控制器;

- 阶段三:全车ECU支持安全启动与证书认证。

✅ 2. 供应链协同

- 要求Tier1在模组阶段预留安全芯片;

- 建立OEM主导的密钥管理权责机制;

- 采用“OEM主控 + Tier1执行”模式,确保密钥归属清晰。

✅ 3. 平台选型建议

企业在选择密钥管理平台时,应优先考虑具备以下能力的CAS密钥管理系统:

| 能力 | 说明 |

|---|---|

| 支持国密SM2/SM3/SM4 | 满足信创与合规要求 |

| HSM深度集成 | 可对接主流HSM厂商,实现安全密钥操作 |

| 自动化灌装 | 提供RESTful API,支持与MES、扫码系统联动 |

| 证书全生命周期管理 | 签发、吊销、续期、OCSP/CRL发布 |

| 高可用部署 | 双机热备、集群模式,保障生产连续性 |

| 审计合规 | 完整操作日志,支持等保与UN R155审计 |

✅ 实践表明:采用专业的CAS密钥管理系统,可将密钥灌装效率提升60%以上,显著降低人为错误与合规风险。

九、典型客户价值

| 价值维度 | 说明 |

|---|---|

| 安全提升 | 防止固件篡改、中间人攻击、设备克隆 |

| 合规达标 | 满足UN R155、等保、国密等强制要求 |

| 品牌保护 | 避免因安全事件导致召回或舆论危机 |

| OTA可信 | 确保远程升级包来源可信、内容完整 |

| V2X准备 | 为车路协同、自动驾驶提供身份基础 |

十、总结

汽车密钥灌装已不再是“可选项”,而是智能汽车安全体系的基石。

唯有在生产制造阶段完成安全、可控、可审计的密钥注入,才能构建从芯片到云端的完整信任链。

未来的汽车安全,依赖于一个可信、可控、可审计的CAS密钥管理中枢。