网络攻防技术:信息收集技术

在网络安全领域,信息收集如同军事行动中的侦察环节,往往决定了整个攻防战的成败。

现代网络攻击中,高达70%的成功入侵都始于周密的信息收集。攻击者通过看似无害的公开渠道,逐步拼凑出目标网络的完整蓝图,从中发现最薄弱的攻击入口。

01 信息收集概述

信息收集,也称为网络侦察,是指通过各种技术手段收集目标系统相关信息的过程。这些信息如同拼图的碎片,当足够多的碎片被组合在一起时,目标的完整安全状况便清晰可见。

信息收集的核心内容

完整的信息收集涵盖以下关键要素:

- 基础标识信息:目标域名、IP地址范围、网络归属

- 系统特征信息:操作系统类型与版本、开放端口列表、运行的服务及其版本

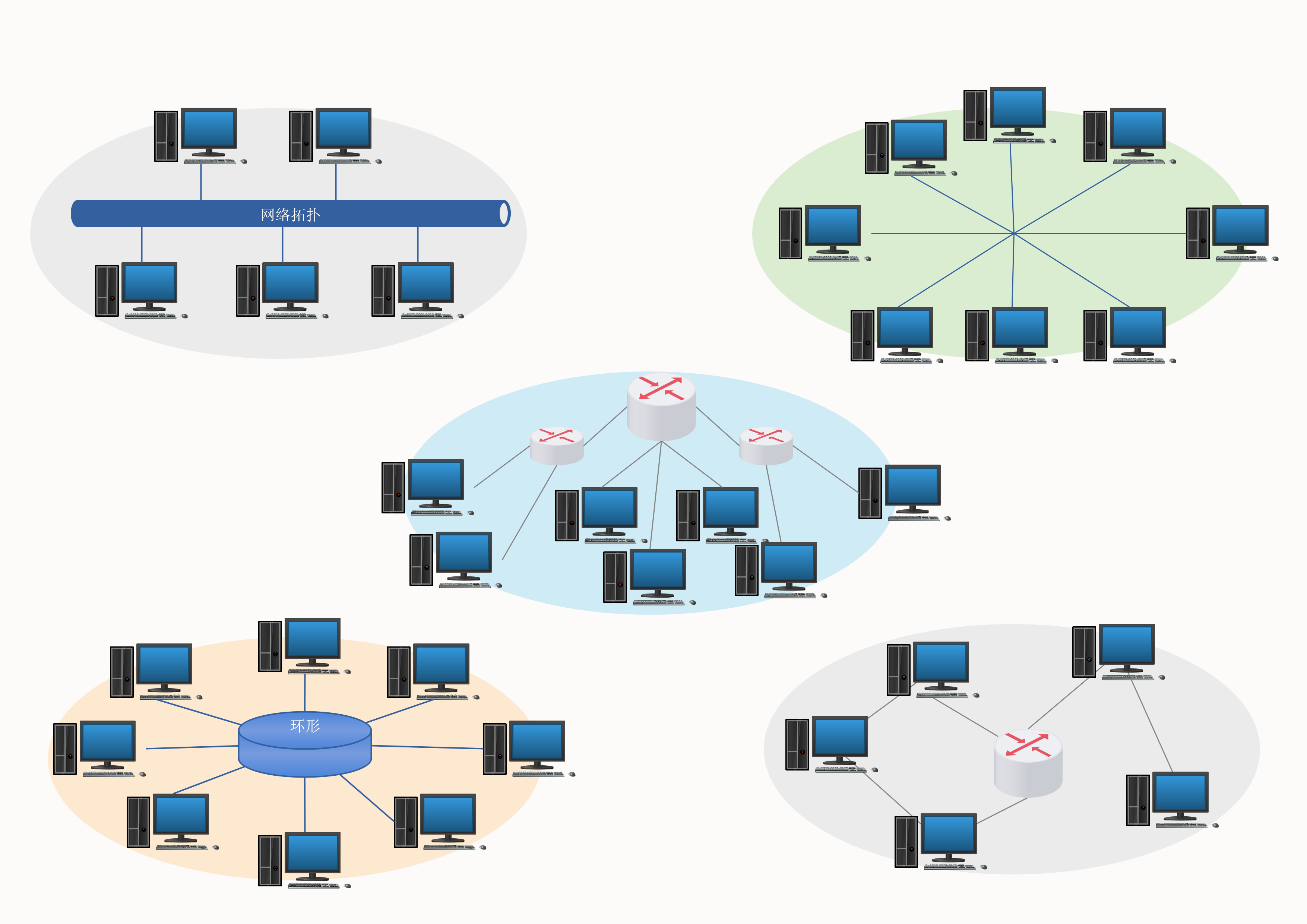

- 安全状况信息:服务漏洞情况、安全防护措施(防火墙、WAF等)、网络拓扑结构

- 组织架构信息:员工信息、电子邮件地址、组织关系图

信息收集的四大方法

根据收集手段和技术特点,信息收集可分为四类:

- 公开信息收集:通过公开渠道获取信息,无需直接与目标系统交互

- 网络扫描:主动向目标发送探测数据包,分析响应以获取信息

- 漏洞扫描:检测系统中已知的安全漏洞

- 网络拓扑探测:探索网络内部结构和设备连接关系

02 公开信息收集

公开信息收集是最隐蔽且合法的信息获取方式,因为它仅利用公开可获得的信息资源,不涉及对目标系统的直接探测。

利用Web服务挖掘信息

网站通常包含大量对攻击者有价值的信息:

- 公开文档与图片:公司网络拓扑图、组织架构图可能意外出现在公开资料中

- 网站源码注释:开发人员留下的注释可能包含技术栈信息、测试凭证等

- 员工联系方式:电子邮件格式、员工姓名列表有助于后续社交工程攻击

- 技术栈信息:通过分析网站使用的框架、插件版本,可查找已知漏洞

利用搜索引擎服务

搜索引擎是信息收集的利器,特别是以下技术:

- Google Hacking:使用高级搜索运算符定位敏感文件

site:example.com filetype:pdf- 查找特定网站的所有PDF文件intitle:"index of" "server at" site:example.com- 查找目录列表inurl:/admin/login.php site:example.com- 查找管理员登录页面

- Shodan:专门搜索联网设备的搜索引擎,可发现暴露的监控摄像头、工控系统等

- Censys:类似Shodan,提供更详细的SSL证书信息和主机配置

利用Whois服务

Whois查询可获取域名注册信息,包括:

- 域名所有者和联系方式

- 域名注册商和注册日期

- 域名服务器信息

- 域名过期时间

这些信息可用于社会工程学攻击,或推断组织规模和技术能力。

利用DNS域名服务

DNS查询可揭示目标的网络架构:

- A记录查询:获取域名对应的IP地址

- MX记录查询:找出邮件服务器地址

- NS记录查询:确定权威域名服务器

- TXT记录查询:获取SPF记录等配置信息

- DNS区域传送:如果配置不当,可获取整个域的所有主机记录

03 网络扫描

网络扫描是信息收集的核心技术,通过向目标发送特制的网络数据包并分析响应,获取系统详细信息。

主机扫描:发现存活设备

主机扫描旨在确定目标网络中有哪些主机处于活动状态。

ICMP扫描是最常用的主机发现技术:

- ICMP Echo请求:即ping命令,是最基础的存活检测

- ICMP时间戳请求:请求目标系统返回其当前时间

- ICMP地址掩码请求:用于查询子网掩码信息

其他类型的主机扫描技术用于绕过防火墙限制:

- 构造异常的IP包头:设置无效的源地址或分片标志

- 在IP头中设置无效的字段值:如设置无效的IP选项

- 构造错误的数据分片:发送故意分片的包测试防火墙处理能力

- 通过超长包探测内部路由器:发送超过标准MTU的包观察响应

- 反向映射探测:通过查询DNS反向解析记录推断存活主机

端口扫描:探寻服务入口

端口扫描检测目标主机上哪些端口处于开放状态,从而确定运行的服务。

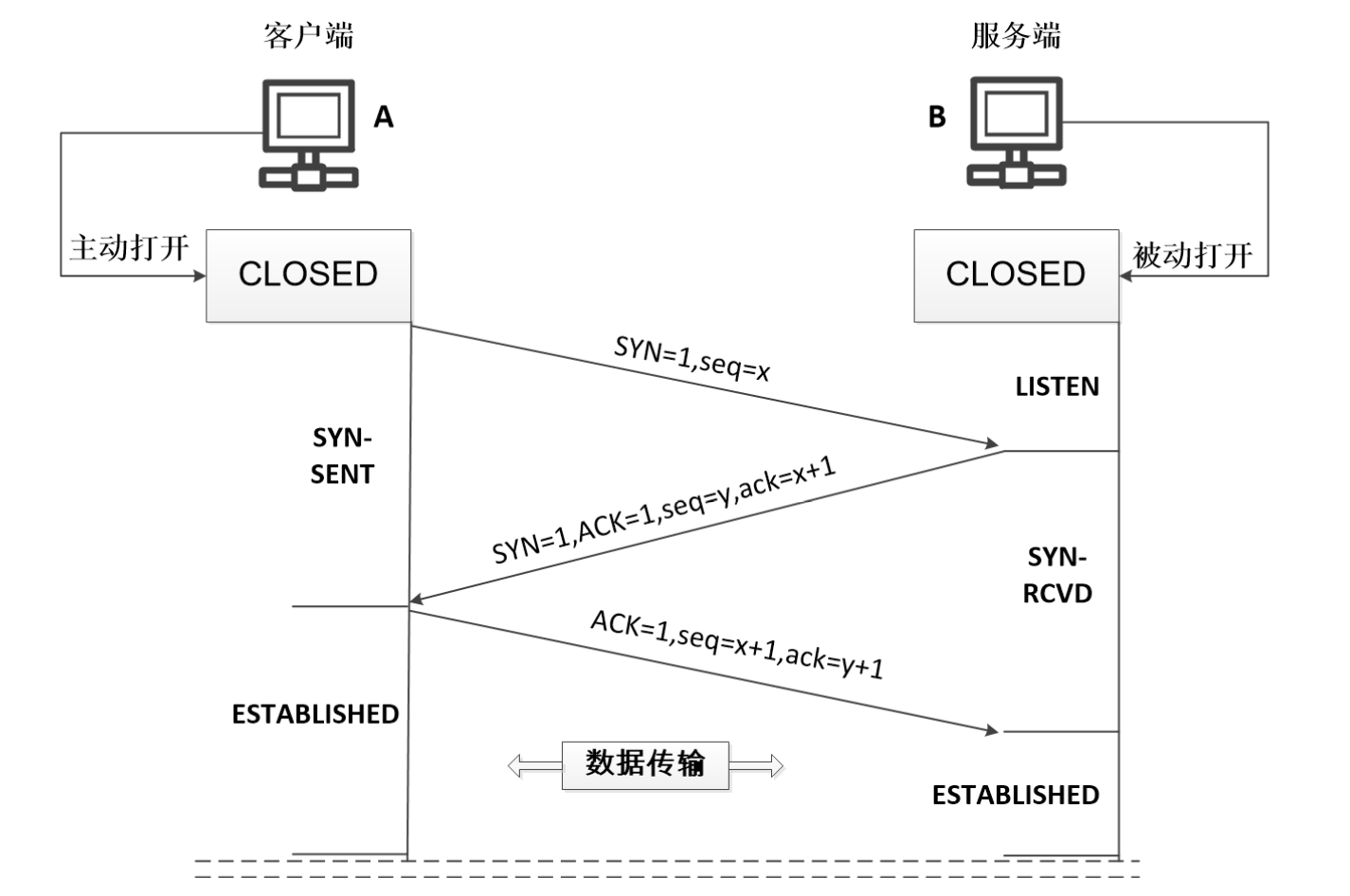

TCP Connect扫描:

- 完成完整的TCP三次握手

- 优点:无需特殊权限,速度快

- 缺点:容易被日志记录

TCP SYN扫描(半开放扫描):

- 仅发送SYN包,收到SYN/ACK后发送RST断开

- 优点:更隐蔽,不会建立完整连接

- 缺点:需要原始套接字权限

TCP FIN扫描:

- 发送FIN包,关闭的端口会回复RST,开放端口则忽略

- 优点:可绕过简单过滤规则

- 缺点:不是所有系统都符合RFC标准

UDP端口扫描:

- 发送UDP数据包,根据"ICMP端口不可达"判断关闭端口

- 优点:可发现UDP服务

- 缺点:速度慢,结果不可靠

系统类型探测:识别操作系统

通过分析TCP/IP栈的细微差异,可推断目标操作系统:

- TCP/IP指纹识别:分析初始序列号、窗口大小、TTL等参数

- 特定协议行为分析:检查对异常包的处理方式

- 应用层横幅抓取:连接服务后分析返回的标识信息

常用工具:Nmap的-O选项可进行操作系统检测,准确率高达85%以上。

04 漏洞扫描

漏洞扫描是信息收集的高级阶段,专注于识别系统中已知的安全漏洞。

漏洞扫描概念与分类

漏洞扫描是自动检测目标系统是否存在已知安全弱点的过程。

基于网络的漏洞扫描:

- 从网络角度扫描目标系统

- 可发现网络服务、操作系统层面的漏洞

- 代表工具:Nessus、OpenVAS

基于主机的漏洞扫描:

- 需要在目标系统上安装代理

- 可检测更详细的系统配置、文件权限等

- 代表工具:Microsoft Baseline Security Analyzer

漏洞扫描器的核心组成

现代漏洞扫描器通常包含五个关键模块:

- 漏洞数据库模块:包含已知漏洞的特征、检测方法和修复建议

- 扫描引擎模块:执行检测逻辑,发送探测包并分析响应

- 用户配置控制台模块:提供用户界面,配置扫描目标和参数

- 当前活动的扫描知识库模块:存储扫描过程中的临时数据和状态

- 结果存储器和报告生成工具:保存扫描结果并生成可读报告

05 网络拓扑探测

网络拓扑探测旨在揭示目标网络的内部结构和设备连接关系。

Traceroute技术

Traceroute通过发送TTL递增的数据包,跟踪数据包到达目标所经过的路径:

- 原理:利用IP包的TTL字段和ICMP超时消息

- 变种:TCP Traceroute、UDP Traceroute可绕过某些防火墙

- 信息价值:可发现网络边界设备、内部路由结构

SNMP探测

简单网络管理协议(SNMP)如果配置不当,可泄露大量网络信息:

- 公共团体名查询:使用默认的"public"团体名查询设备信息

- MIB树遍历:获取系统详情、接口信息、路由表等

- 安全建议:更改默认团体名、限制SNMP访问范围

网络设备识别

通过分析网络设备的特征行为识别设备类型:

- banner抓取 :连接设备的Telnet、SSH等服务获取标识

- MAC地址分析 :通过MAC地址前3位确定厂商

- 特定协议响应 :分析设备对特定协议(如CDP、LLDP)的响应

防御视角:如何应对信息收集

知己知彼,百战不殆。了解攻击者的信息收集手段后,我们可以采取相应的防御措施:

- 限制公开信息:定期审查网站和公开资料,删除敏感信息

- 配置安全DNS:禁用区域传送,仅允许授权查询

- 部署防火墙:合理配置ACL,丢弃不必要的探测包

- 使用端口敲门:隐藏服务端口,只有特定序列的连接才激活服务

- 修改默认标识:更改服务banner,减少指纹识别准确率

- 监控日志:建立异常扫描检测机制,及时发现侦察活动

在网络安全领域,最好的防御是让攻击者的信息收集变得困难、耗时且不准确。 通过增加攻击者的侦察成本,我们能够有效降低实际攻击发生的概率和成功率。

网络安全的本质是一场持续的战斗,而信息收集正是这场战斗的前沿阵地。只有充分理解攻击者的侦察手段,我们才能构建更加坚固的防御体系,在数字化浪潮中守住安全底线。