处理nginx Sweet32攻击漏洞问题

风险描述:

TLS是安全传输层协议,用于在两个通信应用程序之间提供保密性和数据完整性。

TLS, SSH, IPSec协商及其他产品中使用的DES及Triple DES密码存在大约四十亿块的生日界,这可使远程攻击者通过Sweet32攻击,获取纯文本数据。

升级nginx 到1.24版本

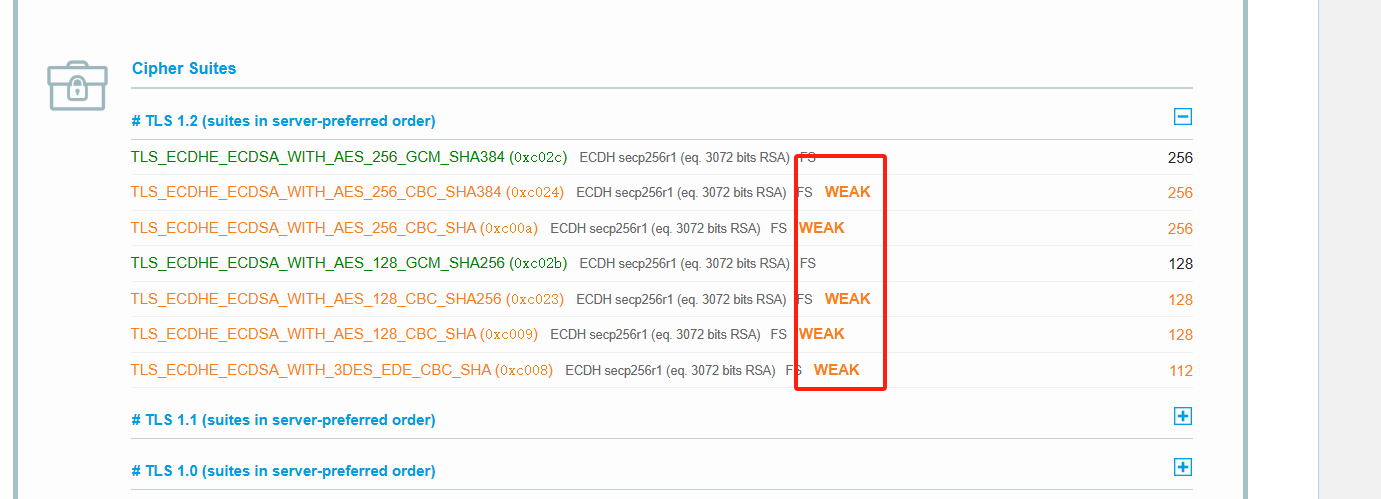

用网站检测

https://www.ssllabs.com/ssltest/analyze.html

有weak标记的结果就是不行的

修复:

# 1. 只启用安全的 TLS 协议版本(禁用 TLSv1、TLSv1.1,推荐保留 TLSv1.2、TLSv1.3)ssl_protocols TLSv1.2 TLSv1.3;# 2. 指定安全的加密套件,避免包含 DES、3DES 等易受 Sweet32 攻击的套件ssl_ciphers 'ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256:ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-ECDSA-CHACHA20-POLY1305:ECDHE-RSA-CHACHA20-POLY1305';

关键配置说明

ssl_protocols:禁用老旧的TLSv1和TLSv1.1(这两个版本本身也存在较多安全缺陷),只保留更安全的TLSv1.2和TLSv1.3。ssl_ciphers:通过配置,仅允许使用基于AES-GCM、CHACHA20-POLY1305等现代安全算法的加密套件,完全排除了包含DES、3DES的套件,从根本上避免 Sweet32 攻击利用的风险。

配置完成后,需重启 Nginx 服务(如 nginx -s reload)使修改生效,之后可通过相关安全检测工具验证加密套件及协议的安全性。

重启后: