新型域名前置攻击利用Google Meet、YouTube、Chrome及GCP构建流量隧道

企业通常允许Google Meet、YouTube、Chrome更新服务器及Google云平台(GCP)等核心服务的流量通行以确保业务连续性。最新曝光的域名前置(Domain Fronting)技术正利用这种信任关系建立隐蔽的命令与控制(C2)通道,使攻击者能够通过谷歌自身基础设施传输恶意流量而不引发警报。

域名前置技术原理

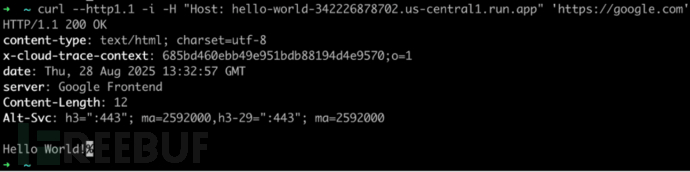

安全公司Praetorian指出,该技术利用了TLS服务器名称指示(SNI)与HTTP Host头之间的差异。在标准HTTPS握手过程中,客户端会以明文形式发送SNI信息:

![]()

当TLS隧道建立后,加密请求内的HTTP Host头可指定完全不同的域名:

通过谷歌前端服务器路由,攻击者可以连接meet.google.com、youtube.com、update.googleapis.com甚至GCP终端节点,而后端路由会将流量重定向至托管在Google Cloud Run或App Engine上的攻击者基础设施。

对于网络监控系统,这些数据包与正常的谷歌服务流量完全无法区分,恶意C2通信由此隐匿于常规企业流量中。

攻击验证过程

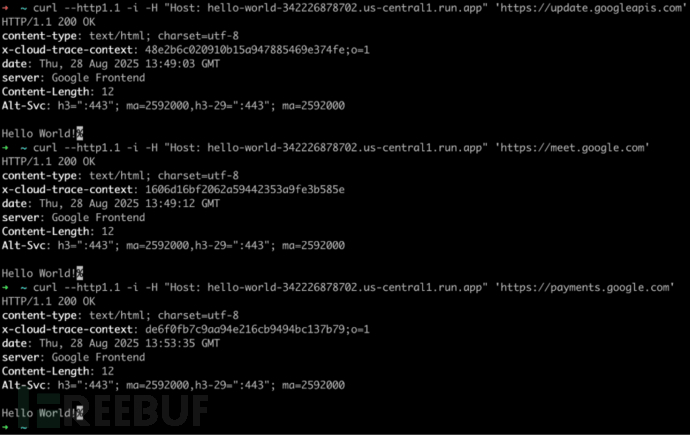

研究人员创建了一个仅返回"Hello World!"的Cloud Run函数,在连接google.com时将其URL植入Host头:

实验结果显示Cloud Run函数被成功调用,证实请求已被路由至攻击者基础设施而非谷歌公共服务器。这种边缘案例行为存在于多个谷歌域名,包括:

- update.googleapis.com(Chrome更新服务)

- payments.google.com(支付服务)

- api.snapchat.com(基于Google App Engine)

由于证书固定(certificate pinning)或金融/医疗类服务分类等因素,这些域名通常被排除在TLS审查范围之外,安全设备极少对其进行检查或拦截,使得攻击者几乎完全隐形。

技术实现与防御挑战

历史上,主流服务商通过强制SNI与Host头一致性来阻断域名前置。但谷歌内部负载均衡器的路由逻辑仍允许特定服务存在不匹配情况,意外形成了攻击向量。具体攻击流程为:

- 发起TLS握手时将SNI设为高信誉谷歌域名(如youtube.com)

- 在加密请求中将Host头设置为托管在Cloud Run/App Engine上的C2域名

- 谷歌前端接受SNI并终止TLS,根据Host头将解密后的HTTP请求路由至后端

- 攻击者后端处理请求,通过标准HTTPS实现双向隧道通信

开源工具praetorian-inc/google-redirector可自动化搭建红队测试环境。将该重定向器与现有植入程序结合,即可通过谷歌高信任度通道实现无缝HTTP-based C2通信。

这种技术使域名前置攻击在谷歌生态中死灰复燃,给防御者带来严峻挑战:既要阻断恶意C2,又不能影响核心业务服务。有效的应对策略包括:

- 实施证书一致性检查

- 分析异常流量模式

- 在企业网络边界执行严格的Host头验证

当攻击者将互联网骨干设施转化为隐蔽通道时,防御者必须提升能力以识别这些"隐身于光天化日之下"的威胁。