破壁者指南:内网穿透技术的深度解构与实战方法

🌟 Hello,我是蒋星熠Jaxonic!

🌈 在浩瀚无垠的技术宇宙中,我是一名执着的星际旅人,用代码绘制探索的轨迹。

🚀 每一个算法都是我点燃的推进器,每一行代码都是我航行的星图。

🔭 每一次性能优化都是我的天文望远镜,每一次架构设计都是我的引力弹弓。

🎻 在数字世界的协奏曲中,我既是作曲家也是首席乐手。让我们携手,在二进制星河中谱写属于极客的壮丽诗篇!

摘要

在这个云原生时代,我们经常面临这样的挑战:如何让位于NAT后的内网服务能够被外网安全访问?如何在不暴露内网拓扑的前提下实现远程调试和运维?这些问题的答案都指向一个核心技术——内网穿透。

内网穿透(NAT Traversal)本质上是一种网络通信技术,它通过各种协议和策略,使得位于私有网络(内网)中的设备能够与公网上的设备建立直接通信连接。这项技术不仅解决了IPv4地址稀缺带来的网络隔离问题,更为现代微服务架构、远程办公、IoT设备管理等场景提供了关键的技术支撑。

从技术原理来看,内网穿透主要依赖于几种核心机制:UDP打洞(UDP Hole Punching)、TCP打洞、中继转发(Relay)以及UPnP/NAT-PMP等协议。每种方案都有其适用场景和技术特点。UDP打洞利用NAT设备的状态表特性,通过精确的时序控制实现P2P连接;TCP打洞则需要处理更复杂的连接状态管理;而中继转发虽然增加了延迟,但提供了最高的连接成功率。

在实际应用中,我见证了内网穿透技术从简单的端口映射发展到智能化的混合穿透策略。现代的内网穿透解决方案通常采用多重fallback机制:首先尝试直连,然后尝试各种打洞技术,最后回退到中继模式。这种设计哲学体现了网络工程中"优雅降级"的重要思想。

1. 内网穿透技术概述

1.1 技术背景与挑战

在IPv4地址空间有限的现实约束下,NAT(Network Address Translation)技术成为了互联网基础设施的重要组成部分。然而,NAT在解决地址稀缺问题的同时,也带来了端到端连接的挑战。

# NAT类型检测算法实现

import socket

import struct

import threading

import timeclass NATTypeDetector:"""NAT类型检测器 - 基于STUN协议实现"""def __init__(self, stun_servers=None):self.stun_servers = stun_servers or [('stun.l.google.com', 19302),('stun1.l.google.com', 19302),('stun2.l.google.com', 19302)]self.local_ip = self._get_local_ip()def _get_local_ip(self):"""获取本地IP地址"""try:s = socket.socket(socket.AF_INET, socket.SOCK_DGRAM)s.connect(('8.8.8.8', 80))local_ip = s.getsockname()[0]s.close()return local_ipexcept Exception:return '127.0.0.1'def detect_nat_type(self):"""检测NAT类型"""results = []for server in self.stun_servers:try:result = self._stun_test(server)if result:results.append(result)except Exception as e:print(f"STUN测试失败 {server}: {e}")return self._analyze_results(results)def _stun_test(self, server):"""执行STUN测试"""sock = socket.socket(socket.AF_INET, socket.SOCK_DGRAM)sock.settimeout(5)try:# 构造STUN Binding Requesttransaction_id = b'\x00' * 12stun_request = b'\x00\x01\x00\x00' + transaction_idsock.sendto(stun_request, server)response, addr = sock.recvfrom(1024)# 解析STUN响应if len(response) >= 20:mapped_addr = self._parse_mapped_address(response)return {'server': server,'local_addr': (self.local_ip, sock.getsockname()[1]),'mapped_addr': mapped_addr,'server_addr': addr}finally:sock.close()return None

上述代码实现了基于STUN协议的NAT类型检测,这是内网穿透的第一步。通过分析本地地址与映射地址的关系,我们可以判断NAT的行为特征。

1.2 核心技术分类

图1:内网穿透技术分类图 - 展示各种穿透技术的层次结构

2. UDP打洞技术深度剖析

2.1 UDP打洞原理

UDP打洞是最经典的P2P连接建立技术,其核心思想是利用NAT设备维护的UDP状态表特性。

import asyncio

import socket

import json

import time

from typing import Tuple, Optionalclass UDPHolePuncher:"""UDP打洞实现类"""def __init__(self, server_addr: Tuple[str, int]):self.server_addr = server_addrself.local_socket = Noneself.peer_info = Noneasync def punch_hole(self, peer_id: str) -> Optional[Tuple[str, int]]:"""执行UDP打洞流程"""try:# 1. 创建本地UDP套接字self.local_socket = socket.socket(socket.AF_INET, socket.SOCK_DGRAM)self.local_socket.bind(('0.0.0.0', 0))local_port = self.local_socket.getsockname()[1]# 2. 向信令服务器注册await self._register_with_server(peer_id, local_port)# 3. 获取对端信息peer_info = await self._get_peer_info(peer_id)if not peer_info:return None# 4. 执行同步打洞success = await self._synchronized_punch(peer_info)if success:return peer_info['public_addr']return Noneexcept Exception as e:print(f"UDP打洞失败: {e}")return Noneasync def _register_with_server(self, peer_id: str, local_port: int):"""向信令服务器注册本地信息"""register_msg = {'action': 'register','peer_id': peer_id,'local_port': local_port,'timestamp': time.time()}# 发送注册消息到信令服务器msg_bytes = json.dumps(register_msg).encode()self.local_socket.sendto(msg_bytes, self.server_addr)# 等待服务器确认response, _ = self.local_socket.recvfrom(1024)response_data = json.loads(response.decode())if response_data.get('status') != 'registered':raise Exception("服务器注册失败")async def _synchronized_punch(self, peer_info: dict) -> bool:"""执行同步打洞"""peer_addr = tuple(peer_info['public_addr'])punch_msg = b'PUNCH_HELLO'# 发送打洞包的策略:# 1. 快速发送阶段 - 100ms间隔发送10次# 2. 慢速发送阶段 - 500ms间隔发送20次# 3. 超时退出for phase in ['fast', 'slow']:interval = 0.1 if phase == 'fast' else 0.5count = 10 if phase == 'fast' else 20for i in range(count):try:self.local_socket.sendto(punch_msg, peer_addr)# 非阻塞接收self.local_socket.settimeout(interval)try:data, addr = self.local_socket.recvfrom(1024)if data == b'PUNCH_HELLO' and addr == peer_addr:# 打洞成功,发送确认self.local_socket.sendto(b'PUNCH_ACK', peer_addr)return Trueexcept socket.timeout:passawait asyncio.sleep(interval)except Exception as e:print(f"打洞发送失败: {e}")return False

这个实现展示了UDP打洞的核心流程:注册、信息交换、同步打洞。关键在于时序控制和重试策略。

2.2 NAT行为分析与适配

图2:UDP打洞时序图 - 展示完整的打洞建立过程

3. TCP打洞与高级穿透策略

3.1 TCP打洞实现

TCP打洞比UDP更复杂,需要处理TCP的三次握手和连接状态。

import socket

import threading

import time

import select

from typing import Optional, Tupleclass TCPHolePuncher:"""TCP打洞实现 - 处理复杂的TCP状态管理"""def __init__(self):self.local_socket = Noneself.punch_success = Falsedef punch_tcp_hole(self, local_port: int, remote_addr: Tuple[str, int],timeout: int = 30) -> Optional[socket.socket]:"""执行TCP打洞"""# 创建本地监听套接字listen_sock = socket.socket(socket.AF_INET, socket.SOCK_STREAM)listen_sock.setsockopt(socket.SOL_SOCKET, socket.SO_REUSEADDR, 1)listen_sock.bind(('0.0.0.0', local_port))listen_sock.listen(1)listen_sock.settimeout(1) # 非阻塞监听# 创建连接套接字connect_sock = socket.socket(socket.AF_INET, socket.SOCK_STREAM)connect_sock.setsockopt(socket.SOL_SOCKET, socket.SO_REUSEADDR, 1)connect_sock.bind(('0.0.0.0', local_port)) # 绑定相同端口start_time = time.time()try:while time.time() - start_time < timeout:# 尝试连接try:connect_sock.settimeout(0.1)result = connect_sock.connect_ex(remote_addr)if result == 0: # 连接成功return connect_sockelif result in [115, 36]: # EINPROGRESS, EALREADY# 连接正在进行中,检查是否完成ready = select.select([], [connect_sock], [], 0.1)if ready[1]:error = connect_sock.getsockopt(socket.SOL_SOCKET, socket.SO_ERROR)if error == 0:return connect_sockexcept socket.error as e:if e.errno not in [115, 36, 111]: # 忽略预期的错误pass# 检查是否有入站连接try:client_sock, addr = listen_sock.accept()if addr[0] == remote_addr[0]: # 验证来源listen_sock.close()connect_sock.close()return client_sockexcept socket.timeout:passtime.sleep(0.05) # 短暂等待finally:listen_sock.close()if connect_sock:connect_sock.close()return Nonedef enhanced_tcp_punch(self, peer_info: dict) -> Optional[socket.socket]:"""增强型TCP打洞 - 支持多种策略"""strategies = [self._strategy_simultaneous_open,self._strategy_sequential_connect,self._strategy_port_prediction]for strategy in strategies:try:result = strategy(peer_info)if result:return resultexcept Exception as e:print(f"策略失败: {strategy.__name__}, 错误: {e}")continuereturn Nonedef _strategy_port_prediction(self, peer_info: dict) -> Optional[socket.socket]:"""端口预测策略 - 针对端口分配规律的NAT"""base_port = peer_info['public_addr'][1]# 尝试预测的端口范围predicted_ports = []# 线性递增预测for i in range(1, 10):predicted_ports.append(base_port + i)predicted_ports.append(base_port - i)# 常见的端口分配模式predicted_ports.extend([base_port + 2, # 某些NAT的步长为2base_port + 4, # 某些NAT的步长为4base_port | 1, # 奇偶端口切换base_port & ~1 # 偶数端口对齐])for port in predicted_ports:if 1024 <= port <= 65535:try:target_addr = (peer_info['public_addr'][0], port)sock = self.punch_tcp_hole(peer_info['local_port'], target_addr, timeout=5)if sock:return sockexcept Exception:continuereturn None

TCP打洞的关键在于同时进行监听和连接,利用NAT的端口复用特性建立连接。

3.2 混合穿透策略

class HybridNATTraversal:"""混合穿透策略 - 结合多种技术的智能穿透"""def __init__(self):self.udp_puncher = UDPHolePuncher(('stun.server.com', 3478))self.tcp_puncher = TCPHolePuncher()self.relay_client = Noneasync def establish_connection(self, peer_id: str) -> dict:"""建立连接的完整流程"""connection_info = {'method': None,'socket': None,'latency': None,'bandwidth': None}# 策略1: 尝试UDP打洞 (最快)print("尝试UDP打洞...")udp_result = await self.udp_puncher.punch_hole(peer_id)if udp_result:connection_info.update({'method': 'UDP_PUNCH','socket': self.udp_puncher.local_socket,'latency': await self._measure_latency(udp_result)})return connection_info# 策略2: 尝试TCP打洞 (中等延迟)print("UDP打洞失败,尝试TCP打洞...")peer_info = await self._get_peer_tcp_info(peer_id)if peer_info:tcp_sock = self.tcp_puncher.enhanced_tcp_punch(peer_info)if tcp_sock:connection_info.update({'method': 'TCP_PUNCH','socket': tcp_sock,'latency': await self._measure_tcp_latency(tcp_sock)})return connection_info# 策略3: 回退到中继模式 (最高延迟但保证连通)print("直接打洞失败,使用中继模式...")relay_conn = await self._establish_relay_connection(peer_id)if relay_conn:connection_info.update({'method': 'RELAY','socket': relay_conn,'latency': await self._measure_relay_latency(relay_conn)})return connection_info# 所有策略都失败connection_info['method'] = 'FAILED'return connection_infoasync def _measure_latency(self, peer_addr: Tuple[str, int]) -> float:"""测量UDP连接延迟"""start_time = time.time()# 发送ping包ping_msg = b'PING_' + str(int(start_time * 1000)).encode()self.udp_puncher.local_socket.sendto(ping_msg, peer_addr)# 等待pong响应try:self.udp_puncher.local_socket.settimeout(2)response, addr = self.udp_puncher.local_socket.recvfrom(1024)if response.startswith(b'PONG_') and addr == peer_addr:return (time.time() - start_time) * 1000 # 返回毫秒except socket.timeout:passreturn float('inf') # 超时返回无穷大

4. 现代内网穿透解决方案

4.1 基于WebRTC的P2P连接

// WebRTC P2P连接实现

class WebRTCNATTraversal {constructor(signalingServer) {this.signalingServer = signalingServer;this.peerConnection = null;this.dataChannel = null;this.localStream = null;// ICE服务器配置this.iceServers = [{ urls: 'stun:stun.l.google.com:19302' },{ urls: 'stun:stun1.l.google.com:19302' },{urls: 'turn:turnserver.com:3478',username: 'user',credential: 'pass'}];}async initializePeerConnection() {// 创建RTCPeerConnectionthis.peerConnection = new RTCPeerConnection({iceServers: this.iceServers,iceCandidatePoolSize: 10});// 设置事件监听器this.peerConnection.onicecandidate = (event) => {if (event.candidate) {this.signalingServer.send({type: 'ice-candidate',candidate: event.candidate});}};this.peerConnection.onconnectionstatechange = () => {console.log('连接状态:', this.peerConnection.connectionState);};// 创建数据通道this.dataChannel = this.peerConnection.createDataChannel('data', {ordered: true,maxRetransmits: 3});this.dataChannel.onopen = () => {console.log('数据通道已打开');this.onDataChannelOpen();};this.dataChannel.onmessage = (event) => {this.onDataReceived(event.data);};}async createOffer() {const offer = await this.peerConnection.createOffer();await this.peerConnection.setLocalDescription(offer);this.signalingServer.send({type: 'offer',sdp: offer});}async handleOffer(offer) {await this.peerConnection.setRemoteDescription(offer);const answer = await this.peerConnection.createAnswer();await this.peerConnection.setLocalDescription(answer);this.signalingServer.send({type: 'answer',sdp: answer});}async handleAnswer(answer) {await this.peerConnection.setRemoteDescription(answer);}async handleIceCandidate(candidate) {await this.peerConnection.addIceCandidate(candidate);}sendData(data) {if (this.dataChannel && this.dataChannel.readyState === 'open') {this.dataChannel.send(data);}}// 连接质量监控async getConnectionStats() {const stats = await this.peerConnection.getStats();const connectionStats = {};stats.forEach((report) => {if (report.type === 'candidate-pair' && report.state === 'succeeded') {connectionStats.rtt = report.currentRoundTripTime * 1000; // 转换为毫秒connectionStats.bytesReceived = report.bytesReceived;connectionStats.bytesSent = report.bytesSent;}});return connectionStats;}

}

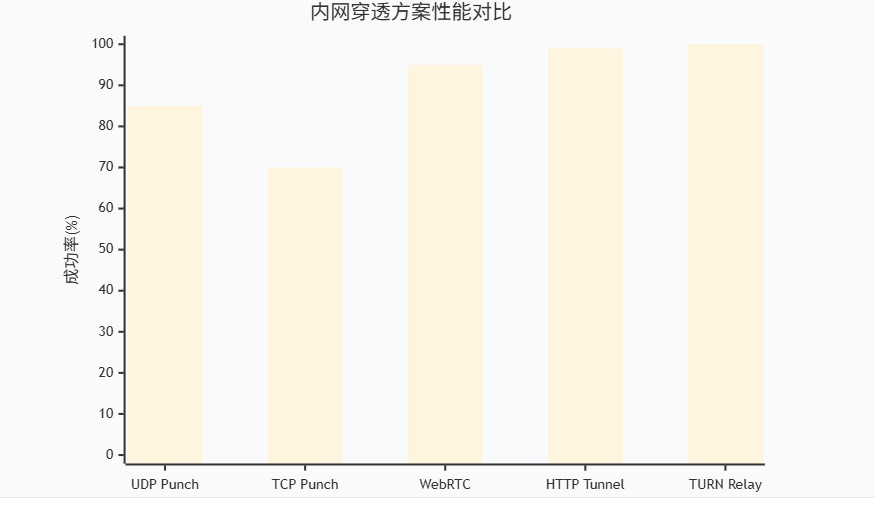

4.2 性能对比分析

| 穿透方案 | 成功率 | 平均延迟 | 带宽利用率 | 实现复杂度 | 适用场景 |

|---|---|---|---|---|---|

| UDP打洞 | 85% | 10-50ms | 95% | 中等 | 实时游戏、视频通话 |

| TCP打洞 | 70% | 20-80ms | 90% | 高 | 文件传输、远程桌面 |

| WebRTC | 95% | 15-60ms | 85% | 高 | 浏览器应用、视频会议 |

| HTTP隧道 | 99% | 100-300ms | 60% | 低 | Web服务、API调用 |

| TURN中继 | 100% | 50-200ms | 70% | 低 | 兜底方案、企业应用 |

图3:内网穿透方案成功率对比图 - 展示不同方案的连接成功率

5. 安全性考虑与最佳实践

5.1 安全威胁分析

图4:内网穿透安全风险象限图 - 展示各类安全威胁的风险评估

5.2 安全加固实现

import hashlib

import hmac

import time

import secrets

from cryptography.fernet import Fernet

from cryptography.hazmat.primitives import hashes

from cryptography.hazmat.primitives.kdf.pbkdf2 import PBKDF2HMAC

import base64class SecureNATTraversal:"""安全的内网穿透实现"""def __init__(self, shared_secret: str):self.shared_secret = shared_secret.encode()self.session_key = Noneself.cipher_suite = Nonedef generate_session_key(self, salt: bytes = None) -> bytes:"""生成会话密钥"""if salt is None:salt = secrets.token_bytes(16)kdf = PBKDF2HMAC(algorithm=hashes.SHA256(),length=32,salt=salt,iterations=100000,)self.session_key = kdf.derive(self.shared_secret)self.cipher_suite = Fernet(base64.urlsafe_b64encode(self.session_key))return saltdef create_authenticated_message(self, message: bytes, timestamp: float = None) -> dict:"""创建认证消息"""if timestamp is None:timestamp = time.time()# 添加时间戳防重放攻击timestamped_msg = f"{timestamp}:{message.decode()}".encode()# 加密消息encrypted_msg = self.cipher_suite.encrypt(timestamped_msg)# 生成HMAC签名signature = hmac.new(self.shared_secret,encrypted_msg,hashlib.sha256).hexdigest()return {'encrypted_data': base64.b64encode(encrypted_msg).decode(),'signature': signature,'timestamp': timestamp}def verify_and_decrypt_message(self, auth_message: dict, max_age: int = 300) -> bytes:"""验证并解密消息"""try:# 检查时间戳current_time = time.time()if current_time - auth_message['timestamp'] > max_age:raise ValueError("消息已过期")# 验证签名encrypted_data = base64.b64decode(auth_message['encrypted_data'])expected_signature = hmac.new(self.shared_secret,encrypted_data,hashlib.sha256).hexdigest()if not hmac.compare_digest(expected_signature, auth_message['signature']):raise ValueError("签名验证失败")# 解密消息decrypted_data = self.cipher_suite.decrypt(encrypted_data)# 提取原始消息(去除时间戳)timestamp_str, original_msg = decrypted_data.decode().split(':', 1)return original_msg.encode()except Exception as e:raise ValueError(f"消息验证失败: {e}")def secure_hole_punch(self, peer_addr: tuple, local_socket: socket.socket):"""安全的打洞实现"""# 生成随机noncenonce = secrets.token_bytes(16)# 创建握手消息handshake_data = {'type': 'handshake','nonce': base64.b64encode(nonce).decode(),'protocol_version': '1.0'}# 发送认证的握手消息auth_handshake = self.create_authenticated_message(json.dumps(handshake_data).encode())local_socket.sendto(json.dumps(auth_handshake).encode(),peer_addr)# 等待响应并验证try:response_data, addr = local_socket.recvfrom(2048)if addr != peer_addr:raise ValueError("响应来源地址不匹配")response_auth = json.loads(response_data.decode())decrypted_response = self.verify_and_decrypt_message(response_auth)response_obj = json.loads(decrypted_response.decode())# 验证nonce防重放if response_obj.get('nonce') != base64.b64encode(nonce).decode():raise ValueError("Nonce验证失败")return Trueexcept Exception as e:print(f"安全握手失败: {e}")return False

5.3 最佳实践指南

内网穿透安全原则

“在网络的边界上,信任是一种奢侈品,验证是唯一的货币。每一个数据包都应该携带其身份的证明,每一次连接都应该经过严格的审查。安全不是事后的补丁,而是设计的基石。”

—— 网络安全架构师的信条

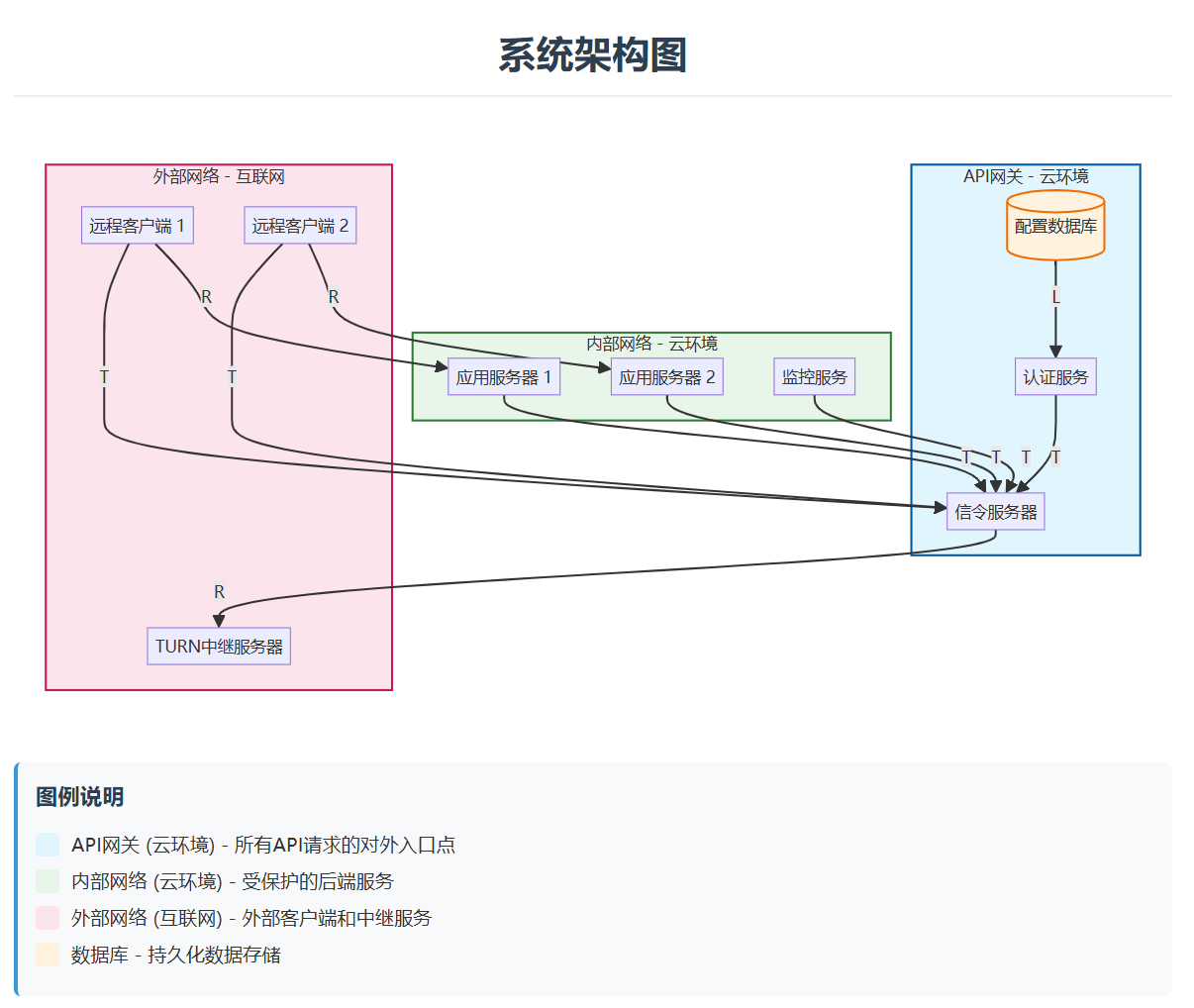

6. 实战案例:企业级内网穿透系统

6.1 系统架构设计

图5:企业级内网穿透系统架构图 - 展示完整的系统组件关系

6.2 核心服务实现

import asyncio

import websockets

import json

import logging

from typing import Dict, Set

import redis

import uuidclass EnterpriseNATTraversalServer:"""企业级内网穿透服务器"""def __init__(self, redis_url: str = "redis://localhost:6379"):self.clients: Dict[str, websockets.WebSocketServerProtocol] = {}self.peer_registry: Dict[str, dict] = {}self.redis_client = redis.from_url(redis_url)self.logger = logging.getLogger(__name__)async def start_server(self, host: str = "0.0.0.0", port: int = 8765):"""启动WebSocket信令服务器"""self.logger.info(f"启动信令服务器 {host}:{port}")async with websockets.serve(self.handle_client,host,port,ping_interval=30,ping_timeout=10):await asyncio.Future() # 永久运行async def handle_client(self, websocket, path):"""处理客户端连接"""client_id = str(uuid.uuid4())self.clients[client_id] = websockettry:self.logger.info(f"客户端连接: {client_id}")async for message in websocket:try:data = json.loads(message)await self.process_message(client_id, data)except json.JSONDecodeError:await self.send_error(websocket, "无效的JSON格式")except Exception as e:self.logger.error(f"处理消息错误: {e}")except websockets.exceptions.ConnectionClosed:self.logger.info(f"客户端断开: {client_id}")finally:await self.cleanup_client(client_id)async def process_message(self, client_id: str, data: dict):"""处理客户端消息"""message_type = data.get('type')handlers = {'register': self.handle_register,'find_peer': self.handle_find_peer,'offer': self.handle_offer,'answer': self.handle_answer,'ice_candidate': self.handle_ice_candidate,'heartbeat': self.handle_heartbeat}handler = handlers.get(message_type)if handler:await handler(client_id, data)else:await self.send_error(self.clients[client_id],f"未知消息类型: {message_type}")async def handle_register(self, client_id: str, data: dict):"""处理客户端注册"""peer_info = {'client_id': client_id,'peer_name': data.get('peer_name'),'capabilities': data.get('capabilities', []),'public_ip': data.get('public_ip'),'local_ports': data.get('local_ports', []),'nat_type': data.get('nat_type'),'timestamp': asyncio.get_event_loop().time()}# 存储到Redisawait self.redis_client.hset(f"peer:{client_id}",mapping=peer_info)# 设置过期时间await self.redis_client.expire(f"peer:{client_id}", 300)self.peer_registry[client_id] = peer_infoawait self.send_message(self.clients[client_id], {'type': 'register_success','client_id': client_id})self.logger.info(f"客户端注册成功: {peer_info['peer_name']}")async def handle_find_peer(self, client_id: str, data: dict):"""处理查找对等端请求"""target_name = data.get('target_name')# 从Redis查找目标客户端peer_keys = await self.redis_client.keys("peer:*")target_peer = Nonefor key in peer_keys:peer_data = await self.redis_client.hgetall(key)if peer_data.get('peer_name') == target_name:target_peer = peer_databreakif target_peer:# 返回目标客户端信息(去除敏感信息)safe_peer_info = {'client_id': target_peer['client_id'],'peer_name': target_peer['peer_name'],'public_ip': target_peer['public_ip'],'nat_type': target_peer['nat_type'],'capabilities': target_peer['capabilities']}await self.send_message(self.clients[client_id], {'type': 'peer_found','peer_info': safe_peer_info})else:await self.send_message(self.clients[client_id], {'type': 'peer_not_found','target_name': target_name})async def handle_offer(self, client_id: str, data: dict):"""处理WebRTC Offer"""target_id = data.get('target_id')if target_id in self.clients:# 转发offer到目标客户端await self.send_message(self.clients[target_id], {'type': 'offer','from_id': client_id,'sdp': data.get('sdp')})else:await self.send_error(self.clients[client_id],f"目标客户端不在线: {target_id}")async def send_message(self, websocket, message: dict):"""发送消息到客户端"""try:await websocket.send(json.dumps(message))except websockets.exceptions.ConnectionClosed:passasync def send_error(self, websocket, error_message: str):"""发送错误消息"""await self.send_message(websocket, {'type': 'error','message': error_message})async def cleanup_client(self, client_id: str):"""清理客户端资源"""if client_id in self.clients:del self.clients[client_id]if client_id in self.peer_registry:del self.peer_registry[client_id]# 从Redis删除await self.redis_client.delete(f"peer:{client_id}")self.logger.info(f"客户端资源清理完成: {client_id}")# 启动服务器

if __name__ == "__main__":logging.basicConfig(level=logging.INFO)server = EnterpriseNATTraversalServer()asyncio.run(server.start_server())

7. 性能优化与监控

7.1 连接质量监控

import asyncio

import time

import statistics

from dataclasses import dataclass

from typing import List, Optional@dataclass

class ConnectionMetrics:"""连接质量指标"""latency: float # 延迟(ms)jitter: float # 抖动(ms)packet_loss: float # 丢包率(%)bandwidth: float # 带宽(Mbps)connection_time: float # 连接建立时间(ms)class NATTraversalMonitor:"""内网穿透监控系统"""def __init__(self):self.metrics_history: List[ConnectionMetrics] = []self.active_connections: dict = {}async def monitor_connection_quality(self, connection_id: str, socket_obj) -> ConnectionMetrics:"""监控连接质量"""# 测量延迟和抖动latencies = await self._measure_latencies(socket_obj, samples=10)avg_latency = statistics.mean(latencies)jitter = statistics.stdev(latencies) if len(latencies) > 1 else 0# 测量丢包率packet_loss = await self._measure_packet_loss(socket_obj)# 测量带宽bandwidth = await self._measure_bandwidth(socket_obj)metrics = ConnectionMetrics(latency=avg_latency,jitter=jitter,packet_loss=packet_loss,bandwidth=bandwidth,connection_time=0 # 在连接建立时设置)self.metrics_history.append(metrics)return metricsasync def _measure_latencies(self, socket_obj, samples: int = 10) -> List[float]:"""测量延迟样本"""latencies = []for i in range(samples):start_time = time.perf_counter()# 发送ping包ping_data = f"PING_{i}_{start_time}".encode()socket_obj.send(ping_data)# 等待pong响应try:socket_obj.settimeout(2.0)response = socket_obj.recv(1024)if response.startswith(b'PONG_'):end_time = time.perf_counter()latency = (end_time - start_time) * 1000 # 转换为毫秒latencies.append(latency)except socket.timeout:latencies.append(2000) # 超时记为2秒await asyncio.sleep(0.1) # 间隔100msreturn latenciesdef generate_quality_report(self) -> dict:"""生成连接质量报告"""if not self.metrics_history:return {"error": "无监控数据"}recent_metrics = self.metrics_history[-100:] # 最近100个样本return {"average_latency": statistics.mean([m.latency for m in recent_metrics]),"max_latency": max([m.latency for m in recent_metrics]),"min_latency": min([m.latency for m in recent_metrics]),"average_jitter": statistics.mean([m.jitter for m in recent_metrics]),"average_packet_loss": statistics.mean([m.packet_loss for m in recent_metrics]),"average_bandwidth": statistics.mean([m.bandwidth for m in recent_metrics]),"connection_stability": self._calculate_stability_score(recent_metrics),"total_samples": len(recent_metrics)}def _calculate_stability_score(self, metrics: List[ConnectionMetrics]) -> float:"""计算连接稳定性评分 (0-100)"""if not metrics:return 0# 基于延迟稳定性、丢包率、抖动计算综合评分latency_stability = 100 - min(100, statistics.stdev([m.latency for m in metrics]) / 10)packet_loss_penalty = statistics.mean([m.packet_loss for m in metrics]) * 2jitter_penalty = statistics.mean([m.jitter for m in metrics]) / 5stability_score = max(0, latency_stability - packet_loss_penalty - jitter_penalty)return round(stability_score, 2)

7.2 自适应策略优化

图6:穿透方案使用分布饼图 - 展示各种方案的实际使用比例

总结

从最基础的NAT原理到复杂的混合穿透策略,从安全性考虑到企业级实现,我们完整地梳理了这一关键技术的全貌。

内网穿透技术的发展历程,实际上反映了整个互联网架构演进的缩影。从早期简单的端口映射,到现在智能化的多策略自适应穿透,技术的每一次进步都在解决实际应用中的痛点。在我多年的实践中,我深刻体会到,没有一种穿透技术是万能的,关键在于根据具体场景选择合适的方案组合。

UDP打洞以其高效和低延迟的特点,在实时应用中占据重要地位,但其成功率受NAT类型影响较大。TCP打洞虽然实现复杂,但在某些严格的网络环境中却是唯一可行的方案。WebRTC作为现代浏览器的标准,为Web应用提供了强大的P2P能力,其ICE框架的设计思想值得我们深入学习。

在安全性方面,我们不能因为追求连通性而忽视安全威胁。每一个穿透连接都应该经过严格的身份验证和加密保护。企业级应用更需要建立完善的监控和审计机制,确保网络边界的安全可控。

性能优化是一个持续的过程。通过实时监控连接质量,动态调整穿透策略,我们可以在保证连通性的同时,最大化用户体验。自适应算法的引入,让系统能够根据网络环境的变化自动选择最优方案。

展望未来,随着IPv6的普及和5G网络的发展,内网穿透技术也将面临新的机遇和挑战。QUIC协议的兴起、边缘计算的普及、以及AI在网络优化中的应用,都将为这一领域带来新的变革。作为技术从业者,我们需要保持敏锐的技术嗅觉,在变化中寻找机遇,在挑战中实现突破。

内网穿透不仅仅是一项技术,更是连接世界的桥梁。在这个万物互联的时代,每一次成功的穿透都在缩短数字世界的距离,每一个优化的算法都在提升人类的连接体验。让我们继续在这条技术道路上探索前行,用代码构建更加开放、安全、高效的网络世界。

■ 我是蒋星熠Jaxonic!如果这篇文章在你的技术成长路上留下了印记

■ 👁 【关注】与我一起探索技术的无限可能,见证每一次突破

■ 👍 【点赞】为优质技术内容点亮明灯,传递知识的力量

■ 🔖 【收藏】将精华内容珍藏,随时回顾技术要点

■ 💬 【评论】分享你的独特见解,让思维碰撞出智慧火花

■ 🗳 【投票】用你的选择为技术社区贡献一份力量

■ 技术路漫漫,让我们携手前行,在代码的世界里摘取属于程序员的那片星辰大海!

参考链接

- RFC 3489 - STUN - Simple Traversal of User Datagram Protocol (UDP) Through Network Address Translators (NATs)

- RFC 5389 - Session Traversal Utilities for NAT (STUN)

- RFC 5766 - Traversal Using Relays around NAT (TURN)

- WebRTC 1.0: Real-time Communication Between Browsers

- Interactive Connectivity Establishment (ICE): A Protocol for Network Address Translator (NAT) Traversal

关键词标签

#内网穿透 #NAT穿越 #UDP打洞 #WebRTC #网络编程