企业数字安全双保险:终端安全与数据防泄漏如何构筑全方位防护体系

当一台未打补丁的电脑成为黑客入侵的跳板,当一份机密文件被员工随意发往公司外部——数据显示,87%的企业安全漏洞始于终端设备,76%的数据泄露源于内部人员操作失误。这些惊人的数字背后,是企业网络安全防护体系的致命短板。

2025年全球网络安全报告显示,同时部署终端安全和数据防泄漏方案的企业,安全事件发生率降低83%,数据泄露损失减少79%。在数字化加速的今天,终端安全与数据防泄漏已成为企业网络安全建设的核心支柱。

一、终端安全:企业网络的第一道防线

终端安全专注于保护企业网络中的每个接入设备,包括电脑、手机、服务器等。它是网络安全的基础,就像给企业的每扇门都装上坚固的门锁。

漏洞防护

及时修复系统漏洞,防止攻击者利用漏洞入侵。某金融机构因未及时修补终端漏洞,导致黑客入侵,造成超过2000万元的损失。

恶意软件防护

防御病毒、木马、勒索软件等恶意程序。某制造企业遭遇勒索软件攻击,生产线瘫痪3天,直接损失500万元。

设备管控

管理外部设备接入,防止通过U盘等设备传播恶意软件。某公司通过严格的设备管控,将USB相关的安全事件减少了90%。

合规检查

确保终端设备符合安全策略要求。某上市公司因终端合规不达标,被监管机构处罚150万元。

二、数据防泄漏:企业核心资产的守护者

数据防泄漏专注于保护企业的敏感数据,防止数据被非法获取、使用或泄露。它是企业知识产权的最后一道防线。

敏感数据识别

自动识别和分类敏感数据,包括客户信息、财务数据、知识产权等。某科技公司通过数据识别,发现了2000多份未加密的核心技术文档。

外发渠道管控

监控和管控邮件、即时通讯、网盘等数据外发渠道。某设计公司通过外发管控,阻止了前员工发送设计图纸给竞争对手的行为。

操作行为审计

记录数据操作行为,提供完整的审计线索。某银行通过操作审计,在2小时内就定位到了数据泄露的责任人。

加密保护

对敏感数据进行加密,即使泄露也无法使用。某医疗企业通过数据加密,避免了患者资料泄露导致的800万元罚款。

三、终端安全与数据防泄漏的协同效应

终端安全和数据防泄漏不是孤立的两套系统,而是相互协同的整体解决方案:

纵深防御体系

终端安全提供基础防护,数据防泄漏提供重点保护。两者结合形成纵深防御体系,大幅提升安全防护效果。某企业部署整合方案后,安全事件响应时间从8小时缩短到30分钟。

统一管理平台

通过统一平台管理终端安全和数据防泄漏策略。减少管理复杂度,提高运维效率。某公司通过统一管理,节省了40% 的安全运维成本。

智能联动响应

终端安全事件触发数据防泄漏加强防护。数据风险操作引发终端安全加固。智能联动实现1+1>2的防护效果。

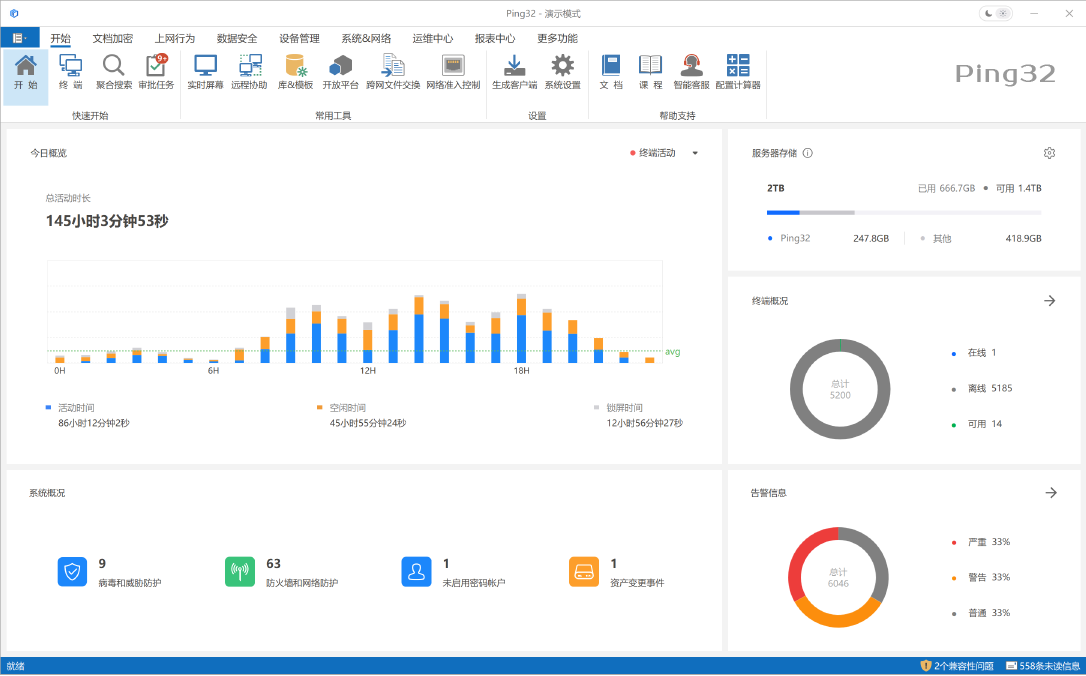

四、Ping32:终端安全与数据防泄漏完整解决方案

Ping32安全平台将终端安全与数据防泄漏完美融合,为企业提供全方位保护:

数据防泄漏保护

智能识别和分类敏感数据。监控数据操作行为,防止数据泄露。外发渠道管控,确保数据安全交换。

统一管理平台

集中管理终端安全和数据防泄漏策略。统一监控仪表盘,直观展示安全状况。高效运维,提升管理效率。

智能分析预警

采用人工智能技术分析安全威胁。实时风险预警,快速响应安全事件。多维度安全报告,支持管理决策。

五、实施安全防护的最佳实践

制定安全策略

根据业务需求制定终端安全和数据防泄漏策略。明确安全标准和要求,确保有效执行。定期评审和更新策略,适应新的威胁。

分层部署实施

先重点后一般,分阶段部署安全措施。先保护核心业务和敏感数据,再逐步扩大范围。定期评估防护效果,优化部署策略。

员工安全意识

定期开展安全培训,提高员工安全意识。通过案例分析,增强风险防范能力。建立安全文化,使安全成为每个人的责任。

持续监控改进

建立持续监控机制,及时发现安全威胁。定期进行安全评估,发现和改进薄弱环节。持续优化安全措施,提升防护效果。