Linux SSH 基于密钥交换的自动登录原理简介及配置说明

目录

一、协商交互过程

二、Linux客户端演示登录:

三、Windows环境Xshell登录演示:

总结

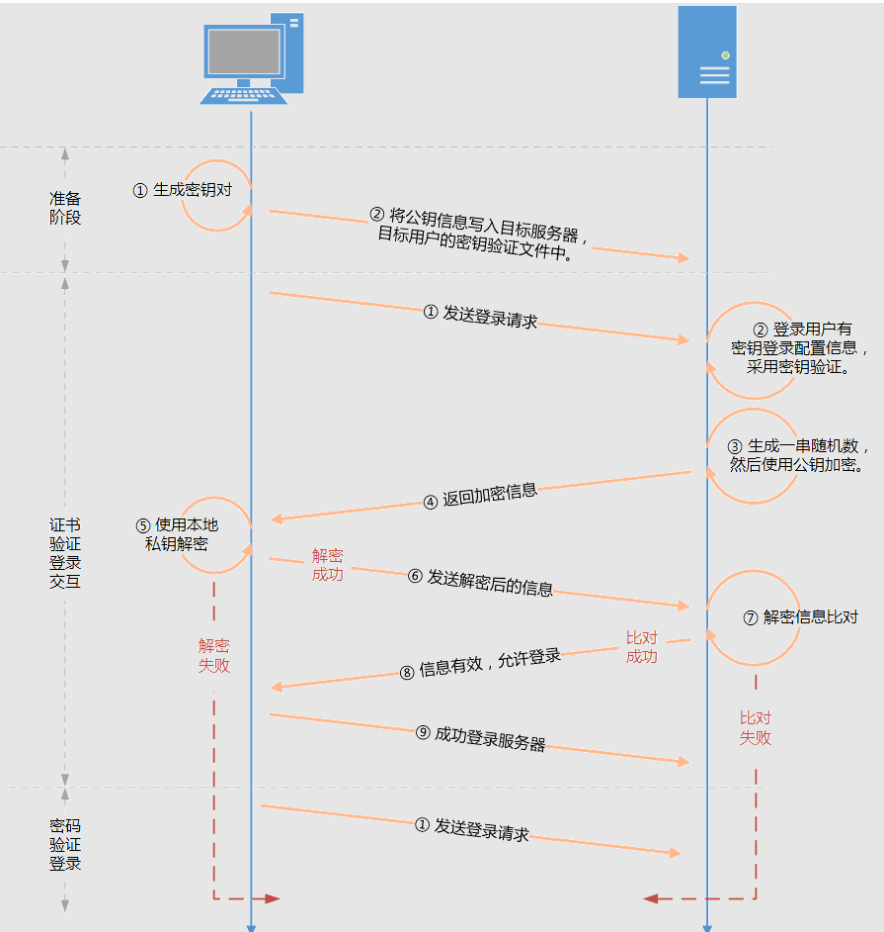

一、协商交互过程

-

客户端向目标服务器发送登录请求。在SSH 服务启用了证书验证登录方式后,会优先通过证书验证方式进行登录验证。

-

目标服务器根据 SSH 服务配置,在用户对应目录及文件中读取到有效的公钥信息。

-

目标服务器生成一串随机数,然后使用相应的公钥对其加密。

-

目标服务器将加密后的密文发回客户端。

-

客户端使用默认目录或 -i 参数指定的私钥尝试解密。

-

如果解密失败,则会继续尝试密码验证等其它方式进行登录校验。如果解密成功,则将解密后的原文信息重新发送给目标服务器。意思类似于:“看,这是这段话的原文。我能读懂发过来的密文,我拥有服务器的控制权,请让我登录。”

-

目标服务器对客户端返回的信息进行比对。如果比对成功,则表示认证成功,客户端可以登录。如果对比失败,则表示认证失败,则会继续尝试密码验证等其它方式进行登录校验。

证书校验交互登录流程示意图所示:

二、Linux客户端演示登录:

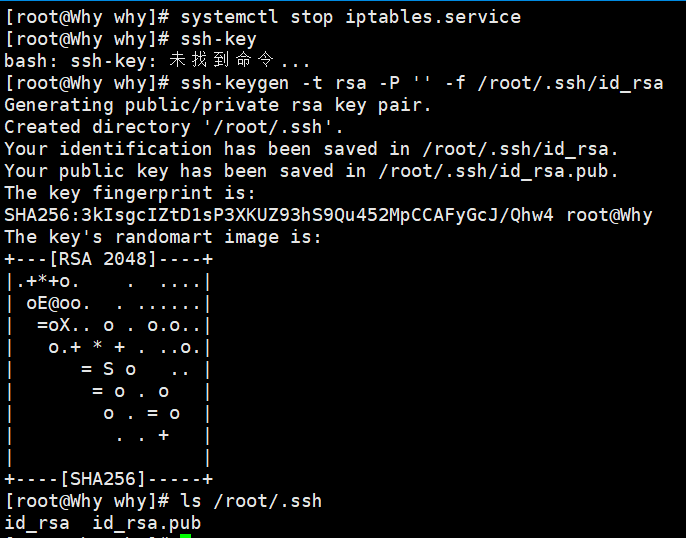

1、在客户端本地生成一对儿密钥:

ssh-keygen -t rsa -P '' -f /root/.ssh/id_rsa

| 参数 | 含义 | 解释 |

| ssh-keygen | 密钥生成工具 | OpenSSH 套件中用于创建认证密钥对的程序。 |

| -t rsa | 指定密钥类型| -t 是 type 的缩写。rsa是一种非对称加密算法。这是最常用和兼容性最好的算法之一(其他还有 ed25519, ecdsa)。 |

| -P ''| 设置私钥的密码(Passphrase) | -P后面跟一个密码字符串。''(两个单引号)表示空密码**。这意味着生成的私钥文件**没有密码保护**。这是一个安全权衡:方便自动化脚本,但降低了密钥本身的安全性。如果密钥文件泄露,任何人都可以直接使用它。|

| -f /root/.ssh/id_rsa| 指定密钥文件的保存路径和文件名| -f 是 file 的缩写。这里指定将私钥保存为 /root/.ssh/id_rsa,公钥则会自动保存在同名目录下的同名文件加上 .pub 后缀,即 /root/.ssh/id_rsa.pub。 |

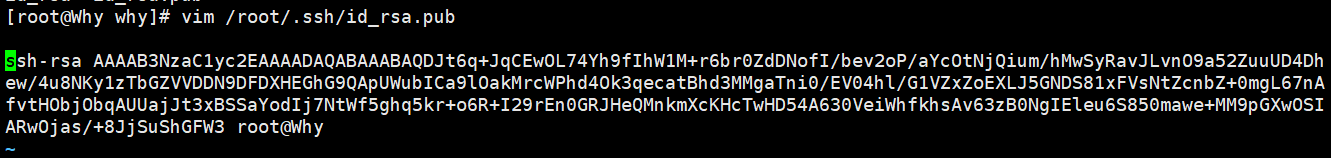

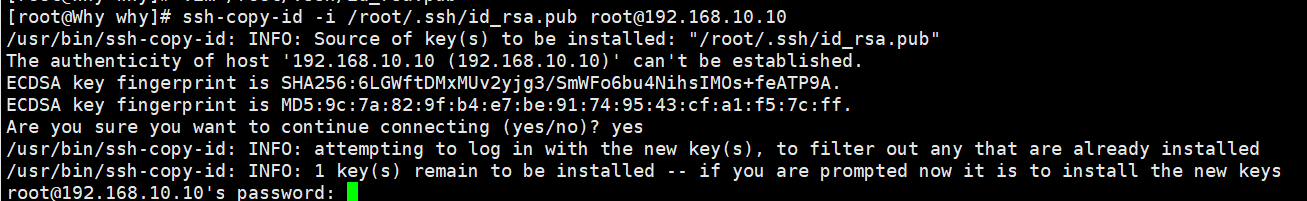

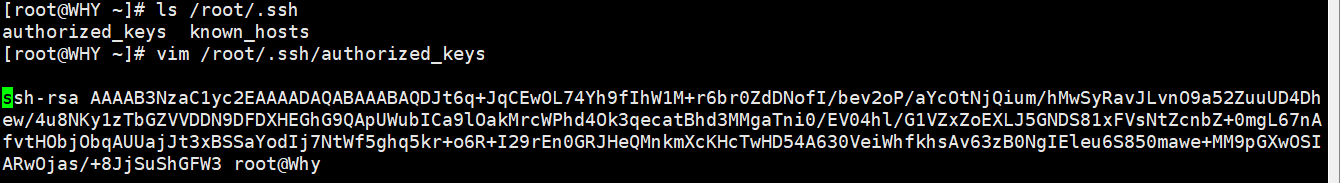

2、在客户端,将公钥复制到要登录的远程主机的某用户的家目录下的特定文件中:

ssh-copy-id -i /root/.ssh/id_rsa.pub root@192.168.10.10

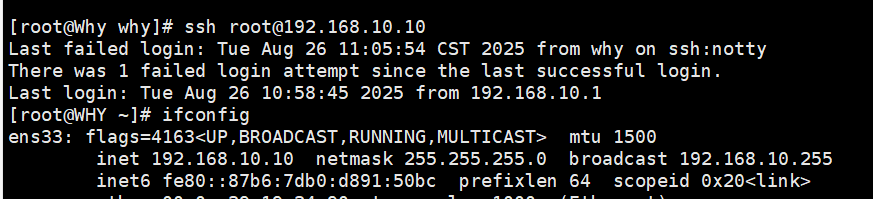

3、测试登录:

ssh root@192.168.10.10

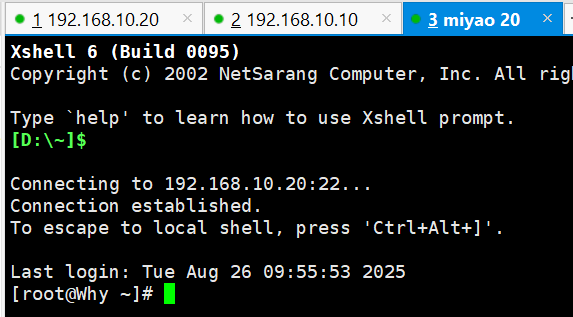

三、Windows环境Xshell登录演示:

-

打开Xshell程序。

-

单击 工具 > 用户密钥管理者 ,再点击 生成 。

-

在打开的密钥创建向导中,选择默认的 RSA 密钥算法及密钥长度(默认 2048 位)后,点击 下一步 。

-

程序生成密钥对后,点击 下一步。

-

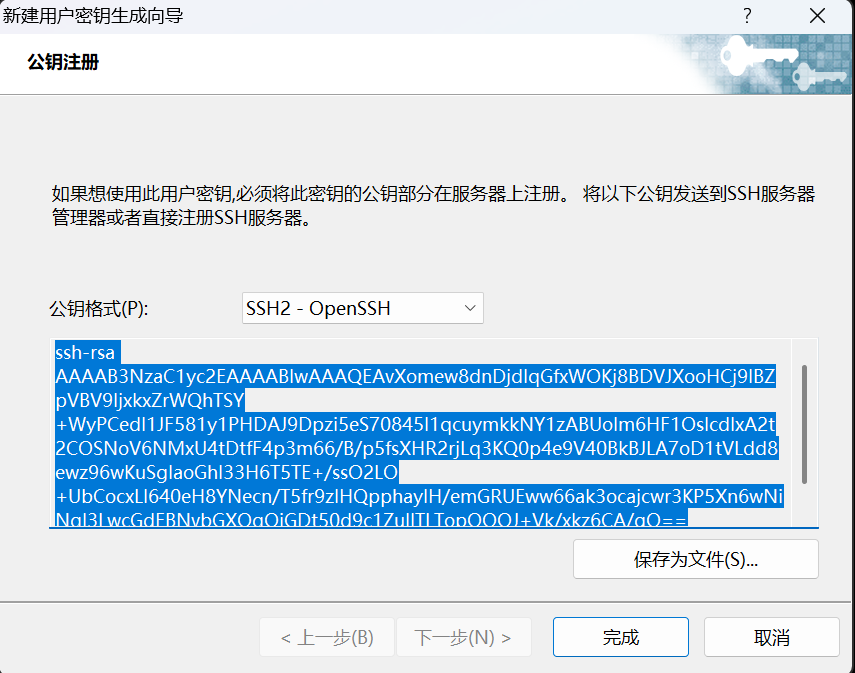

如前面所述,密钥加密密码留空:

-

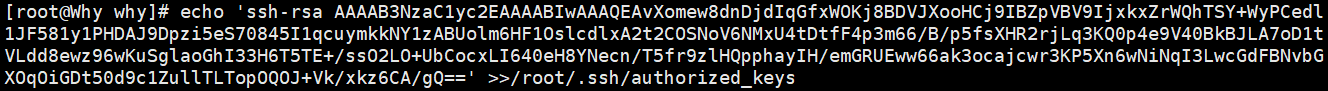

复制生成的公钥到目标主机的/root/.ssh/authorized_keys 尾部追加

-

复制完成后返回Xshell,输入目标主机IP,用户身份认证选择公钥认证:

点击“确定” 就能连接上了。

总结

ssh公钥和私朗登录

是登录一种非对称加密技术的一个认证,

将公钥部署到目标服务器上,本地使用对应的私钥验证身份,无需输入密码即可安全的登录

linux和linux之间

需要ssh-keygen创建密钥对→把公钥发到目标机器上→ssh-copy-id 公钥文件拷贝到目标机器 最后就能登录了

windows和linux之间

windows首先创建密钥对 →把公钥发到目标机器上→把公钥文件拷贝到目标机器 最后就能登录了