密码管理中随机数安全修复方案

🔍 一、不安全随机数的风险分析

可预测性攻击

伪随机数生成器(PRNG)缺陷:如Java

Random、Crand()等基于时间种子或线性同余算法,输出序列可被逆向推导。攻击者可通过历史值预测后续随机数,进而破解密码重置令牌、会话ID等敏感数据246。典型场景:

密码重置链接(如

token=Random.nextInt())被暴力破解,导致账户劫持35。CSRF令牌可预测,引发跨站请求伪造攻击46。

加密密钥生成弱随机,造成数据泄露(如TLS会话密钥)78。

种子熵不足

使用低熵源(如系统时间、进程ID)初始化PRNG,导致输出空间大幅缩减。例如,以毫秒时间戳为种子时,攻击者仅需遍历万级可能性即可破解17。合规性风险

违反GDPR、CCPA等隐私法规对匿名化标识(如TMSI)的不可关联性要求,可能面临法律处罚1。

🛡️ 二、安全随机数的标准与要求

| 特性 | 安全要求 | 不安全实现示例 |

|---|---|---|

| 不可预测性 | 即使已知历史输出,也无法推测后续值 | Random r = new Random() |

| 熵源强度 | 混合硬件噪声、中断时序等物理熵源 | rand() (基于时间种子) |

| 算法强度 | 通过NIST SP 800-90A/B/C认证的算法 | 线性同余生成器(LCG) |

| 抗侧信道攻击 | 防止时序、功耗等旁路泄漏 | 无防护的软件实现 |

🔧 三、修复方案与实施建议

✅ 1. 选用密码学安全随机数生成器(CSPRNG)

Java平台:

替换java.util.Random为java.security.SecureRandom,使用操作系统级熵源(如Linux/dev/urandom):java

SecureRandom secRandom = new SecureRandom(); byte[] token = new byte[32]; // 256位强度 secRandom.nextBytes(token); String encodedToken = Hex.encodeHexString(token); // Apache Commons Codec:cite[4]:cite[6]

C/Linux平台:

使用getrandom()系统调用替代rand(),确保内核熵池混合多源噪声:c

#include <sys/random.h> uint32_t tmsi; if (getrandom(&tmsi, sizeof(tmsi), 0) != sizeof(tmsi)) {// 回退方案:记录告警并拒绝操作,而非降级至弱随机 }:cite[1]

⚙️ 2. 种子管理与熵增强

避免显式设种:禁止手动设置固定种子(如

setSeed(System.currentTimeMillis()))78。熵池监控:部署工具(如

haveged或rng-tools)确保系统熵值持续充足,尤其在虚拟机环境中1。

🛠️ 3. 算法选择与配置

| 场景 | 推荐算法 | 说明 |

|---|---|---|

| 通用令牌/密钥生成 | SHA-512/DRBG | NIST标准,抗预测性强 |

| 高性能场景(如TLS) | ChaCha20 | 避免缓存侧信道泄漏 |

| 硬件安全模块(HSM)集成 | TRNG (物理真随机) | 符合FIPS 140-3 Level 3以上认证 |

🔁 4. 降级处理与健壮性

主方案失败时:不自动回退至弱PRNG(如

SecureRandom失败后调用Random),而应中断操作并告警1。测试验证:

使用NIST STS、Dieharder套件检验输出随机性。

渗透测试模拟预测攻击(如Burp Sequencer分析令牌熵)18。

💥 四、行业案例分析

kaptcha验证码漏洞(CVE-2018-18531)

问题:使用

Random生成验证码值,导致可被暴力破解。修复:升级至

SecureRandom,令牌长度≥64位3。

Magma项目TMSI预测漏洞

问题:基于时间的

rand()生成临时用户标识,引发用户跟踪风险。修复:采用

getrandom()重构,结合熵池监控1。

Fortify检测案例

模式:工具识别

new Random()为高风险(Insecure Randomness)。解决:全局替换为

SecureRandom.getInstanceStrong()8。

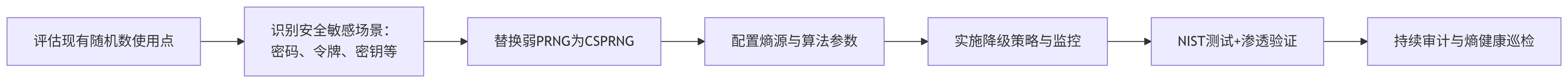

📅 五、实施路线图

关键提示:修复不仅是代码替换,需建立随机数生命周期管理策略,包括生成、使用、废弃的全流程审计,并遵循OWASP Cryptographic Storage Cheat Sheet规范78。

通过以上方案,可系统性消除因弱随机数导致的身份冒用、数据泄露等风险,满足GDPR/HIPAA等法规要求,构建“Security by Design”的密码管理体系。