攻击者将Linux摄像头武器化为攻击工具,可注入击键并发动攻击

研究人员发现一个关键漏洞,可将普通Linux摄像头武器化为BadUSB(恶意USB)攻击工具,使远程黑客能够注入恶意击键并在不被发现的情况下入侵目标系统。

这项在DEF CON 2025大会上展示的研究,首次证实攻击者可以远程武器化已连接计算机的USB设备,标志着网络攻击方法的重大演变。

核心发现

- 黑客可远程将联想摄像头武器化为击键注入式BadUSB工具

- 攻击通过利用固件验证缺陷,可在系统重置后依然存活

- 联想已发布修复补丁,但其他Linux USB设备仍存在漏洞

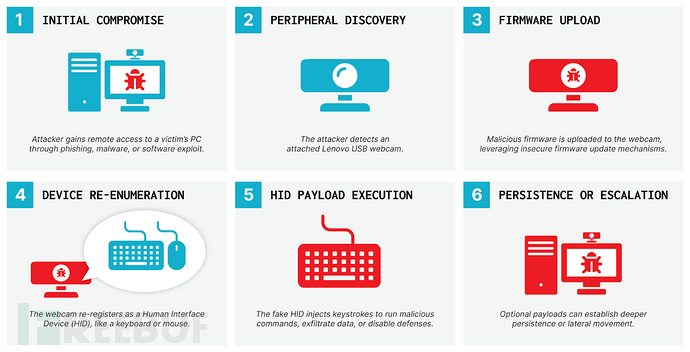

Linux摄像头的武器化过程

Eclypsium报告指出,该安全漏洞影响采用SigmaStar SSC9351D系统级芯片(SoC)的联想510 FHD和Performance FHD摄像头。该芯片采用双核ARM Cortex-A7 CPU架构,内置DDR3内存。

这些设备运行完整的Linux操作系统(具体为"Linux (none) 4.9.84 #445 SMP PREEMPT Tue Mar 22 17:08:22 CST 2022 armv7l GNU/Linux"),使其容易遭受固件篡改攻击。

漏洞根源在于固件更新过程中缺乏签名验证机制。攻击者可利用USB接口发送特定指令,完全控制摄像头的8MB SPI闪存。

攻击链涉及执行一系列命令:首先使用sf probe 0探测闪存,然后通过sf erase 0x50000 0x7B0000擦除指定区域,接着用tftp 0x21000000 lenovo_hd510_ota_v4.6.2.bin下载恶意固件,最后通过sf write 0x21000000 0x50000 0x7B0000完全覆盖原始固件。

攻击利用了Linux USB gadget功能——该内核特性允许基于Linux的设备伪装成各种USB外设,包括键盘、大容量存储设备或网络适配器。此功能可将摄像头转变为能注入击键、执行恶意命令并维持对受感染系统持久访问的人机接口设备(HID)。

与传统BadUSB攻击需要物理替换设备不同,该技术使已获得初始系统访问权限的远程攻击者能够重刷摄像头固件,建立持久后门。即使完全重装系统后,被武器化的摄像头仍可再次感染主机,提供前所未有的持久性能力。

缓解措施

联想已开发解决签名验证缺陷的固件更新工具,为两款受影响摄像头发布4.8.0版本固件更新。该公司为此漏洞分配了CVE-2025-4371编号,并与SigmaStar合作实施适当的安全措施。

研究揭示更广泛的威胁态势:除摄像头外,众多USB外设可能包含同样易受武器化的Linux架构。安全专家警告,任何运行Linux且缺乏固件验证的USB连接设备都可能通过类似攻击向量被利用,这从根本上挑战了传统终端安全模型,亟需增强硬件信任验证机制。