红队快速打包,通过 Sharp4CompressArchive 一键定制化压缩文件

在红队渗透测试过程中,数据的归集、处理与安全外带是一个常被忽略却极其重要的环节。尤其是在复杂的环境下,我们往往需要对目标系统中的关键目录或敏感数据进行快速打包,以供后续分析、归档或通过侧信道外发。

然而,实际环境并不总是如人所愿,传统压缩工具受限于图形界面或依赖库,难以在特殊场景中直接调用;同时,它们往往缺乏对冗余目录、无用扩展名的过滤能力,导致打包结果臃肿、容易触发安全告警。

01. 工具背景介绍

某次攻防演练中,红队遭遇了典型场景:通过WebShell上传的可执行文件触发了EDR的静态特征检测,压缩的目录又无法排除obj目录下3.2GB的调试符号文件。当尝试传输这个包含大量冗余数据的压缩包时,目标内网的流量审计设备发出了告警...这类问题催生了我们对专用压缩工具的思考。

1.1 哥斯拉打包

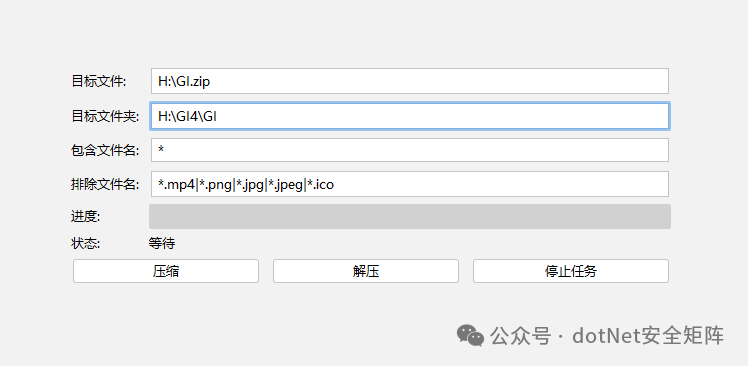

哥斯拉等WebShell管理工具内置的打包功能存在两个问题:无法跳过指定目录遇到超过2GB的文件时成功率不足80%,容易崩溃,如下图所示。

1.2 可执行文件

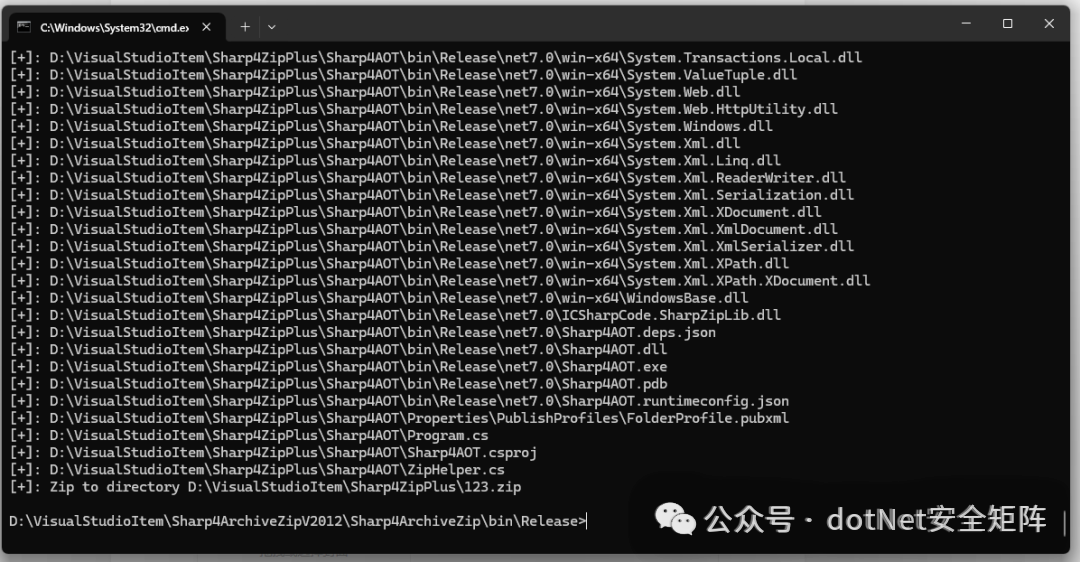

我们之前分享的Sharp4ArchiveZip.exe虽经可以完成压缩,但由于使用第三方库技术,导致体积过大,不便测试使用。

02. 工具基本介绍

正是在这样的需求背景下,Sharp4CompressArchive 是一款由红队视角打造的命令行压缩工具,专注于在受限环境中高效、隐蔽地完成文件归档操作。相比那些通用压缩工具,Sharp4CompressArchive 更加轻量灵活,具备精确排除目录与文件类型的能力,是渗透链中不可或缺的压缩助手。

03. 工具实战用法

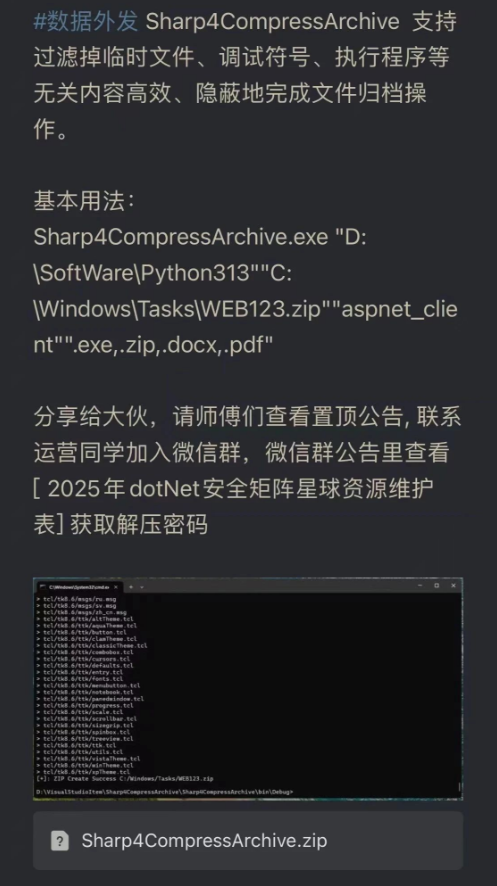

实战中,我们经常需要对部署在站点中的开发文件夹进行打包,同时过滤掉临时文件、调试符号、执行程序等无关内容。Sharp4CompressArchive 的使用方式非常简单。以下为一条典型的执行命令行:

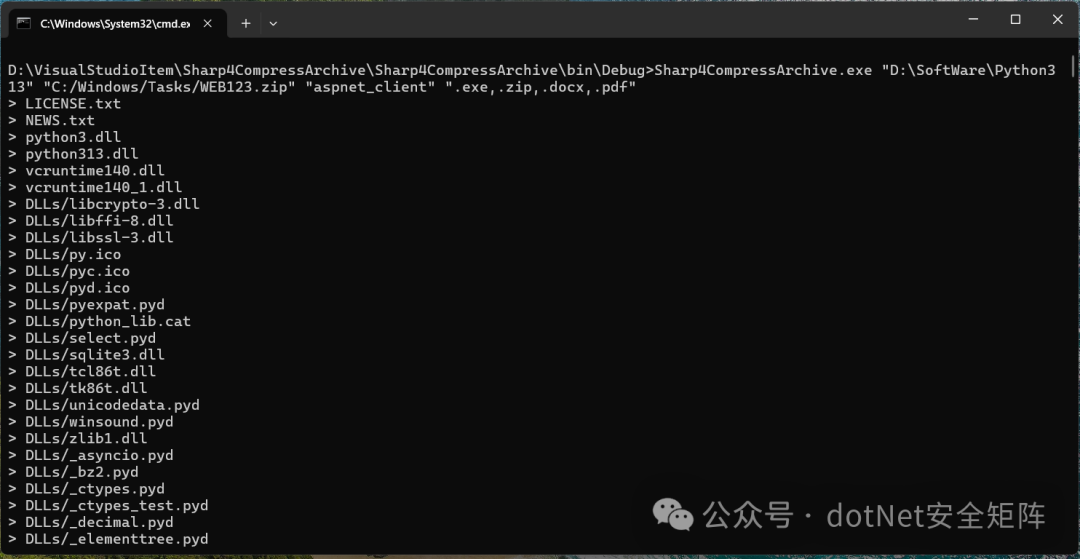

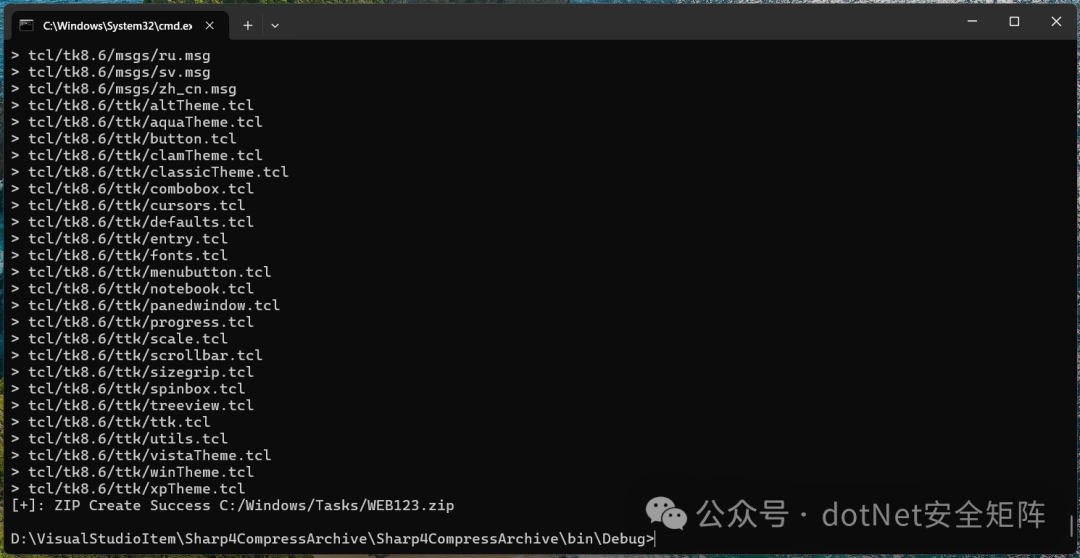

Sharp4CompressArchive.exe "D:\SoftWare\Python313""C:\Windows\Tasks\WEB123.zip""aspnet_client"".exe,.zip,.docx,.pdf"

这条命令的含义为:将 D:\SoftWare\Python313 目录进行压缩,生成的 zip 文件保存至 C:\Windows\Tasks\WEB123.zip,同时排除掉名称为 aspnet_client 的子目录以及所有扩展名为 .exe、.zip、.docx、.pdf 的文件,运行时如下图所示。

综上,Sharp4CompressArchive是一款在线版本的文件压缩工具,基于 .NET 实现,支持自动排除冗余目录与文件类型,同时兼顾压缩稳定性和战术灵活性,是渗透测试工程中不可多得的好助手。

04 .NET安全扩展学习

文/章/涉/及/的/工/具/已/打/包,请//加//入//后/下//载:https://wx.zsxq.com/group/51121224455454