BGP高级特性之GTSM实验案例

一、实验

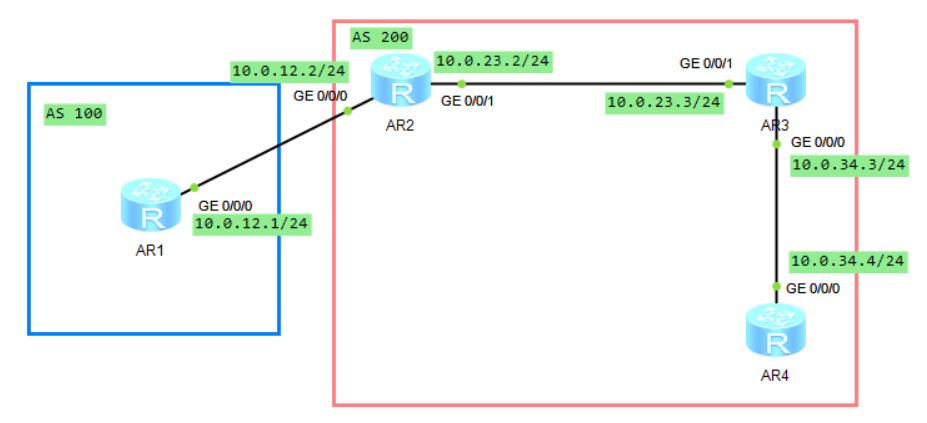

拓扑

实验要求:

要求通过配置GTSM实现AR2免受非法BGP报文的攻击

配置思路:

由于GTSM功能是需要再对等体两端同时配置的,所以针对AR2来说,需要AR2以及它的所有对等体上进行GTSM功能配置。

BGP是应用层的,BGP报文需要在网络层进行IP封装,而IPv4报文中就有一个与 GSTM功能密切相关的TTL字段。另外,BGP报文是仅在对等体之间进行交互,所以每个 BGP报文都是由它的对等体始发的。这样一来,每个BGP报文始发时的TTL字段值都是初 始值255,然后每经过一跳减1,但只有当对方接收了BGP报文后,报文中的TTL值才减 1。

对于RouterB与它的对等体间允许接受的BGP报文中的TTL值范围要根据拓扑结构来 确定。直连BGP对等体的话,可接受的TTL范围就是[255,255],因为直连情况下,始发的 BGP报文中的TTL值为255,在对等体还没正式接受、在进行TTL值检查时,TTL值仍为 255。非直连的要根据拓扑结构而定。

1、基础配置

AR1

system

sysname AR1

int g 0/0/0

ip add 10.0.12.1 24AR2

system

sysname AR2

int g 0/0/0

ip add 10.0.12.2 24

int g 0/0/1

ip add 10.0.23.2 24

int l 1

ip add 2.2.2.2 32AR3

system

sysname AR3

int g 0/0/0

ip add 10.0.34.3 24

int g /0/1

ip add 10.0.23.3 24

int l 1

ip add 3.3.3.3 32AR4

system

sysname AR4

int g 0/0/0

ip add 10.0.34.4 24

int l 1

ip add 4.4.4.4 322、IGP路由配置

AR2

ospf 1 router-id 1.1.1.1

area 0

netw 10.0.23.2 0.0.0.0

netw 2.2.2.2 0.0.0.0AR3

ospf 1 router-id 3.3.3.3

area 0

netw 10.0.23.3 0.0.0.0

netw 10.0.34.3 0.0.0.0

netw 3.3.3.3 0.0.0.0AR4

ospf 1 router-id 4.4.4.4

area 0

netw 10.0.34.4 0.0.0.0

netw 4.4.4.4 0.0.0.03、BGP路由配置

AR1

bgp 100

router-id 1.1.1.1

peer 10.0.12.2 as 200AR2

bgp 200

router-id 2.2.2.2

peer 10.0.12.1 as 100

peer 3.3.3.3 as 200

peer 3.3.3.3 connect-interface LoopBack1

peer 4.4.4.4 as-number 200

peer 4.4.4.4 connect-interface LoopBack1AR3

bgp 200

router-id 3.3.3.3

peer 2.2.2.2 as-number 200

peer 2.2.2.2 connect-interface LoopBack1

peer 4.4.4.4 as-number 200

peer 4.4.4.4 connect-interface LoopBack1AR4

bgp 200

router-id 4.4.4.4

peer 2.2.2.2 as-number 200

peer 2.2.2.2 connect-interface LoopBack1

peer 3.3.3.3 as-number 200

peer 3.3.3.3 connect-interface LoopBack1

查看BGP邻居状态

[AR2]display bgp peer BGP local router ID : 2.2.2.2Local AS number : 200Total number of peers : 3 Peers in established state : 3Peer V AS MsgRcvd MsgSent OutQ Up/Down State Pre

fRcv3.3.3.3 4 200 2 2 0 00:00:16 Established 04.4.4.4 4 200 2 2 0 00:00:17 Established 010.0.12.1 4 100 8 8 0 00:06:28 Established 04、GTSM配置

AR1

bgp 100

peer 10.0.12.2 valid-ttl-hops 1AR2

bgp 200

peer 10.0.12.2 valid-ttl-hops 1

peer 3.3.3.3 valid-ttl-hops 1

peer 4.4.4.4 valid-ttl-hops 1AR3

bgp 200

peer 2.2.2.2 valid-ttl-hops 1AR4

bgp 200

peer 2.2.2.2 valid-ttl-hops 2

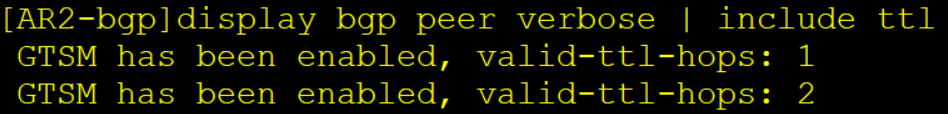

查看GTSM功能

查看BGP邻居状态

[AR2]display bgp peer BGP local router ID : 2.2.2.2Local AS number : 200Total number of peers : 3 Peers in established state : 3Peer V AS MsgRcvd MsgSent OutQ Up/Down State Pre

fRcv3.3.3.3 4 200 7 7 0 00:04:57 Established 04.4.4.4 4 200 6 7 0 00:04:58 Established 010.0.12.1 4 100 13 13 0 00:11:09 Established 0此时我们将4.4.4.4的TTL改为1看看邻居状态是否会有变化

<AR2>display bgp peerBGP local router ID : 2.2.2.2Local AS number : 200Total number of peers : 3 Peers in established state : 2Peer V AS MsgRcvd MsgSent OutQ Up/Down State Pre

fRcv3.3.3.3 4 200 2 2 0 00:00:06 Established 04.4.4.4 4 200 0 0 0 00:00:07 Connect 010.0.12.1 4 100 2 2 0 00:00:06 Established 0我们可以发现邻居状态就无法正常建立了,这是因为AR2通过GTSM计算公式:256-253≤valid-ttl-hops(1)

通过计算发现AR4发送的TCP报文中的TTL值不在我们所规定的范围内,就直接丢弃了该报文。

通常我们在配置BGP的安全性的时候除了配置GTSM功能以外还会配置认证参数,因为如果攻击者距离我比较近的话GTSM就无法去防范攻击报文,此时就需要开启认证功能来防止攻击者。

BGP的认证实验案例将在下章详细介绍,以上就是本章的全部内容了,感谢大家的浏览观看!文章若有错误或疑问可联系博主删除更改。