vulhub 02-Breakout靶场攻略

靶场下载

下载地址:https://download.vulnhub.com/empire/02-Breakout.zip

靶场使用

将压缩包解压到一个文件夹中,用虚拟机应用新建虚拟机,扫描虚拟机,扫描那个文件夹,就可以把虚拟机扫出来了,然后启动虚拟机

这时候靶场启动后,咱们现在要找到这个靶场。

靶场是网页形式的,我们要找他,首先需要找到靶场的IP地址已经开发的端口才能访问:

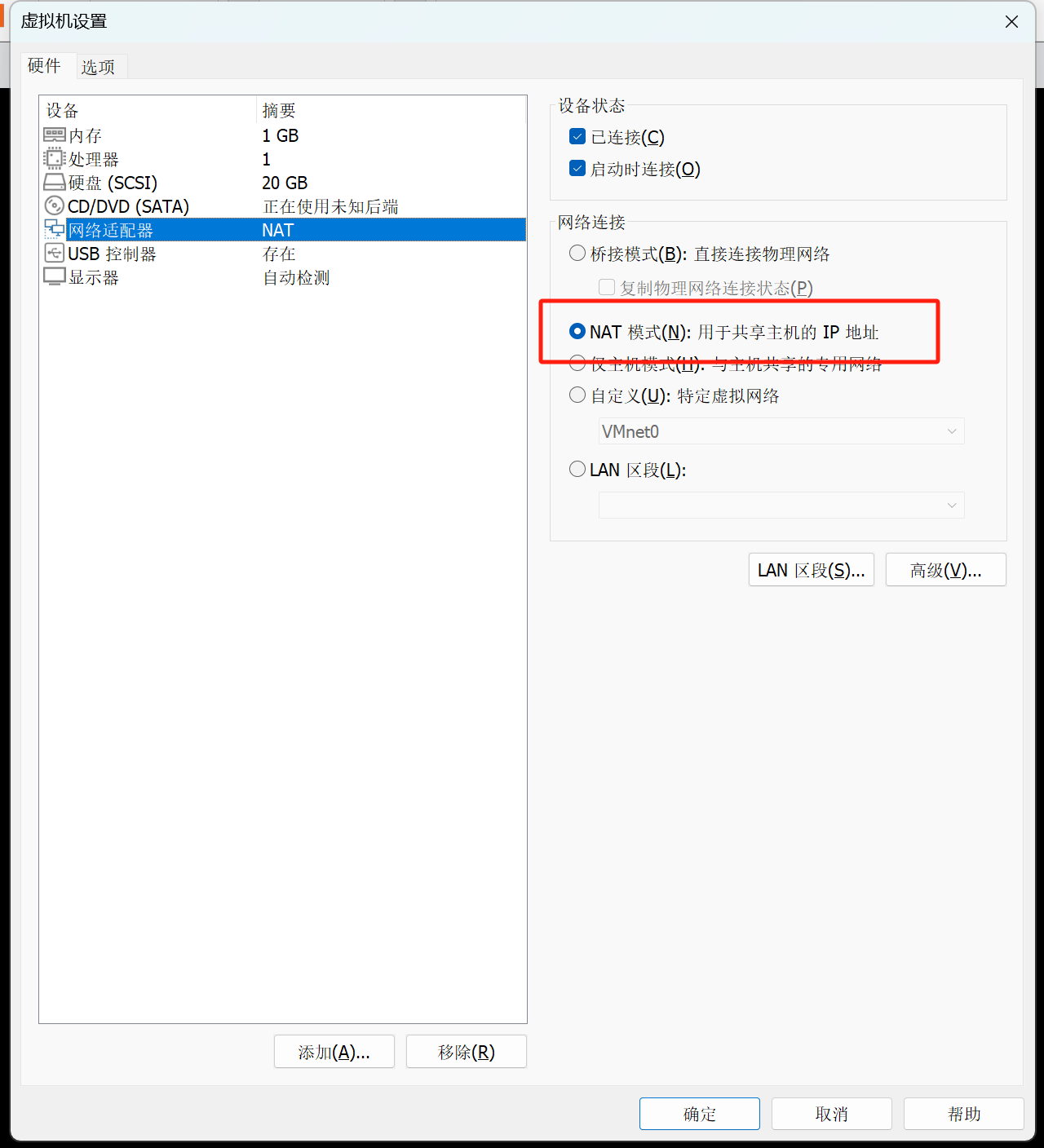

怎么找呢?我们看他的网段,查看该虚拟机的网络连接形式,右键左侧虚拟机名字,点设置,点网络适配器:

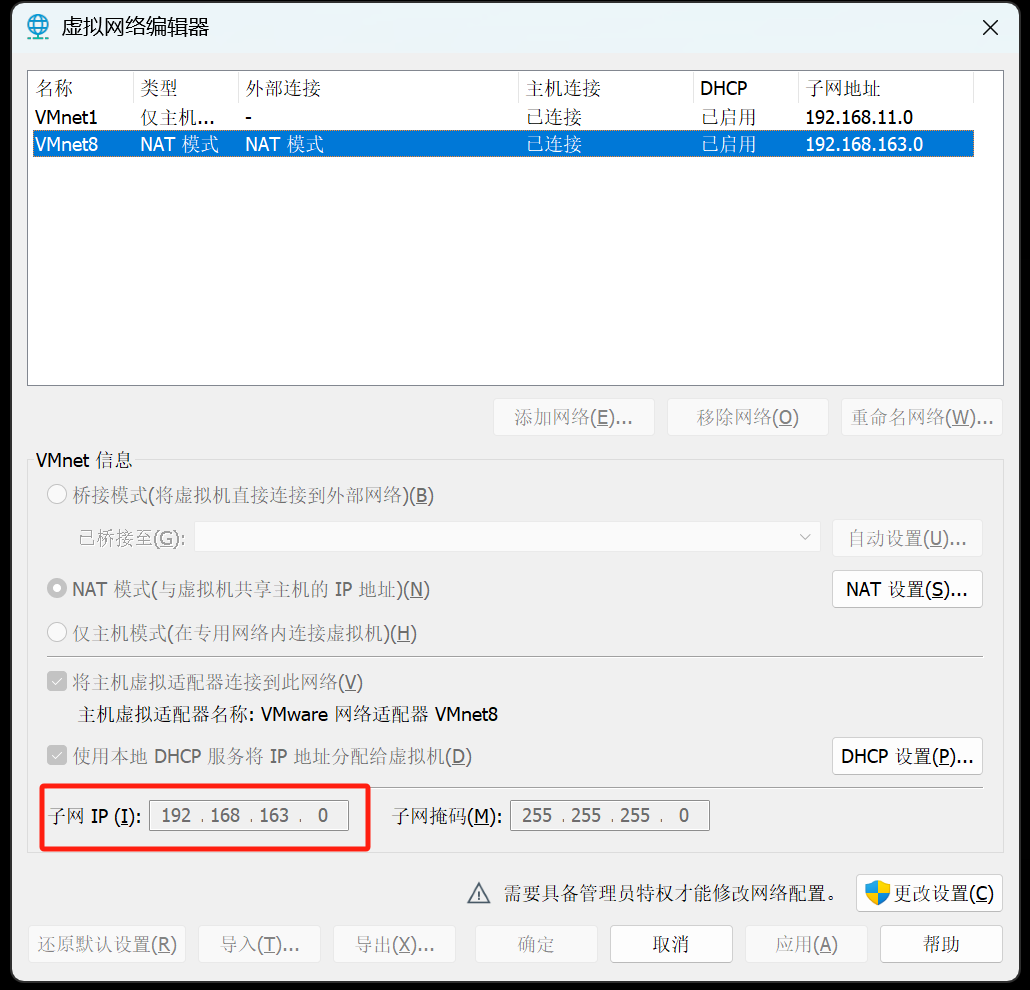

看出是nat模式。我们再点上方编辑,虚拟网络编辑器,nat模式

看到子网为192.168.163.1-192.168.163.255

我们用Nmap工具扫描一下这个网段:命令:nmap.exe 192.168.163.1/24:

我推荐大家在扫描出靶机以后用nmap -A 命令再扫描一遍,看看服务、域名等,这里我们就扫出来了samba服务。

看见除192.168.163.145就是靶场地址了,咱们浏览器访问一下,他的各个端口,挨个登录一下他的端口

80:

10000:

20000:

靶场攻略

80端口的页面是一个apache的页面,咋一看没什么有用的,但是我们F12查看源代码时能发现:

在代码下面有被注释掉的数据,看起来像被加密过,具体是什么加密呢?我选择百度一下

采用Brainfuck加密,在线解密一下

.2uqPEfj3D<P'a-3,看起来像是一行密码,结合10000,20000端口的登录页面,应该是那里的。那用户名是哪个呢?我们结合在之前nmap -A扫出来的samba服务。可以使用enum4linux工具来扫描一下SMB泄露的文件:enum4linux 192.168.159.134

看到用户名是cyber,我们试着登录一下,发现在20000端口的页面上能登录进去。

进入页面,点图上的位置进入终端:

在家目录内我们找到了第一个flag

我们在查看文件的时候找到了密码日志文件/var/backuos/.old_pass.bak,直接查看没有权限,使用./tar -cvf1.tar /var/backups/.old_pass.bak命令将文件压缩到家目录里。直接查看就可以了,里面有root密码为Ts&4&YurgtRX(=~h

使用root密码登录root账号

在root目录我们找到了第二个flag