X-Forwarded-For解析

1、什么是X-Forwarded-For

X-Forwarded-For` 是一个相对通用的 HTTP 请求头。

HTTP 流量在经过代理时,由于网络连接被截胡,服务器无法得知真正的客户端 IP。这时代理设备会给当前的流量加上一个 `X-Forwarded-For` 头,里面的内容就是连接这个代理的客户端 IP。

字段格式:

X-Forwarded-For: client_ip, proxy1_ip, proxy2_ip, ...

client_ip:原始客户端的 IP 地址。

proxy1_ip, proxy2_ip:请求经过的每个代理服务器的 IP 地址(按顺序添加)

举例论证:

GET / HTTP/1.1

Host: demo.waf-ce.chaitin.cn

User-Agent: Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/83.0.4103.106 Safari/537.36

X-Forwarded-For: 10.1.1.10

X-Forwarded-For实际上是一个链式结构。如果流量经过多层代理设备,那么X-Forwarded-For字段会把真实客户端IP、代理1、代理2的地址依次从左到右排列打印。

举例论证:

GET / HTTP/1.1

Host: demo.waf-ce.chaitin.cn

User-Agent: Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/83.0.4103.106 Safari/537.36

X-Forwarded-For: 10.1.1.10, 192.168.100.100,182.97.90.90

2、运用场景

2.1、 负载均衡器后获取真实 IP

当请求通过负载均衡器(如 Nginx、HAProxy、AWS ELB)到达后端服务器时,后端服务器只能看到负载均衡器的 IP。通过 XFF,后端服务器可以获取客户端的真实 IP。

示例流程 :

1. 客户端(IP: `192.168.1.100`)发送请求。

2. 请求经过负载均衡器(IP: `10.0.0.1`),负载均衡器添加:

X-Forwarded-For: 192.168.1.100

3.后端服务器从 XFF 字段中提取真实 IP。

2.2、 CDN/WAF 场景

内容分发网络(CDN)或 Web 应用防火墙(WAF)会作为中间代理接收请求,原始 IP 会被替换。通过 XFF,源站可以获取真实 IP。

示例:

Cloudflare CDN 会在转发请求时添加 XFF 字段,包含客户端真实 IP。

2.3、 多层代理环境

当请求经过多个代理时,每个代理会追加自己的 IP 到 XFF 字段。

示例流程 :

1. 客户端(IP: `192.168.1.100`)→ 代理 A(IP: `10.0.0.1`)→ 代理 B(IP: `10.0.0.2`)。

2. 代理 A 添加:`X-Forwarded-For: 192.168.1.100`。

3. 代理 B 追加:`X-Forwarded-For: 192.168.1.100, 10.0.0.1`。

4. 后端服务器看到的 XFF 值为:`192.168.1.100, 10.0.0.1`。

3、核心作用

3.1、 IP 溯源与安全审计

防止 IP 伪造 :通过 XFF,服务器可以追踪请求的真实来源,用于安全审计(如登录 IP 异常检测)。

反爬虫 / 反攻击 :基于真实 IP 实现访问频率限制、IP 黑名单等安全策略。

3.2、用户行为分析

统计地理位置:结合 IP 地理位置数据库,分析用户来源地区。

个性化服务 :根据用户 IP 提供区域性内容或服务。

3.3、 日志分析与监控

真实访问量统计 :避免将所有请求记录为代理服务器的 IP。

性能监控:基于真实 IP 分析不同区域用户的请求响应时间。

四、实现与配置示例

4.1、Nginx 作为代理时添加 XFF

在 Nginx 配置中添加:

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

$proxy_add_x_forwarded_for:自动将客户端 IP 追加到现有 XFF 字段(若存在)。

4.2、Tomcat 获取 XFF 中的真实 IP

在 Tomcat 的 `server.xml`中配置 `RemoteIpValve`:

<Valve className="org.apache.catalina.valves.RemoteIpValve"

remoteIpHeader="X-Forwarded-For"

protocolHeader="X-Forwarded-Proto" />

配置后,`request.getRemoteAddr()`将返回 XFF 中的第一个 IP(即客户端真实 IP)。

五、安全风险与注意事项

5.1、IP 伪造攻击

风险 :若代理服务器未正确处理 XFF,客户端可自行添加 XFF 字段伪造 IP。

防范 :

仅信任来自可信代理的 XFF(如配置 Nginx 的 `set_real_ip_from`)。

使用 `X-Real-IP`等替代字段(需代理支持)。

5.2、隐私泄露

风险 :XFF 包含完整的请求路径 IP,可能泄露内部网络结构。

防范 :在边缘代理(如 CDN 出口)删除或替换 XFF 字段。

5.3、 日志污染

风险:恶意用户通过伪造 XFF 导致日志混乱。

防范 :对 XFF 字段进行清洗和验证。

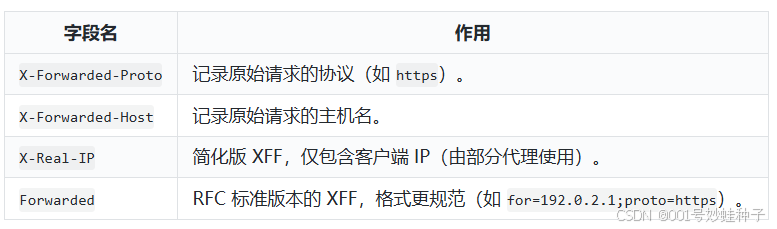

六、相关扩展字段

七、总结

核心价值:解决代理环境下客户端 IP 被屏蔽的问题,实现真实 IP 的传递。

适用场景:负载均衡、CDN、多层代理等任何需要获取客户端真实 IP 的场景。

注意事项 :需结合安全配置防止 IP 伪造,确保日志和安全策略的准确性。

通过合理配置和使用 `X-Forwarded-For`,可以在复杂的网络架构中准确追踪客户端请求来源,提升系统的安全性和用户体验。