震网(Stuxnet):打开潘多拉魔盒的数字幽灵

在科技飞速发展的今天,代码和数据似乎只存在于无形的数字世界。但如果我告诉大家,一段代码曾悄无声息地潜入一座受到严密物理隔离的核工厂,并成功摧毁了其中的物理设备,大家是否会感到一丝寒意?这不是科幻电影的情节,而是真实发生过的“震网”(Stuxnet)病毒攻击事件。

震网不仅是一个复杂的恶意软件,它更是一个划时代的标志,彻底打破了数字攻击与物理破坏之间的壁垒。今天,就让我们一起解构这个臭名昭著的数字幽灵,探究它的攻击手法、深远影响,以及我们能从中汲取哪些宝贵的教训。

震网是什么?一个前所未有的“超级武器”

震网,又名“超级工厂”,于2010年6月首次被白俄罗斯的一家安全公司发现。 它本质上是一种计算机蠕虫,但其复杂性和攻击目标都远超普通病毒。普通病毒或许以窃取信息或勒索金钱为目的,而震网的目标只有一个:物理破坏。

它的主要攻击目标是伊朗位于纳坦兹的铀浓缩设施。 据《纽约时报》报道,震网是由美国国家安全局(NSA)与以色列情报部门联合开发的,项目代号为“奥运会”(Operation Olympic Games),旨在秘密阻碍伊朗的核计划。

震网的出现标志着网络战进入了一个全新的阶段。它不再是简单的网络骚扰或信息窃取,而是能够对一个国家的核心工业基础设施造成实际物理伤害的“数字武器”。

精密的手术刀:震网的攻击原理

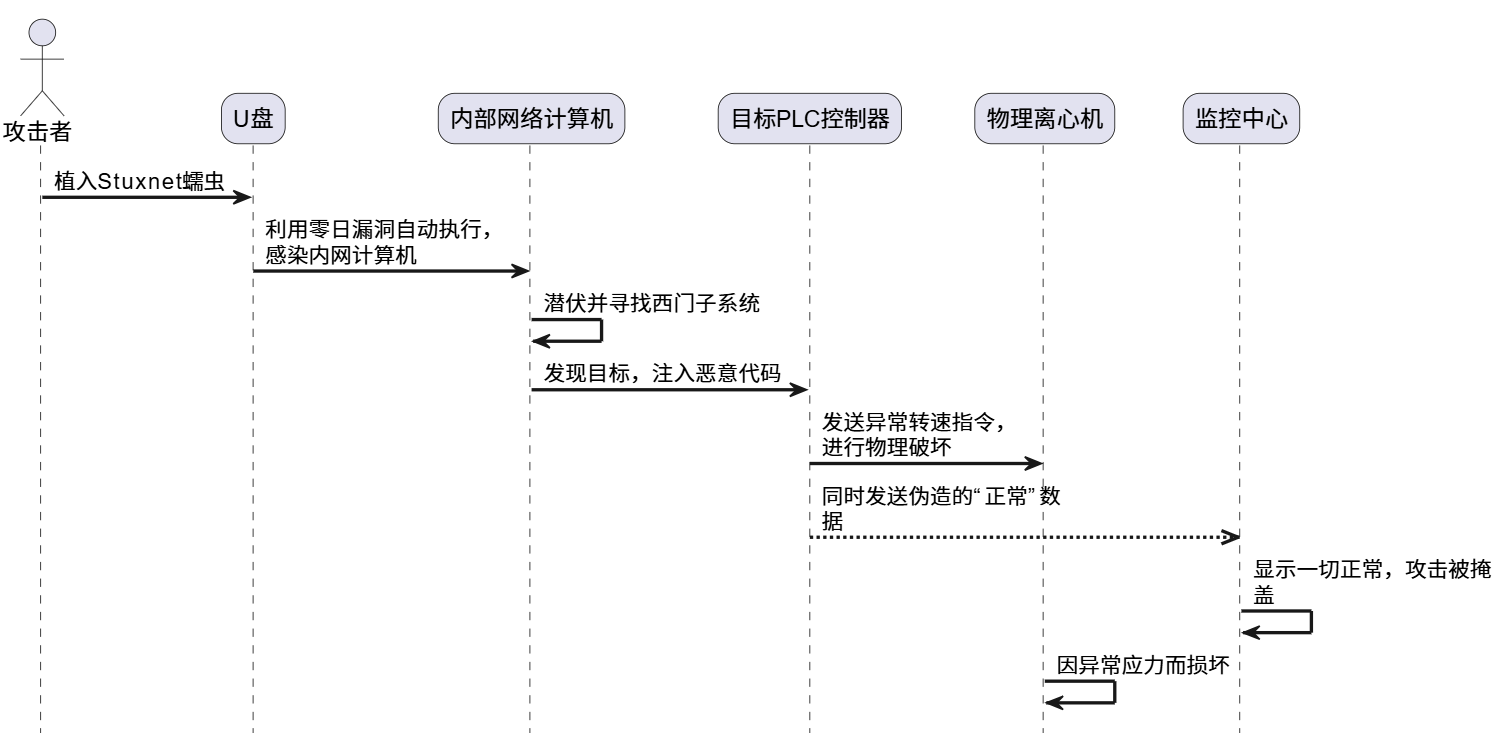

震网的攻击过程如同一场精心策划的特种作战,其精密和复杂程度令人惊叹。它分为渗透、潜伏和攻击三个阶段。

第一步:突破物理隔离的巧妙渗透

纳坦兹核工厂是一个典型的“物理隔离”(Air-gapped)网络,意味着它不与公共互联网直接相连。如何将病毒送入这个封闭的环境?攻击者利用了人性中最薄弱的一环:一个不经意的U盘插入。

震网利用了当时未被发现的多个Windows系统“零日漏洞”,其中最关键的是快捷方式文件(.LNK)漏洞。 当一个含有震网病毒的U盘被插入到任何一台Windows电脑时,即使不点击任何文件,系统仅仅是读取并显示图标,病毒就会自动执行。通过这种方式,震网成功地“跳”进了与外界隔离的内部网络。

为了避免被杀毒软件发现,震网的开发者还窃取了真实科技公司的数字签名,给自己披上了一层合法的外衣,使其在系统中畅行无阻。

第二步:耐心潜伏与精准识别

进入内部网络后,震网并没有立刻“大开杀戒”。它表现得像一个极具耐心的间谍,悄悄地在网络中扩散,同时检查每一台被感染的计算机。

它的目标非常明确:寻找安装了西门子(Siemens)SIMATIC WinCC和Step7软件的计算机。 这些软件是专门用于控制工业流程的系统,被称为可编程逻辑控制器(PLC)。如果震网发现当前系统不是它的目标,它便会继续潜伏,避免暴露。只有在找到真正目标时,它才会激活攻击模块。

第三代:瞒天过海的物理破坏

震网的最终目标是控制离心机的PLC。离心机通过高速旋转来提纯浓缩铀,其转速受到PLC的精确控制。震网的攻击手法堪称“天才”:

-

篡改转速:病毒会悄悄地修改PLC的指令,让离心机的转速在短时间内急剧升高或降低,超出其安全运行范围。这种反复的、不规律的变速会给离心机带来巨大的机械应力,最终导致其物理损坏或报废。

-

播放“正常录像”:最狡猾的是,在实施破坏的同时,震网会向中央控制室的监控系统发送预先录制好的、显示一切正常的历史数据。这意味着,当离心机在生死边缘挣扎时,操作人员在屏幕上看到的却是一片歌舞升平的景象。

这种“数字欺骗”与“物理破坏”相结合的手段,使得问题在很长一段时间内都未被发现,直到大量离心机神秘地大规模故障,才引起了国际原子能机构的警觉。

为了更清晰地展示其攻击流程,我们可以使用下面的模型来表示:

潘多拉魔盒已开:Stuxnet的深远影响

震网的出现就像打开了一个潘多拉魔盒,其影响至今仍在持续。

- 物理世界不再绝对安全:它雄辩地证明,网络攻击的后果可以是物理的、破坏性的。从此,发电厂、水坝、化工厂等所有依赖工业控制系统的关键基础设施,都成为了潜在的网络攻击目标。

- 开启国家级网络战序幕:震网是第一个被证实由国家力量主导、以破坏敌国基础设施为目的的网络武器。它开创了一个危险的先例,引发了全球范围内的网络军备竞赛。

- 武器失控的风险:据报道,一个编程错误(将

AND错用为OR)导致震网的传播超出了预期范围,感染了全球数万台非目标计算机。 这暴露了数字武器的固有风险:一旦释放,就可能像病毒一样失控,造成意想不到的附带损害。 - 刺激网络防御能力提升:作为受害者,伊朗在震网事件后极大地增强了其网络战能力,并被怀疑对美国发动了报复性网络攻击。

我们能学到什么?给运维和开发者的启示

震网虽是国家级的网络武器,但其攻击手法对我们日常的系统运维和软件开发工作仍有深刻的启示:

- 物理隔离并非万能:不要迷信“物理隔离”,一个U盘、一个临时接入的笔记本,都可能成为突破口。必须制定和执行严格的移动存储介质管理策略。

- 深度防御至关重要:单一的安全措施无法应对复杂的攻击。需要构建从网络边界到终端、从应用层到数据层的纵深防御体系(Defense in Depth)。

- 重视供应链安全:震网攻击的是特定的工业控制系统。我们的系统依赖哪些第三方软硬件?它们的安全性如何?供应链任何一个环节的漏洞,都可能危及整个系统的安全。

- 最小权限原则:确保系统和用户只拥有完成其任务所必需的最小权限。震网的传播很大程度上依赖于获取系统级权限。

- 持续监控与异常检测:如果伊朗的核工厂有更好的监控系统来比对数字指令和物理状态(例如,通过独立的传感器),攻击可能会更早被发现。

结论

震网(Stuxnet)永远地改变了我们对网络安全的认知。它不再是一个技术术语,而是一个时代的警钟,提醒我们代码的力量早已溢出屏幕,延伸到我们赖以生存的物理世界。

作为技术从业者,我们正处在这场变革的中心。构建更安全、更有韧性的系统,不仅仅是我们的工作职责,更是我们在这个数字与物理日益融合的时代中,不可推卸的责任。因为潘多ora的魔盒一旦打开,就再也无法轻易合上了。