2025獬豸杯WP

计算机取证

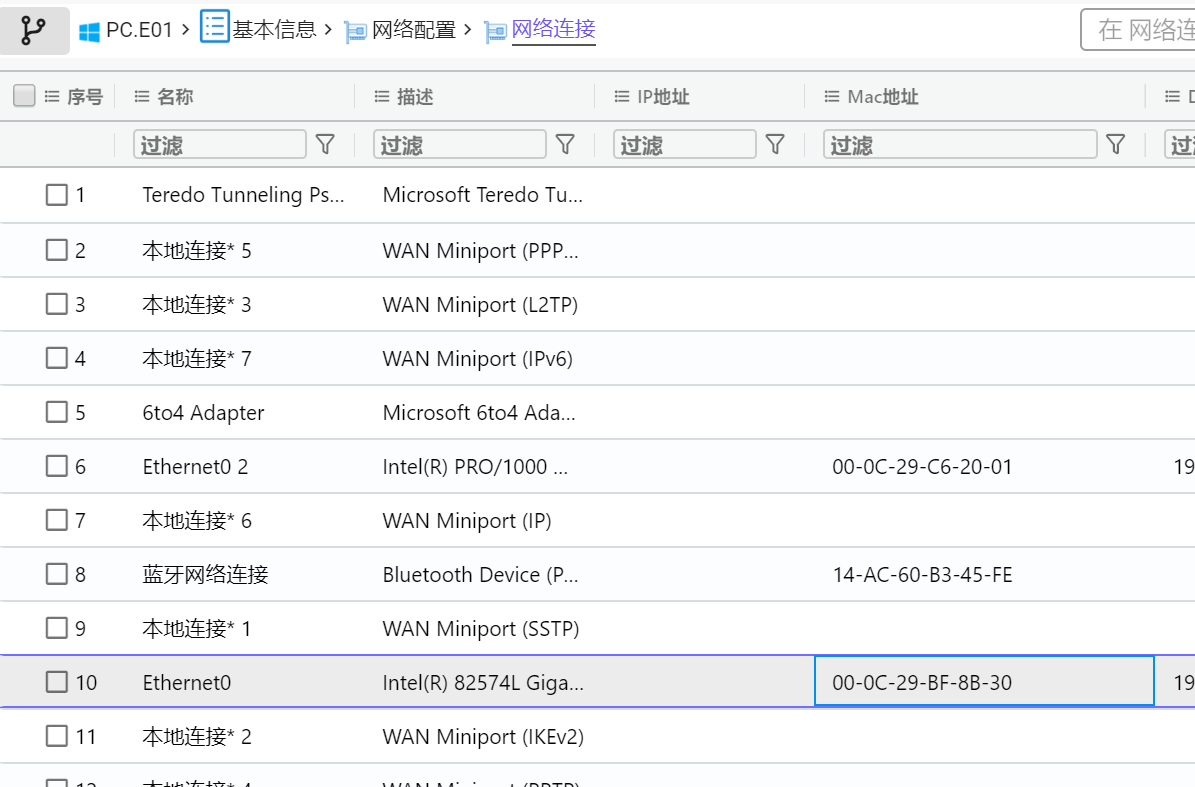

1、网卡的Mac地址是多少?[标准格式:XX-XX-XX-XX-XX-XX]

这里有两个网卡,反正没次数限制,都交一遍呗

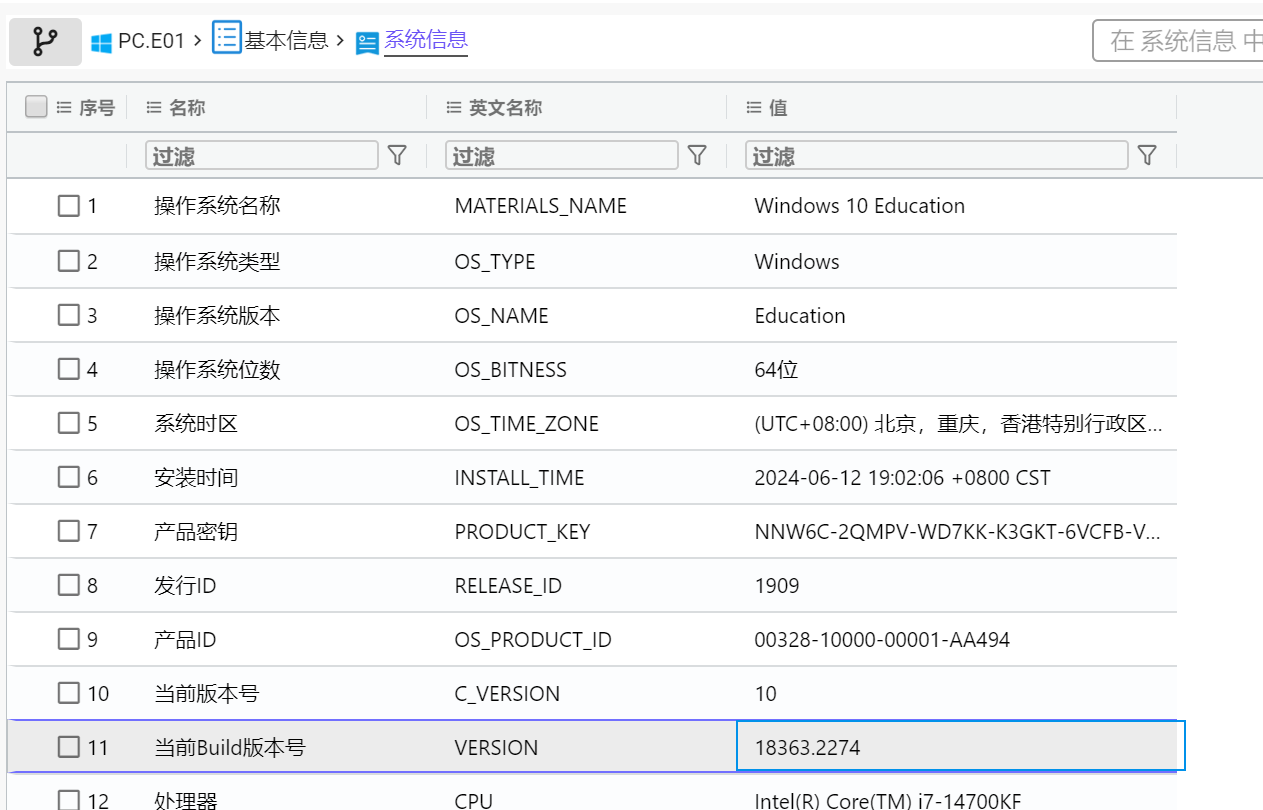

00-0C-29-BF-8B-302、系统内部版本号是多少?[标准格式:12345]

系统内部版本号就是build版本号

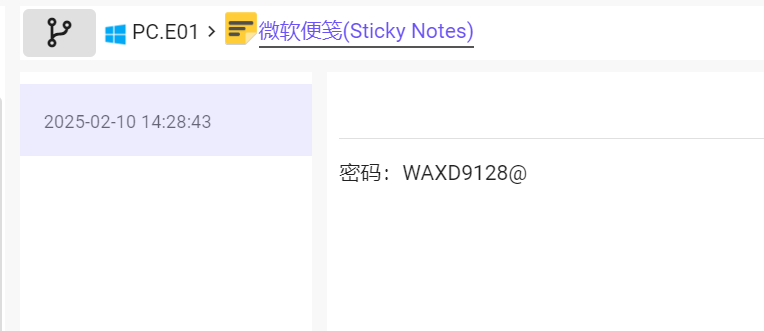

这个你不输入密码是看不到的,需要先跳过密码

看看里面有什么,没有密码还是可以看到部分信息的

在微软便笺中可以看到有一个密码,猜测就是计算机的密码

WAXD9128@

然后重新分析该镜像,输入密码后

就能看到基本信息了

183633、计算机系统开机密码是多少?[标准格式:根据实际值填写]

上一题就讲了

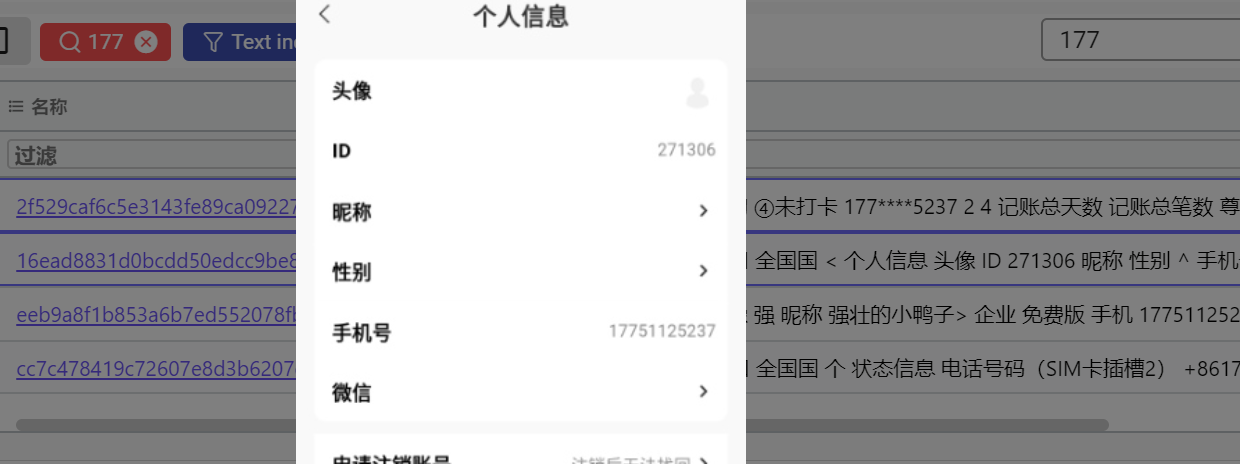

WAXD9128@4、分析计算机检材中手机流量包,请问黑客虚拟身份的密码是什么?[标准格式:x123]

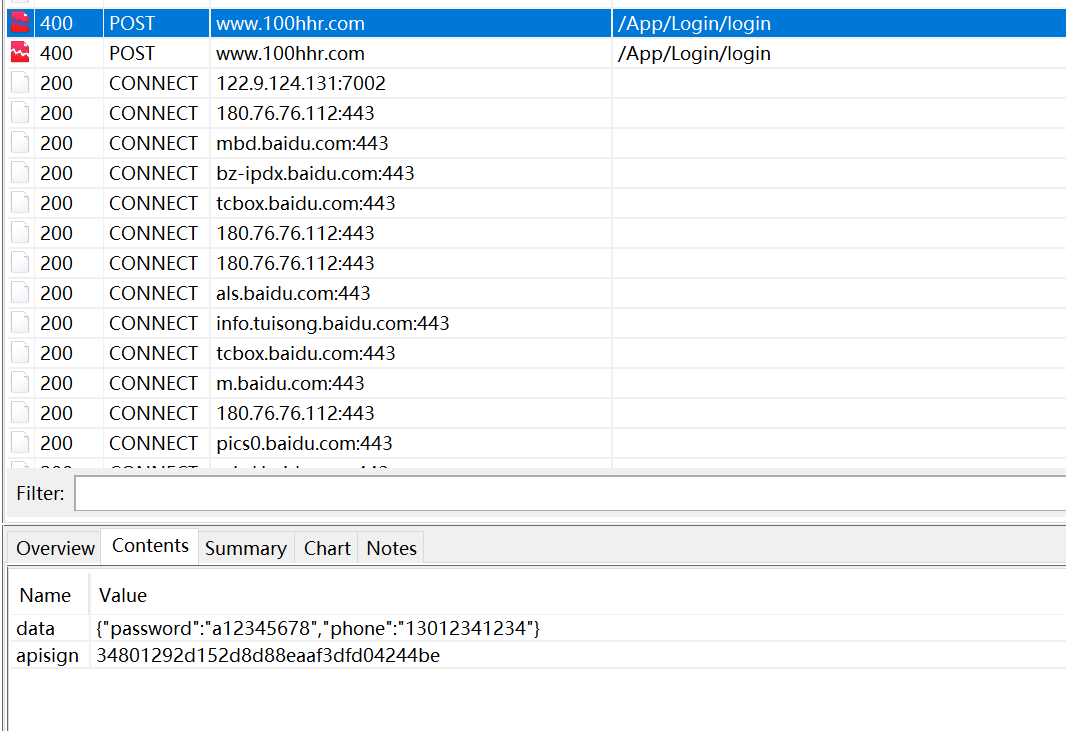

仿真计算机后,然后在documents里面看到有个dididi.saz

这个流量包可以用茶杯打开

然后发现一个比较可疑的login

这里透露了password

a123456785、分析计算机检材中手机流量包,请问黑客人员使用的夜神模拟器的手机型号是什么?[标准格式:XX-X123X]

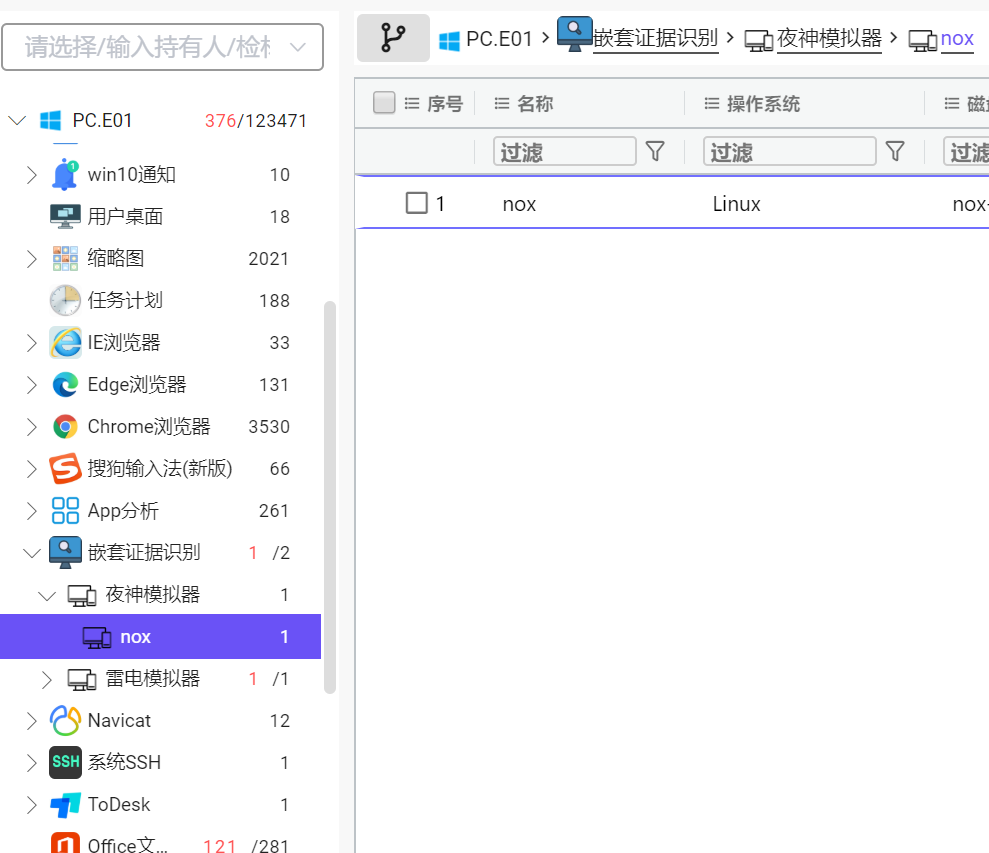

在嵌套证据识别里可以发现nox,然后添加为新检材

SM-G955N6、分析计算机检材中手机流量包,请问黑客看视频的时间是几月份?[标准格式:1]

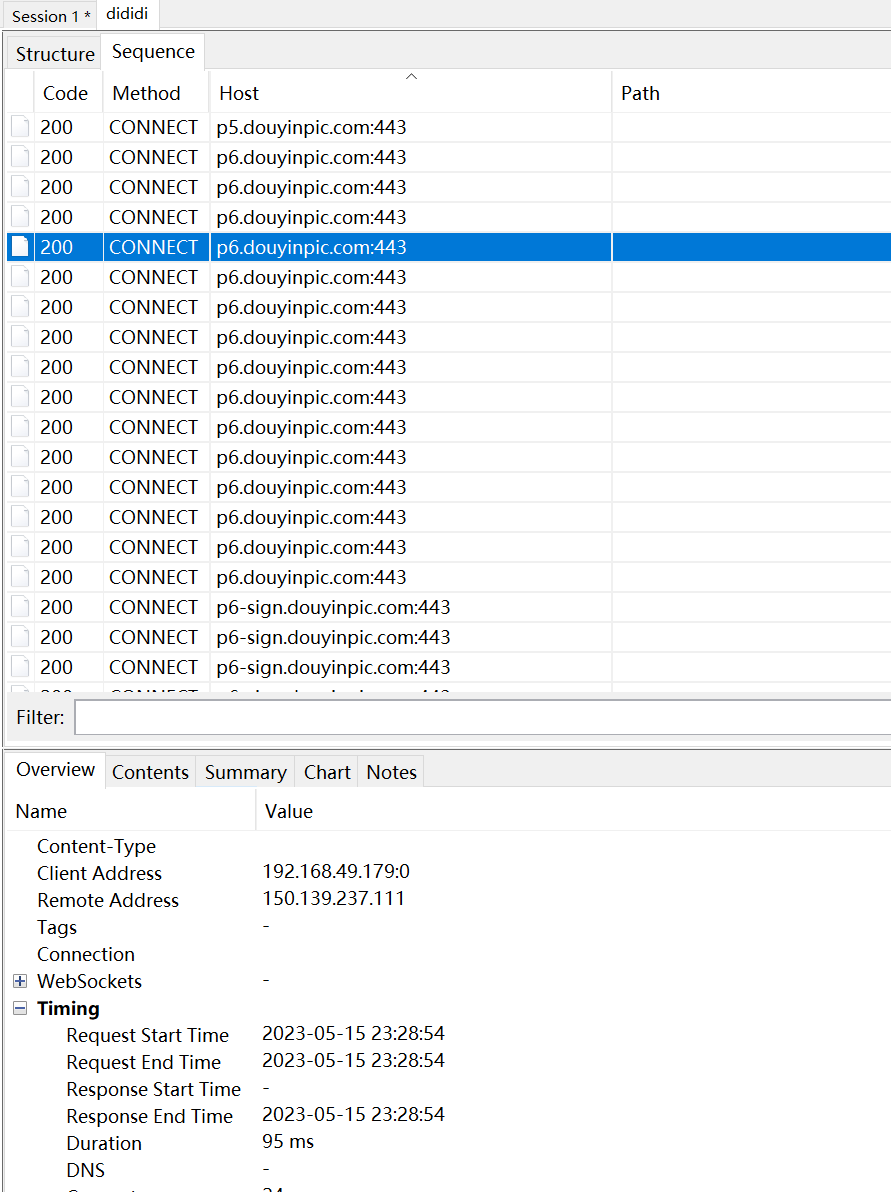

发现了个抖音

日期是5月份

57、分析计算机检材中手机流量包,请问“天戮宇宙”出自哪个小说平台?[标准格式:番茄小说网]

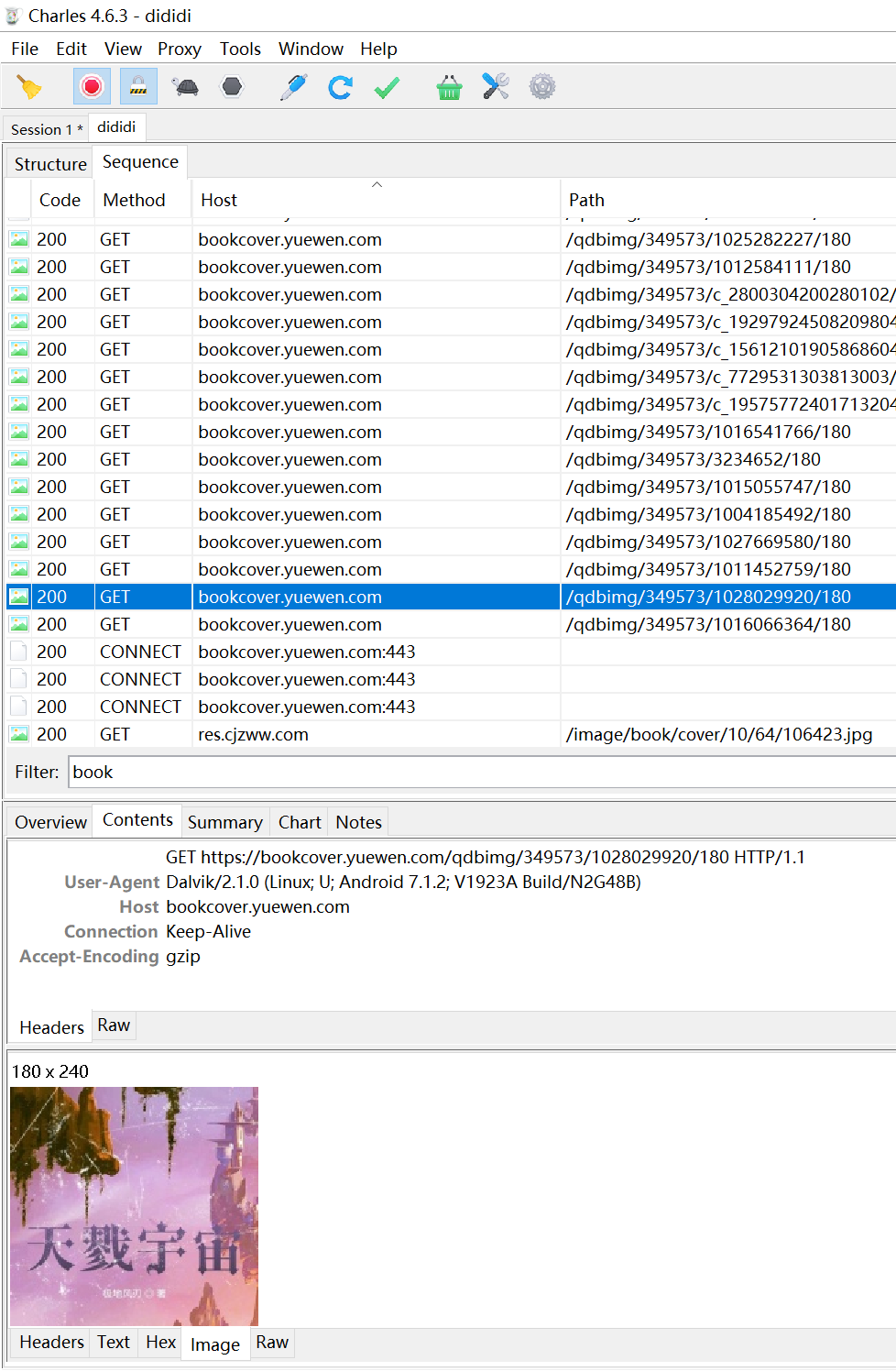

一开始在茶杯里看到以为是阅文

用book筛选一下

这里可以看到有一本此书,但是阅文小说网这个答案是错的

没辙

去百度搜

随手丢进去试了一下

对了。。。

起点中文网8、请问在手机模拟器中勒索apk软件的sha256值是什么?[标准格式:全小写]

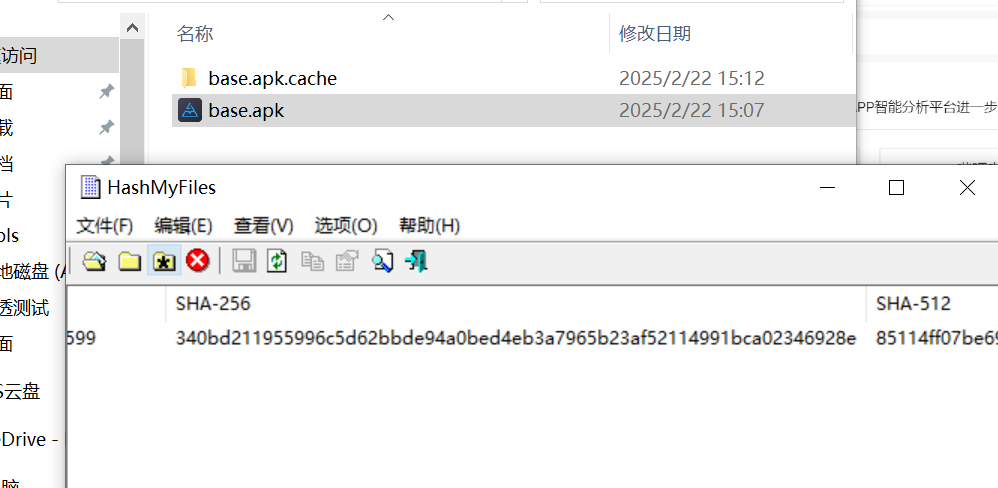

在电脑的document文件夹里有个npbk

这是夜神模拟器的备份文件

我们给他改个后缀zip,然后再丢给火眼分析

发现了一个熟悉的面孔,许羽

这个勒索软件在龙信也见过,给我整笑了

直接导出该apk,然后算哈希

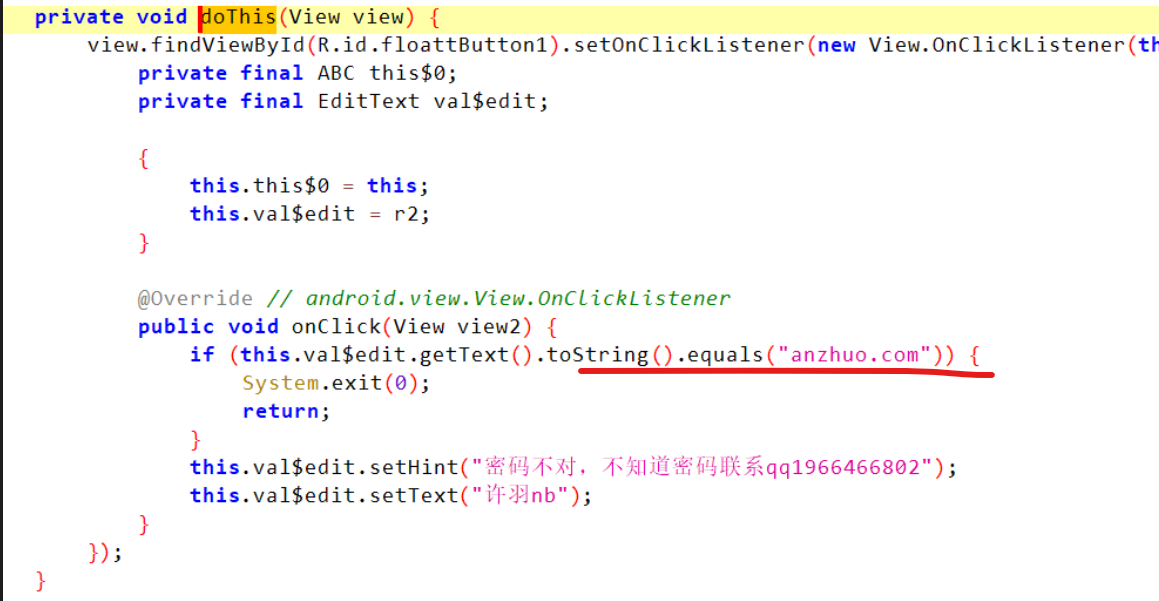

340bd211955996c5d62bbde94a0bed4eb3a7965b23af52114991bca02346928e9、接上题,请问勒索apk软件的解锁密码是什么?[标准格式:qwer.com]

直接jadx逆向

这里有个equals比对

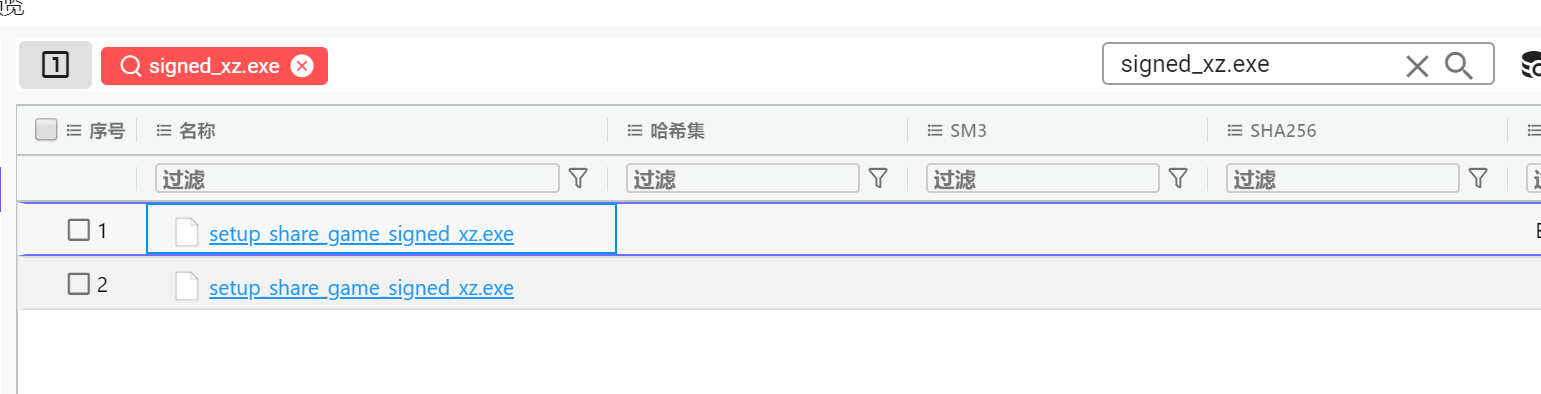

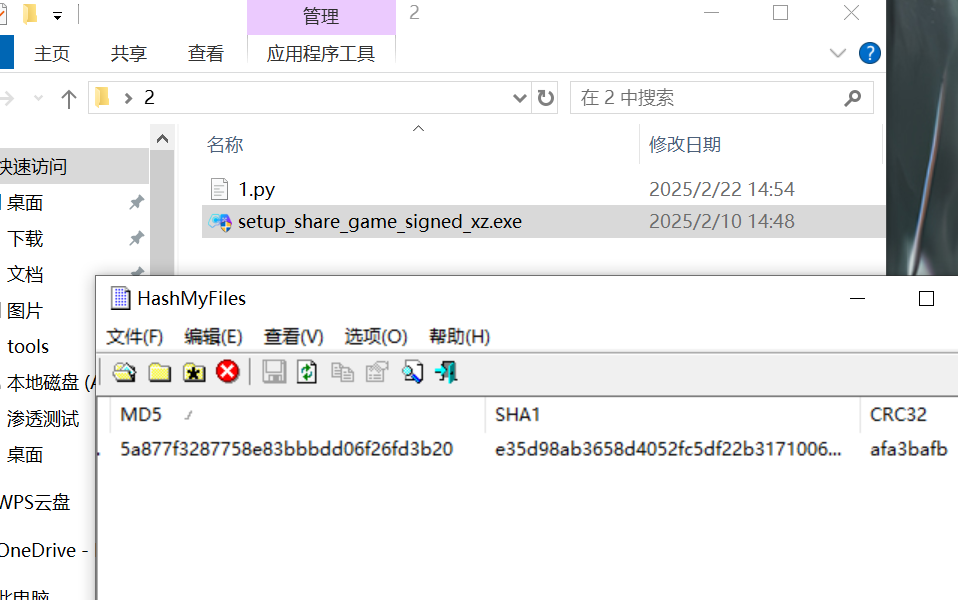

anzhuo.com10、signed_xz.exe程序SHA1后6位是多少?[标准格式:524c62]

在文件里搜索signed_xz.exe

只找到这个,抱着试一试的心态将他导出来

然后计算SHA1

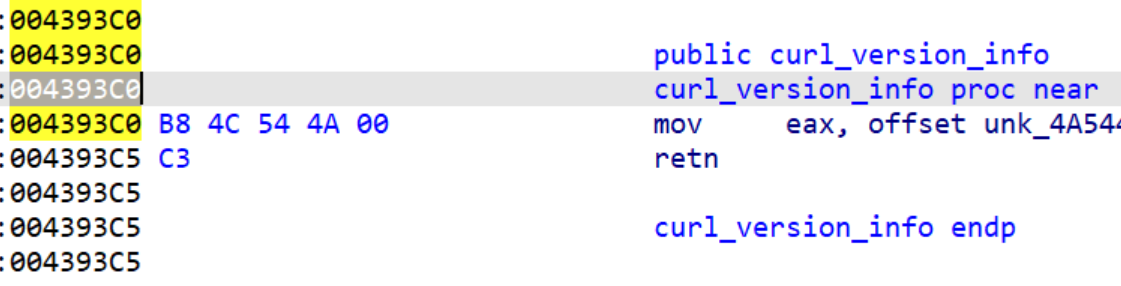

e35d98ab3658d4052fc5df22b3171006b58955b111、signed_xz.exe程序中的函数名为curl_version_info的函数地址是多少?[标准格式:0c6875c2]

先搜索该函数,定位过去

然后看汇编对应的地址

这里不能直接交004393c0

要右键然后复制地址

0x4393c012、signed_xz.exe程序中节名为.reloc的虚拟地址是多少?[标准格式:0c526n5624]

这题我交给deepseek做的,有点难绷

这里贴一个ai给的脚本吧

import os

import sys

import pefile

import hashlibdef get_file_info(filepath):"""获取文件基础信息用于验证"""with open(filepath, 'rb') as f:data = f.read()return {'size': os.path.getsize(filepath),'sha256': hashlib.sha256(data).hexdigest(),'is_pe': data.startswith(b'MZ')}def format_hex(value, digits=8):"""标准化十六进制显示,默认8位前导零"""return f"0x{value:0{digits}X}"def analyze_reloc(filepath):try:file_info = get_file_info(filepath)if not file_info['is_pe']:print("错误: 文件不是有效的PE格式")return Falsepe = pefile.PE(filepath)print(f"\n[文件验证]")print(f"文件大小: {file_info['size']} bytes")print(f"SHA-256: {file_info['sha256']}")print(f"PE特征: {'DLL' if pe.is_dll() else 'EXE'} | {'32位' if pe.FILE_HEADER.Machine == 0x14C else '64位'}")# 获取关键信息image_base = pe.OPTIONAL_HEADER.ImageBasereloc_dir = pe.OPTIONAL_HEADER.DATA_DIRECTORY[pefile.DIRECTORY_ENTRY['IMAGE_DIRECTORY_ENTRY_BASERELOC']]section_alignment = pe.OPTIONAL_HEADER.SectionAlignmentfound_section = Nonefor section in pe.sections:clean_name = section.Name.decode().strip('\x00').strip()if clean_name == '.reloc':found_section = sectionbreakprint("\n[分析结果]")if found_section:# 验证节对齐alignment_check = found_section.VirtualAddress % section_alignmentprint(f"节对齐验证: {'通过' if alignment_check == 0 else f'异常 (偏移 {alignment_check})'}")# 计算地址va = image_base + found_section.VirtualAddressprint(f".reloc 虚拟地址 (VA): {format_hex(va)}")print(f".reloc RVA: {format_hex(found_section.VirtualAddress)}")print(f"节大小: {format_hex(found_section.SizeOfRawData)} bytes")else:print(".reloc 节未找到")# 重定位目录验证print("\n[重定位目录]")if reloc_dir.Size > 0:print(f"目录RVA: {format_hex(reloc_dir.VirtualAddress)}")print(f"目录大小: {format_hex(reloc_dir.Size)}")if found_section and reloc_dir.VirtualAddress != found_section.VirtualAddress:print("警告: 目录RVA与节RVA不一致")else:print("重定位目录不存在 (可能使用/FIXED选项编译)")return Trueexcept Exception as e:print(f"解析错误: {str(e)}")return Falseif __name__ == "__main__":if len(sys.argv) != 2:print("使用方法: python pe_analyzer.py 目标文件.exe")sys.exit(1)target_file = os.path.join(os.path.dirname(os.path.abspath(__file__)), sys.argv[1])if not os.path.exists(target_file):print(f"错误: 文件 '{sys.argv[1]}' 不存在")sys.exit(2)print(f"分析文件: {os.path.basename(target_file)}")if not analyze_reloc(target_file):sys.exit(3)

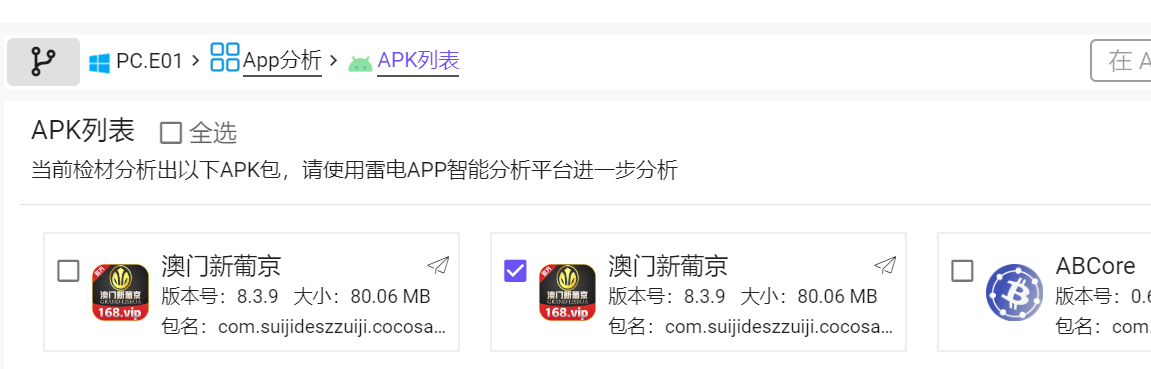

0x035b500013、请分析检材中澳门新葡京APK其包名是?[标准格式:com.abcd.xxx]

给他用雷电app分析

com.suijideszzuiji.cocosandroid14、请分析检材中澳门新葡京APK是否加固,加固则说明是什么加固?[标准格式:360加固宝或未加固]

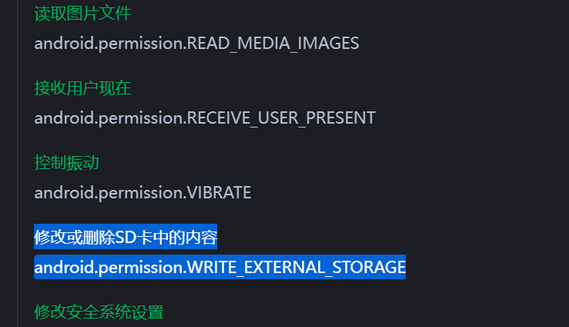

未加固15、请分析检材中澳门新葡京APK是否会往手机的SD卡中写入数据,则该权限的名称是?[标准格式:android.xx.xxx]

在权限这里可以看到有个修改或删除

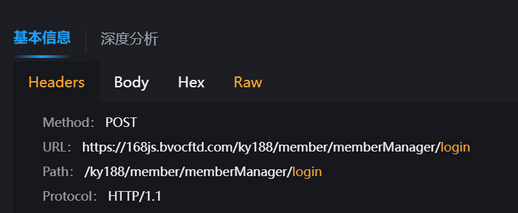

android.permission.WRITE_EXTERNAL_STORAGE16、请分析检材中澳门新葡京APK登录的api地址。[标准格式:https://www.baidu.com/api/login]

这里需要先进入app,点进登录页面再抓包

不然抓不到

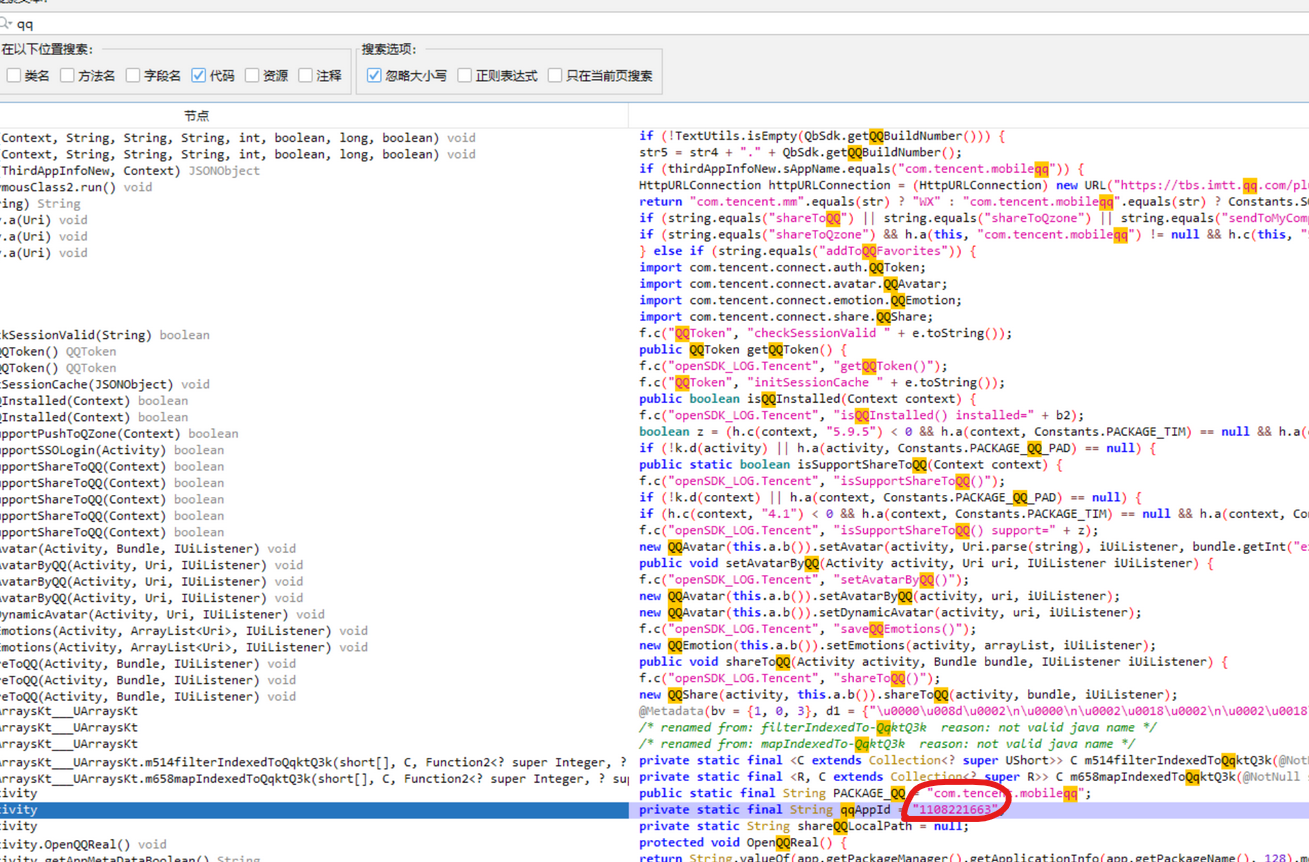

https://168js.bvocftd.com/ky188/member/memberManager/login17、请分析检材中澳门新葡京APK其中关于腾讯运营商的服务留存了QQ号是?[标准格式:123456790]

这里我猜测在源码中存在信息泄露

于是直接jadx打开

中途看到好几个可疑的qq号

最后发现这个是对的

110822166318、请分析Navicat中root用户的密码是什么?[标准格式:@123Aa]

(=3]Zwjt#W手机取证

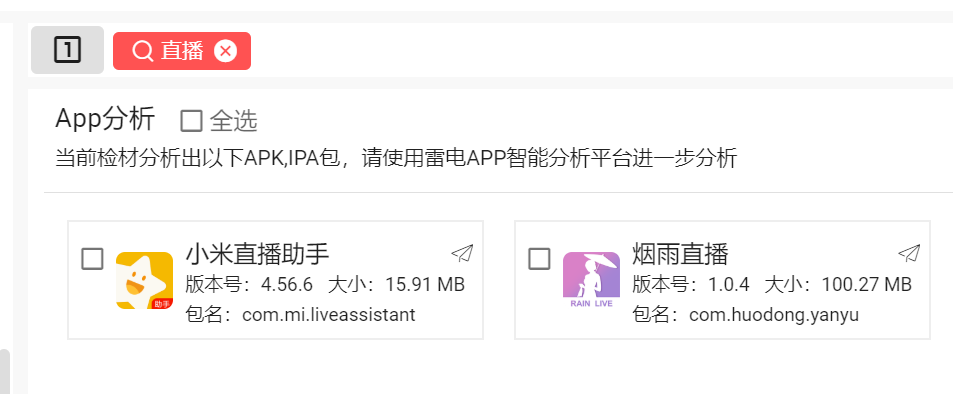

1、登录的直播APP的IDX是什么?[标准格式:25236541]

搜索直播筛选

一个是助手,排除

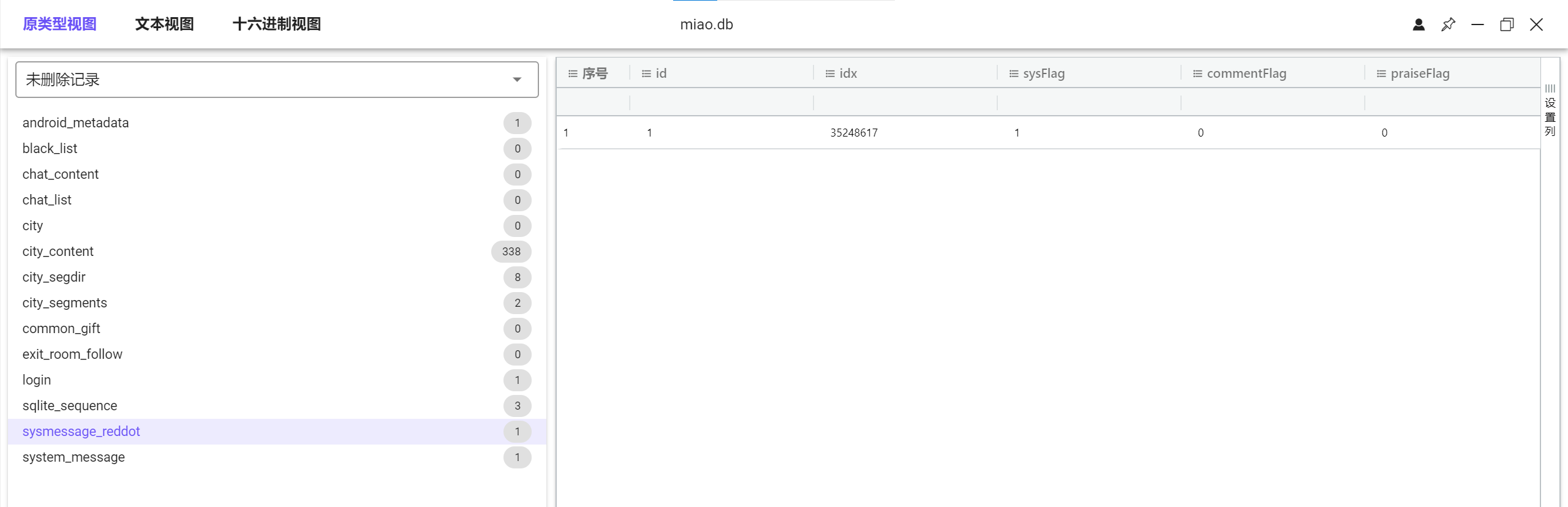

那么应该就是烟雨直播,直接去他数据库找

在miao.db里找到了idx

352486172、目前直播的等级名称是什么?[标准格式:碌碌无为]

通过上一题的id,把apk下下来,然后去找这个人

找到主播

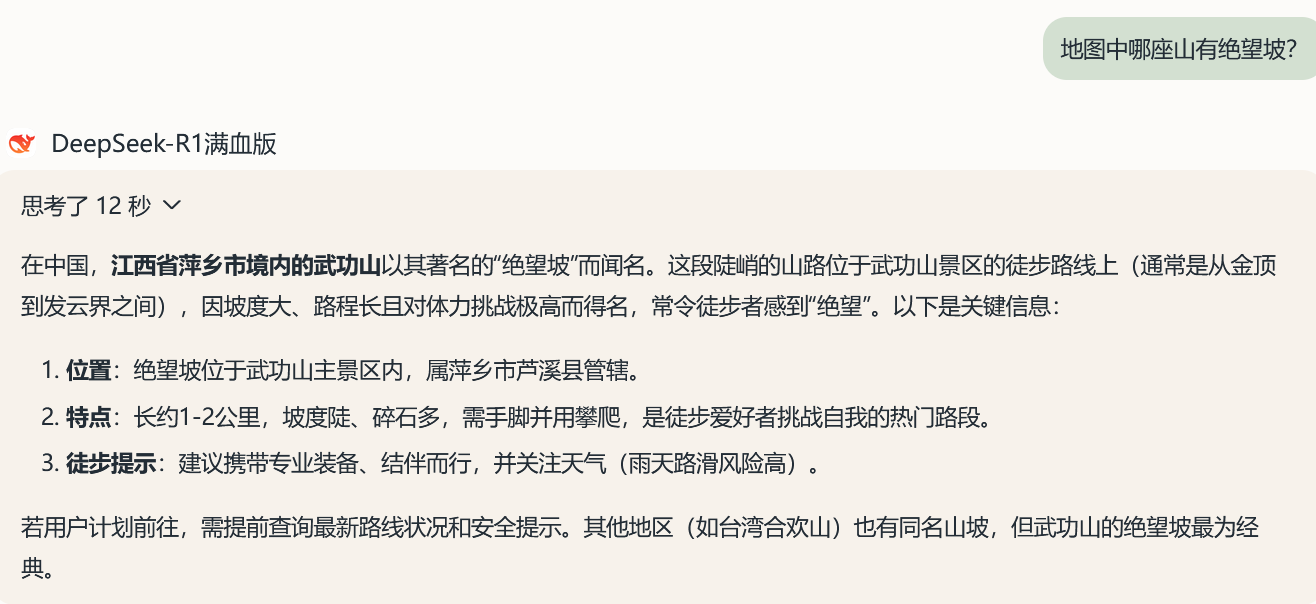

一无所有3、地图中哪座山有绝望坡?[标准格式:太行山]

阴间

在耗时任务中开启特征分析和图片文本识别

然后直接搜索绝望坡

发现文字:武功山绝望坡

这个就很有生活了

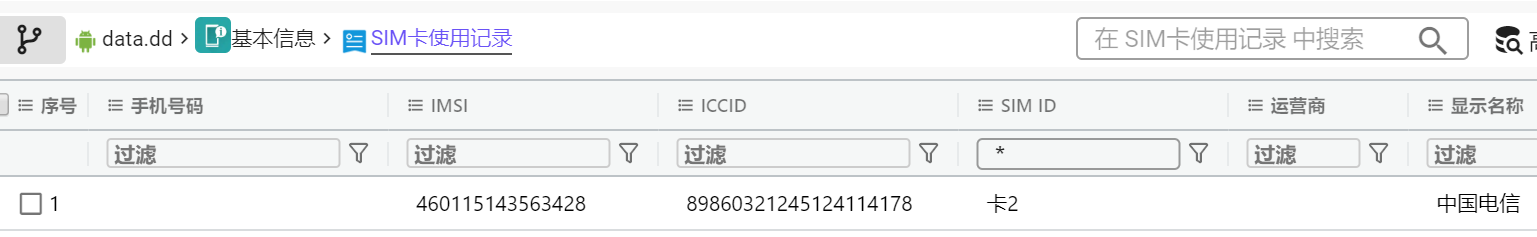

武功山4、手机的历史SIM卡中,中国电信卡的IMSI是多少?[标准格式:123456789]

4601151435634285、1月22日16:40的会议号是多少?[标准格式:xxx-xxx-xxx]

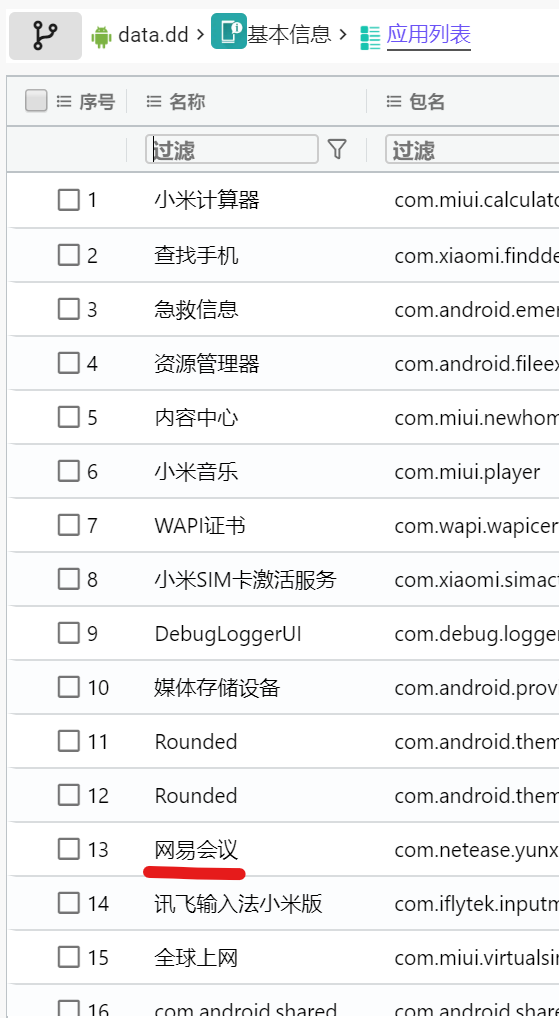

在应用列表中看见一个网易会议

那么就去找找其应用包

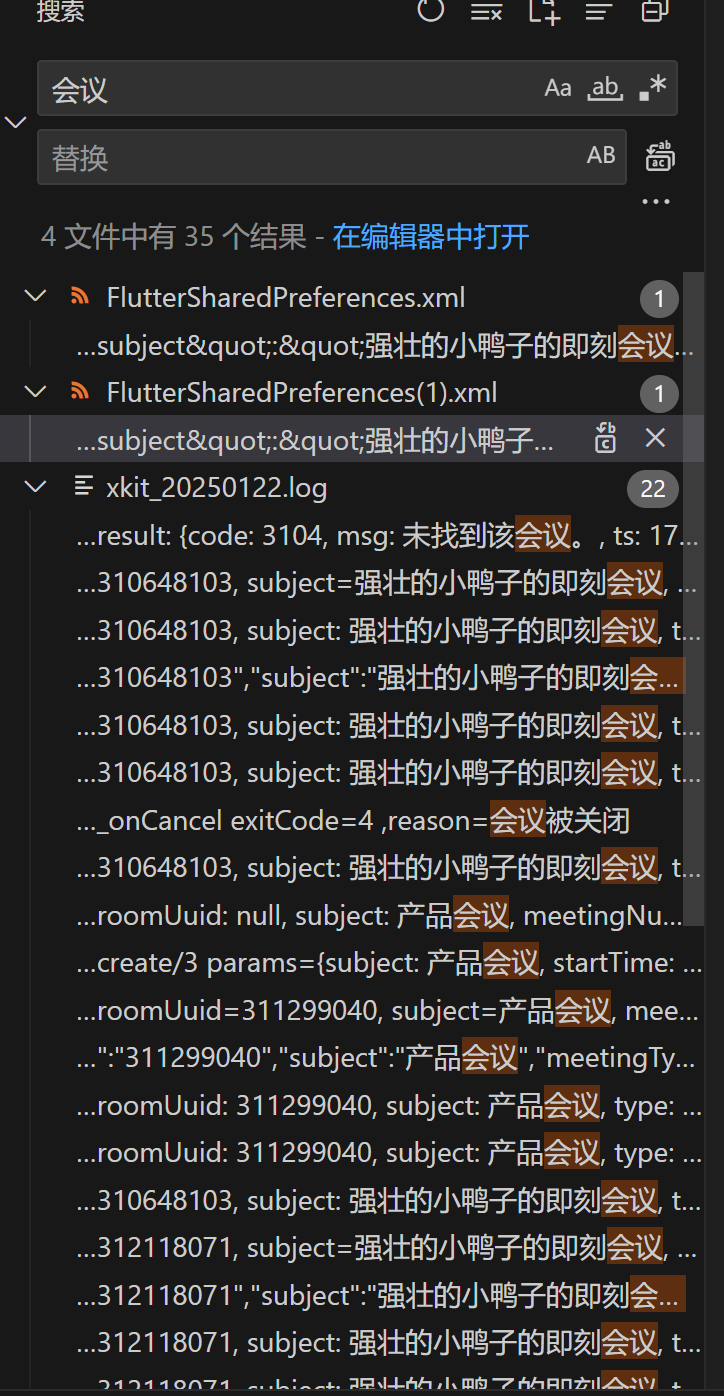

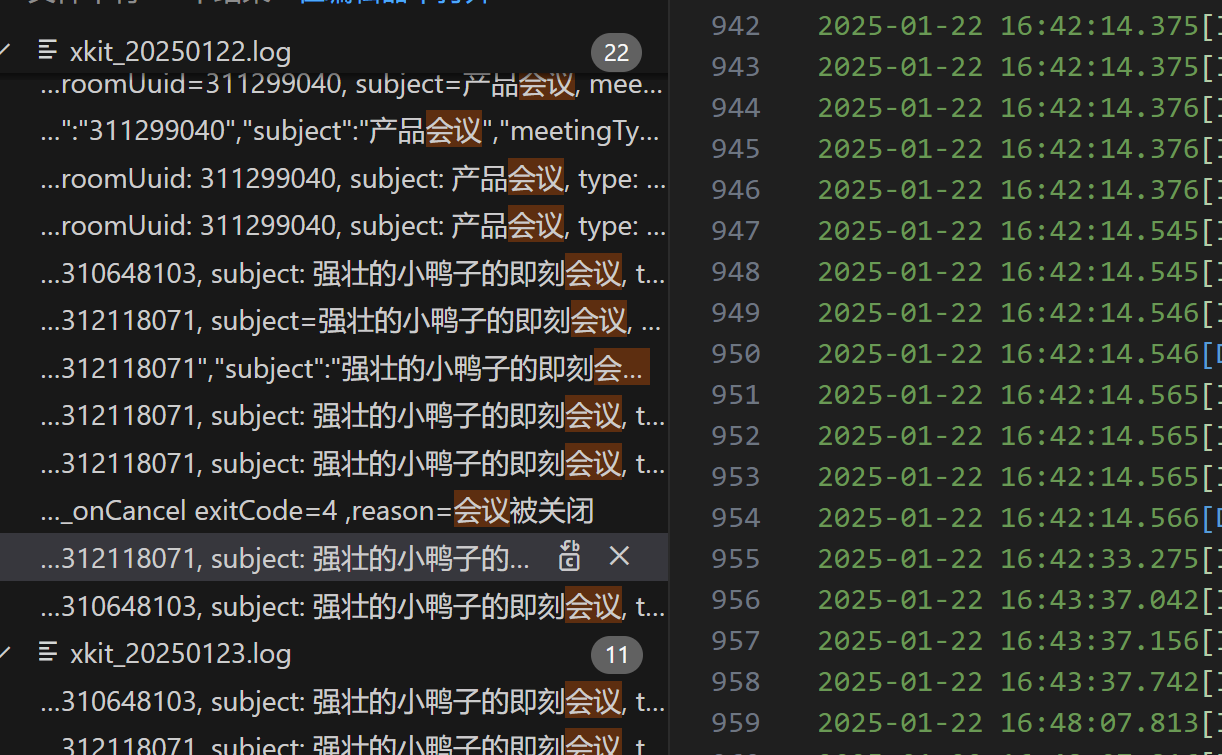

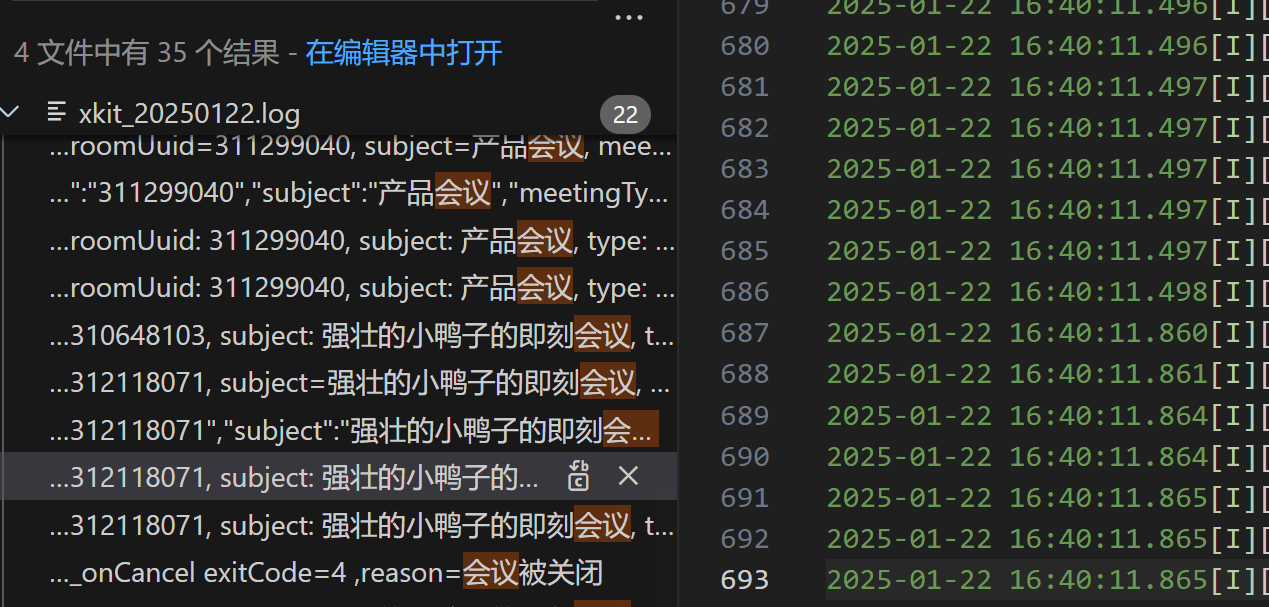

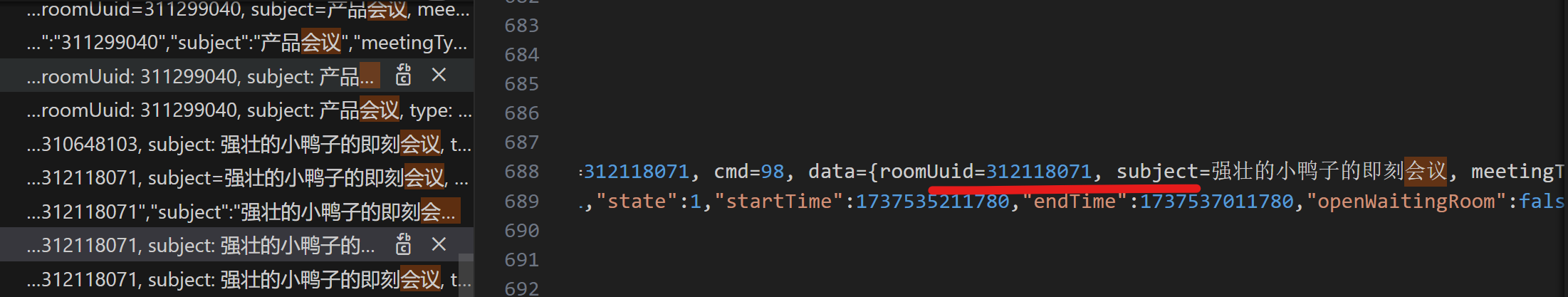

将有关此包的所有文件导出来,然后丢到vscode去全局搜索

可以看到有很多会议记录

需要根据时间来筛选,可以发现有很多log文件

然后我们一个个点进去看看

可以发现这个log是16:43的,找找40的

根据格式:

312-118-071

其实这题也可以通过图片文字识别出来

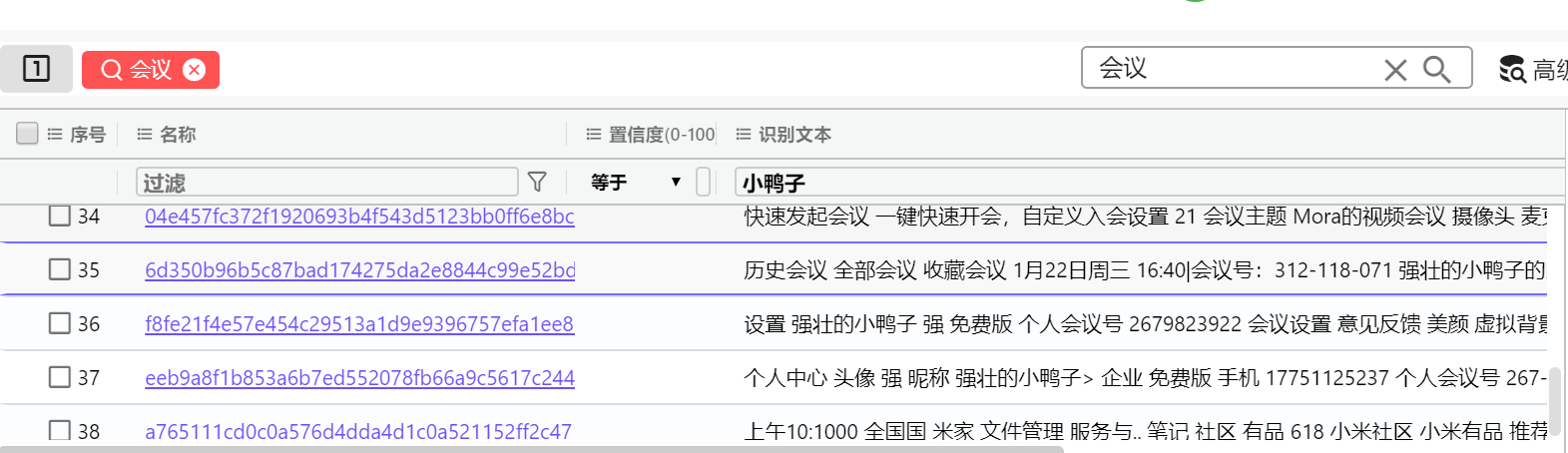

312-118-0716、网易会议中个人会议号是多少?[标准格式:2523654199]

这题还是通过图片文字识别

由上题可知用户名叫小鸭子

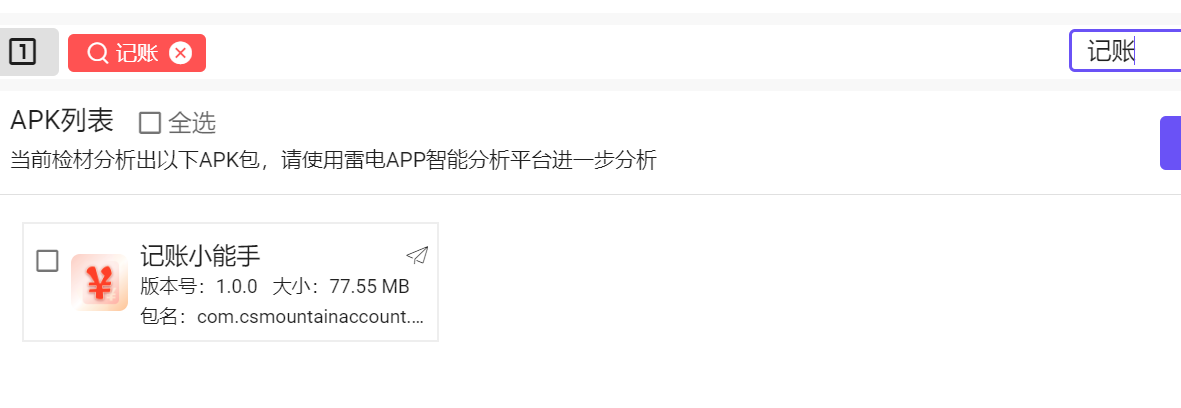

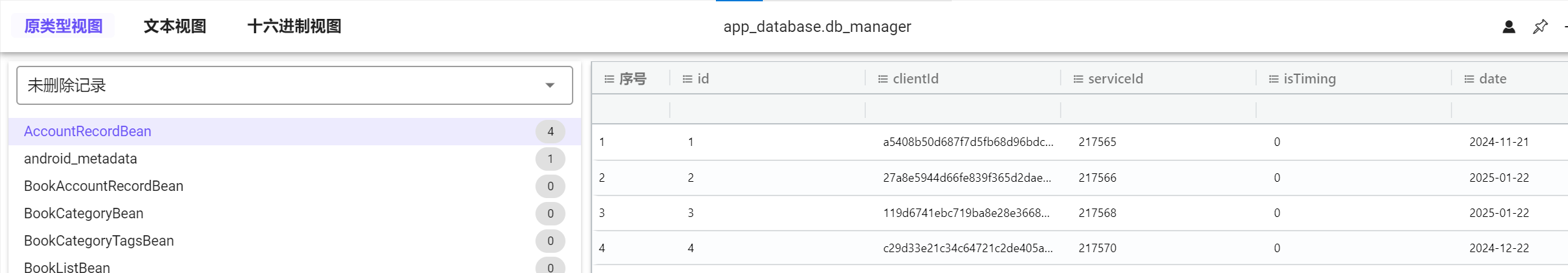

26798239227、记账软件中一共记了几笔?[标准格式:9]

先通过关键词找到记账软件

再去翻数据库

找到关键数据库app_database.db_manager

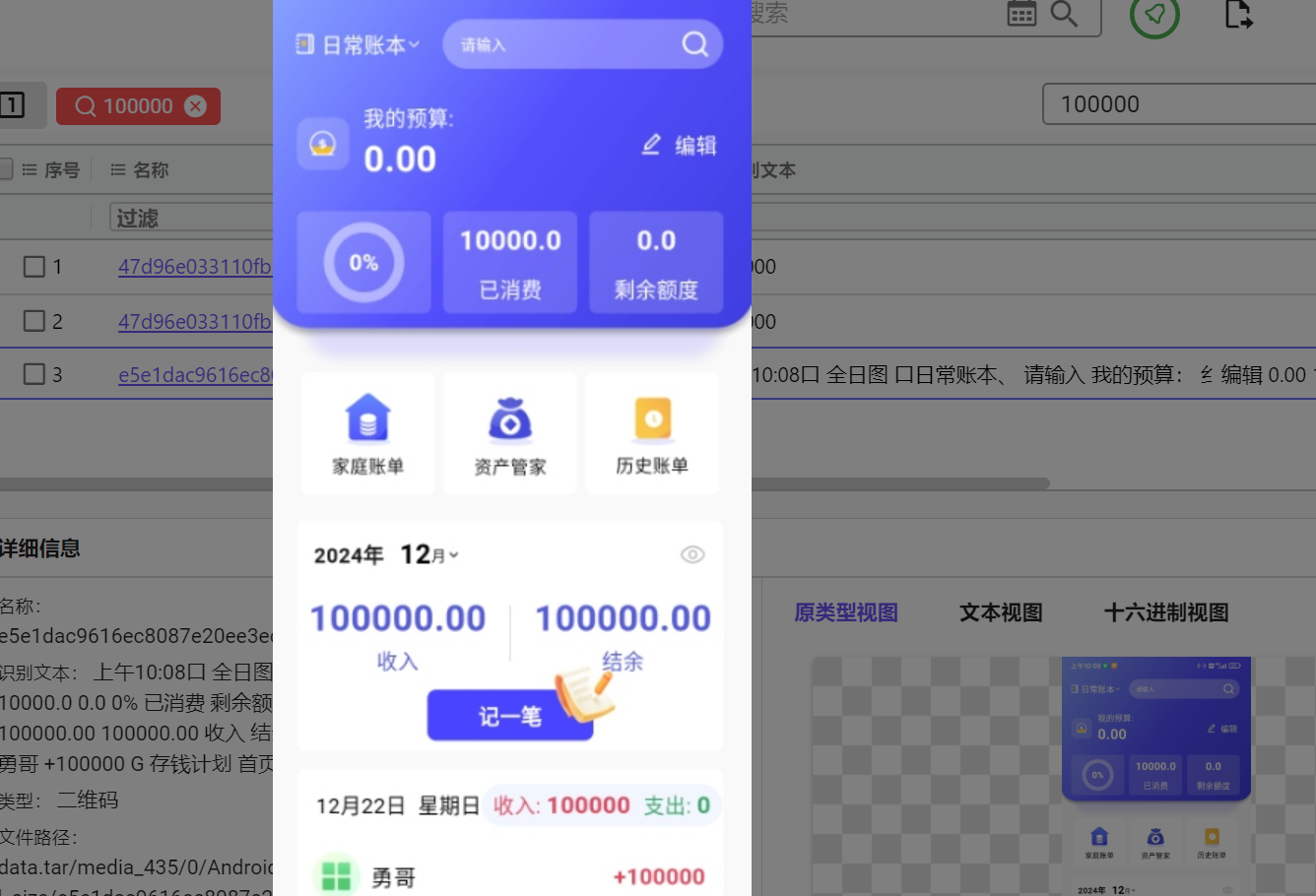

48、谁给了机主100000?[标准格式:某某]

盲猜又要图片文本识别

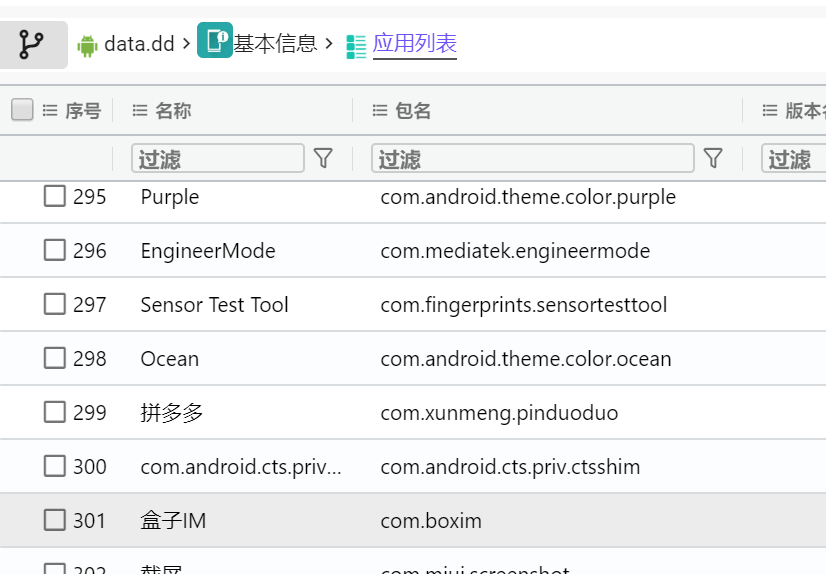

勇哥9、聊天软件是否需要手机号登录?[标准格式:填写是或者否]

在应用列表里发现了盒子IM

有点经验就知道这是个交友软件,我们可以把这个apk导出来

然后用模拟器打开

发现不需要手机号

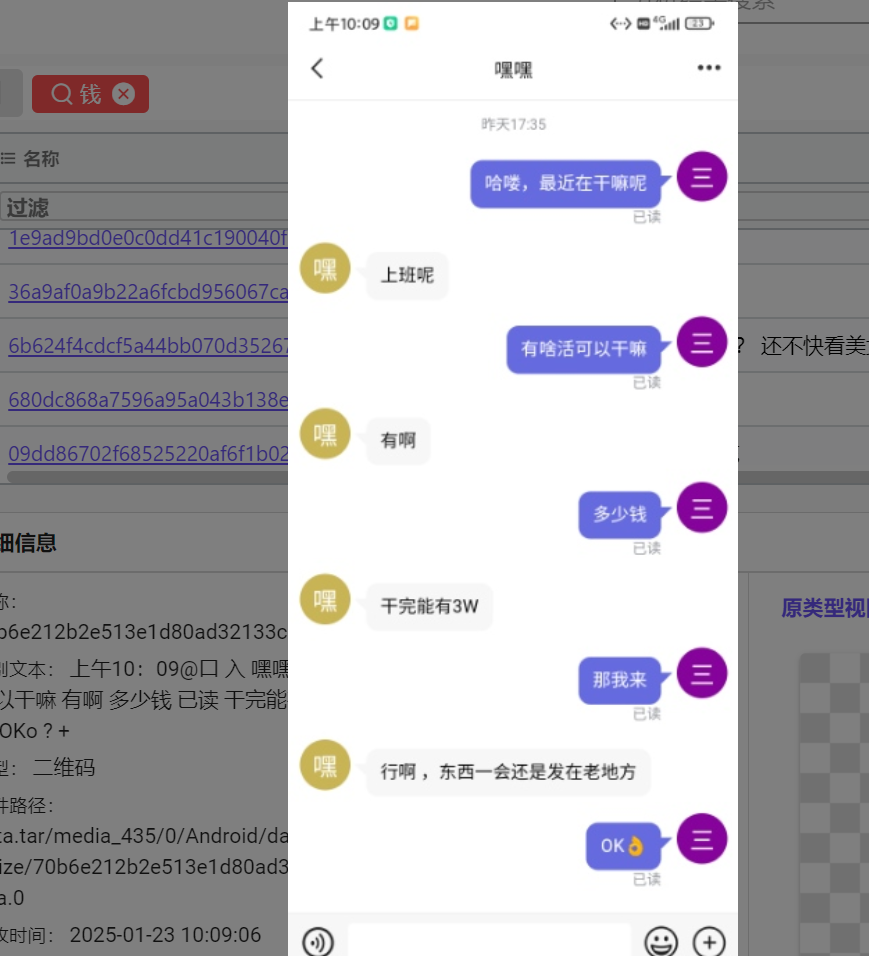

否10、机主的给对方的活有多少钱?[标准格式:53100]

搜索关键词钱

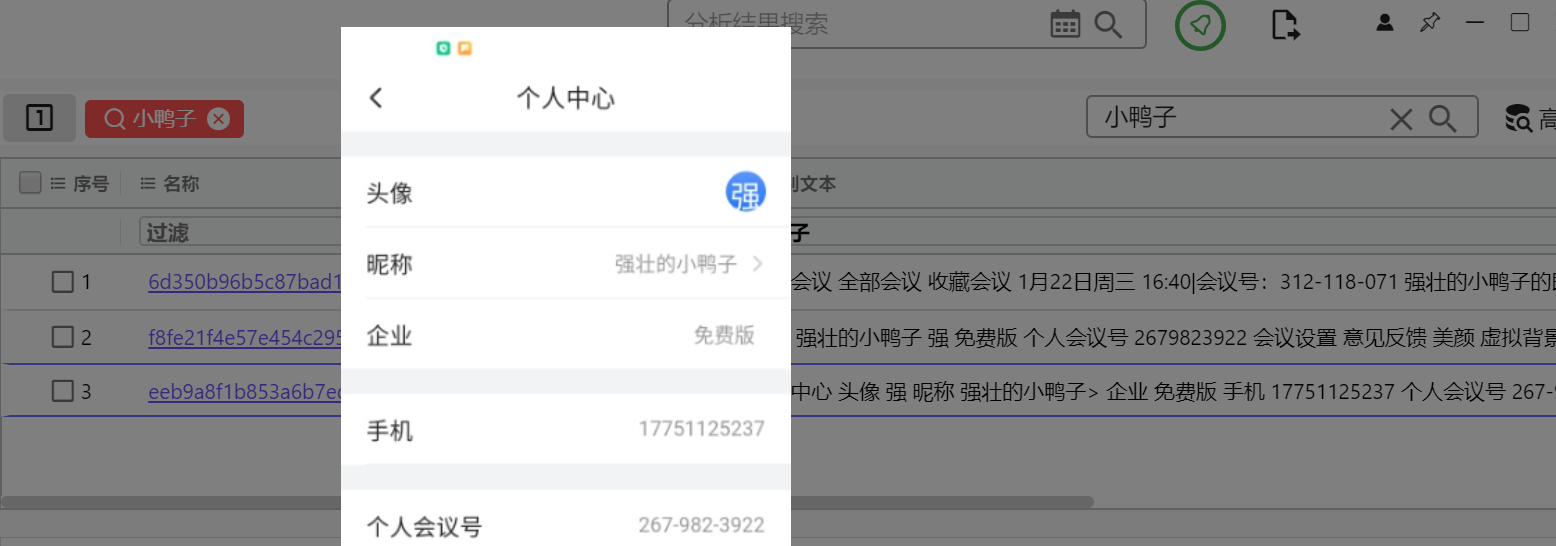

3000011、机主的手机号是多少?[标准格式:13652492155]

还是在上一题搜索里面

这里隐藏了中间四位

177****5237

可以再去搜搜相关号码

找到了

1775112523712、手机的IMEI1后四位是多少?[标准格式:2536]

105513、手机上一共有几个地图软件?[标准格式:9]

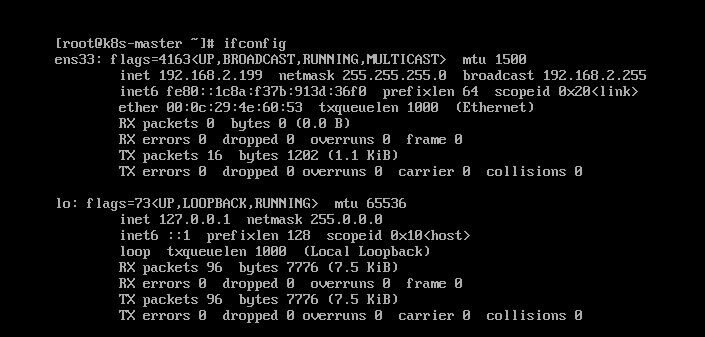

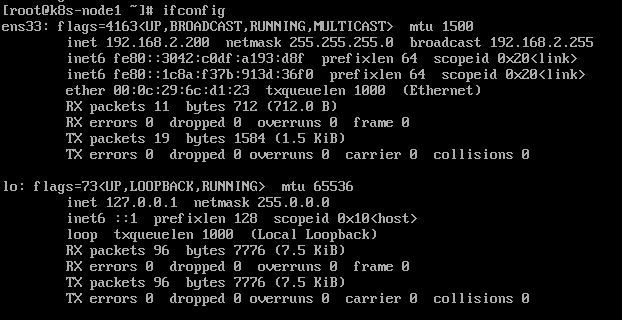

3服务器取证

要给虚拟机多分配点内存

根据服务器账号名称来推断

001是master,002是node1,003是node2

那么001检材即为主节点

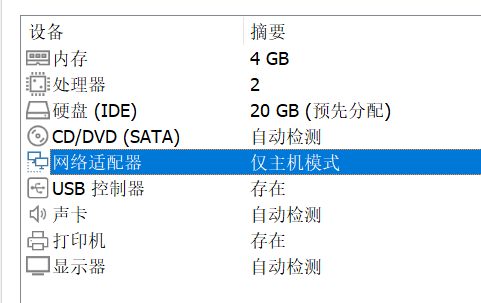

他们的IP网段都是2,要么改自己虚拟机子网地址,要么改配置文件

我懒得去改配置文件,直接把自己子网地址改为2

注意到这里是仅主机

那么这里我们就该仅主机部分子网地址

我原本是71,现改成2

然后重启三台机器,然后就可以终端连上了

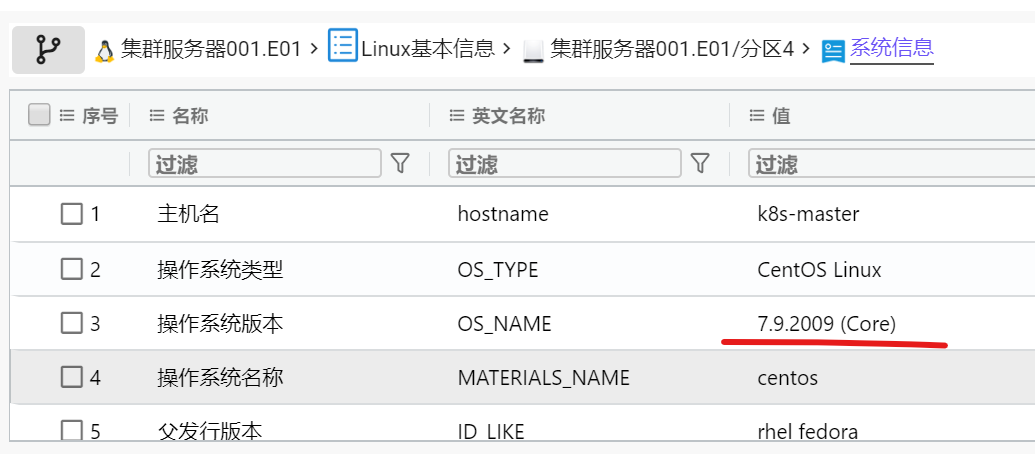

1、该集群主节点操作系统版本是?[标准格式:100.100.100]

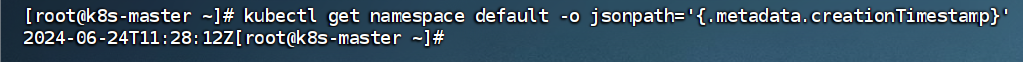

7.9.20092、该集群创建时间是?[标准格式:0000-00-00T00:00:00Z]

k8s的命令语句问ai,要么就平常积累一下

kubectl get namespace default -o jsonpath='{.metadata.creationTimestamp}'

2024-06-24T11:28:12Z3、该集群共有多少个命名空间?[标准格式:100]

![]()

问了ai

用此命令查询

kubectl get namespaces --no-headers | wc -l

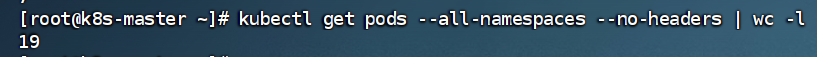

74、该集群所有命名空间内总共有多少个pod?[标准格式:100]

也是靠ai问的命令

kubectl get pods --all-namespaces --no-headers | wc -l

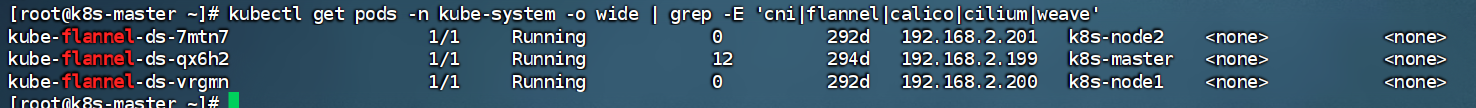

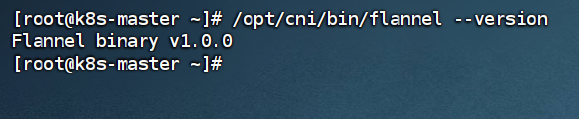

195、请给出该集群所使用的cni网络插件及其版本?[标准格式:abc-V1.1.1]

依旧ai,他找了集中常见的网络插件

kubectl get pods -n kube-system -o wide | grep -E 'cni|flannel|calico|cilium|weave'

然后确定了网络插件是flannel

flannel-V1.0.06、其中打金平台的后台登录地址跳转文件是?[标准格式:abc.php]

先配置hosts文件

192.168.2.200 www.mtbtsdafda.com

这时候访问网站,会发现nginx错误

这时候我以为是docker没开nginx服务,然后就去node1开docker

但是一直拉不起来,后来经龙ger教学

知晓node1和node2的docker都归master管理

在master里输入docker ps看看正在运行啥docker,发现都在跑

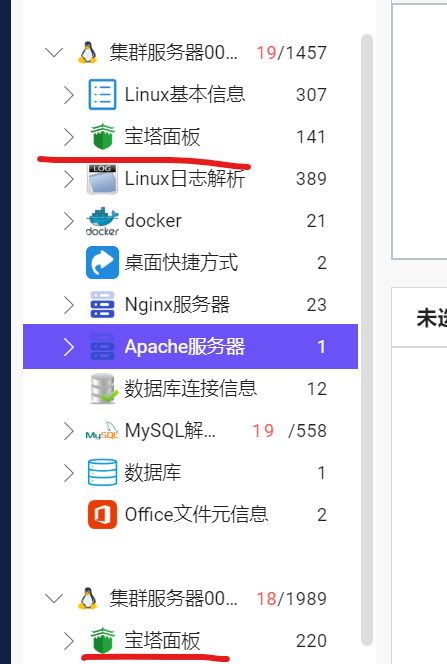

然后去宝塔里看看

这里nginx服务是默认关闭的,需要手动给他打开

然后正常了

可以注意到两台服务器都是用的宝塔来管理

我们先看第一个服务器网站,一般取证题都是循序渐进的,所以打金平台大概率是部署在node1上面

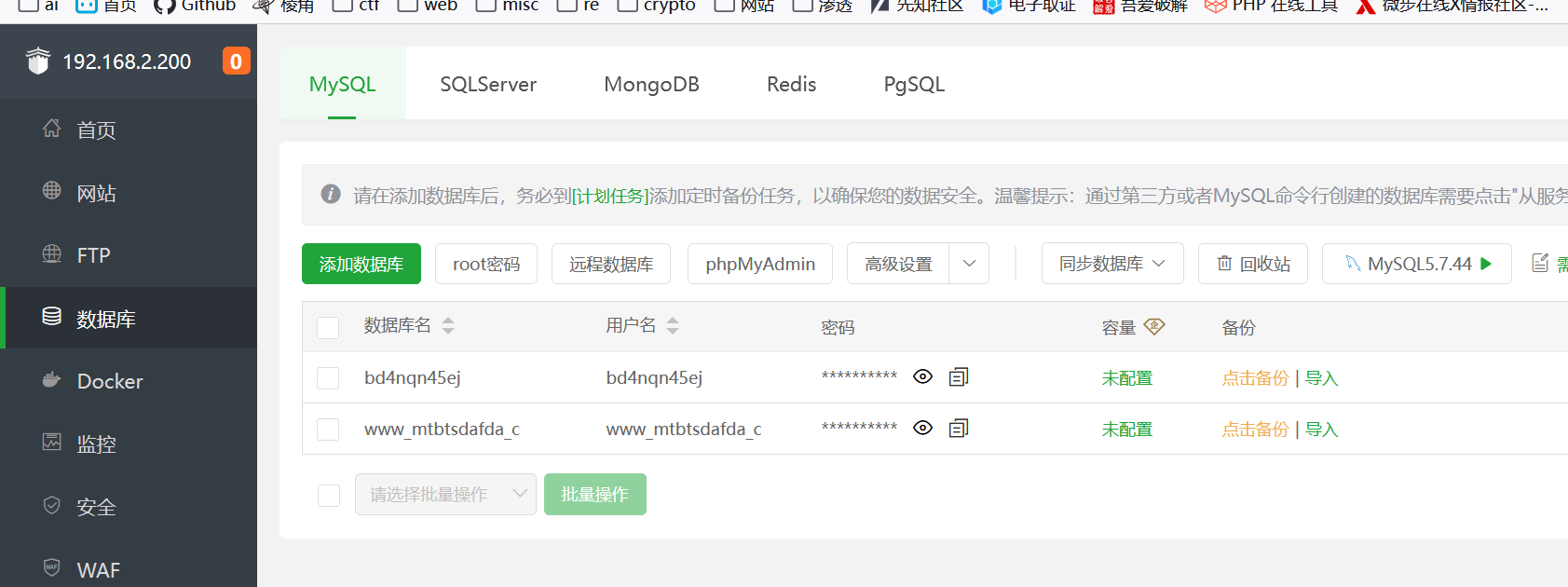

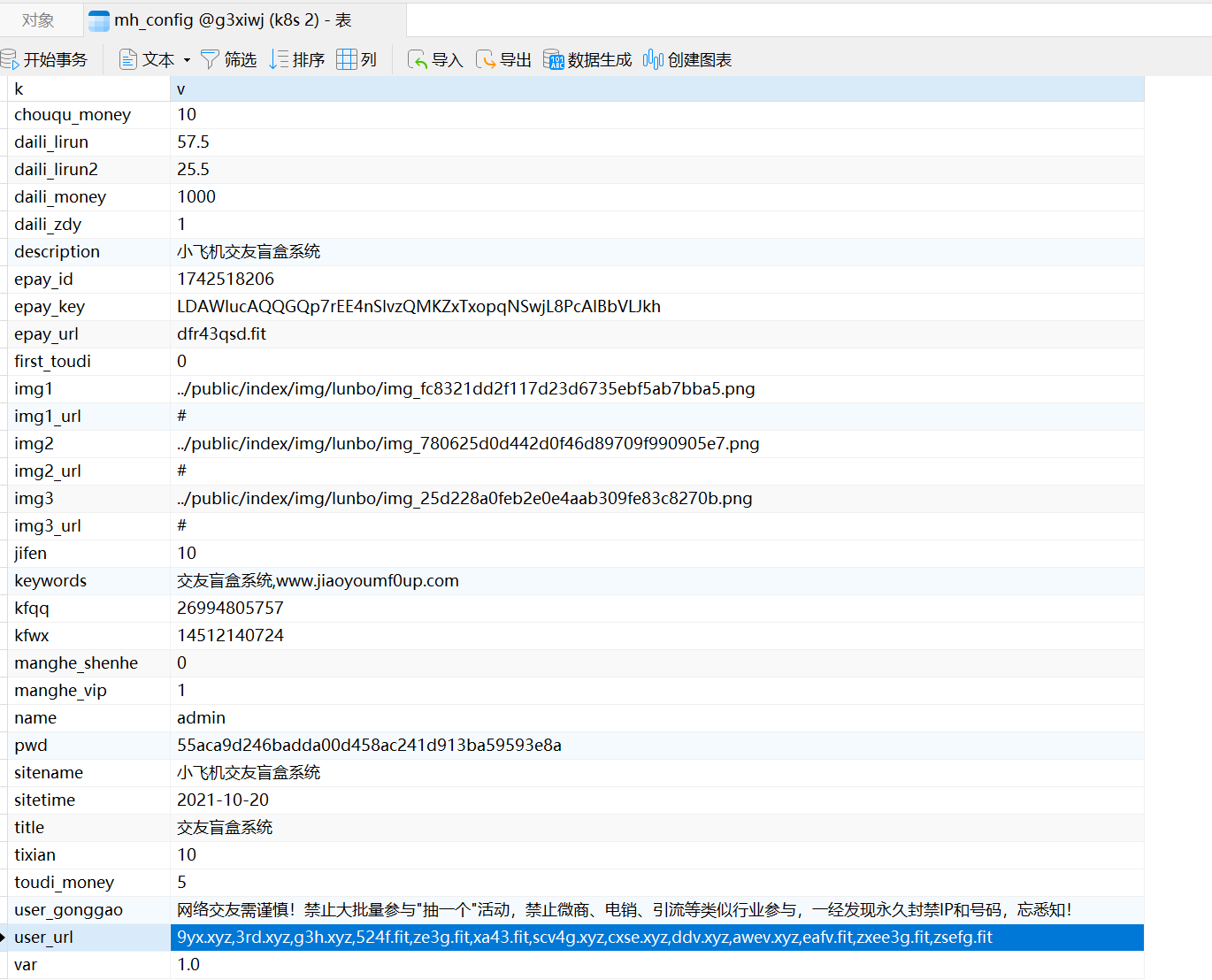

然后我们进入宝塔,查看数据库root账户密码信息

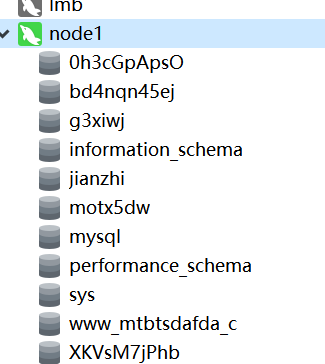

然后直接用navicat去连接,记得开ssh隧道

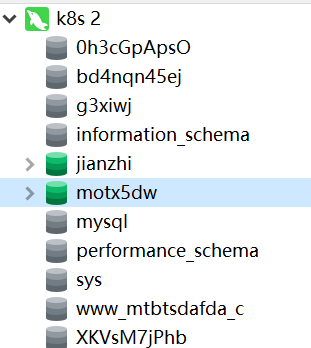

会发现有很多奇奇怪怪的数据库

重点关注bd4nqn45ej、www_mtbtsdafda_c这两个数据库

www_mtbtsdafda_c这个看名字就知道和网站www.mtbtsdafda.com挂钩

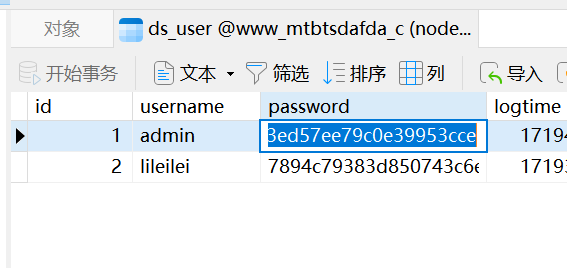

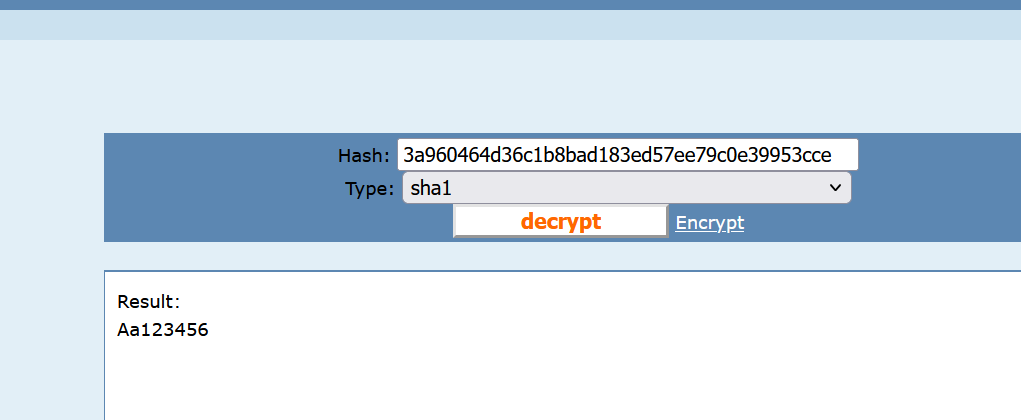

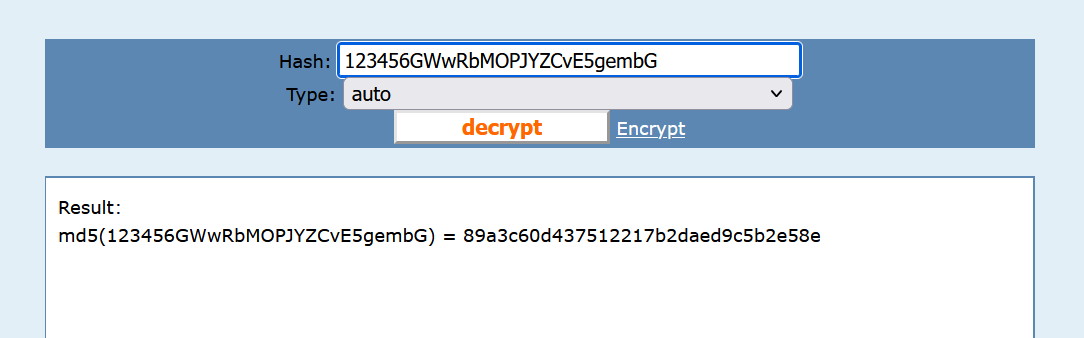

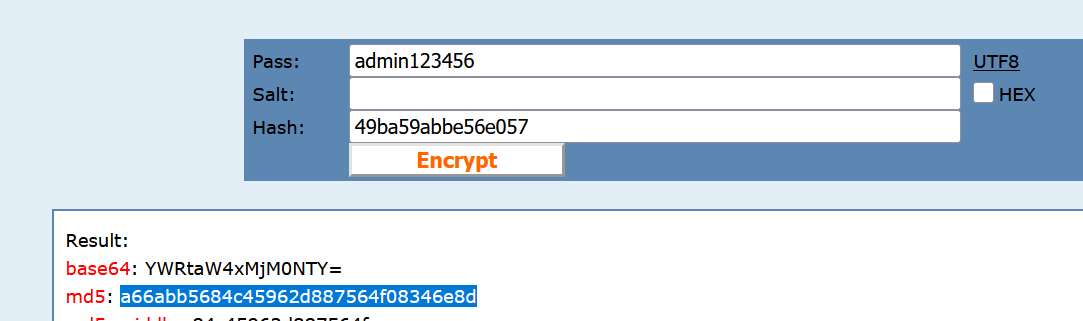

在里面的ds_user表中发现了密码,盲猜MD5,解一下试试

加密是sha1方式,那么可以直接拿去登录了

http://www.mtbtsdafda.com/index.php/index/login/index这个链接用admin、Aa123456是登不进去的

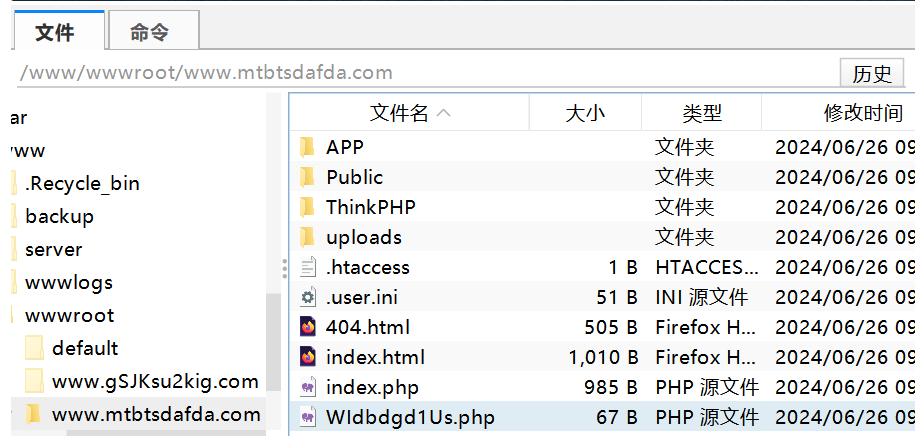

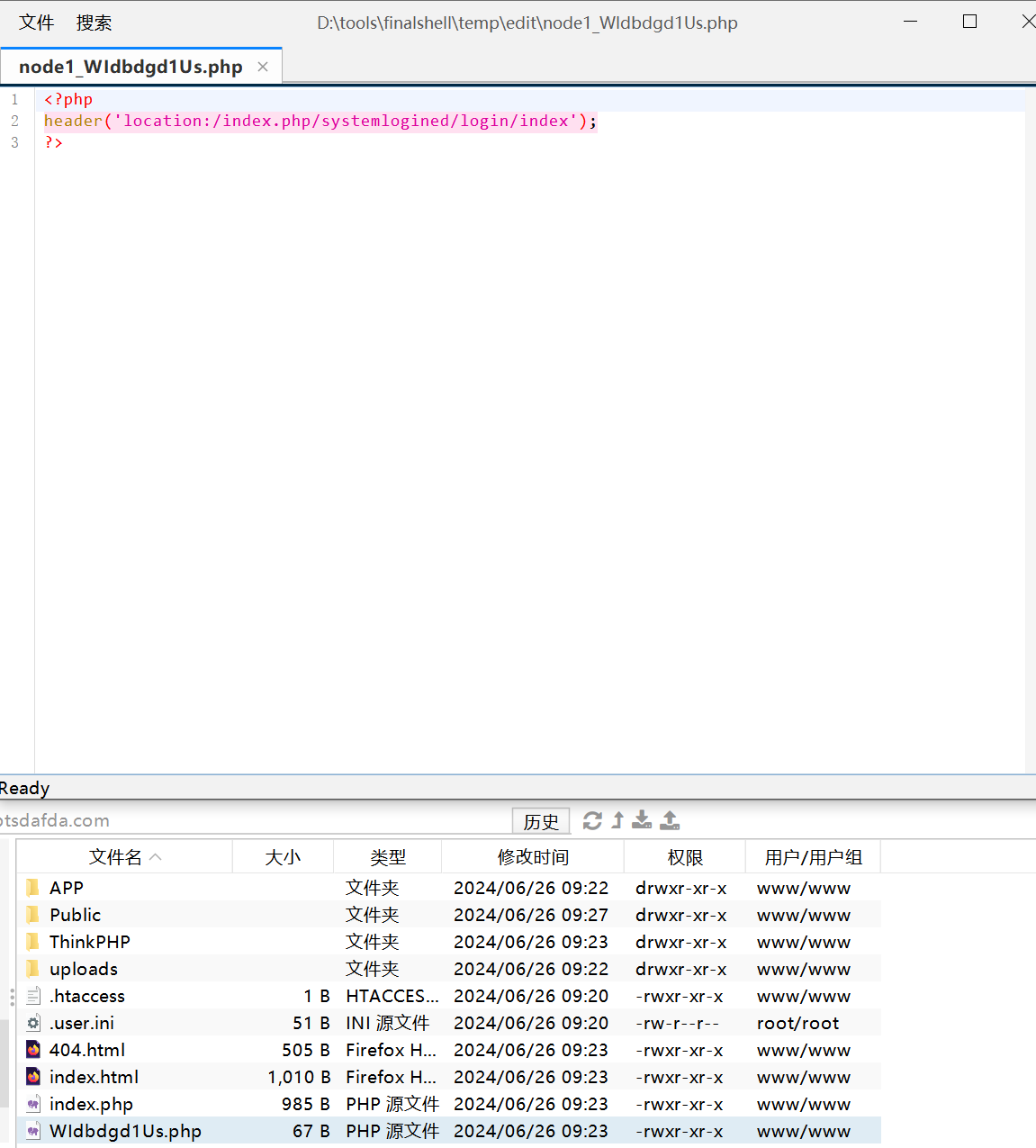

注意到网站目录下有个比较可疑的文件

有个重定向,访问看看

可以发现已经弹出打金平台,确定为www.mtbtsdafda.com即为打金平台

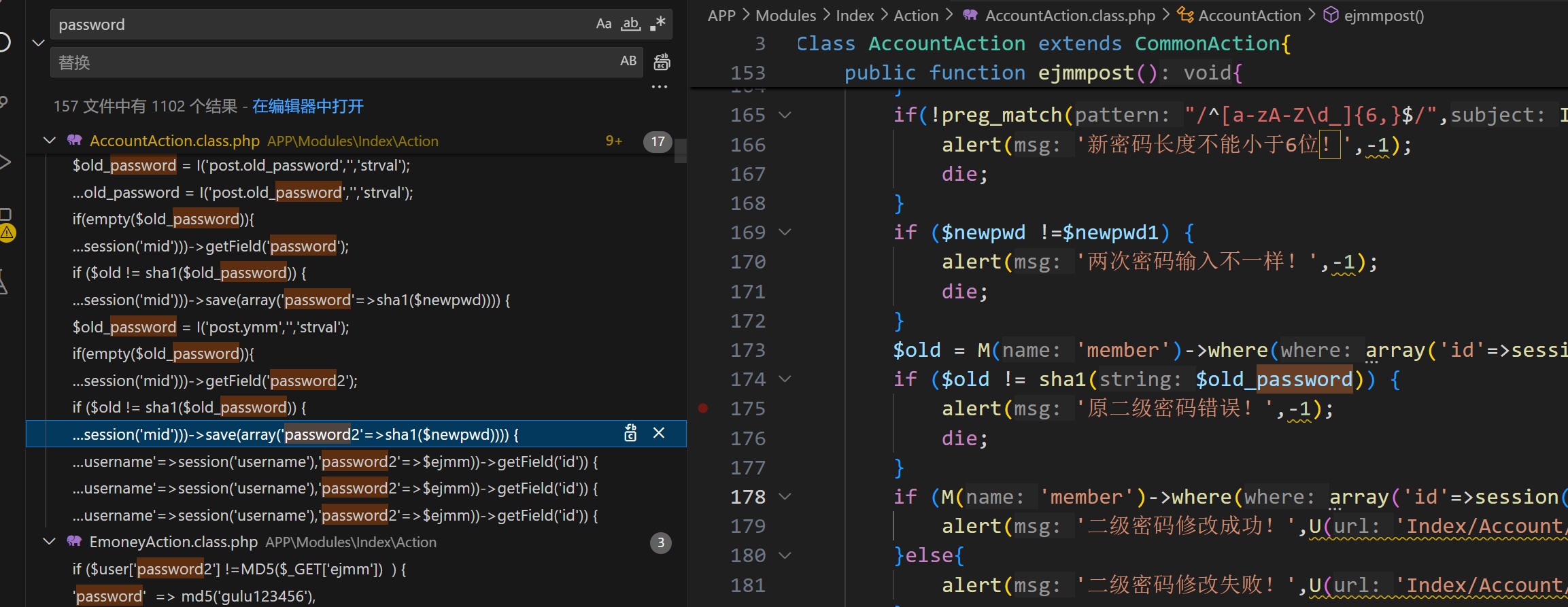

WIdbdgd1Us.php7、其中打金平台密码加密算法是?[标准格式:abc]

前面用cmd5网站解,已经告知sha1算法

也可以用到神通广大的vscode,将网站根目录下载下来

直接暴力搜索password,稍微审视一下,发现关键文件

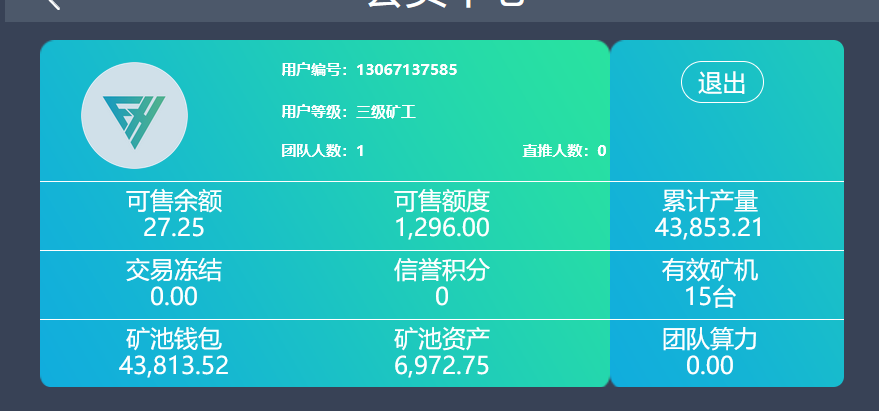

sha18、其中打金平台中"13067137585"用户的累计产量有多少?[标准格式:100.00]

由前情可知:密码为Aa123456

进入后台登录管理页面,在会员列表搜题目给的手机号

点击这个2310,蓝色的,可跳转

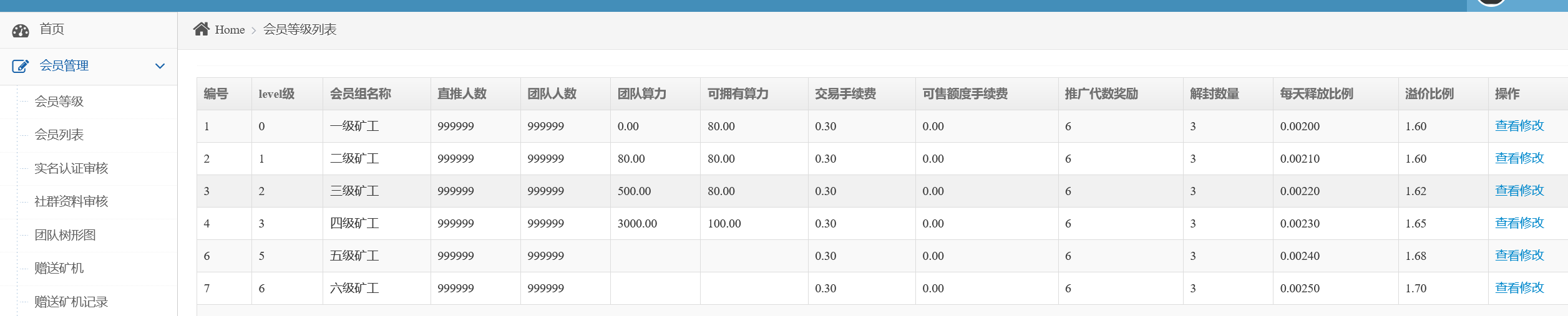

43853.219、其中打金平台会员组最高溢价比例是多少?[标准格式:10.00]

在会员等级一栏,注意到六级矿工的溢价比例最高

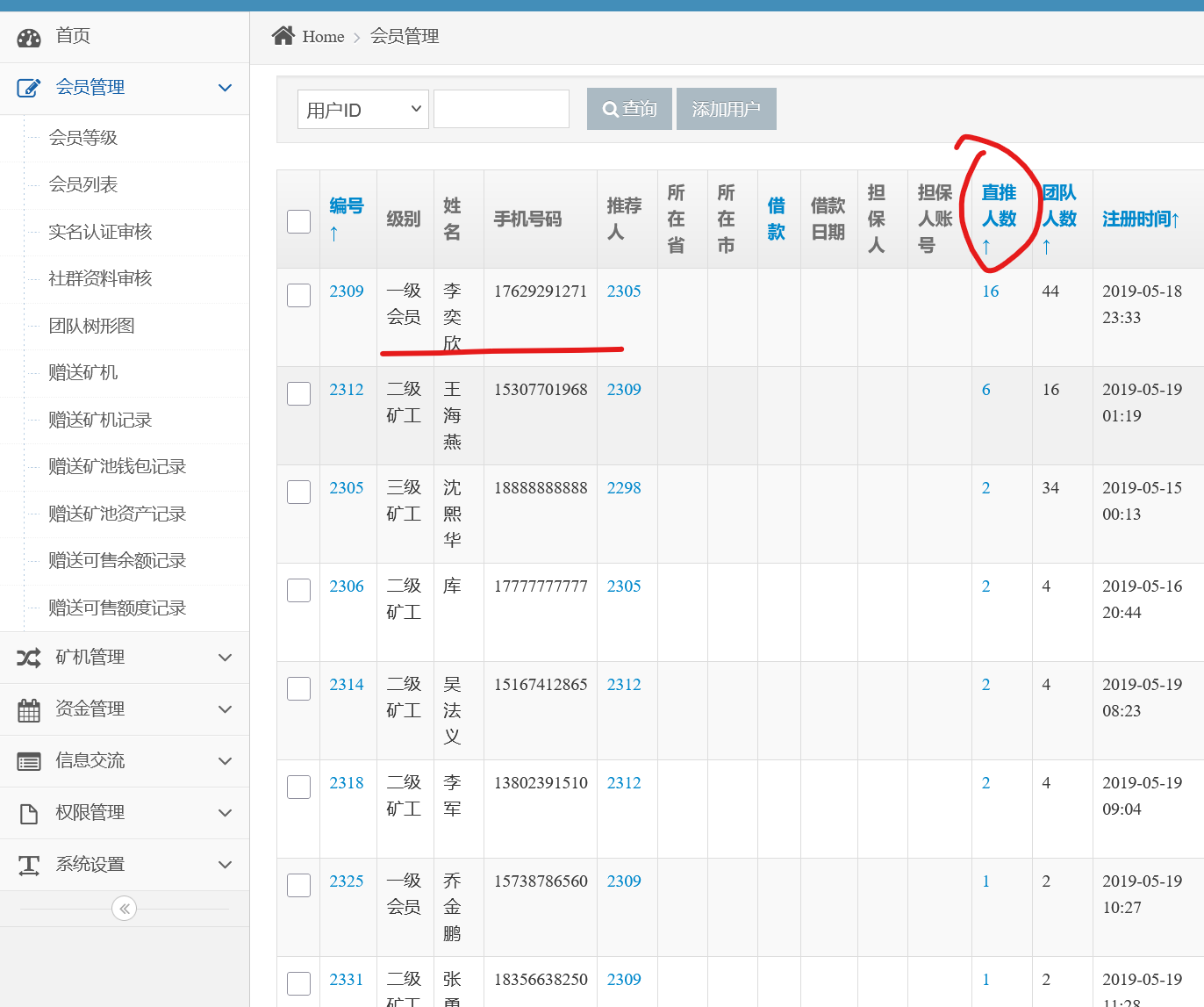

1.7010、其中打金平台会员推广人数最多的会员其姓名是?[标准格式:名字]

点击直推人数,按降序排列

李奕欣11、其中打金平台最早一次备份数据库的时间(Asia/Shanghai)是?[标准格式:2024-01-01-01:01:01]

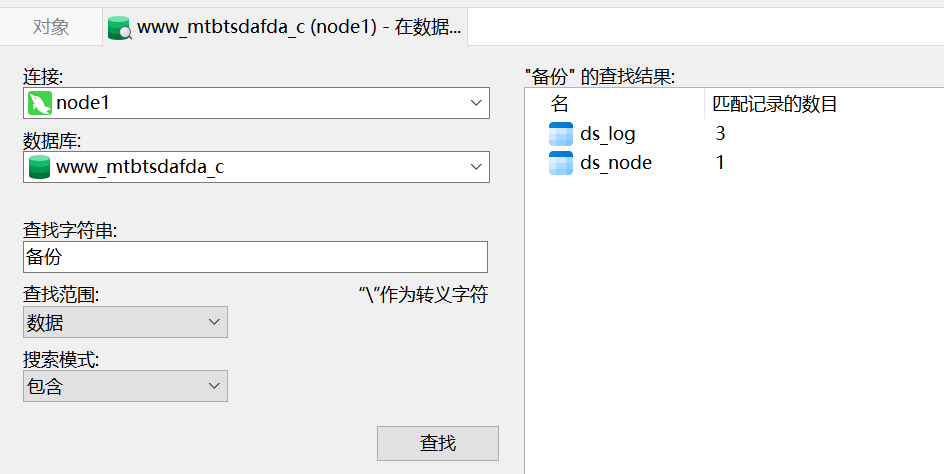

问数据库备份时间在网站后台肯定看不到

应该多多注意数据库里的表

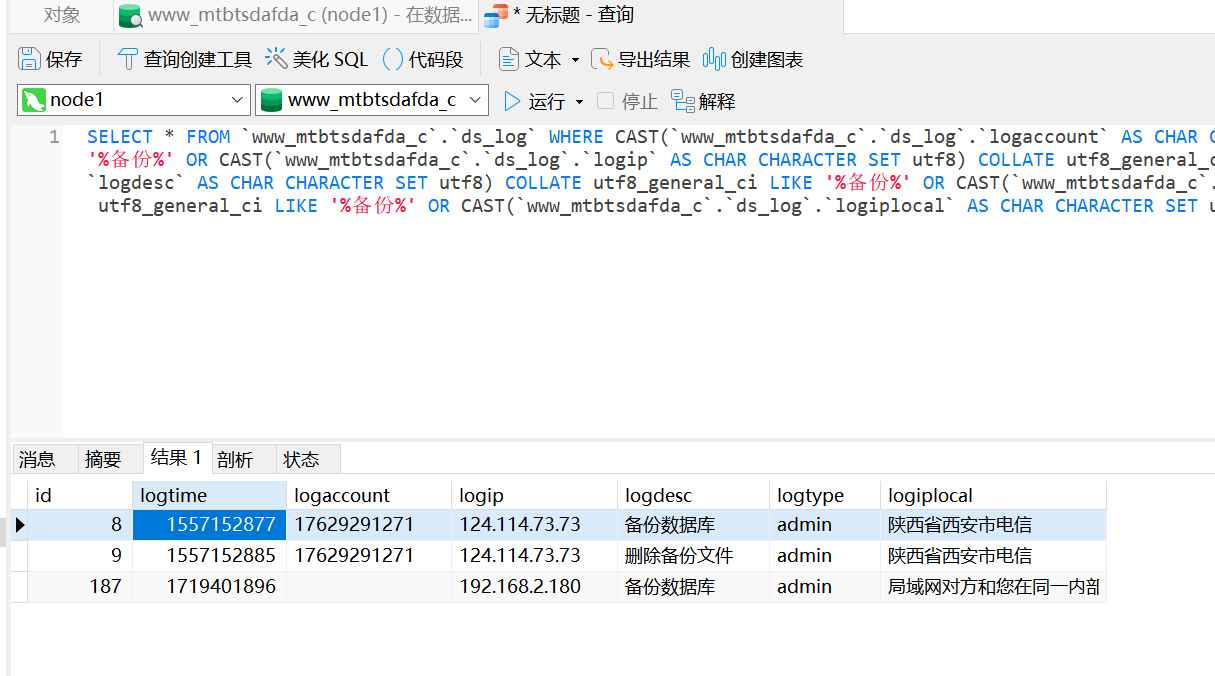

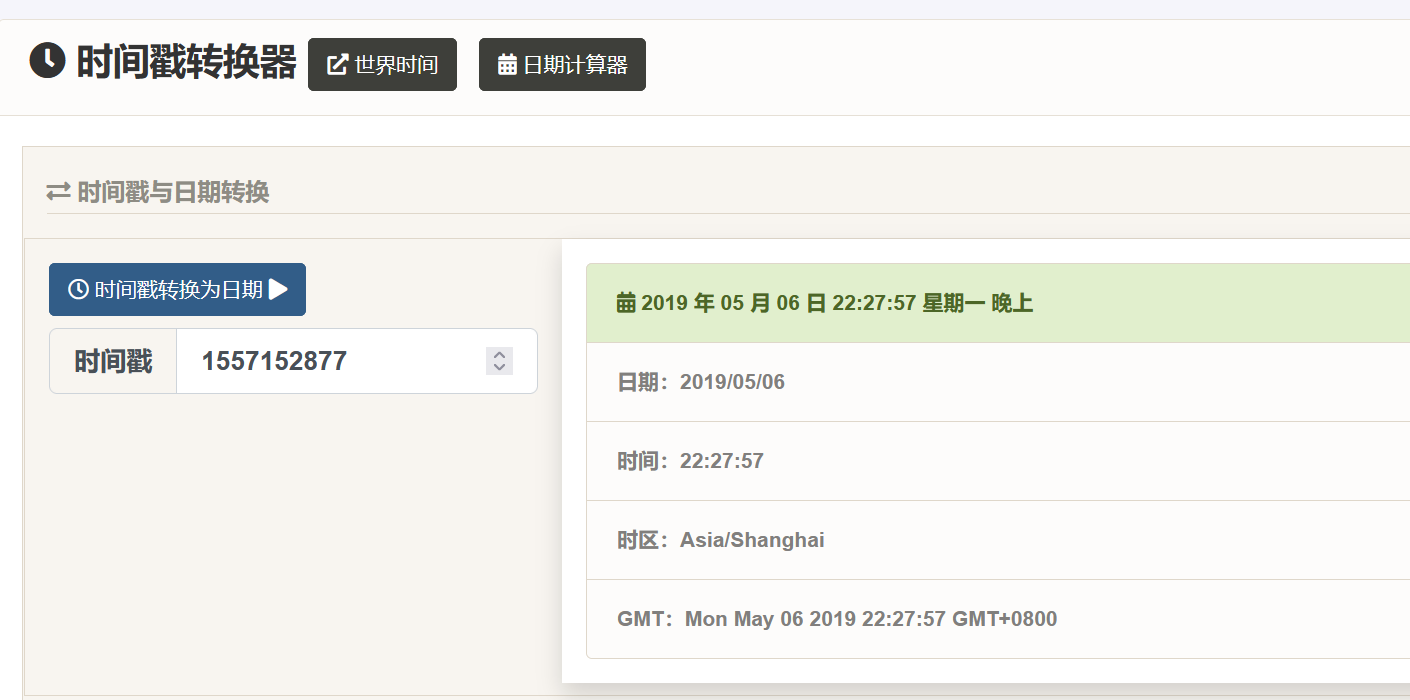

我们在数据库中查找关键词“备份”

最早的时间就是第一个时间戳,我们给他转换一下

2019-05-06-22:27:5712、其中金瑞币(JINRUI COIN)平台图片上传平台是哪种类型?[标准格式:腾讯云ABC]

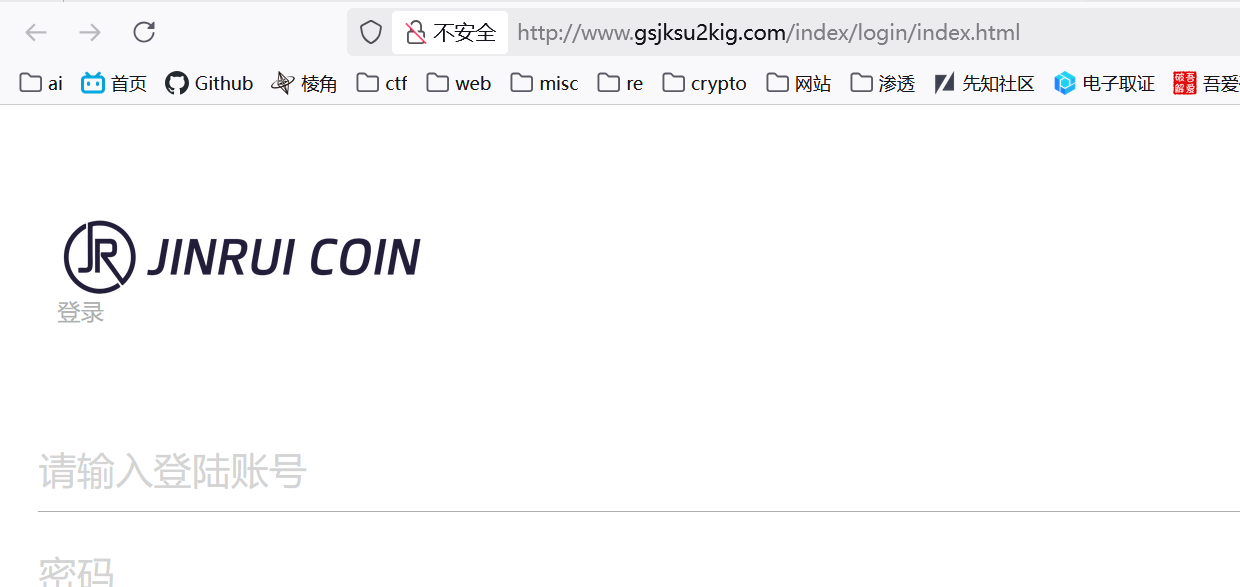

www.gsjksu2kig.com这个网站首页有个金锐

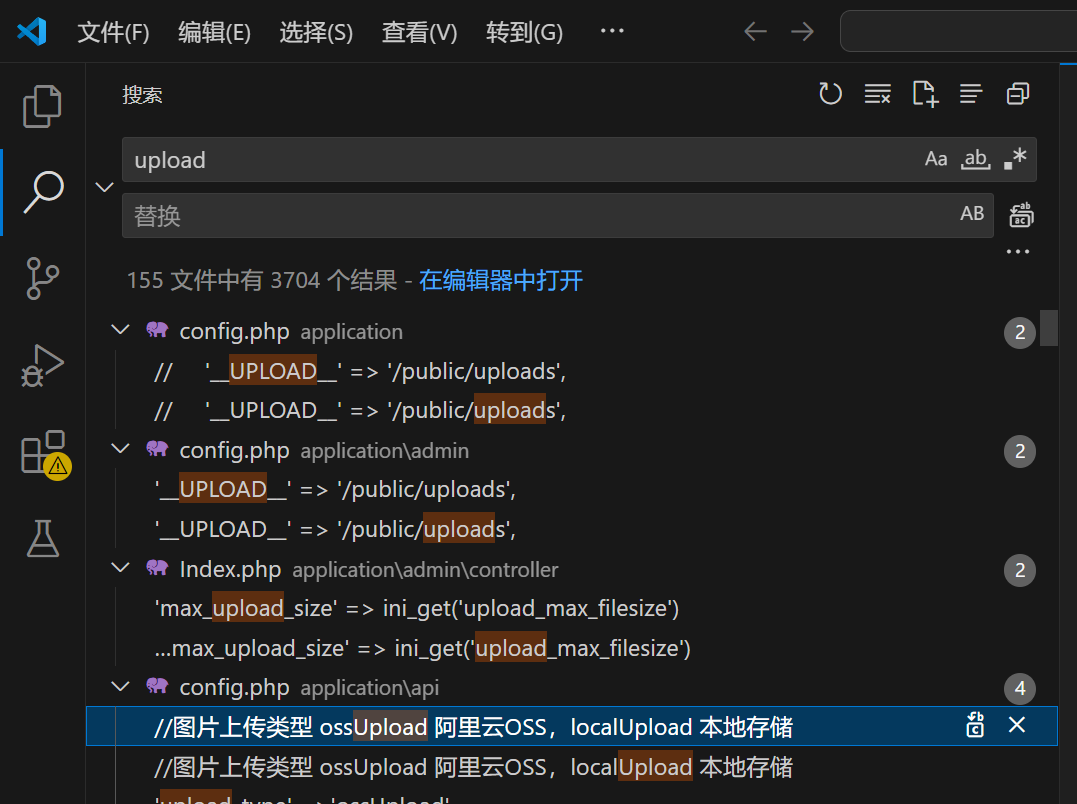

问的是文件上传,我们依旧先把网站目录导出来,继续用vscode暴力搜索

关键词upload

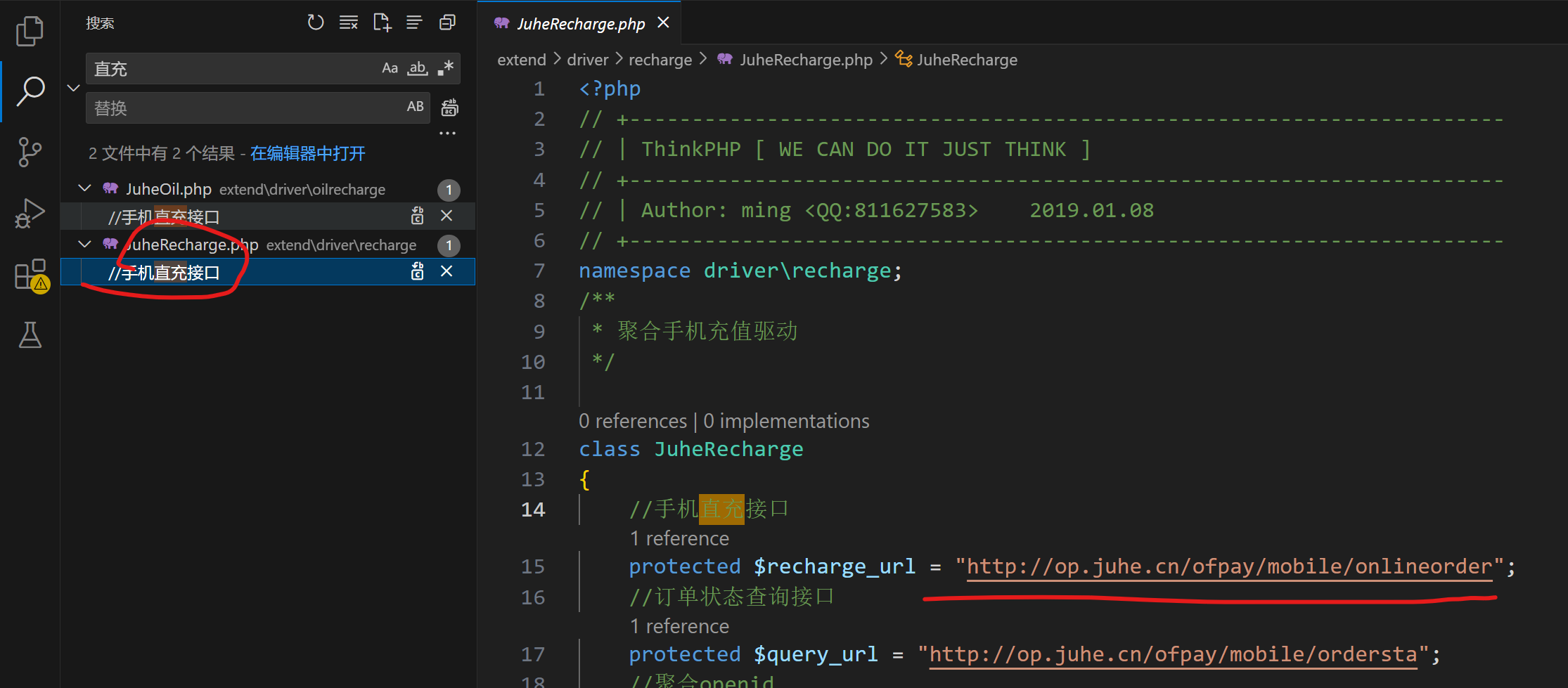

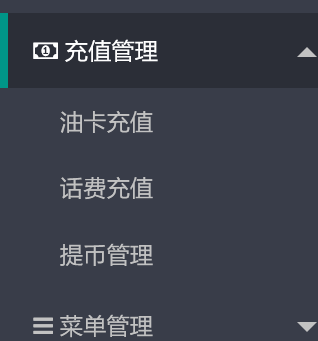

阿里云OSS13、其中金瑞币平台手机直充接口是什么?[标准格式:http://xxx.xxx.xxx/xxx]

搜索关键词:直充

这里有两个直充有关的文件

第一个oil应该是油卡充值,第二个recharge应该是话费充值

这个做到后面的时候会呼应一下

选第二个

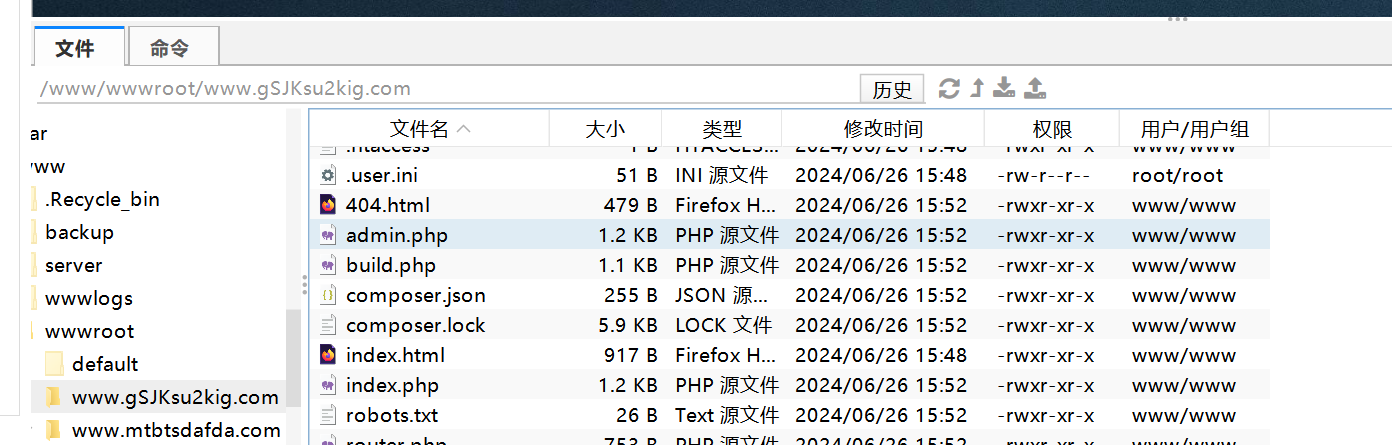

http://op.juhe.cn/ofpay/mobile/onlineorder14、其中金瑞币平台后台登录地址是?[标准格式:http://xxx/xxx/xxx.xxx]

http://www.gsjksu2kig.com/index/login/index.html这个不是后台登录地址

注意到网站目录下有个admin.php,尝试去访问

存在跳转

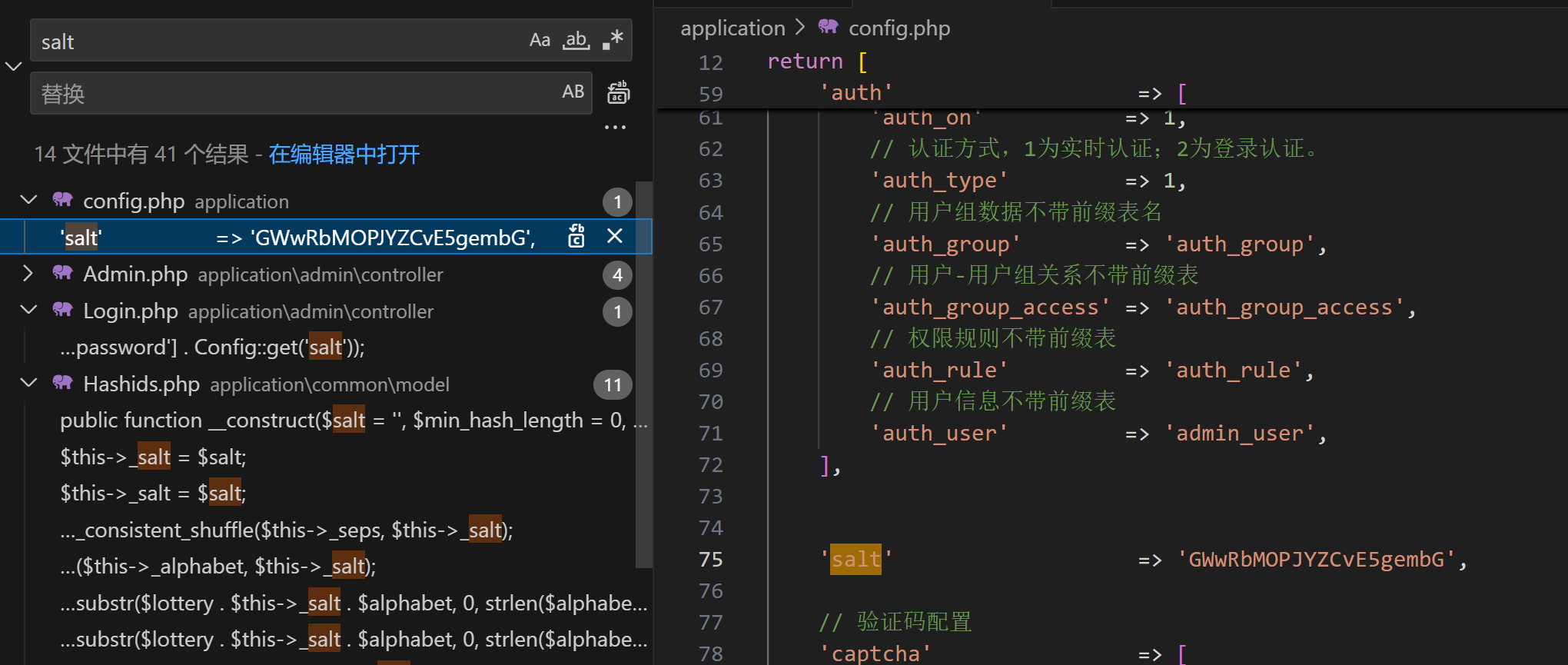

http://www.gsjksu2kig.com/admin.php/login/index.html15、其中金瑞币平台中密码加密盐值是?[标准格式:AbC1d]

搜索salt

GWwRbMOPJYZCvE5gembG16、其中金瑞币平台中交易手续费是百分之多少?[标准格式:100]

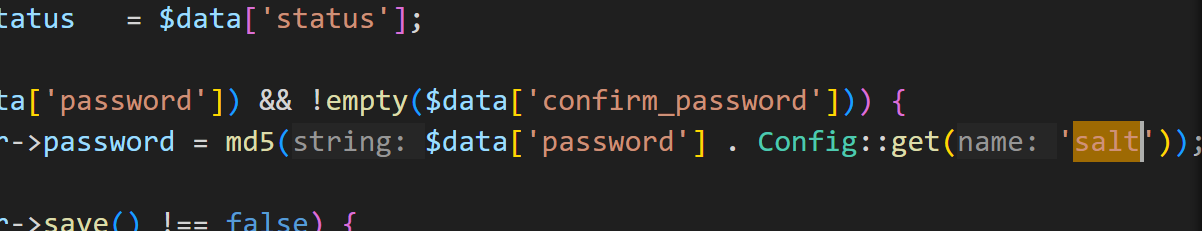

继上面的搜索结果后,我们可以发现加密逻辑

md5(password+GWwRbMOPJYZCvE5gembG)

先前我们是以root用户登入的数据库,直接找这个网站的数据库

在宝塔中判断为第一个数据库

那么我们更改后台数据库密码即可以管理员身份登录上去

替换数据库里的admin密码值

3617、其中金瑞币平台中目前有几种充值方式?[标准格式:100]

回扣前面有个油卡充值

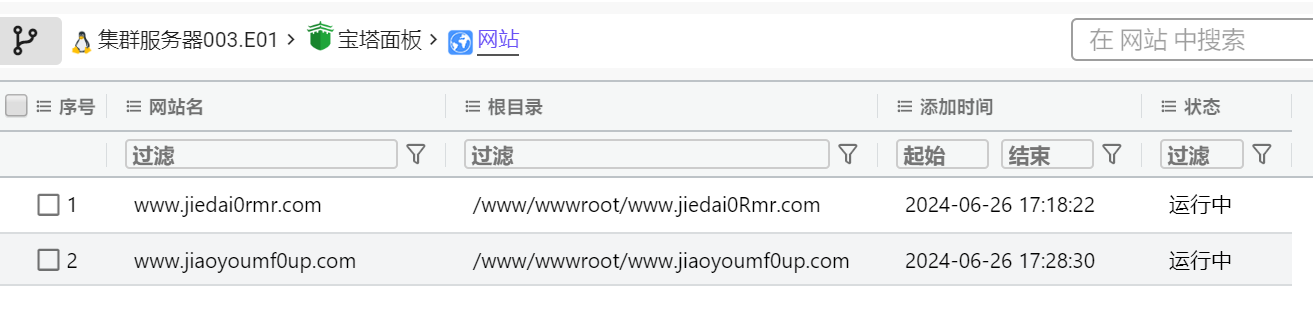

3*18、二号集群节点有源代码的网站目录有几个?(正在运行的除外)[标准格式:1]

这里首先要搞清这个k8s集群

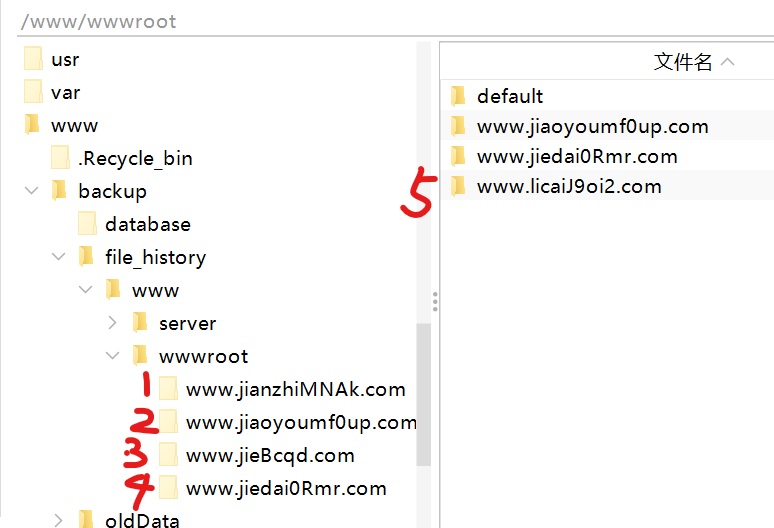

第一个服务器用于管理,相当于主节点

第二三个服务器是子节点

然后这里2号是指的第三个服务器

找到5个网站,但是我不知道题目说正在运行除外是什么意思

火眼这里说是这两个在运行

所以我觉得答案是3,但是didctf里面答案好像是5

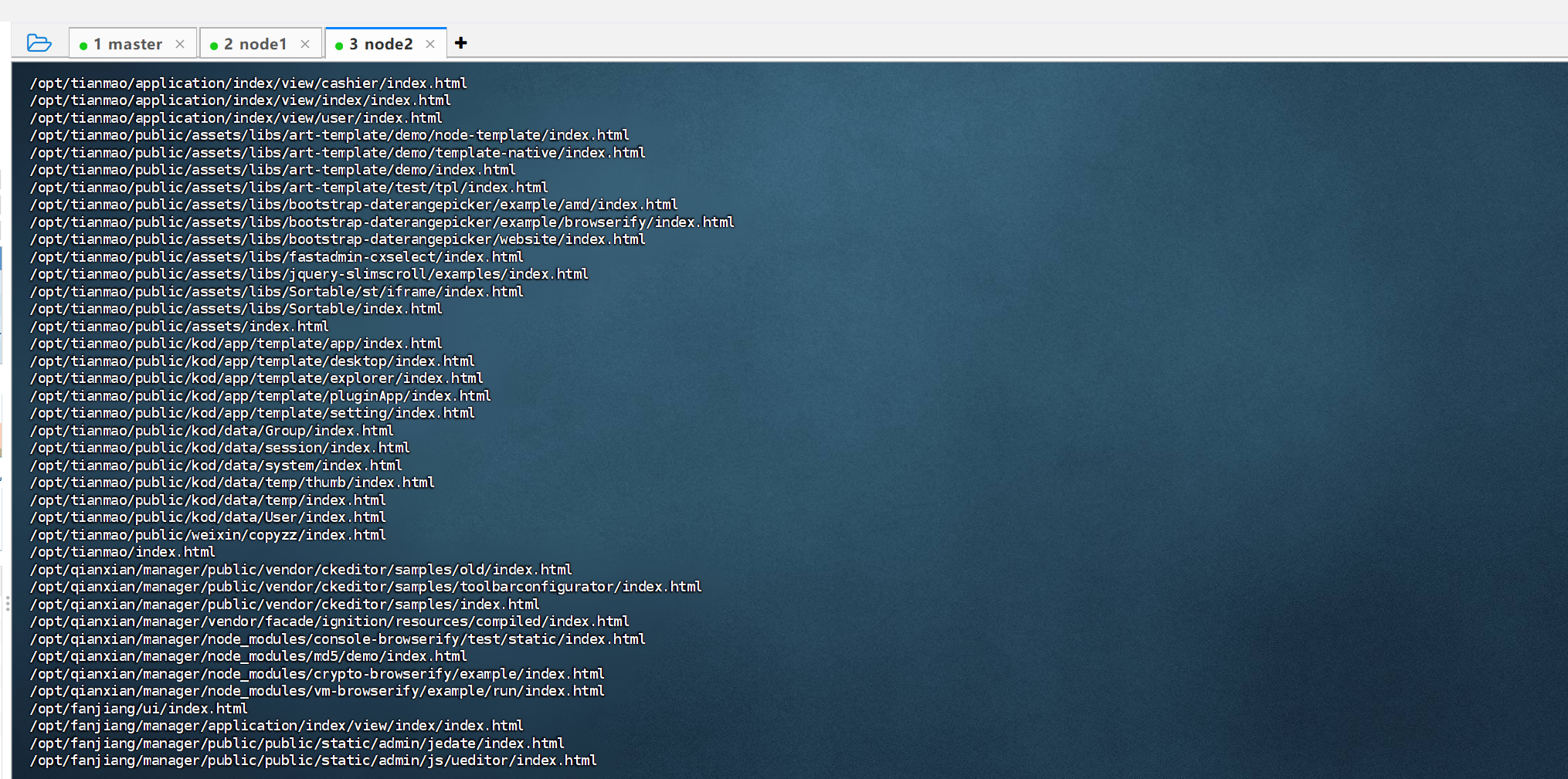

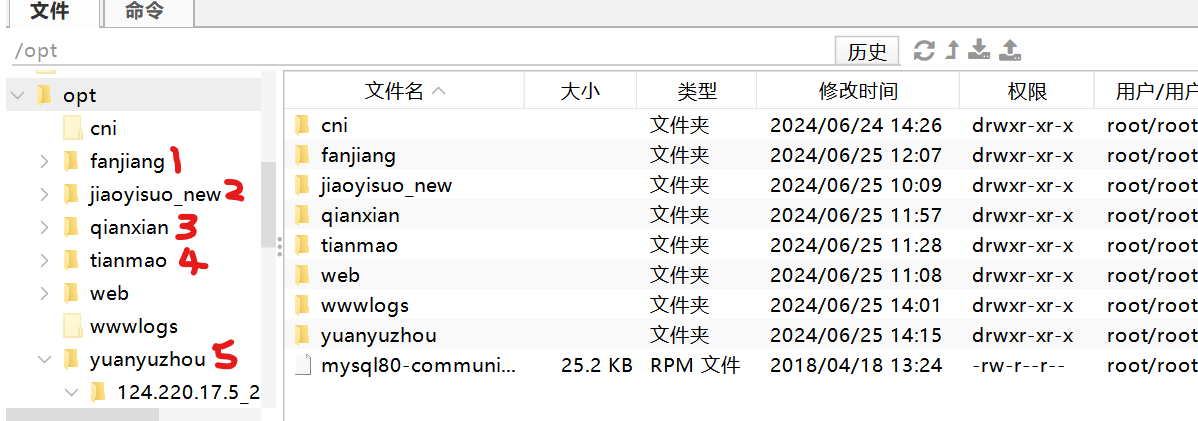

这里参考一下官方wp,使用find命令find / -name index.html在/opt目录下面找到大量未使用的源码

然后去opt目录下看看

这里有5个

存疑

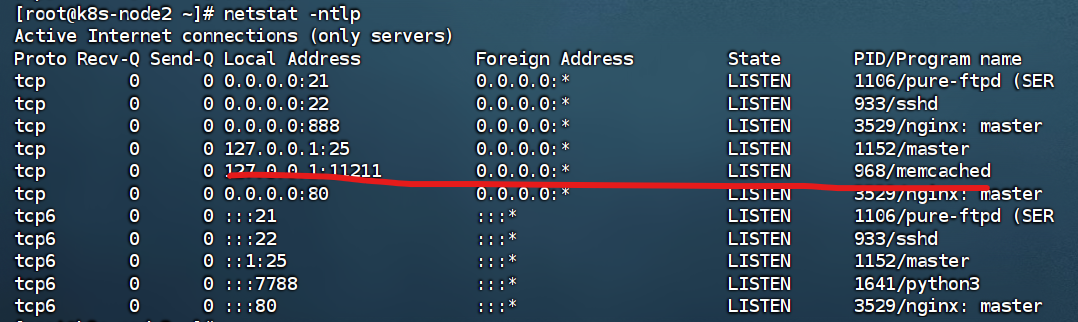

19、二号集群节点memcached端口是?[标准格式:100]

命令:netstat -ntlp查询端口开放信息

1121120、盲盒平台中余额最多的用户是?[标准格式:AbC1d]

先找到盲盒是哪个域名,把两个域名都添加到host里

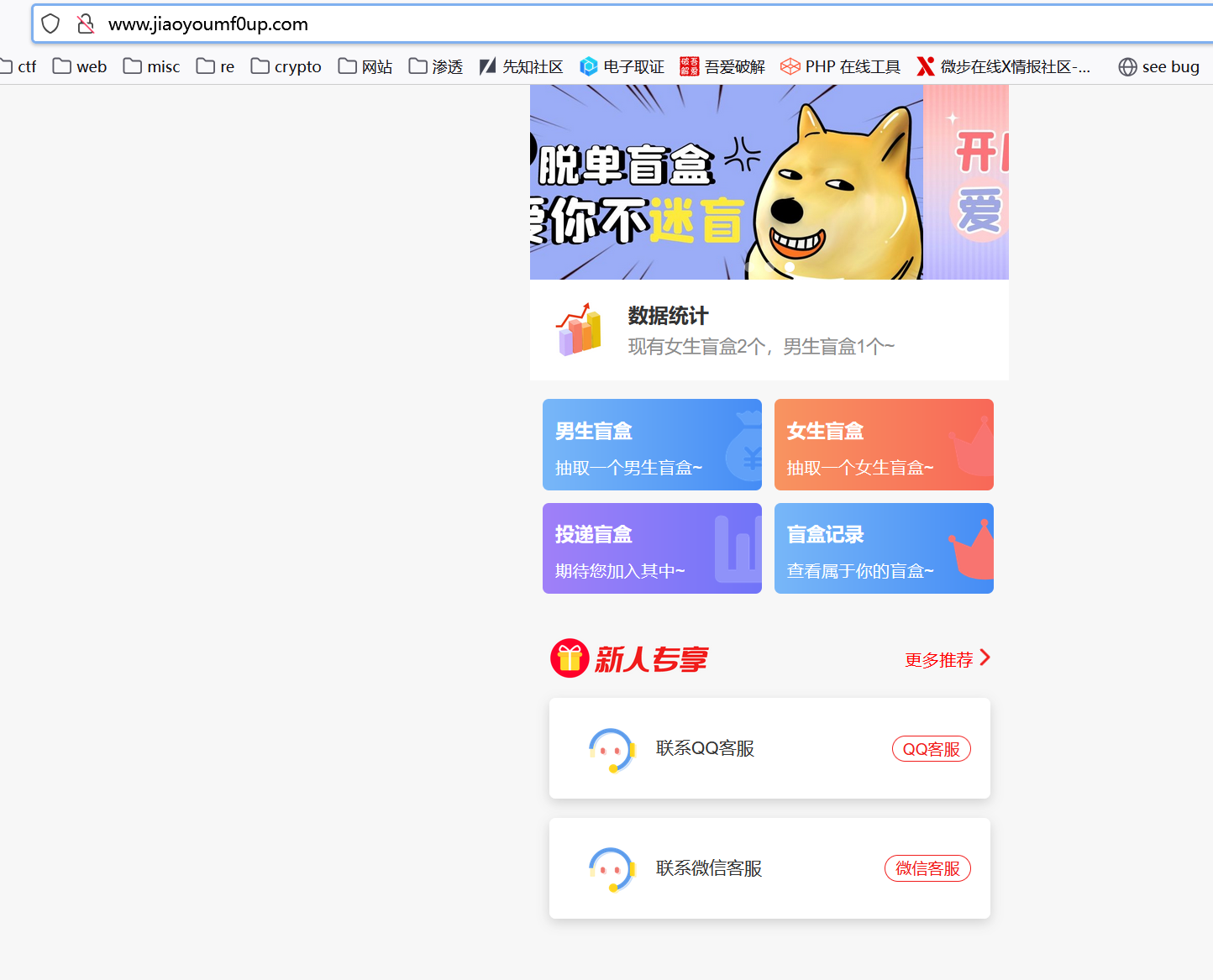

去访问域名看看

很明显,是http://www.jiaoyoumf0up.com/

直接看宝塔里的root用户密码,连接数据库

但是发现连不上去

仔细看这里数据库的位置在200,而node2在201,所以这个网站的数据库仍然在node1里

所以在之前连node1的数据库的时候,会出现一堆不知道什么东西的数据库名

因为node2网站的数据库也存放在node1的数据库里面

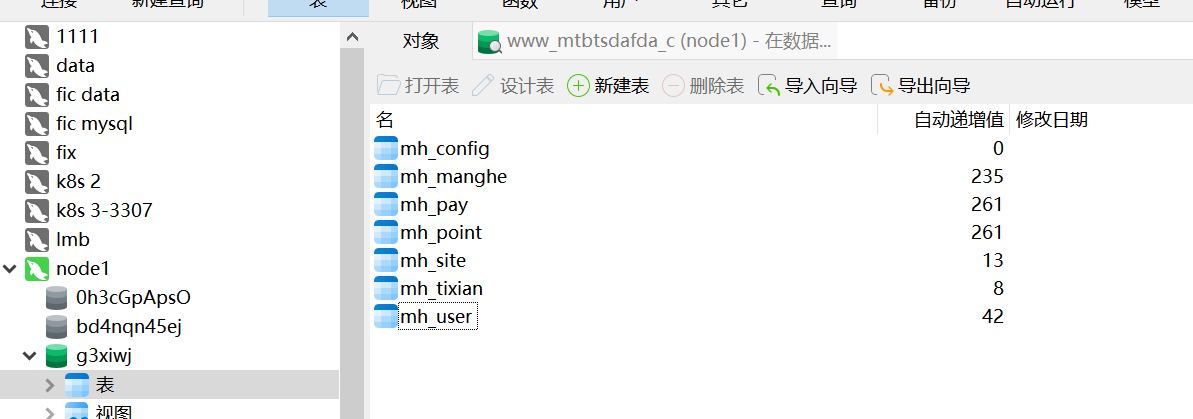

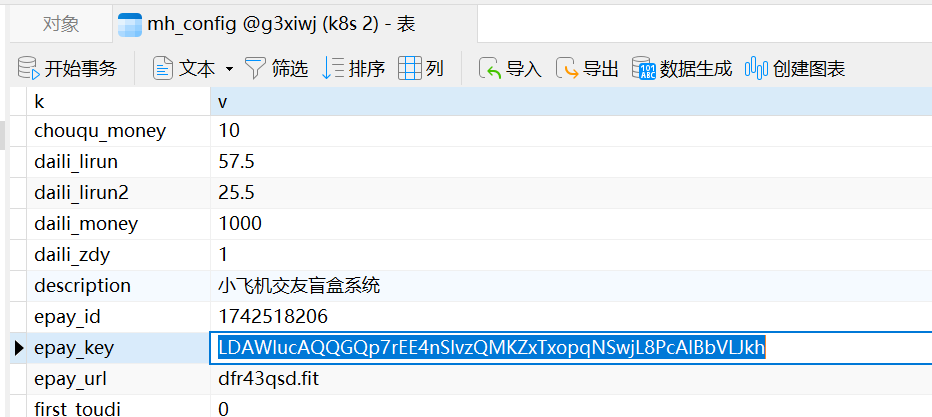

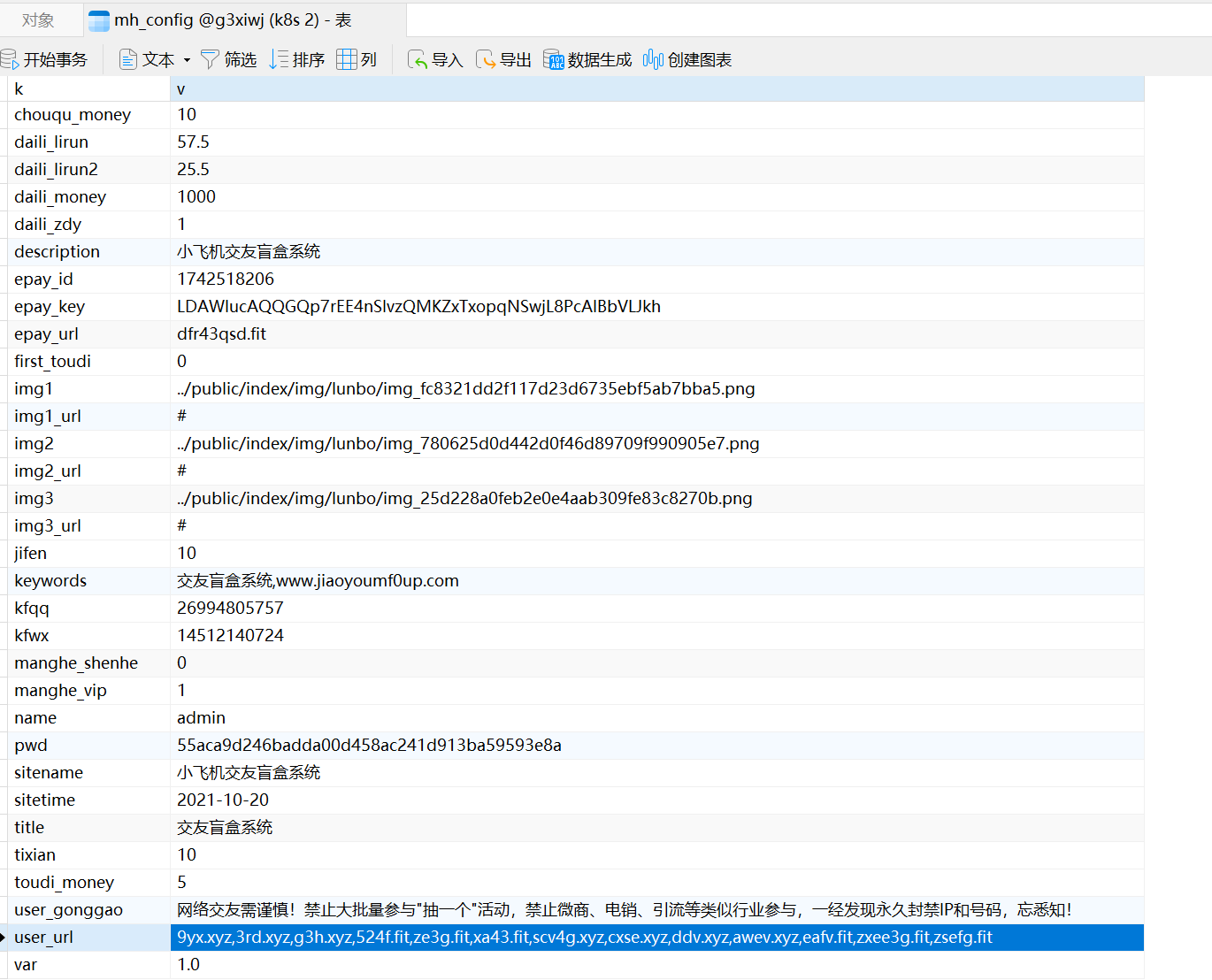

其中在g3xiwj这个数据库中,命名方式为mh_,暗示盲盒

余额最多的是ZrAuyMT1tyo

ZrAuyMT1tyo21、盲盒平台可选二级域名有多少个?[标准格式:100]

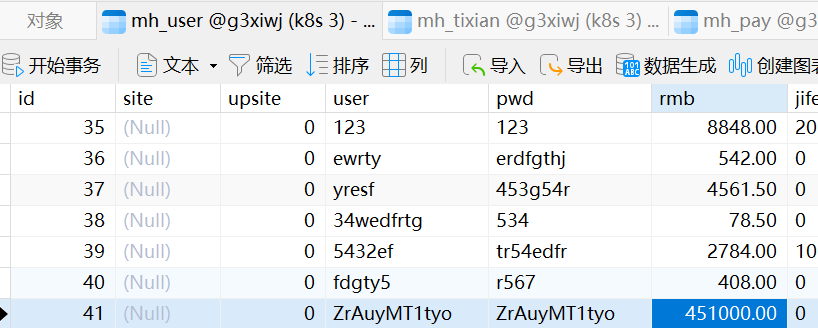

在mh_config表里面

这里比较可能是二级域名,数一数

1322、盲盒平台的支付密钥是?[标准格式:AbC1d]

然后意外在这里找到了一个key

猜测是密钥

LDAWIucAQQGQp7rEE4nSlvzQMKZxTxopqNSwjL8PcAIBbVLJkh23、盲盒平台中拥有分站的用户名是?[标准格式:123abc]

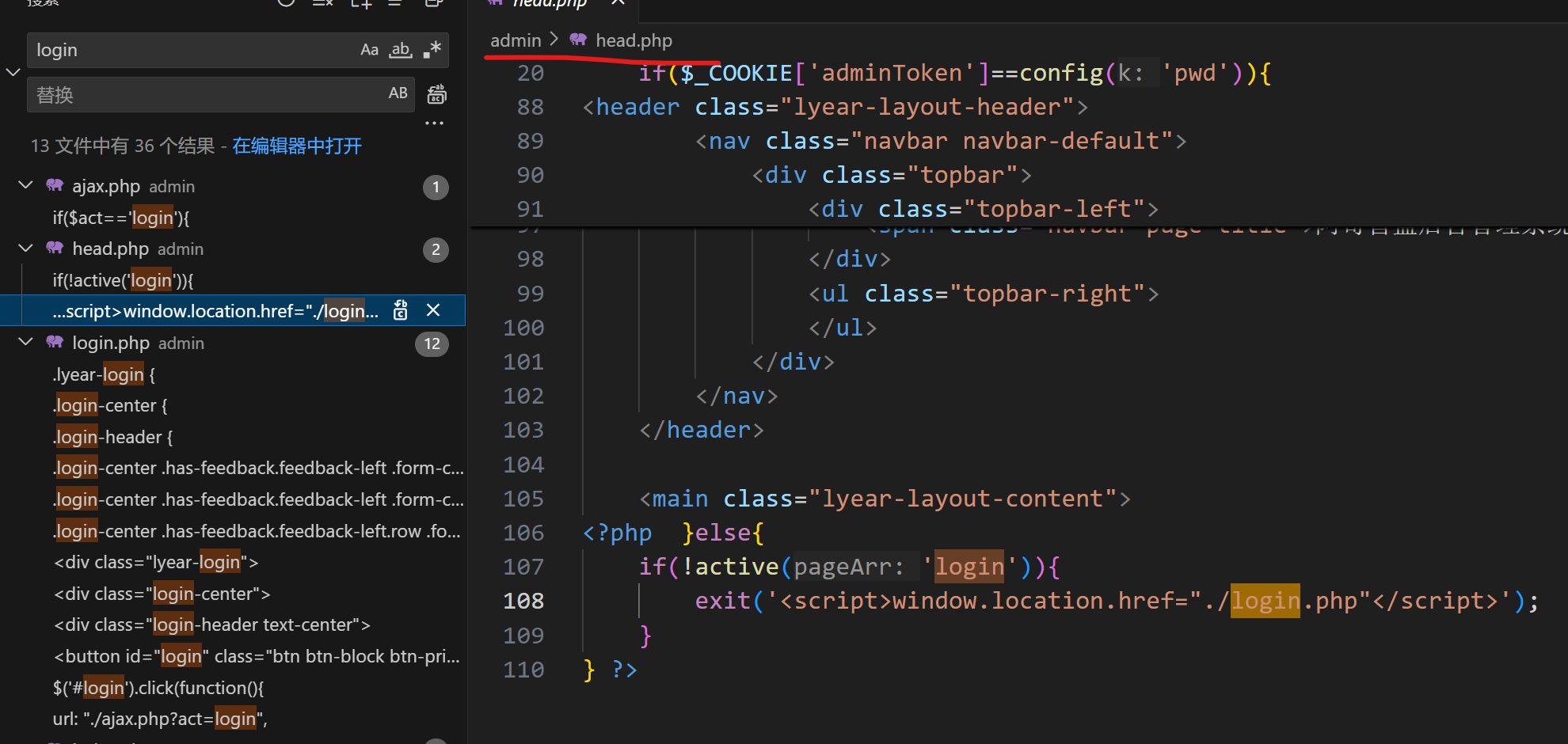

这里如果数据库里没有的话,就需要去找到后台管理系统

在vscode搜login

在admin/head.php里有个跳转到login.php

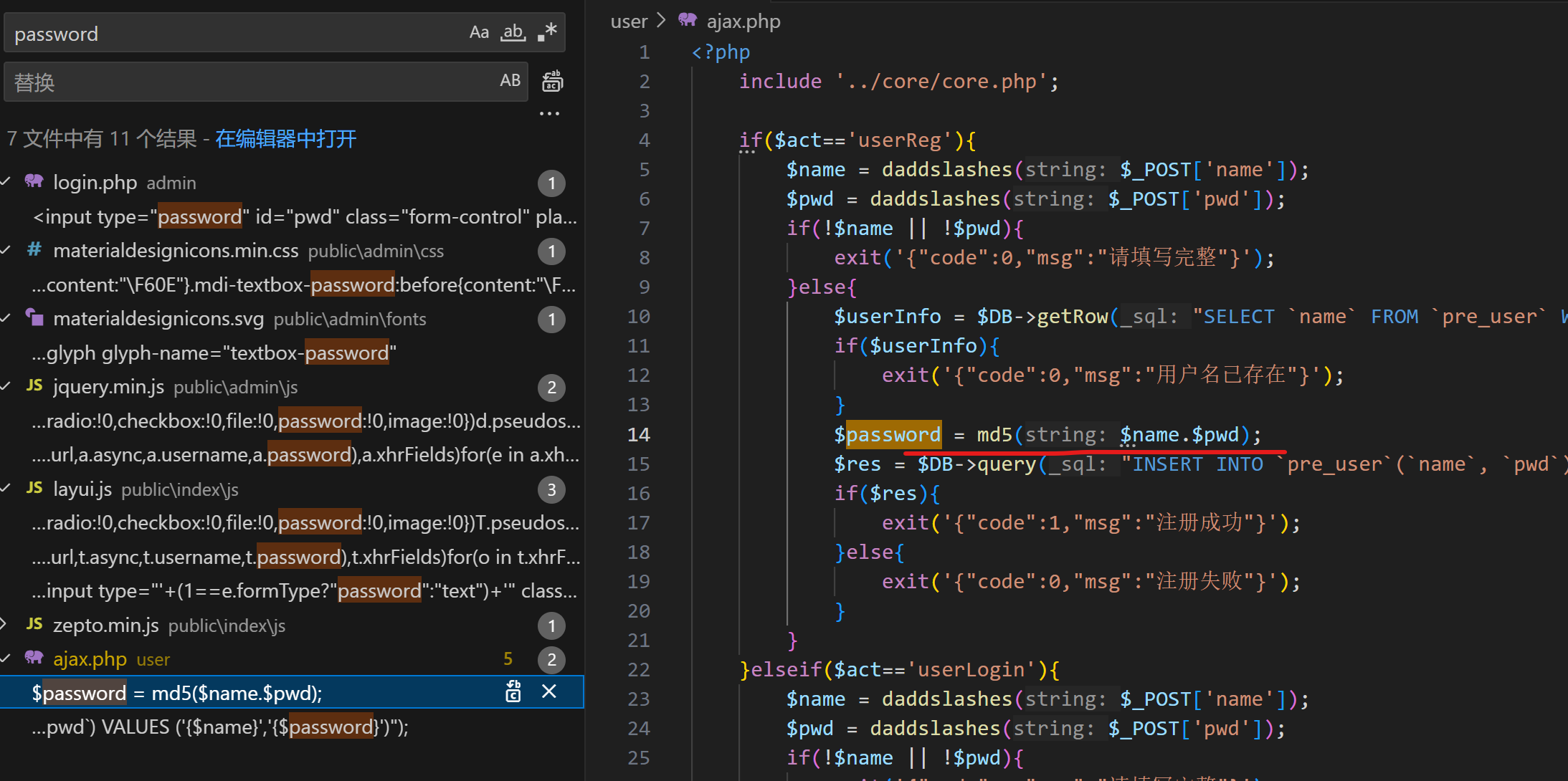

在数据库中,可以看到还有admin账户的密码

只是不知道加密方式,依旧去vscode审源码

md5(name+password)

直接构造123456出来即可

登陆成功

在分站列表找到拥有分站用户

5432ef24、借贷平台(www.jiedai0rmr.com)中验证码发送接口域名是?[标准格式:http://xxx.xxx.xxx/]

由前面可知,借贷平台是http://www.jiedai0rmr.com

先导出网站根目录

搜索关键词接口

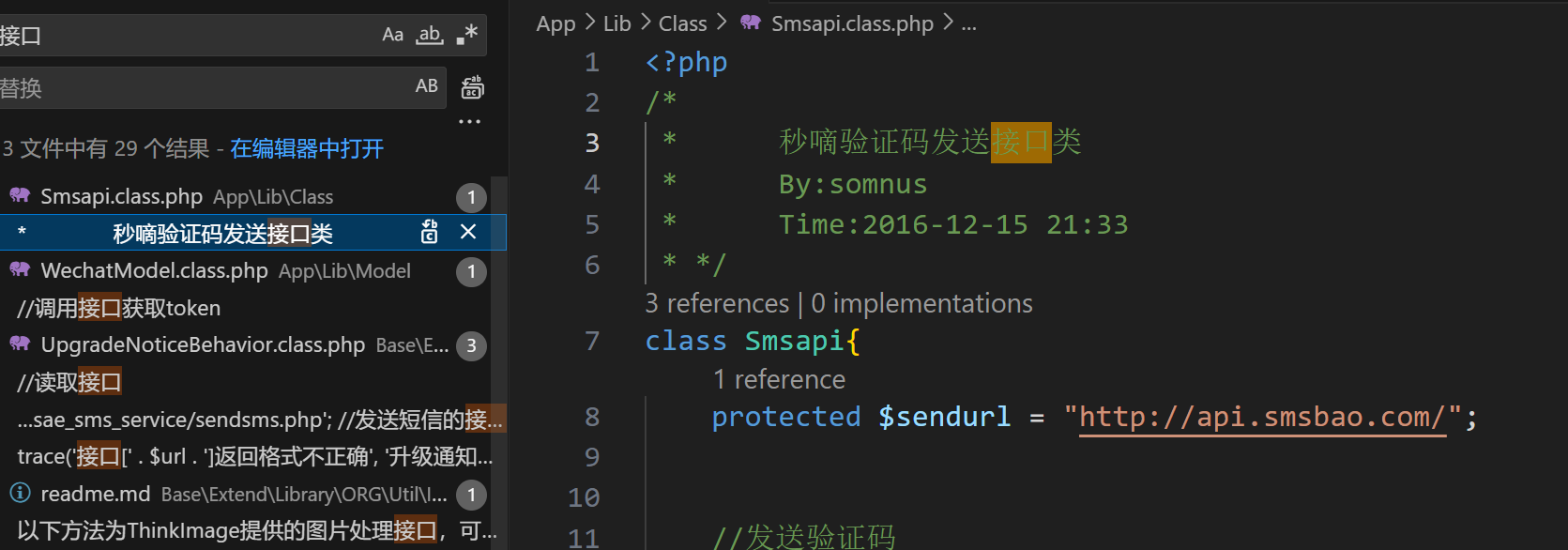

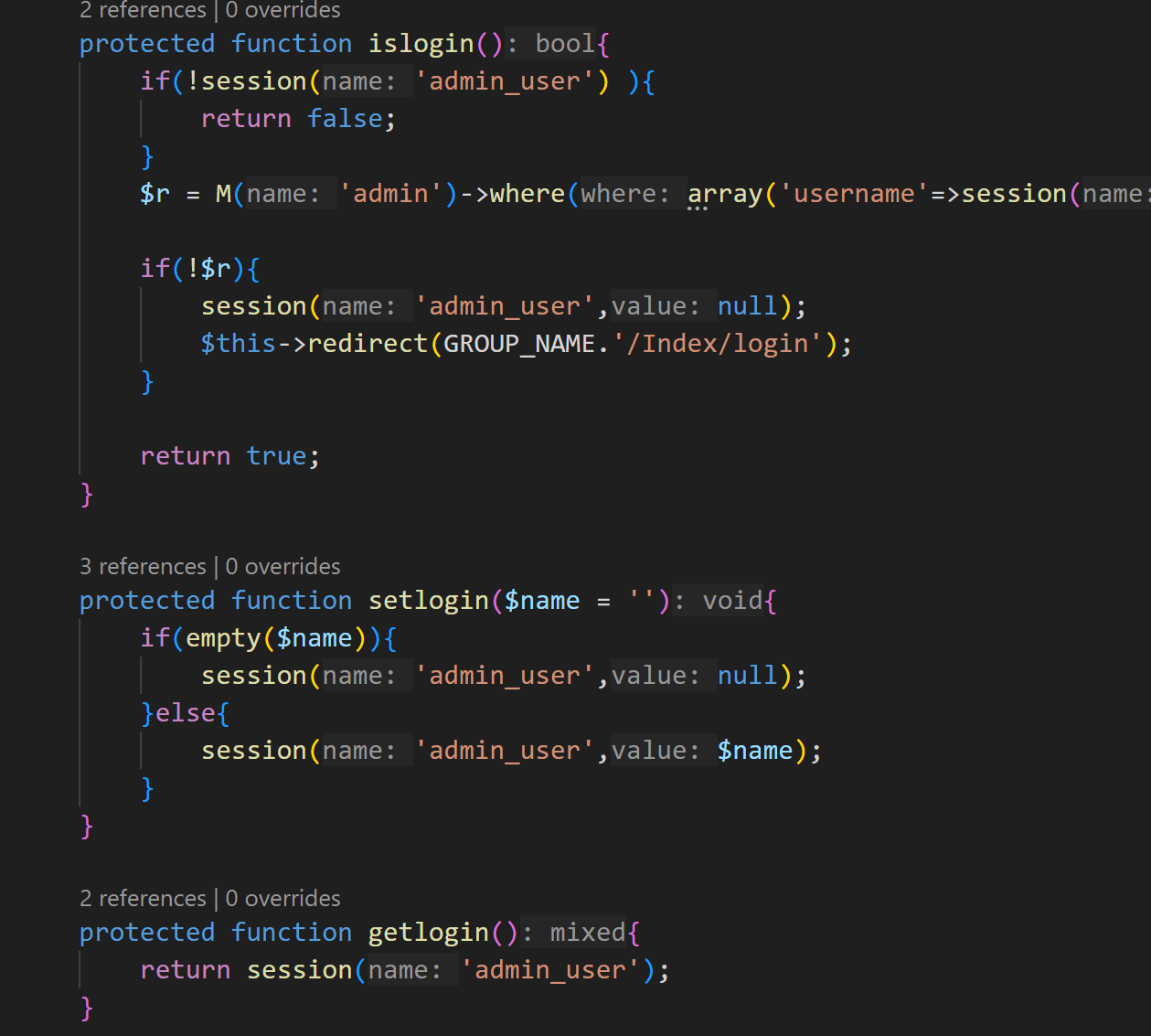

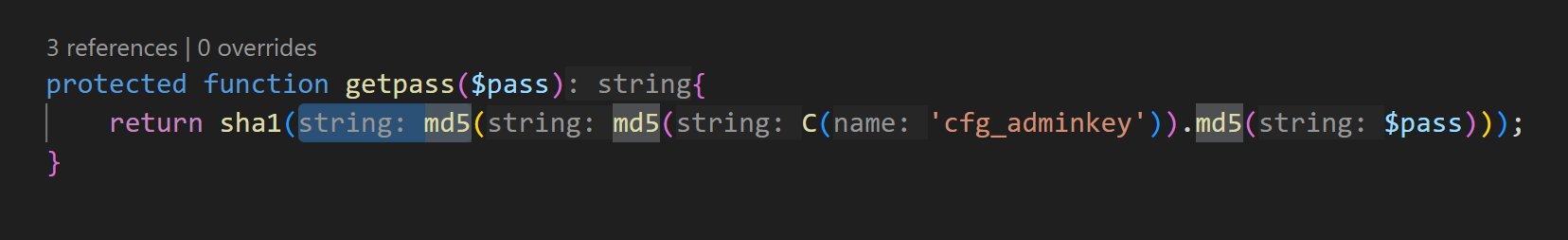

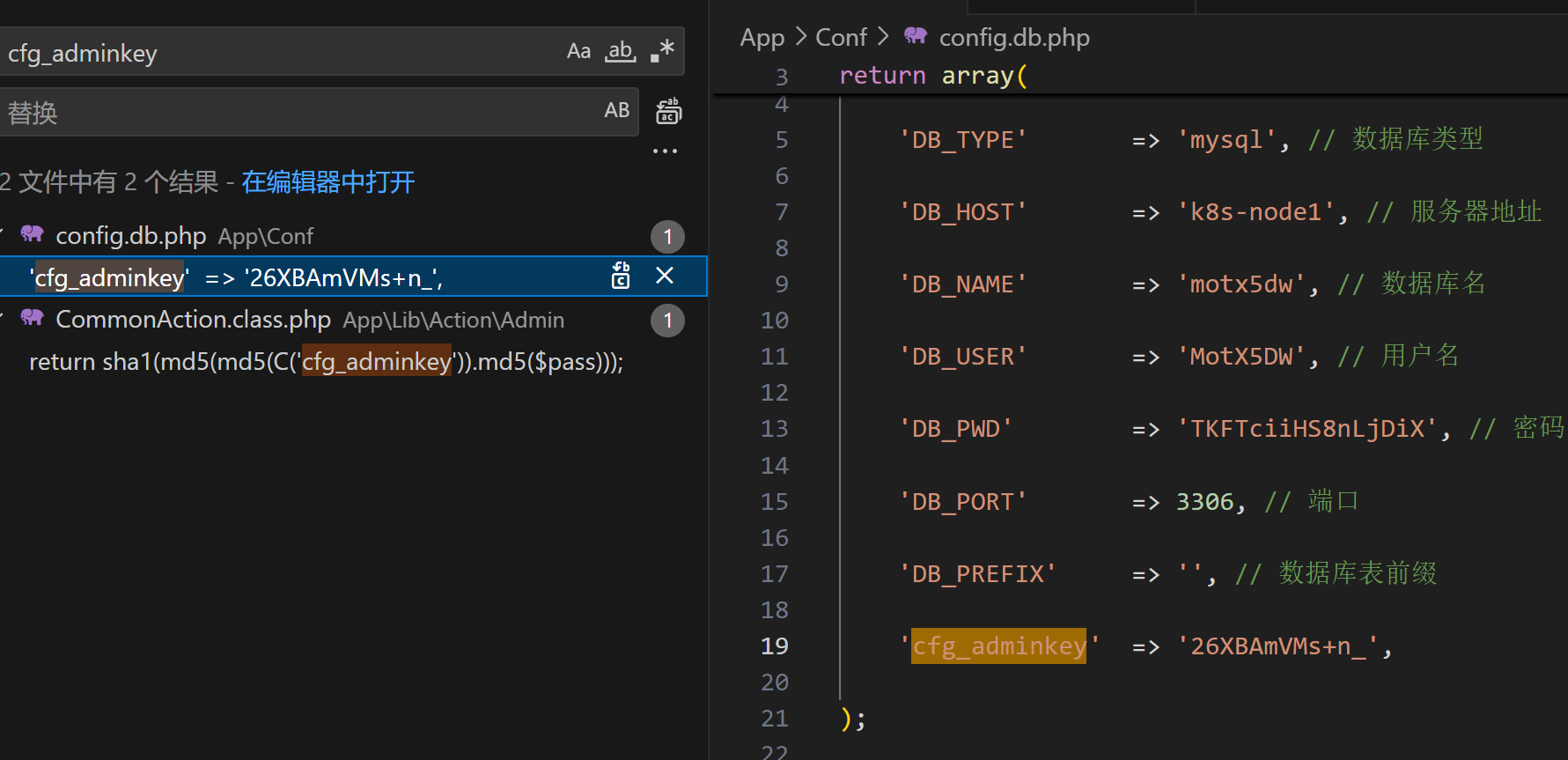

http://api.smsbao.com/25、借贷平台后台登录密码的加密算法中共使用了多少次hash函数加密?[标准格式:10]

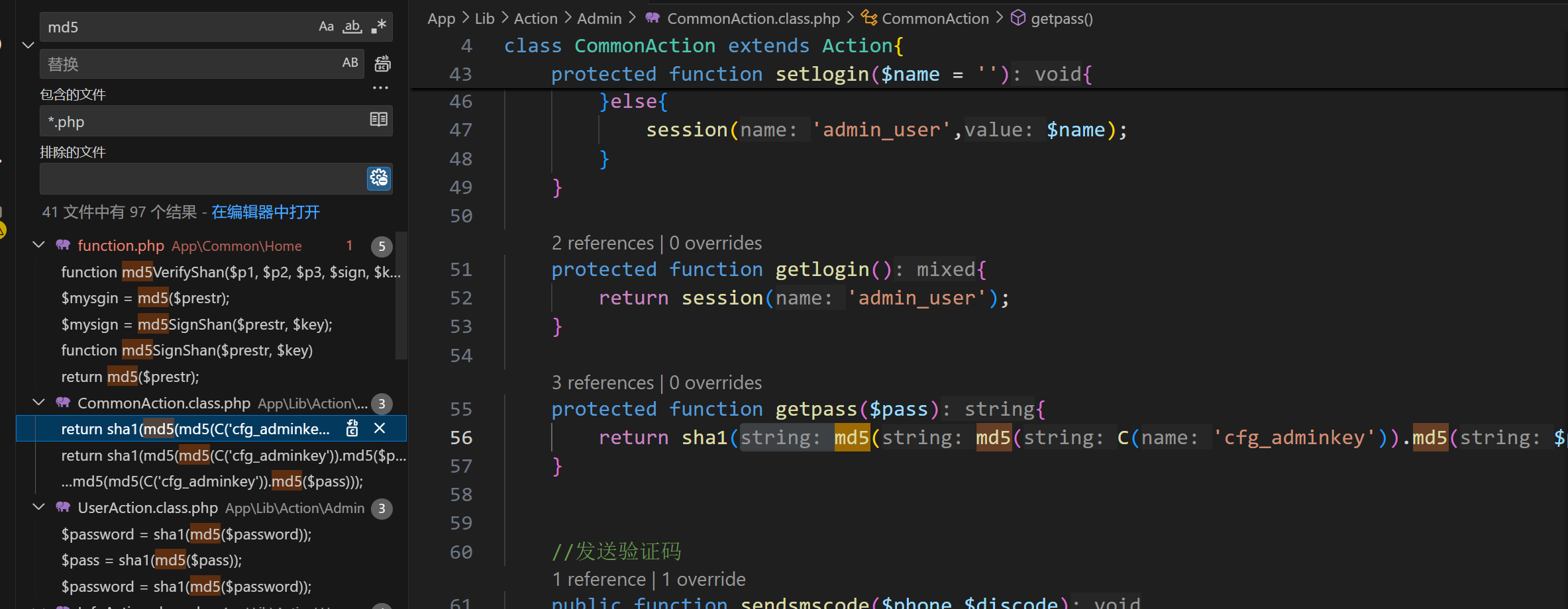

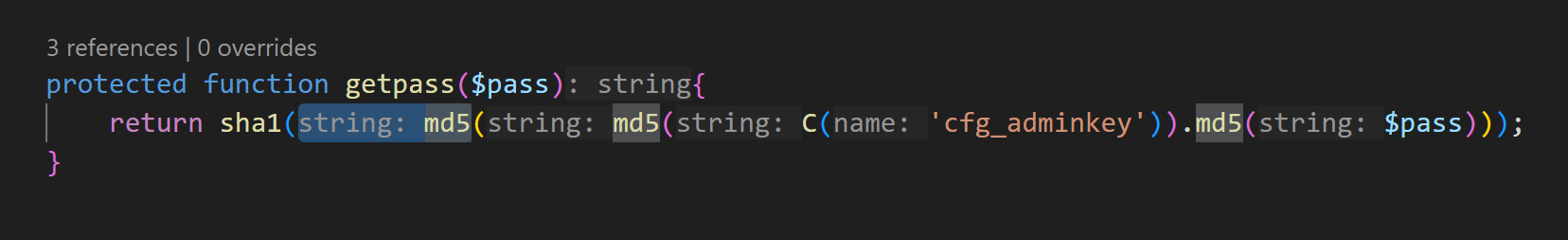

像这种问你有几次的,肯定是多次,碰到那种1次的就不要看了

搜索md5就找到了,3次MD5,1次sha1

不过得验证一下是不是后台登录密码的加密算法

往前面翻一翻,发现一堆admin,基本没得跑

426、接上题,借贷平台中后台登录的密码额外加密字符串?[标准格式:123ABc+]

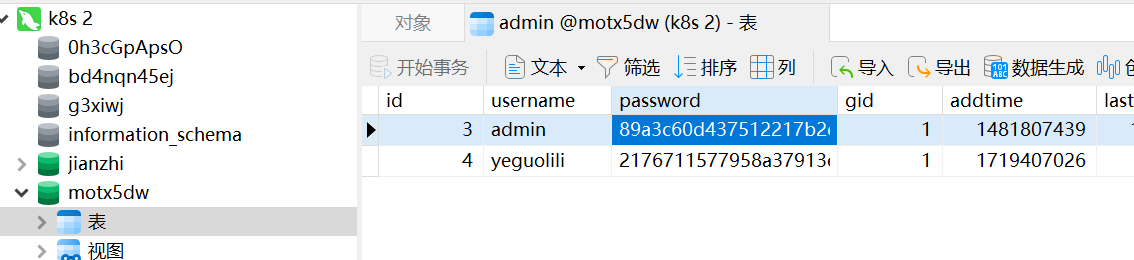

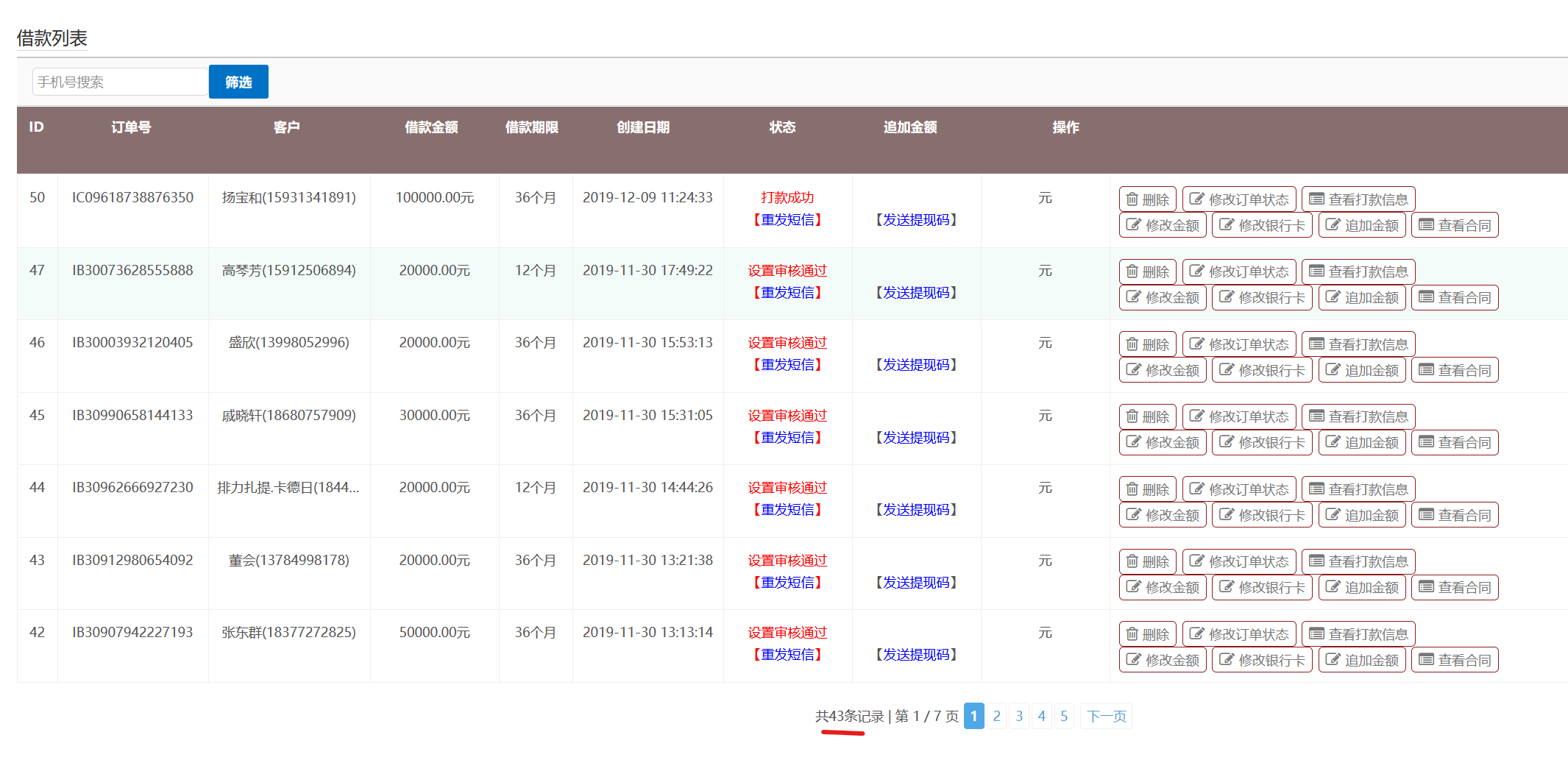

26XBAmVMs+n_27、借贷平台中一共有多少借款订单?[标准格式:100]

先整理一下密码加密逻辑

sha1{md5[md5(26XBAmVMs+n_)+md5(password)]}

然后去找下借贷平台的数据库,在motx5dw库中,替换密码

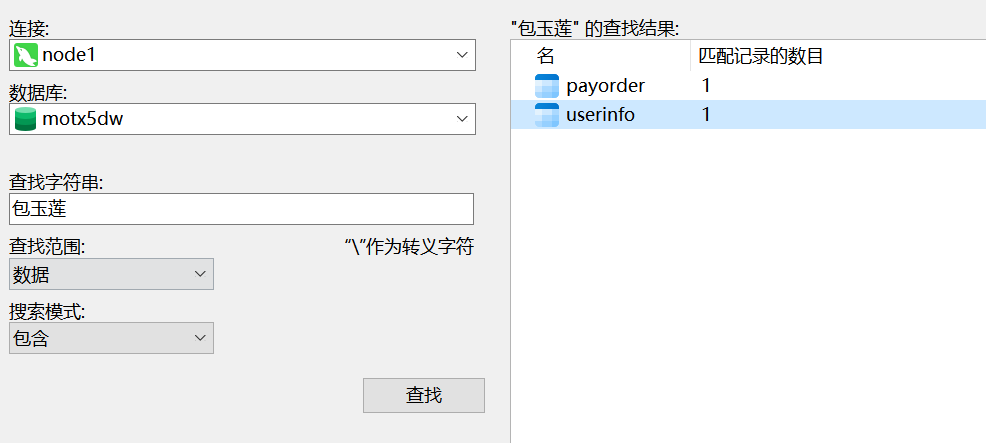

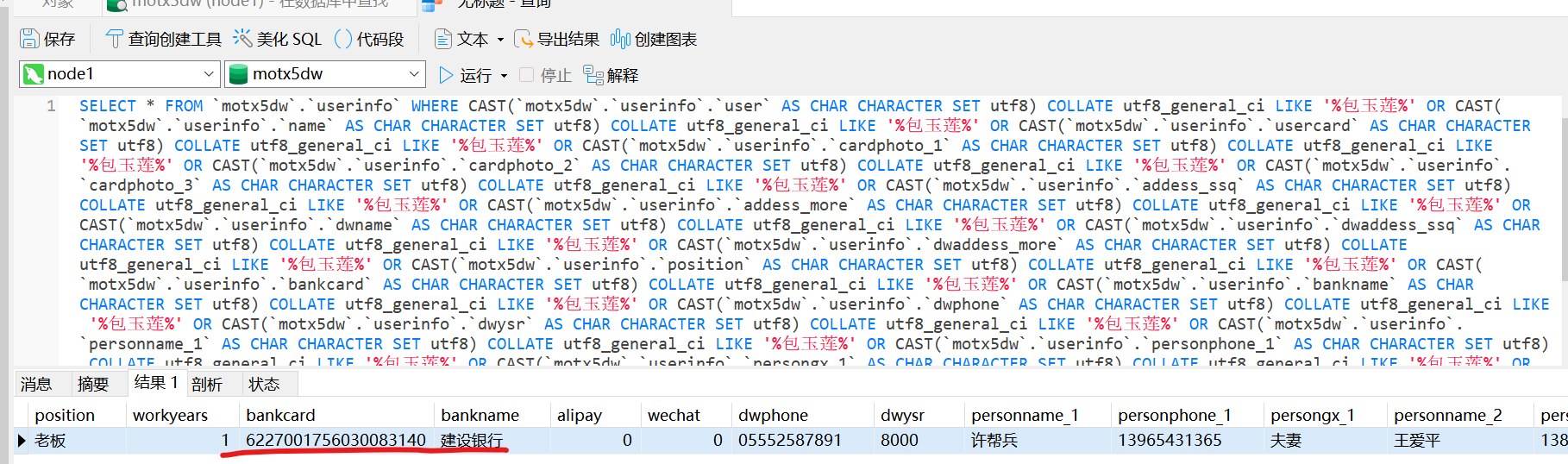

4328、借贷平台中"包玉莲"的收款卡号是?[标准格式:1000]

直接暴力搜索

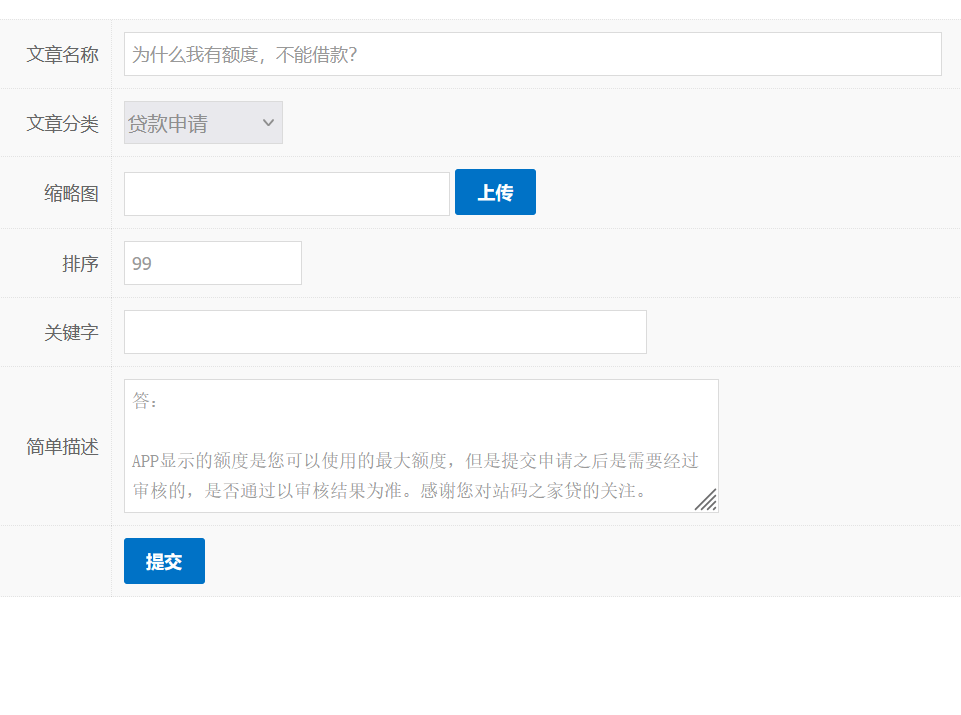

622700175603008314029、借贷平台中贷款最大限额是多少?[标准格式:100]

看文章,然后发现APP显示的额度是可以使用的最大额度

发现是300000

但是答案是错的

最后在系统设置里,发现是350000

35000030、请综合该集群一共有多少个网站数据库?[标准格式:100]

问的是网站数据库

sys、MySQL、perfomance....和information...不是网站数据库,是自带的

7总结:本套题服务器还是偏简单,不像别的服务器需要进行网站重构,这里网站服务都是正常的,只用手动去宝塔里面把nginx服务开启即可,剩下的就是vscode和网站里找信息,总体来说不难,希望能在做题思路上给予到各位帮助