《计算机网络》实验报告五 DNS协议分析与测量

目 录

1、实验目的

2、实验环境

3、实验内容

3.1 查看和配置本机的DNS系统

3.2 DNS信息测量

3.3 DNS协议分析

4、实验结果与分析

4.1 查看和配置本机的DNS系统

4.2 DNS信息测量

4.3 DNS协议分析

5、实验小结

5.1 问题与解决办法:

5.2 心得体会:

1、实验目的

1、了解互联网的域名结构、域名系统DNS及其域名服务器的基本概念

2、熟悉DNS协议及其报文基本组成、DNS域名解析原理

3、掌握常用DNS测量工具dig使用方法和DNS测量的基本技术

2、实验环境

1、硬件要求:阿里云云主机ECS 一台、笔记本电脑一台

2、软件要求:Linux/ Windows 操作系统

3、实验内容

3.1 查看和配置本机的DNS系统

首先查看本机DNS服务器配置情况,其次增加一个DNS服务器:114.114.114.114或者8.8.8.8。

3.2 DNS信息测量

dig是著名的DNS软件Bind提供的DNS分析和测量工具。Dig可以查询DNS包括NS记录,A记录,MX记录等相关信息的工具,利用它可以进行DNS测量和分析。

安装dig命令并进行以下查询和测量

dig www.xju.edu.cn

dig aaaa www.xju.edu.cn

dig cname www.sohu.com

dig www.xju.edu.cn @8.8.8.8

dig mx xju.edu.cn

dig ns xju.edu.cn @8.8.8.8

dig www.xju.edu.cn +trace 重要

dig edu.cn +dnssec @8.8.8.8 重要

dig edu.cn +dnssec @114.114.114.114 //解释RRSIG作用

参考文献:

https://www.isc.org/bind/

https://www.cnblogs.com/machangwei-8/p/10353216.html

yum install bind-utils

3.3 DNS协议分析

使用tcpdump抓取DNS查询网络通信数据包,利用wireshark分析UDP和DNS协议数据。

4、实验结果与分析

4.1 查看和配置本机的DNS系统

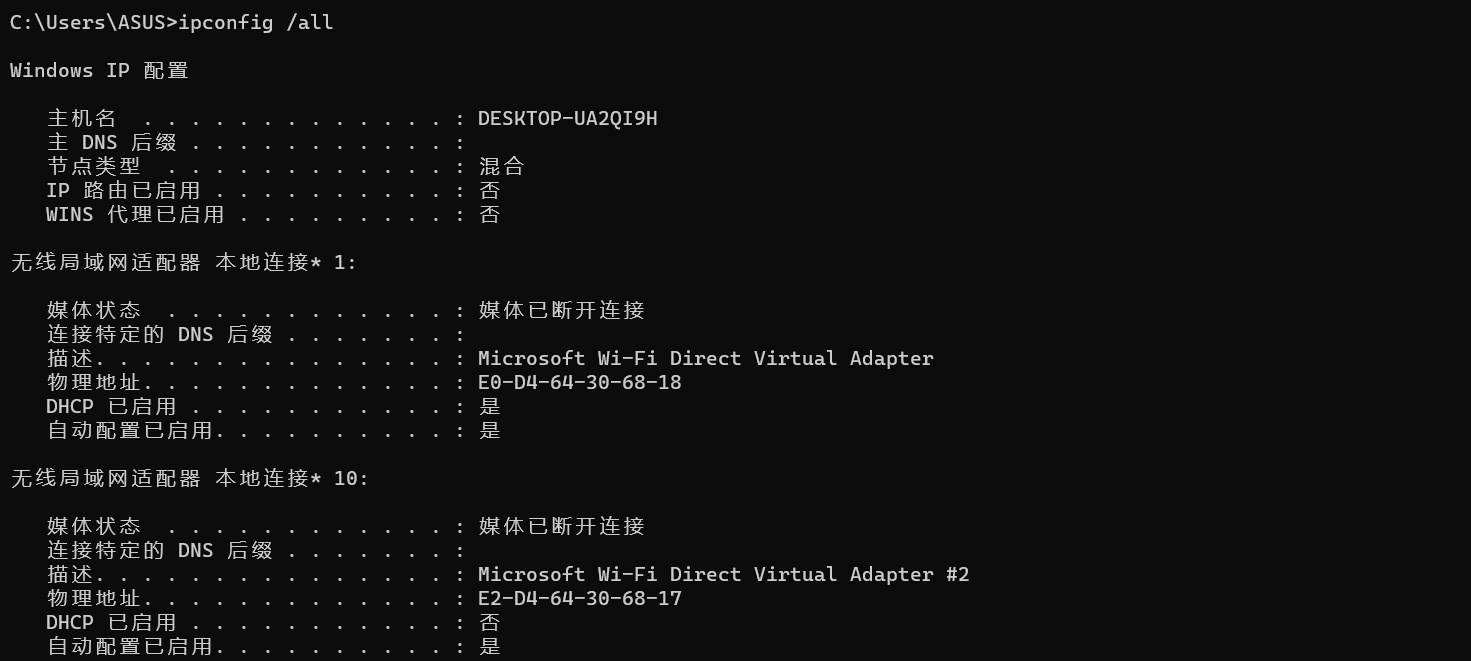

1. 打开命令提示符后在搜索框中输入“cmd”,右键选择“以管理员身份运行”,然后输入如下命令查看当前连接的网络适配器的详细信息,包括DNS服务器的配置情况。

ipconfig /all

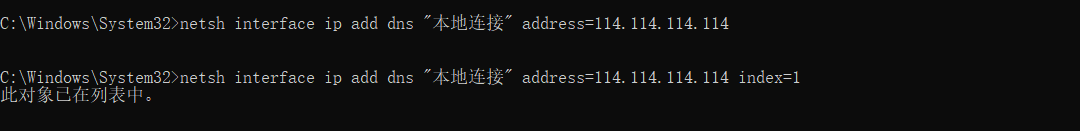

2. 添加一个114.114.114.114的DNS服务器时输入如下命令即可完成添加。

netsh interface ip add dns "本地连接" address=114.114.114.114

3. 添加一个8.8.8.8的DNS服务器时输入如下命令即可完成添加。

netsh interface ip add dns "本地连接" address=8.8.8.8

4. 添加DNS服务器后,使用如下命令清除本地DNS缓存,以便立即使更改生效。

ipconfig /flushdns

4.2 DNS信息测量

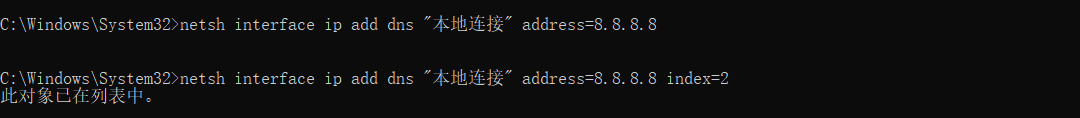

1. 使用如下命令进行dig操作命令的下载,其中dig命令是在bind-utils里面的。

yum -y install bind-utils

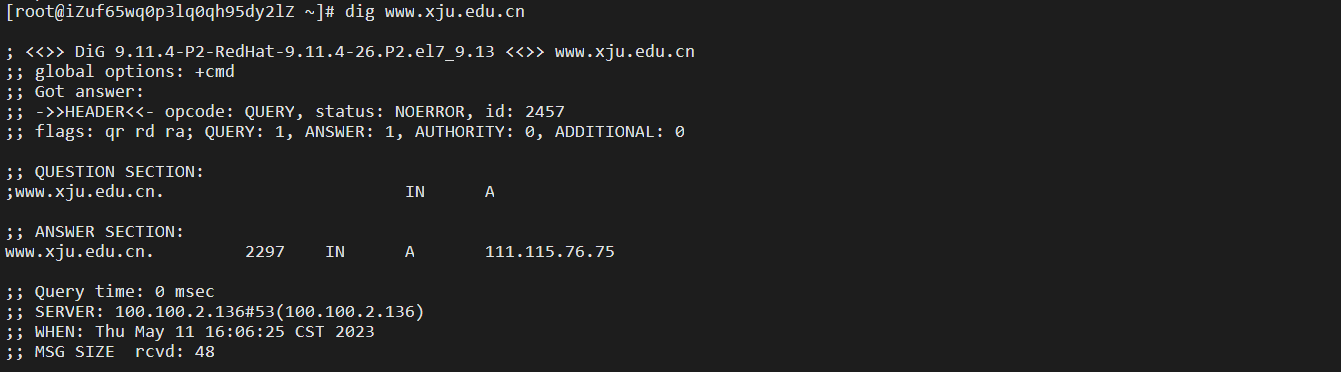

2. 使用如下命令查询www.xju.edu.cn的IP地址记录(A记录)以及其他相关信息。

dig www.xju.edu.cn

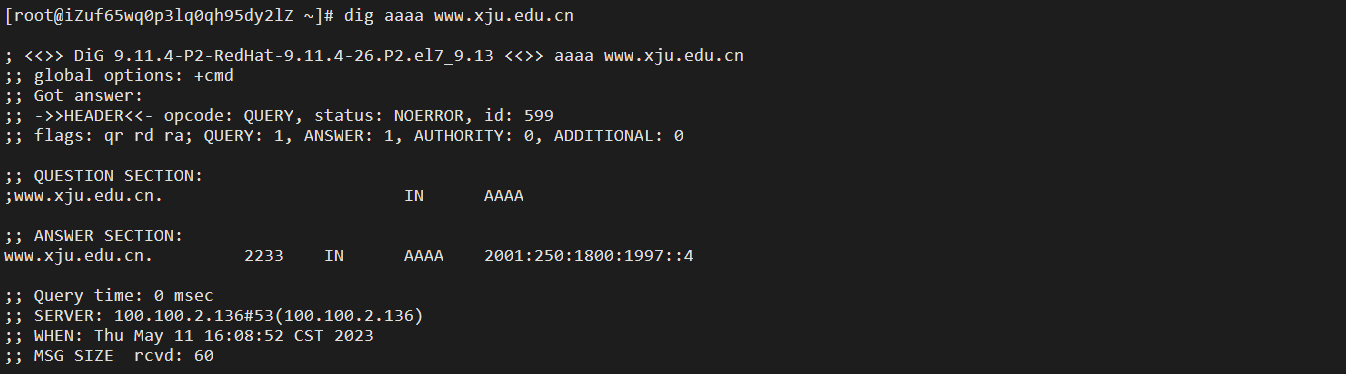

3. 使用如下命令查询www.xju.edu.cn的IPv6地址记录(AAAA记录)以及相关信息。

dig aaaa www.xju.edu.cn

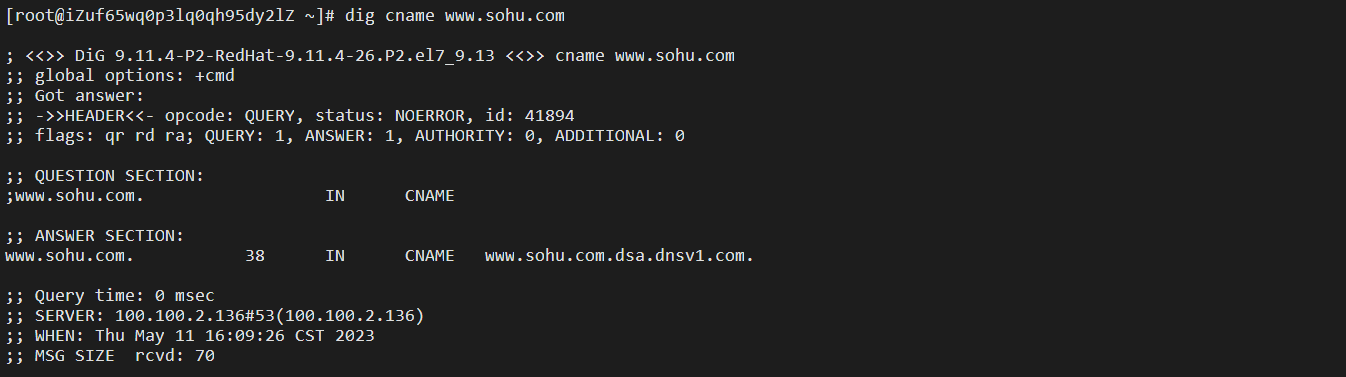

4. 使用如下命令查询www.sohu.com的别名(CNAME记录)以及相关信息。

dig cname www.sohu.com

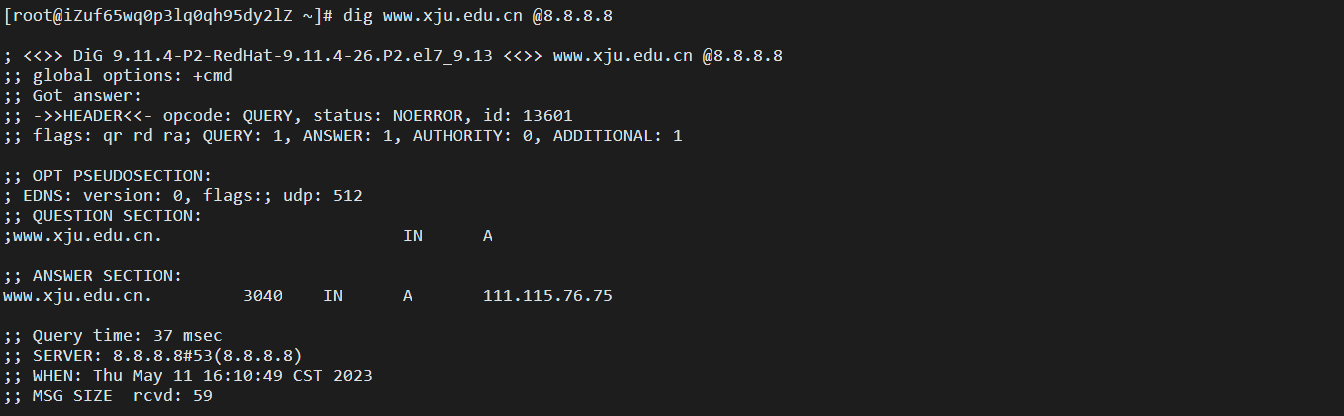

5. 使用如下命令查询www.xju.edu.cn的IP地址记录(A记录)以及其他相关信息,在此期间用GoogleDNS服务器(8.8.8.8)而不是本地DNS服务器进行查询。

dig www.xju.edu.cn @8.8.8.8

6. 使用如下命令查询xju.edu.cn域名的邮件交换器(MX记录)以及相关信息。

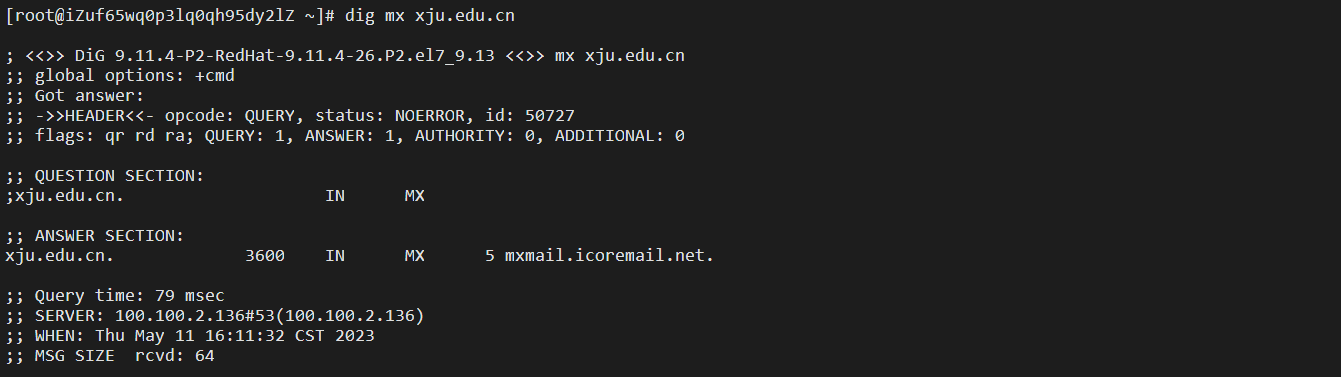

dig mx xju.edu.cn

7. 使用如下命令查询xju.edu.cn域名的名称服务器(NS记录)以及相关信息,并使用Google DNS服务器进行查询。

dig ns xju.edu.cn @8.8.8.8

8. 使用如下命令显示DNS解析www.xju.edu.cn的完整路径。

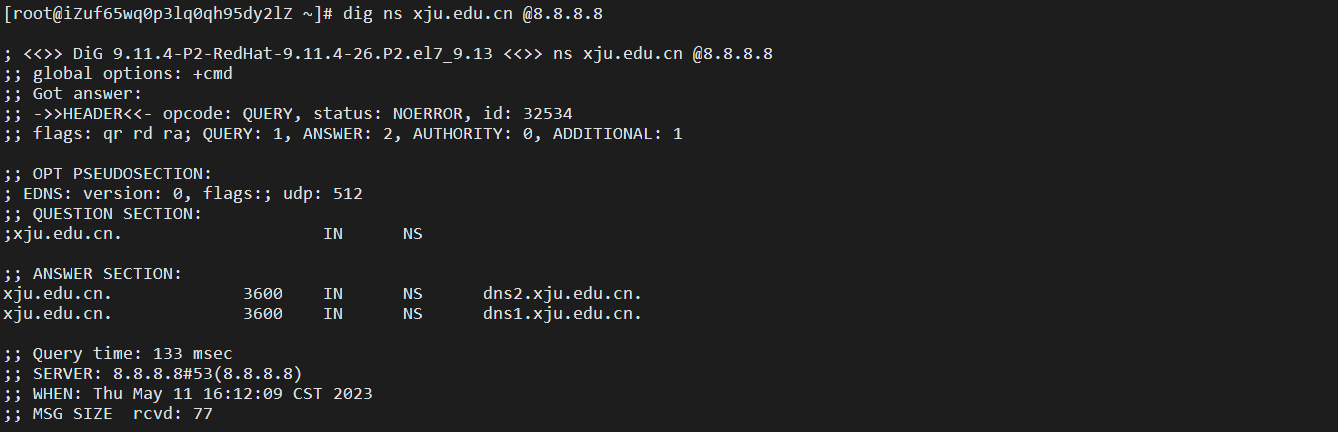

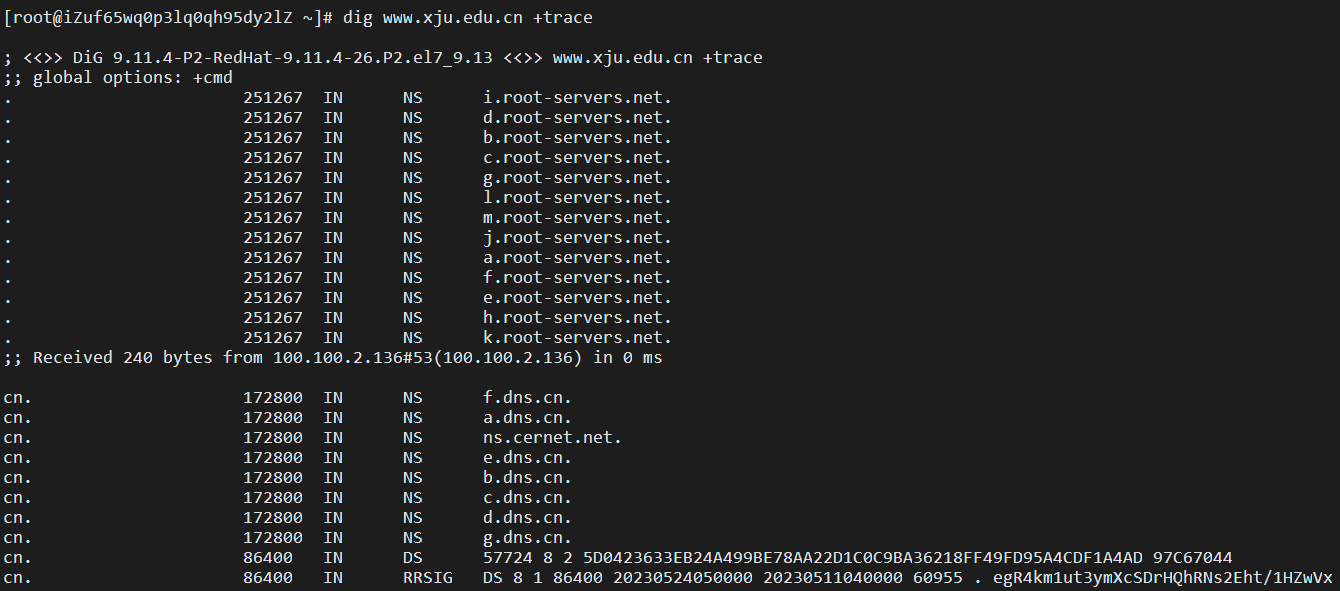

dig www.xju.edu.cn +trace

9. 使用如下命令查询edu.cn域名是否启用DNSSEC(DNS安全扩展),以及使用Google DNS服务器进行查询。

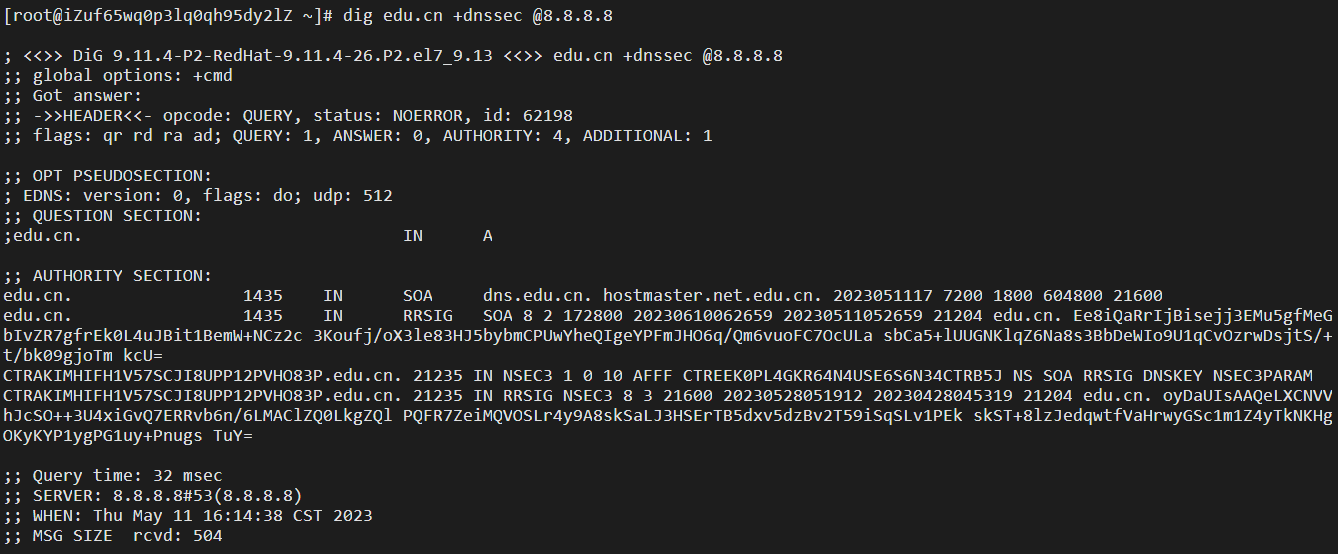

dig edu.cn +dnssec @8.8.8.8

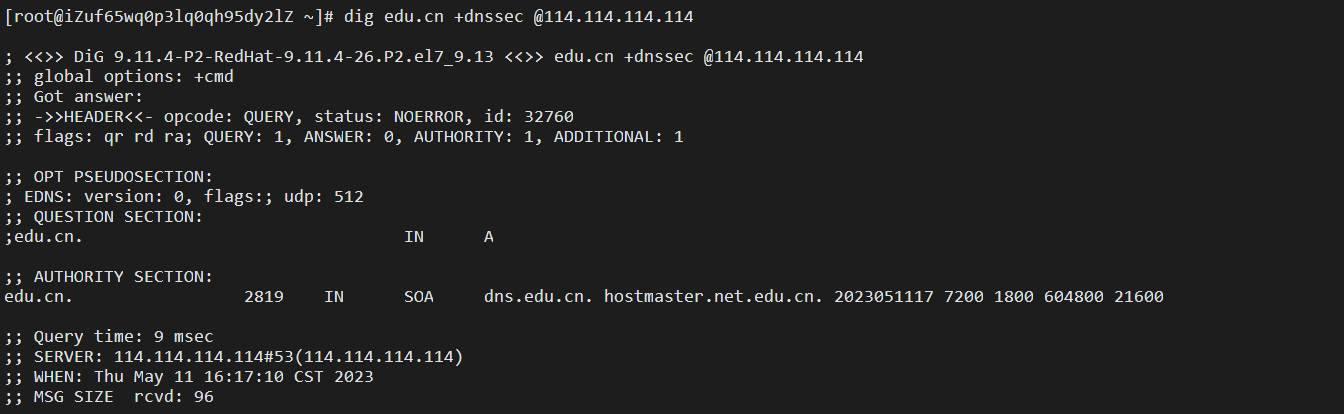

10. 使用如下命令查询edu.cn域名是否启用DNSSEC(DNS安全扩展),以及使用114.114.114.114的DNS服务器进行查询。

dig edu.cn +dnssec @114.114.114.114

4.3 DNS协议分析

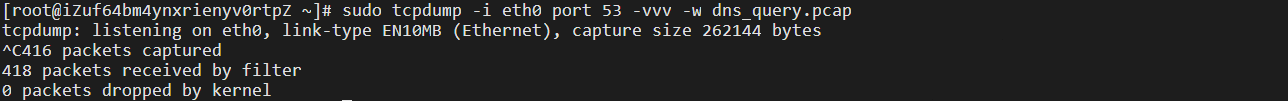

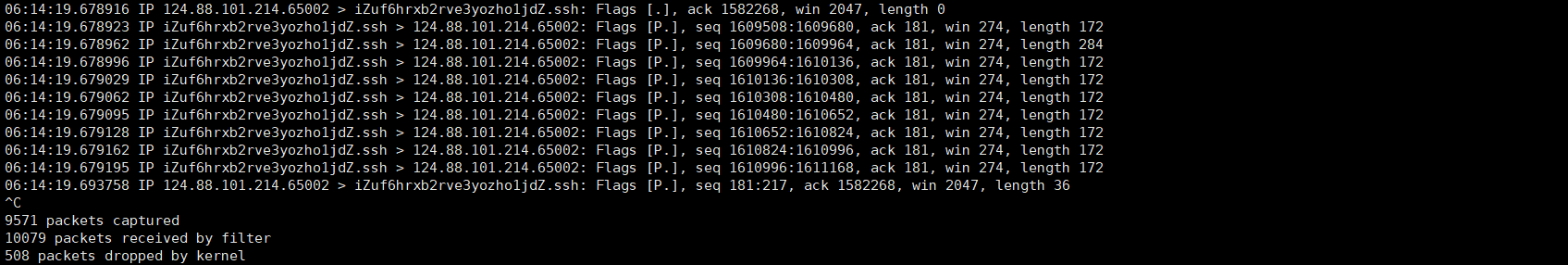

1. 使用tcpdump命令抓取DNS查询网络的通信数据包,并通过如下命令将其保存到dns_query.pcap文件中。

sudo tcpdump -i eth0 port 53 -vvv -w dns_query.pcap

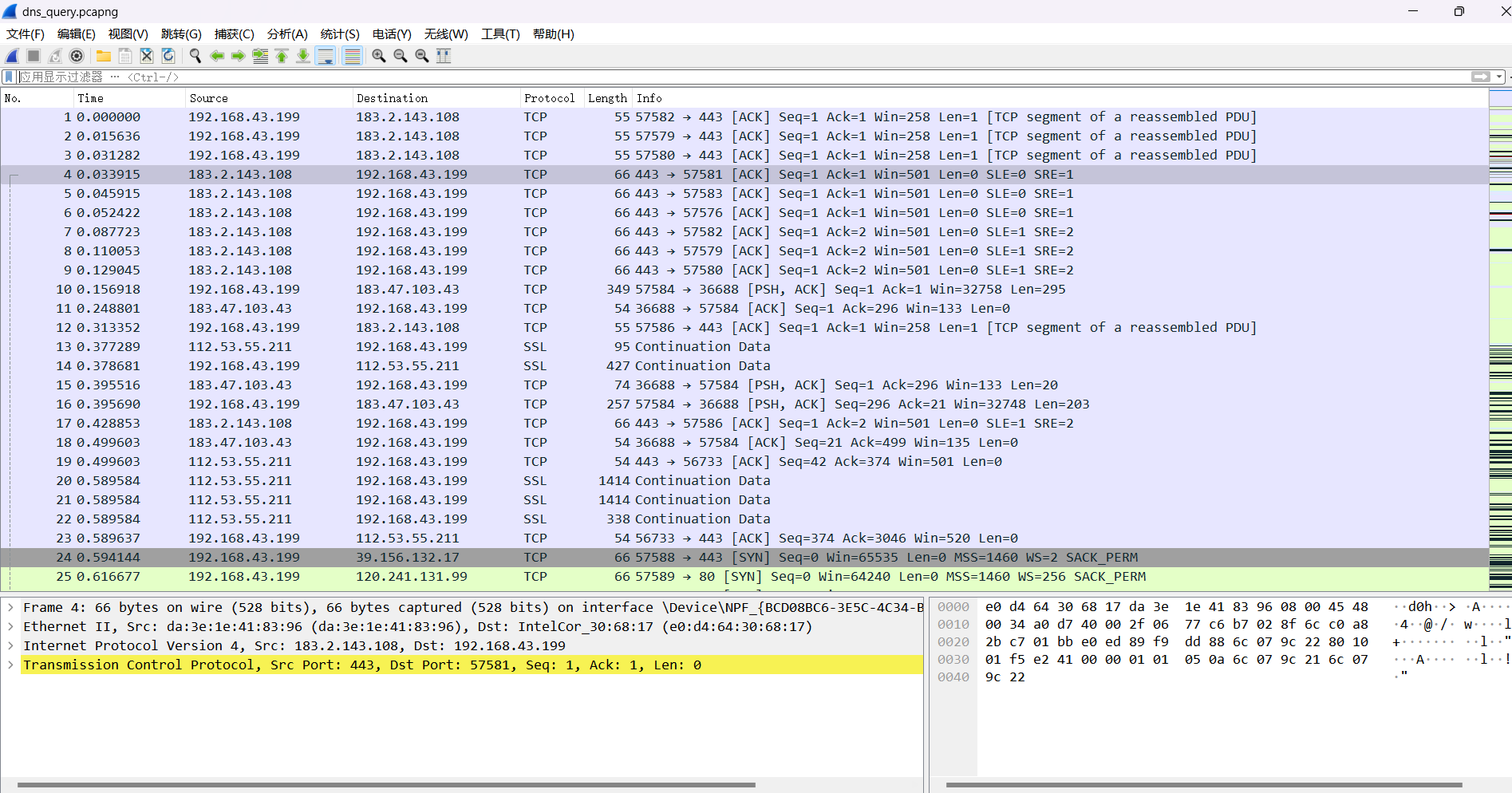

2. 使用wireshark打开保存的dns_query.pcap文件,并对数据包进行相关的操作。

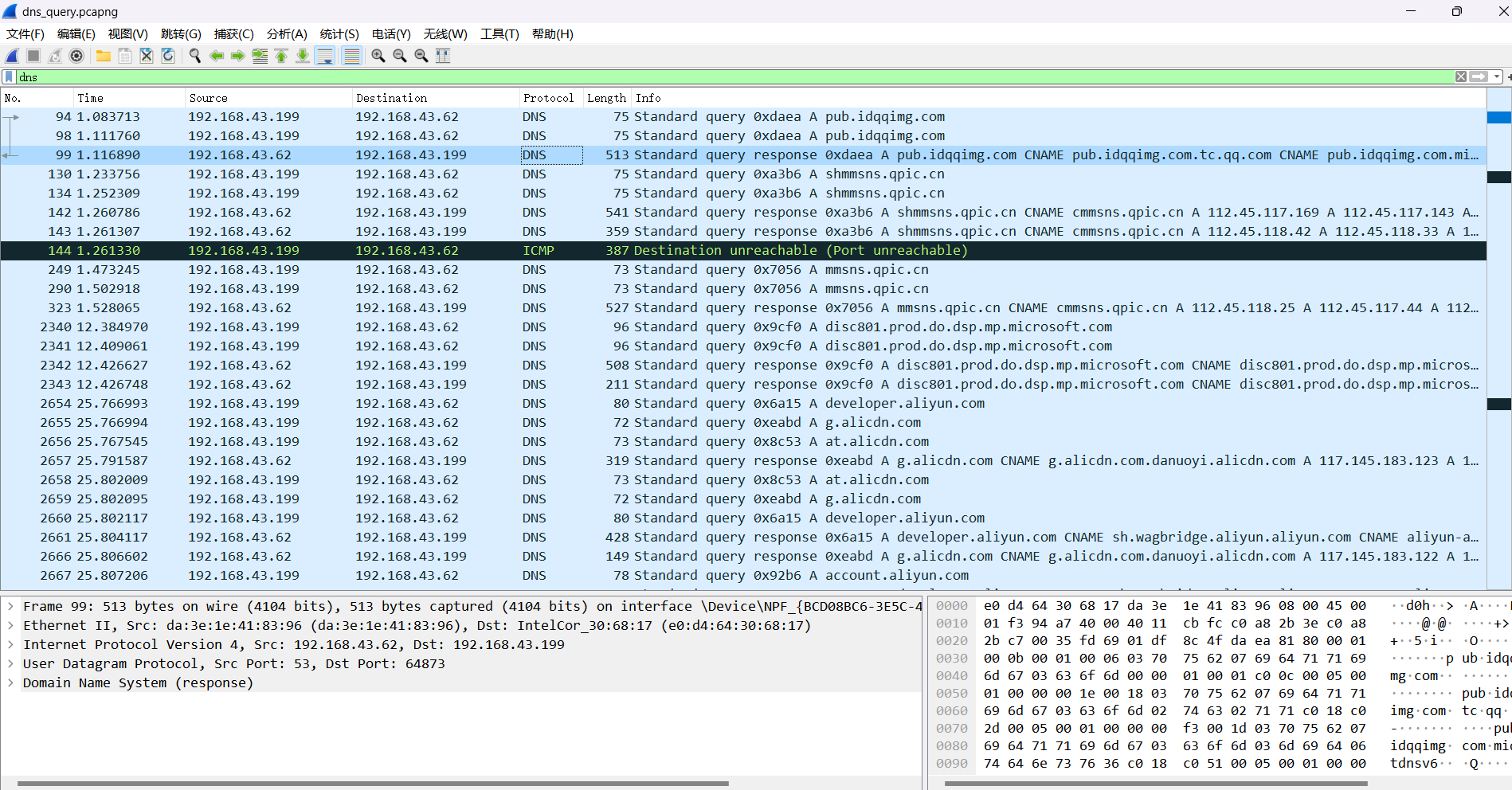

3. 使用过滤器得到DNS数据包时在应用显示过滤器输入以下语句。

dns

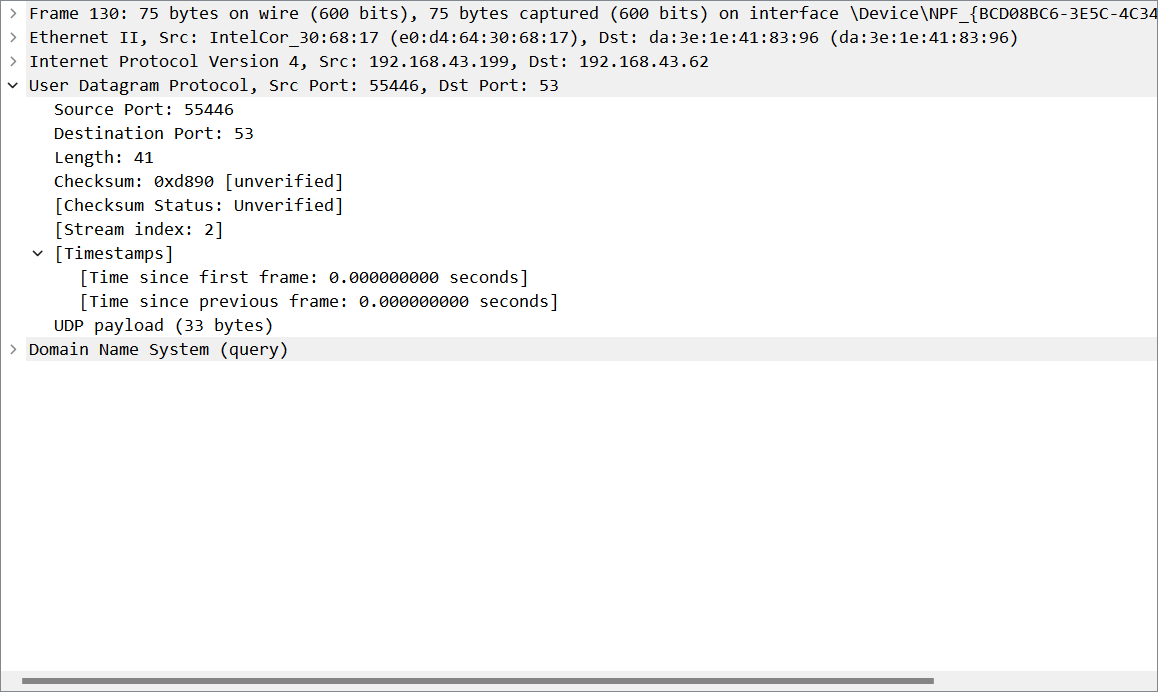

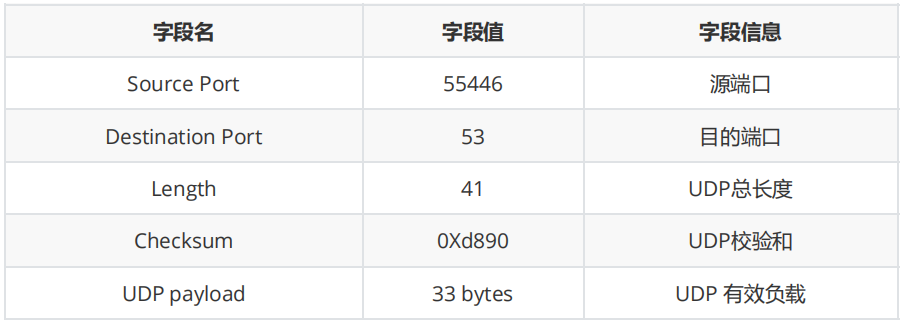

4. 利用wireshark对抓取的DNS数据包的UDP协议数据进行分析,相关内容分析结果如下。

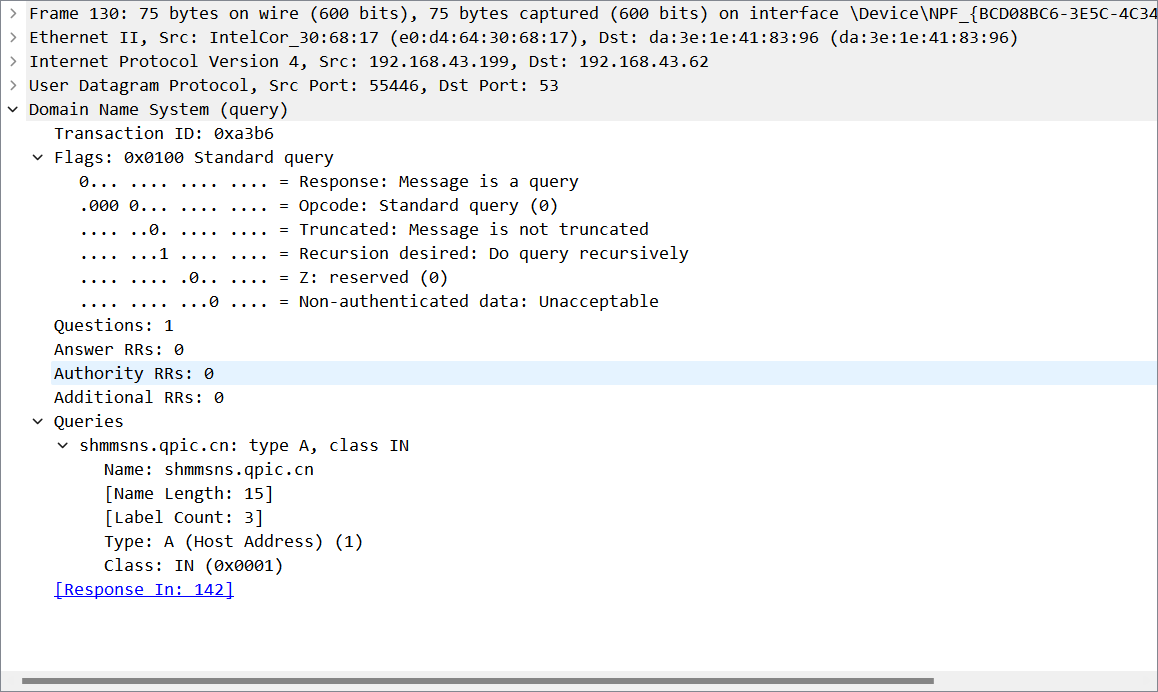

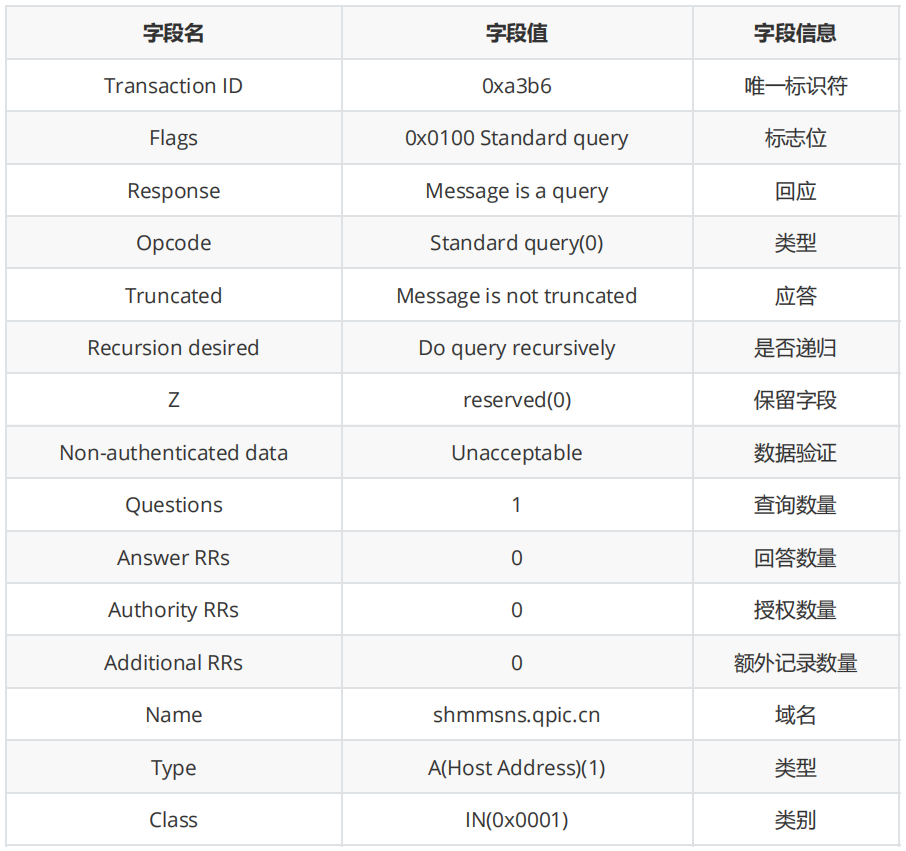

5. 利用wireshark对抓取的DNS数据包的DNS协议数据进行分析,相关内容分析结果如下。

5、实验小结

5.1 问题与解决办法:

1. 问题一:使用tcpdump进行数据包的抓取时出现如下提示此命令未找到:

![]()

解决方法:由于命令输入错误导致,数据包的抓取命令为tcpdump,而不是tcpdnmp,将对应命令进行更改后错误消失。

2. 问题二:对指定网络接口的数据包进行抓取时出现如下提示语法错误:

![]()

解决方法:由于命令键入不完整所导致,指定网络接口所需要的参数是-i,在eth0前方添加-i后错误消失。

3. 问题三:使用tcpdump抓取所有的数据包时一直在抓取,不能够自动停止抓包:

解决方法:使用Ctrl+c就可以终止运行的命令,进而就可以停止抓包。

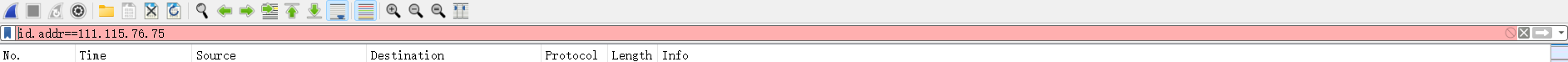

4. 问题四:使用Wireshark对抓取的数据包进行过滤时出现如下提示输入框出现红色:

解决方法:由于过滤命令输入错误,在过滤地址时使用ip.addr,将输入内容中的id.addr改为ip.addr后红色报错消失。

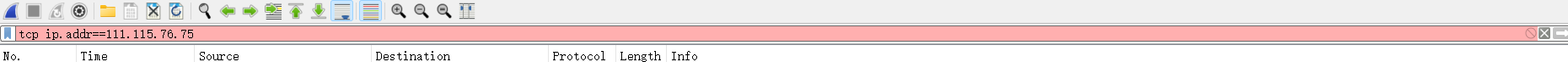

5. 问题五:使用Wireshark对抓取的数据包进行多个条件同时成立过滤时出现如下提示输入框出现红色:

解决方法:由于多个条件同时成立时需要使用and进行连接,但是输入命令时并没有使用and进行连接所导致,在输入内容中加入and后红色报错消失。

6. 问题六:使用Wireshark对抓取的数据包进行过滤时出现如下提示输入框出现红色:

解决方法:由于过滤命令对大小写敏感导致输入错误,在过滤DNS时使用DNS,将输入内容中的DNS改为dns后红色报错消失。

7. 问题七:使用dig命令时出现如下提示此命令未找到:

![]()

解决方法:由于系统中没有dig命令所导致,需要在使用此命令前通过 yum install dnf 以及 dnf install bind-utils 命令进行安装。

5.2 心得体会:

1、DNS是互联网基础设施中非常重要的一组协议之一。

2、DNS的作用是将主机名映射到IP地址,是互联网上所有网站能够正常访问的基础。

3、在实际应用中,DNS数据过程的时间、可靠性和安全性都非常重要。

4、DNS缓存时间的设置可以影响到客户端的响应时间。

5、DNS的可靠性问题可能会导致无法访问某个网站。

6、DNS劫持则会对互联网的安全性产生威胁。

7、DNS数据过程中的一些概念和术语,如域名、查询类型、记录类型等等,这些都需要了解并掌握。掌握好这些基础知识,对于理解DNS数据过程的原理和实现方式会有很大的帮助。

8、Transaction ID:标识一个DNS请求/响应事务,通常由客户端分配。在请求被响应时,该字段将被响应包中使用。

9、Flags:用于控制DNS消息的行为,包括查询(Query)或响应(Response),以及递归查询的支持状态等。

10、Response:指明该消息是否是响应消息,1表示是响应消息,0表示是请求消息。

11、Opcode:指定DNS消息的操作类型,例如查询,更新,通知等。

12、Truncated:指示响应消息是否被截断,1表示被截断,0表示未被截断。

13、Recursion Desired:指定发出该请求的客户端是否希望DNS服务器递归查询以获取响应,1表示希望递归查询,0表示不希望。

14、Non-Authoritative Data:指示响应是否来自授权DNS服务器(Authoritative)还是缓存DNS服务器,1表示来自缓存DNS服务器,0表示来自授权DNS服务器。

15、Questions:指定DNS查询请求中包含的问题数(即查询的域名数量)。

16、Answer RRs:指定响应消息中包含的DNS资源记录(Resource Record)的数量,这些资源记录包含查询结果的信息。

17、Authority RRs:指定响应消息中包含的DNS授权资源记录的数量,这些记录指示了下一个DNS服务器,以便完成查询操作。

18、Additional RRs:指定响应消息中包含的额外资源记录数,这些记录中包含了有用的信息(如,DNS服务器的IP地址)。

19、Name:指Querys包含的域名(即DNS主机名或IP地址)。

20、Type:指DNS查询请求中所使用的查询类型,如,A、AAAA、MX、CNAME等。

21、Class:指DNS查询请求中所使用的查询类别,通常为Internet类别(即IN)。