NGFW服务器安全防护

服务器安全防护

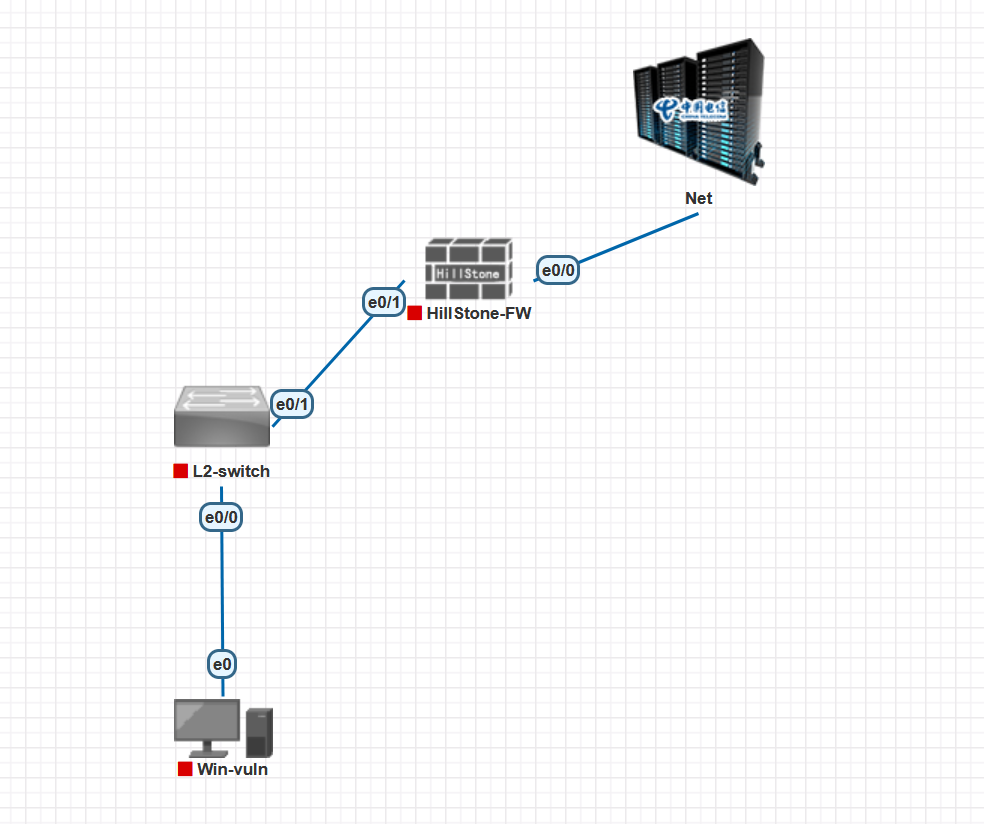

实验拓扑

- 配置数据中心服务器区web Windows主机;

- 将其配置好参数:

Ip 地址: 192.168.10.1

网络掩码:255.255.255.0

网关:192.168.10.254

DNS:114.114.114.114 - 下一代防火墙基本配置:修改 e0/0 口属性为管理口且采用 http 管理方式,默认启动 DHCP。

login: hillstone //用户名和密码都为 hillstone

password:

SG-6000# conf

SG-6000(config)# interface e0/0

SG-6000(config-if-eth0/0)# manage http

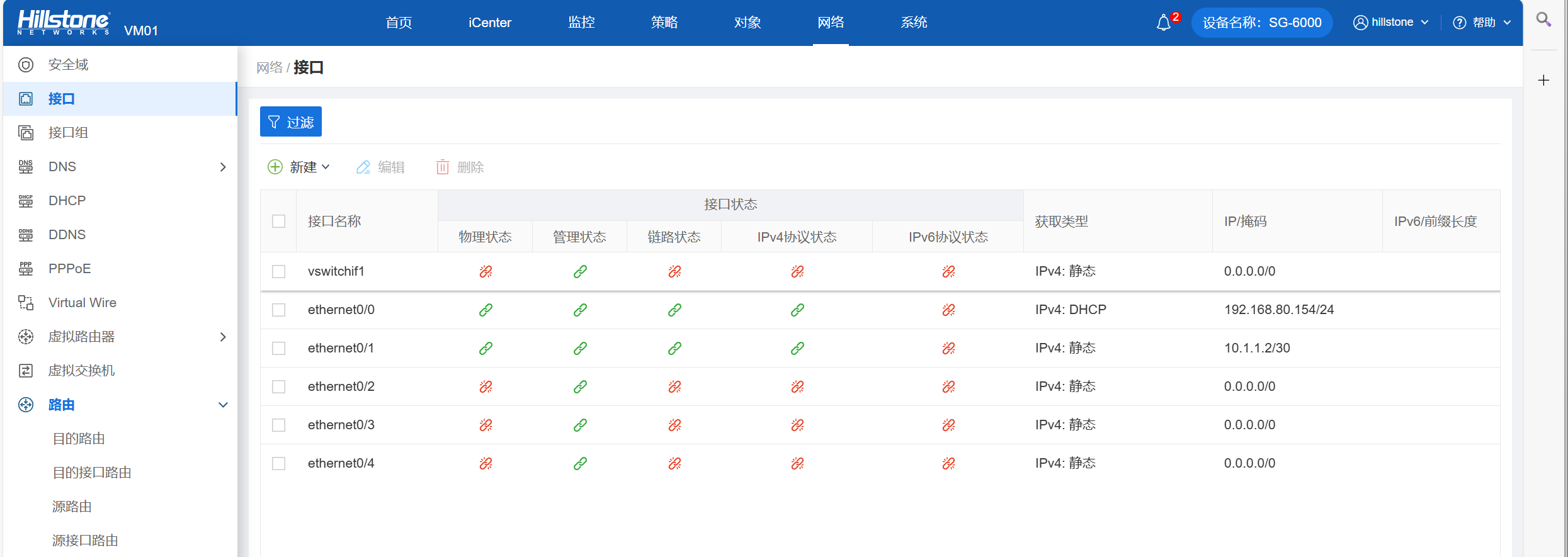

SG-6000(config-if-eth0/0)# show interface 查看 e0/0 自动获得的 IP 地址,为管理 IP物理主机输入获取的IP地址,进入图形化管理页面。

先对接口和安全域进行绑定划分:

为防火墙配置路由,确保内外网络的互通:

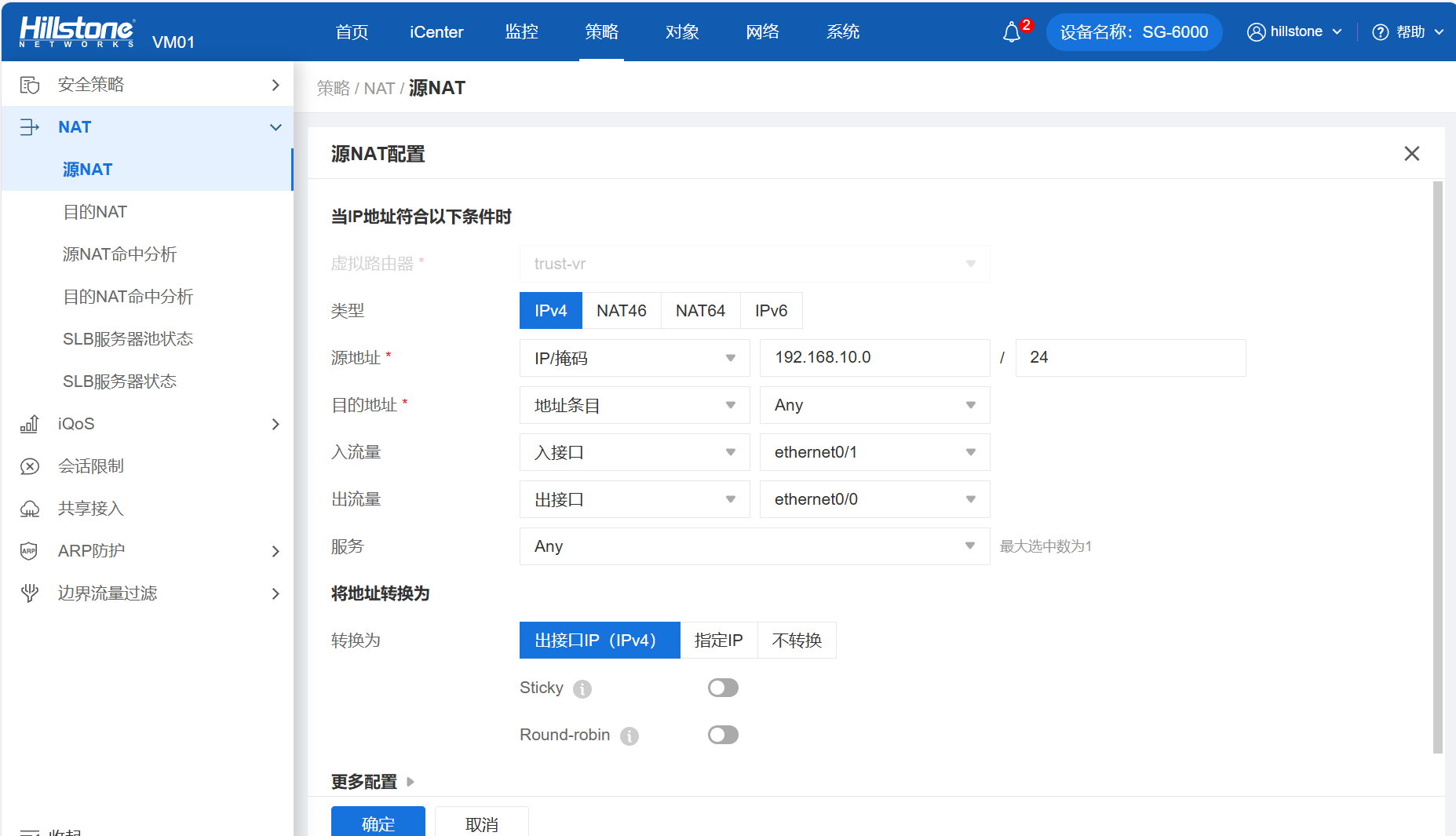

配置NAT将内网地址转换为公网地址

配置安全策略保证内网IP可以主动访问外网(防火墙默认deny所有数据):

接下来,在物理主机上测试是否可以访问服务器web:

实验一

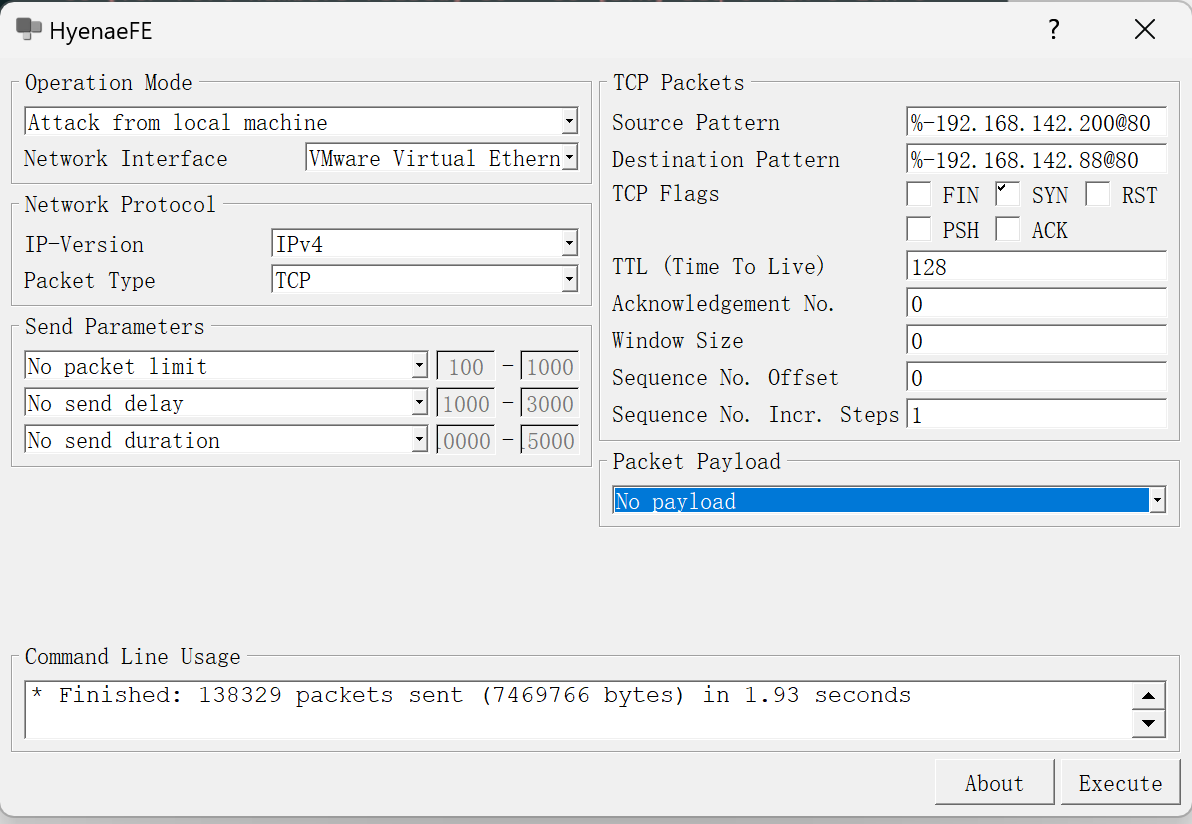

在物理主机上模拟黑客进行 DOS 攻击服务器,安装 hyenae 第三方发包工具并设置好发包条件如下 TCP SYN 洪水攻击,源设置为【%-192.168.142.2@80】,目的设置为【%-192.168.142.138@80】,然后点击执行;如图:

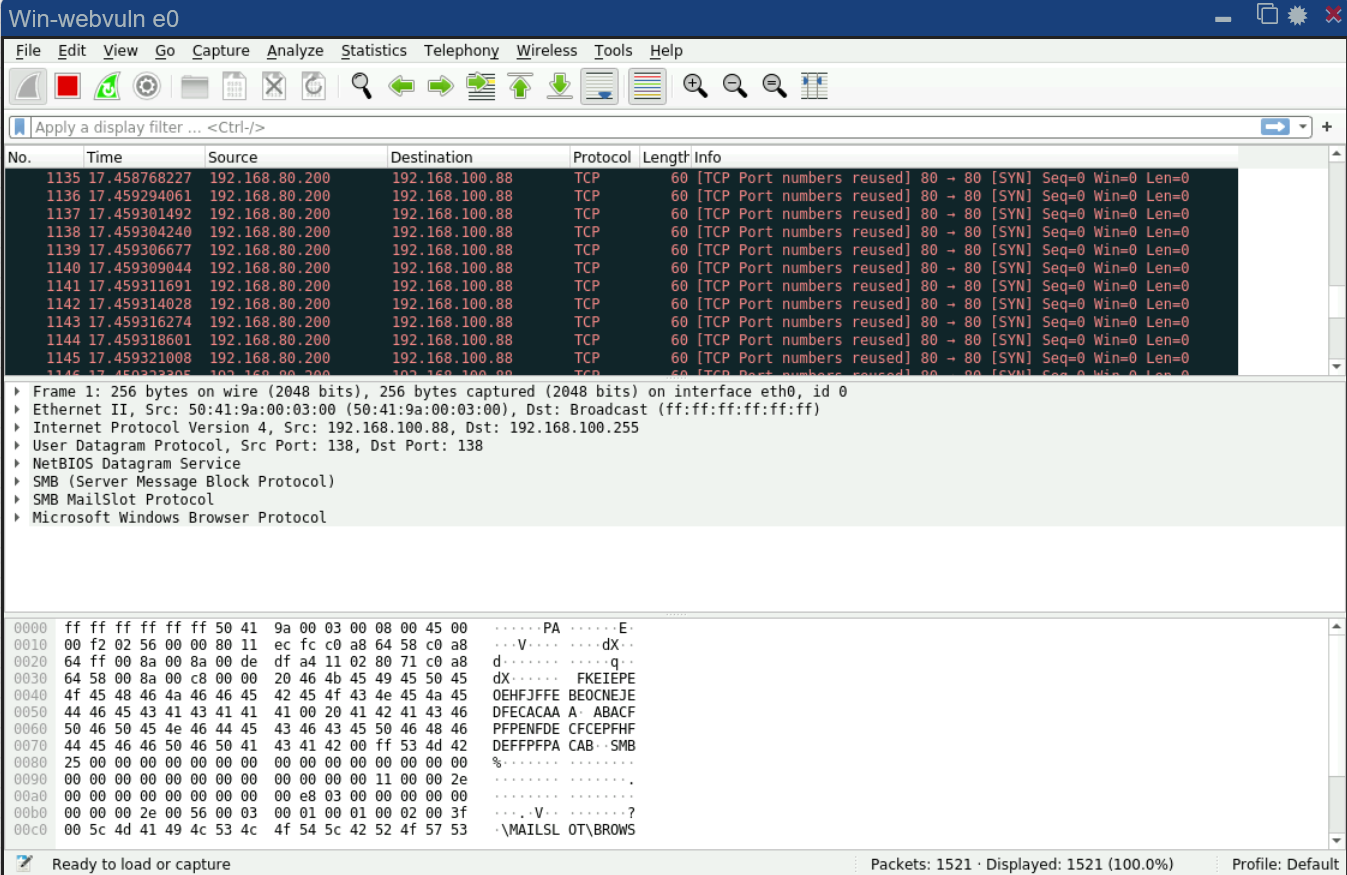

接下来,抓取拓扑中交换机 G0/1 接口数据包,如下情况表明,在没有启动防火墙防范策略前,有多少 syn 洪水就进来多少包(及时停止发包,防止消耗主机资源)。

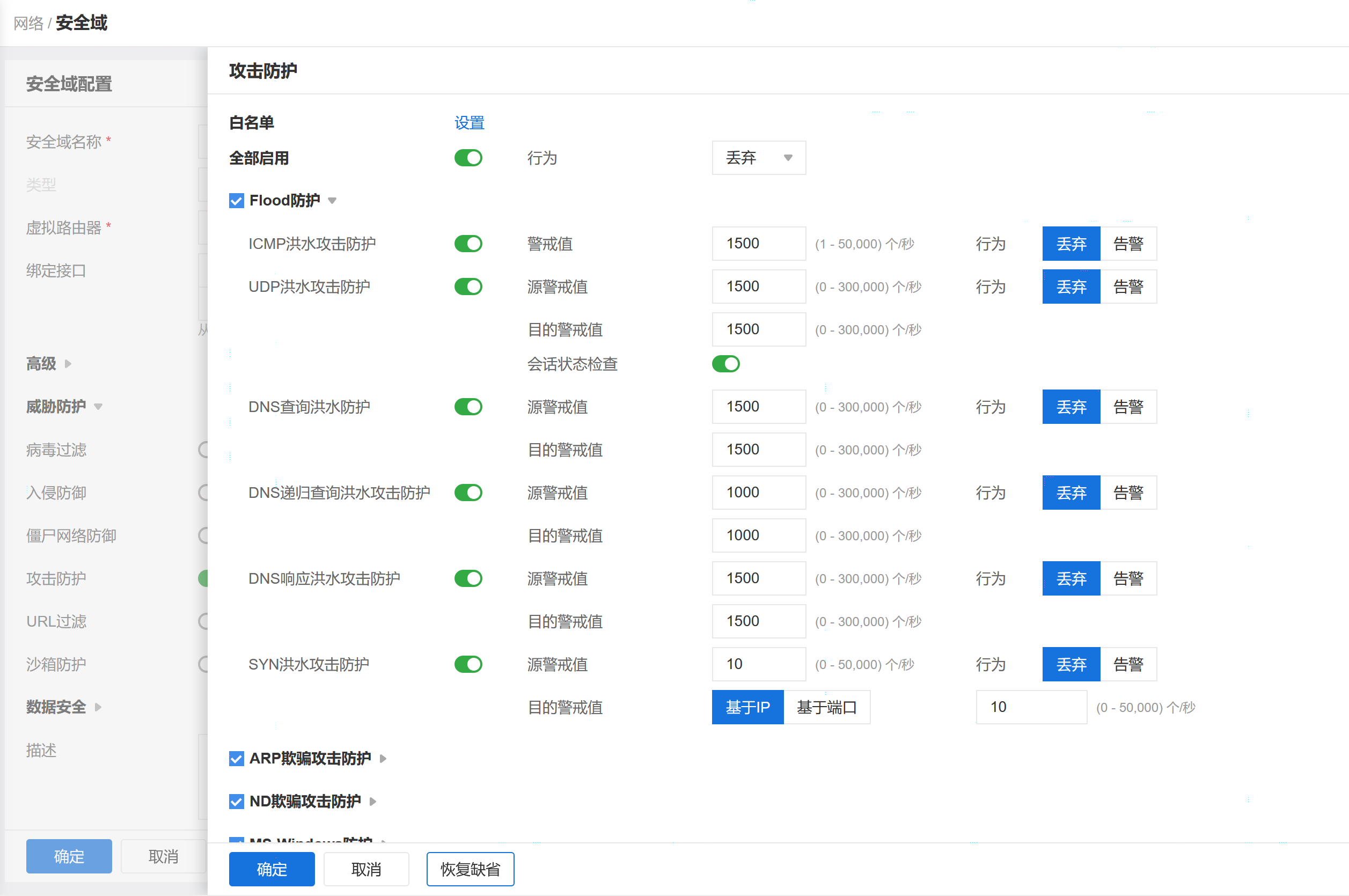

配置下一代防火墙网络攻击防范策略,对服务器进行安全防护:

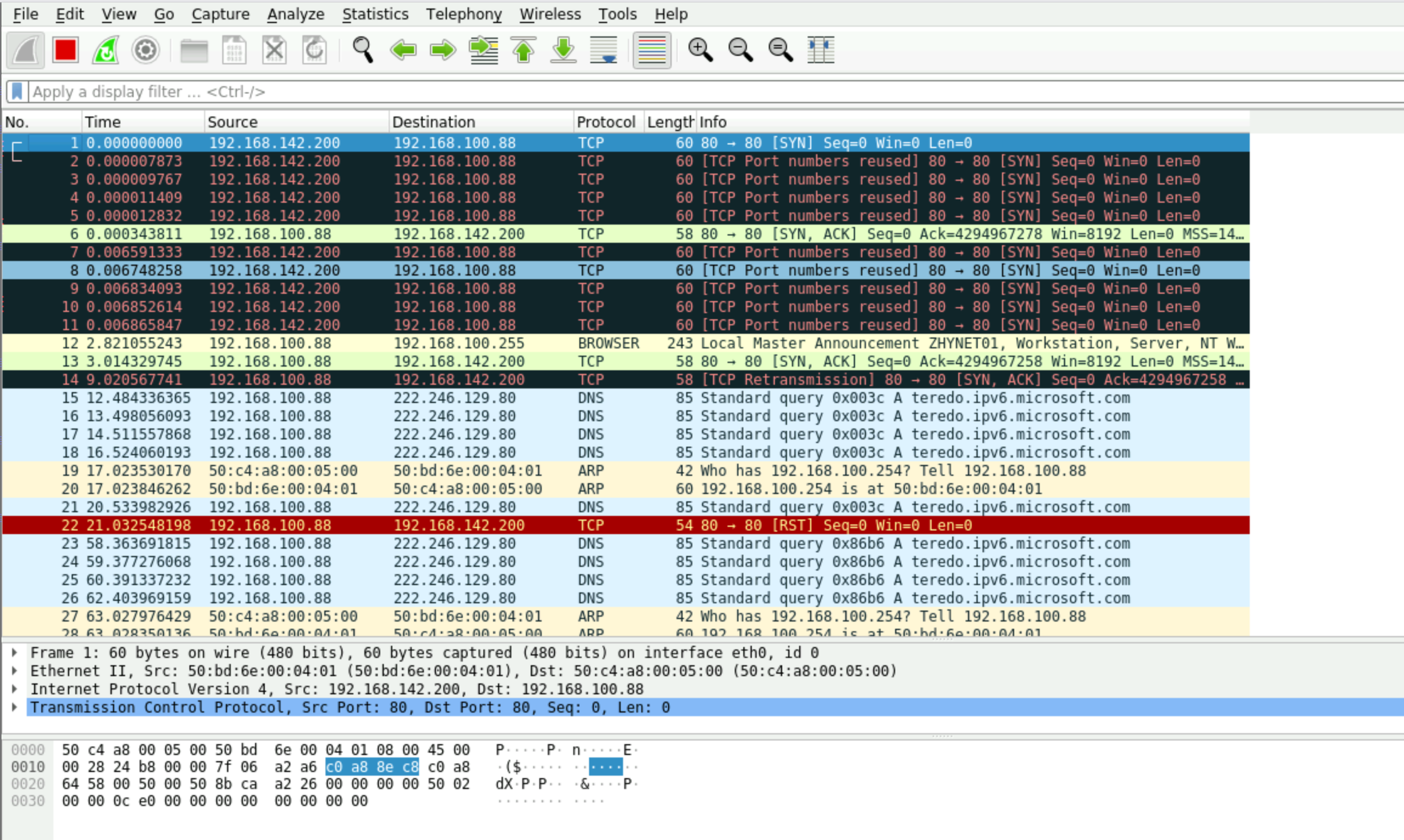

接下来,打开发包工具模拟 TCP SYN 洪水攻击,查看防火墙对 dos 攻击防护的效果,抓取交换机 G0/1 接口数据包,如图表明防火墙启动作用:

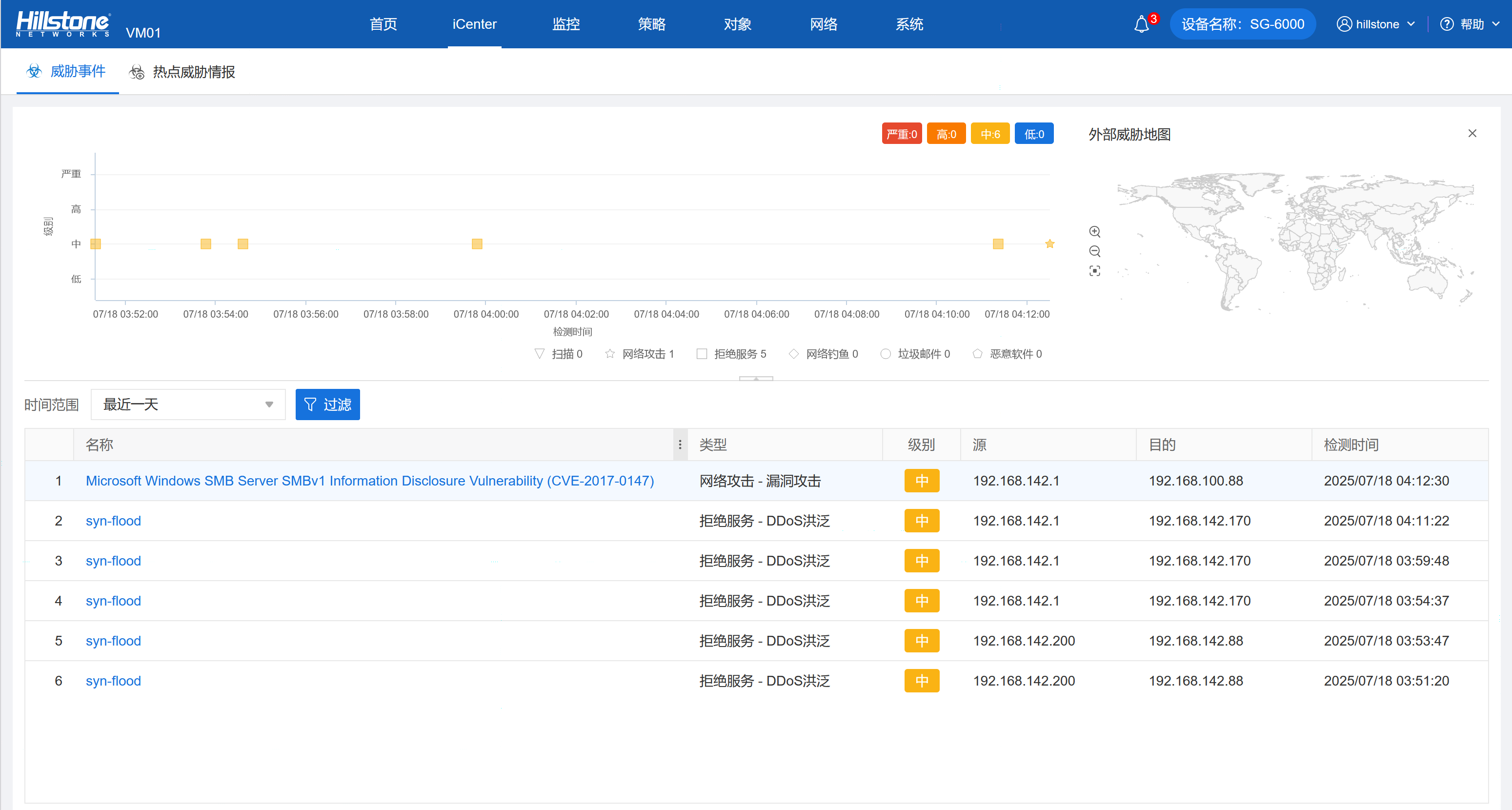

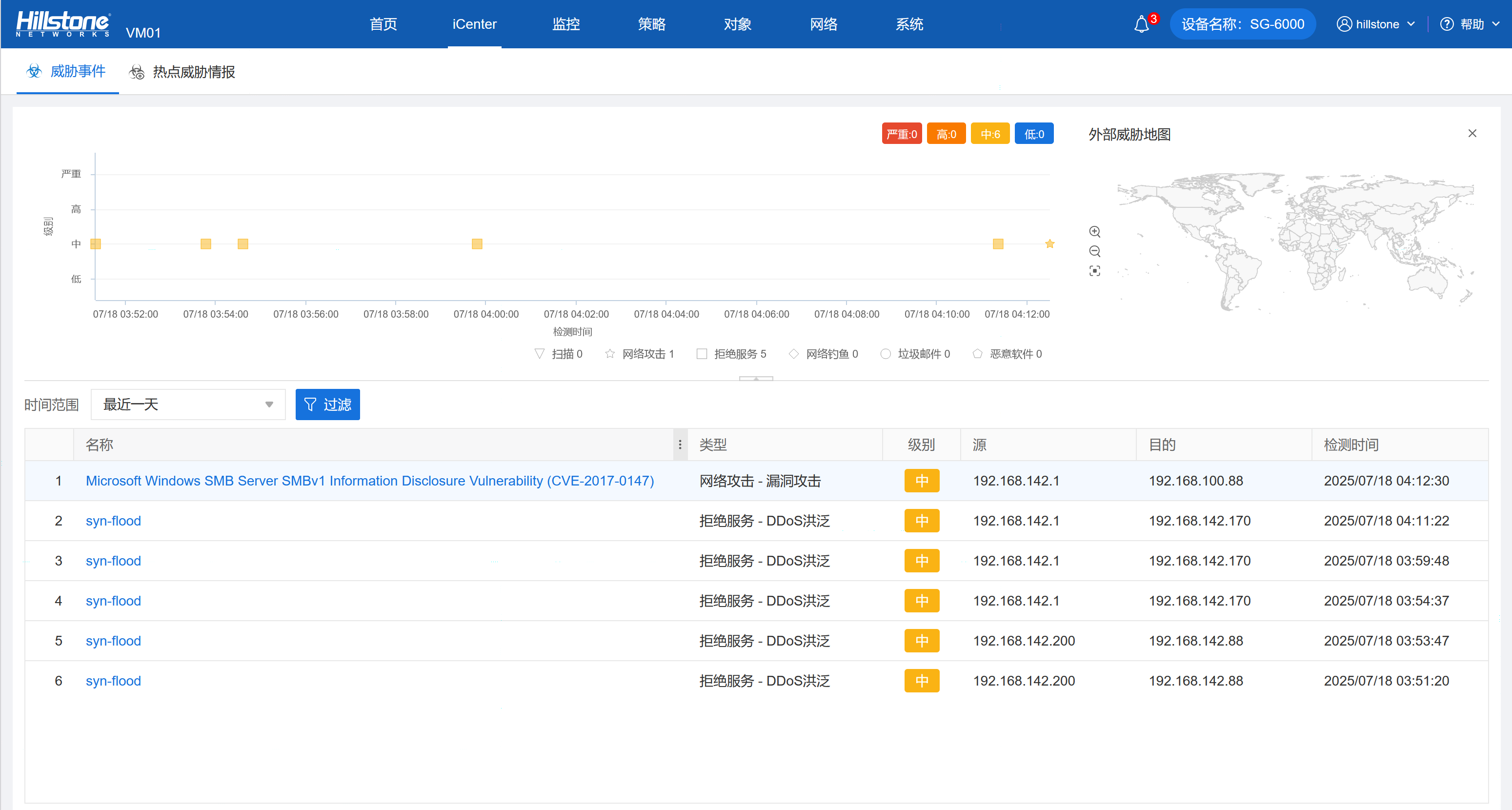

查看日志或 icenter 中心,对网络安全事件溯源响应工作起到很重要一步:

实验二

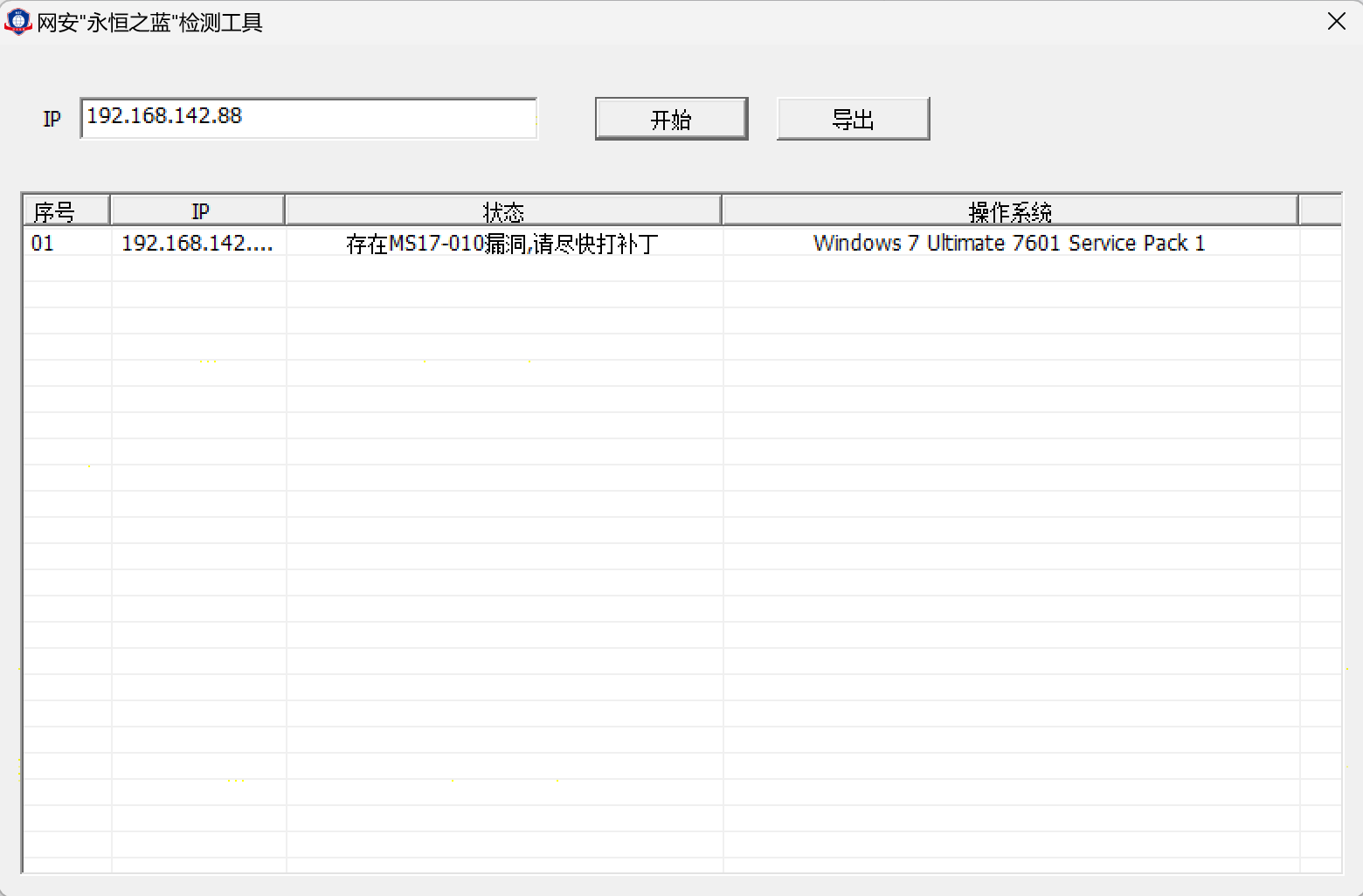

在物理主机上,打开安全测试工具“永恒之蓝检测工具”,模拟黑客进行入侵行为测试,(需提前把 web 服务器的系统防火墙关掉)配置如图:

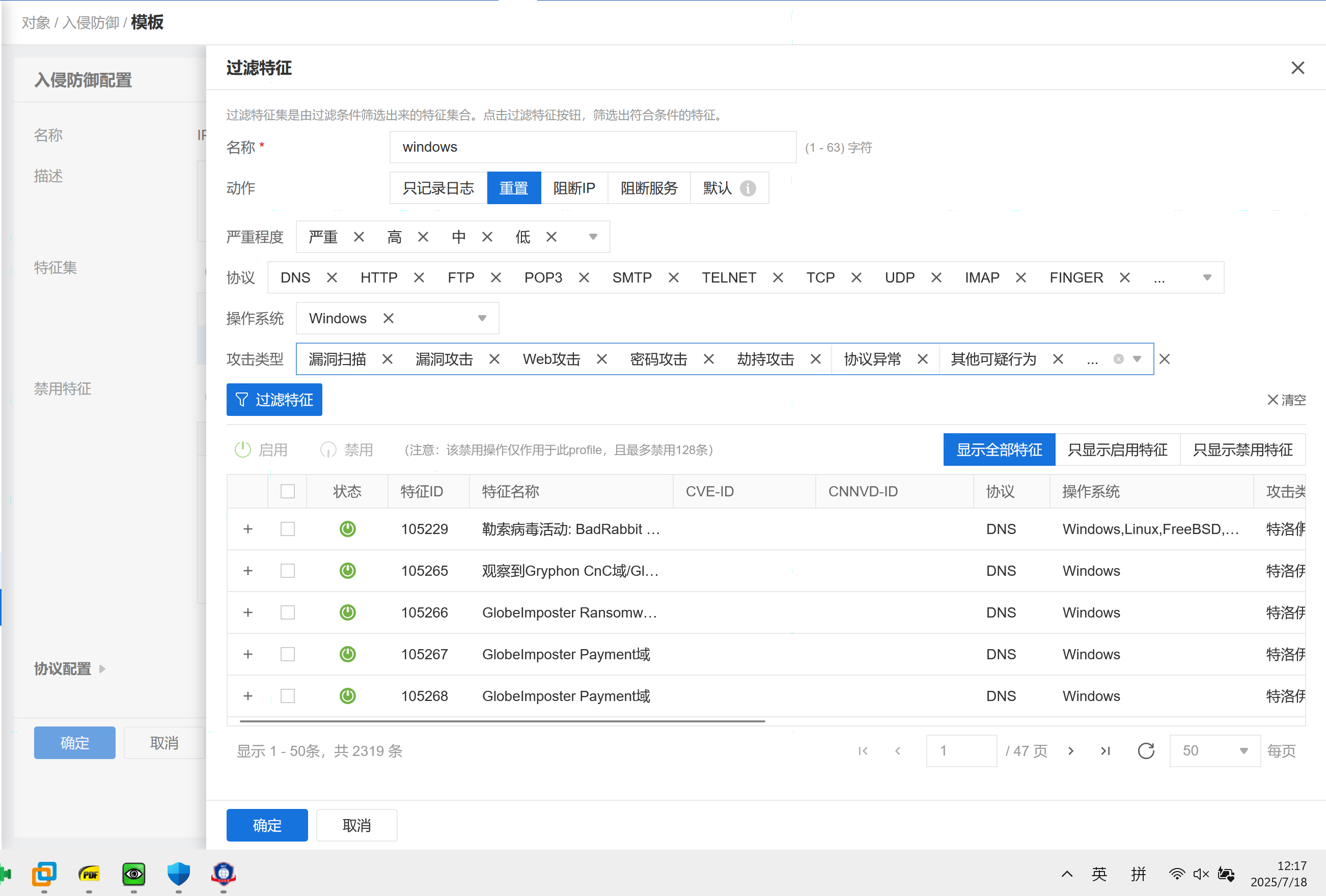

配置下一代防火墙 IPS 防范策略,修改原来的安全策略,调用IPS防护,对服务器进行IP防护:

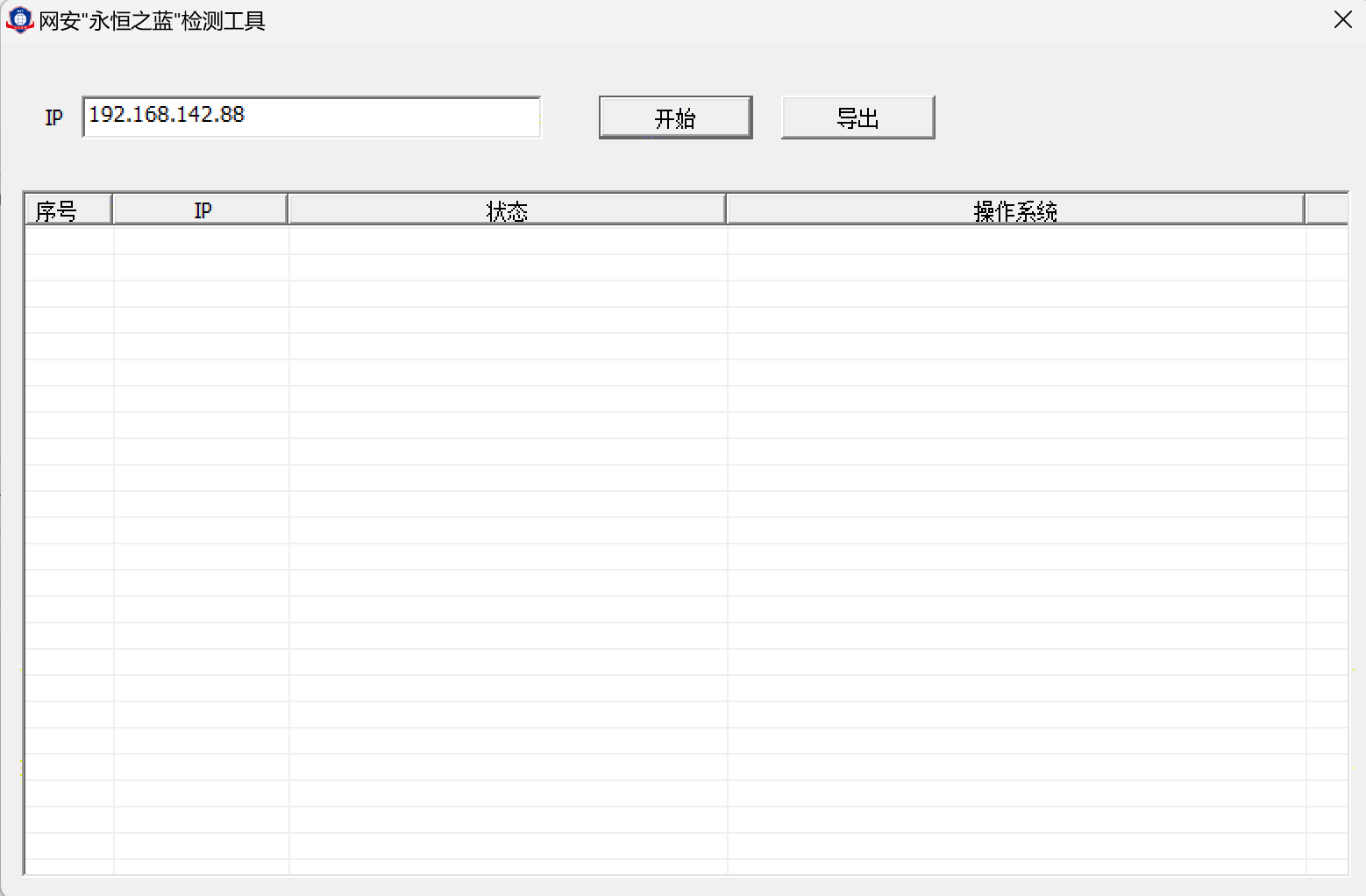

再次在物理主机上,打开安全测试工具“永恒之蓝检测工具”,模拟黑客进行入侵行为测试,(需提前把 web 服务器的系统防火墙关掉)配置如图:

查看日志或 icenter 中心:

实验三

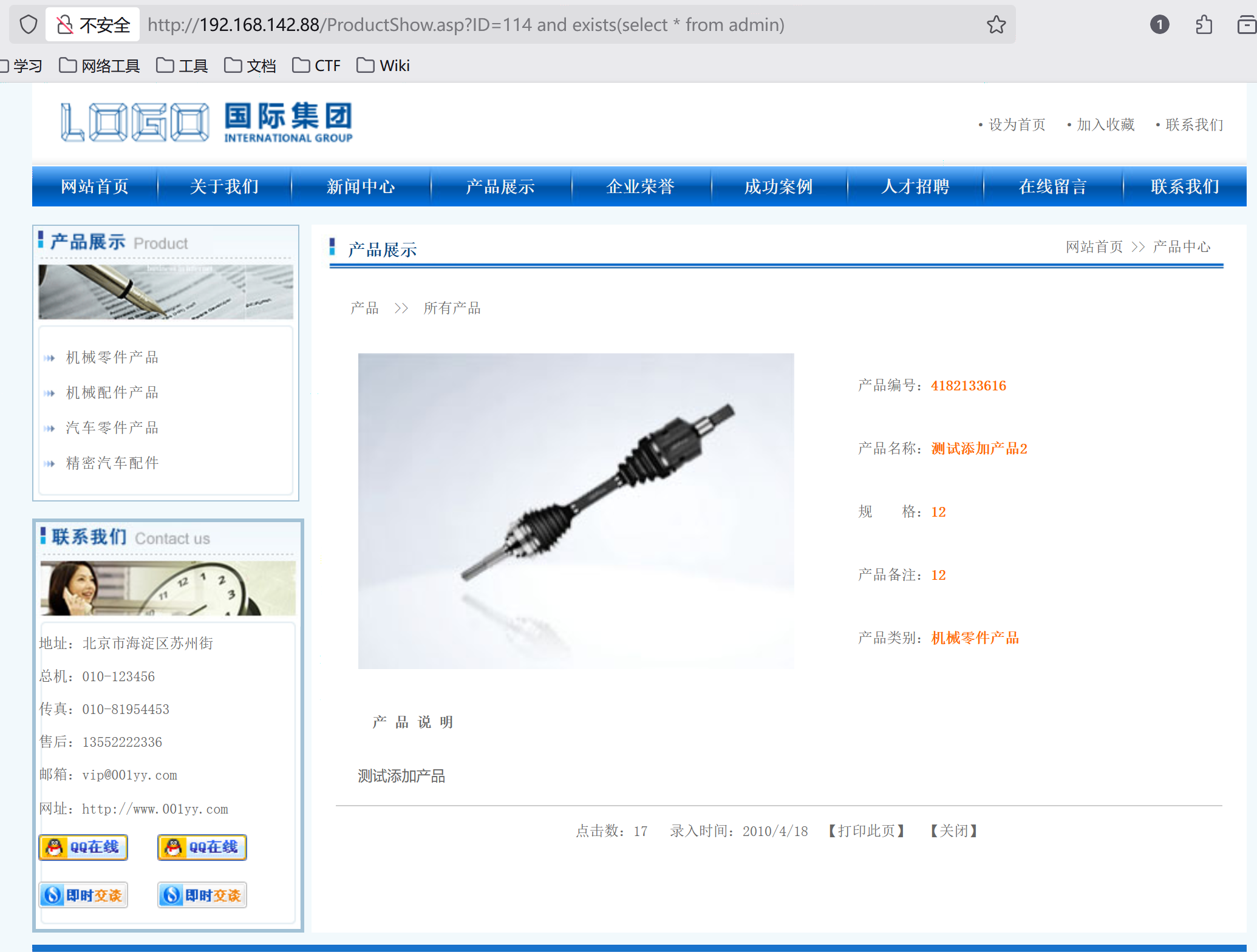

在物理主机上测试可以访问服务器web:

在物理主机上,访问服务器 web 网站,并打开 sql 注入测试工具或手工注入,模拟黑客进行攻击,操作如图:

配置下一代防火墙 web 防范策略,对 web 服务进行防护,如图:

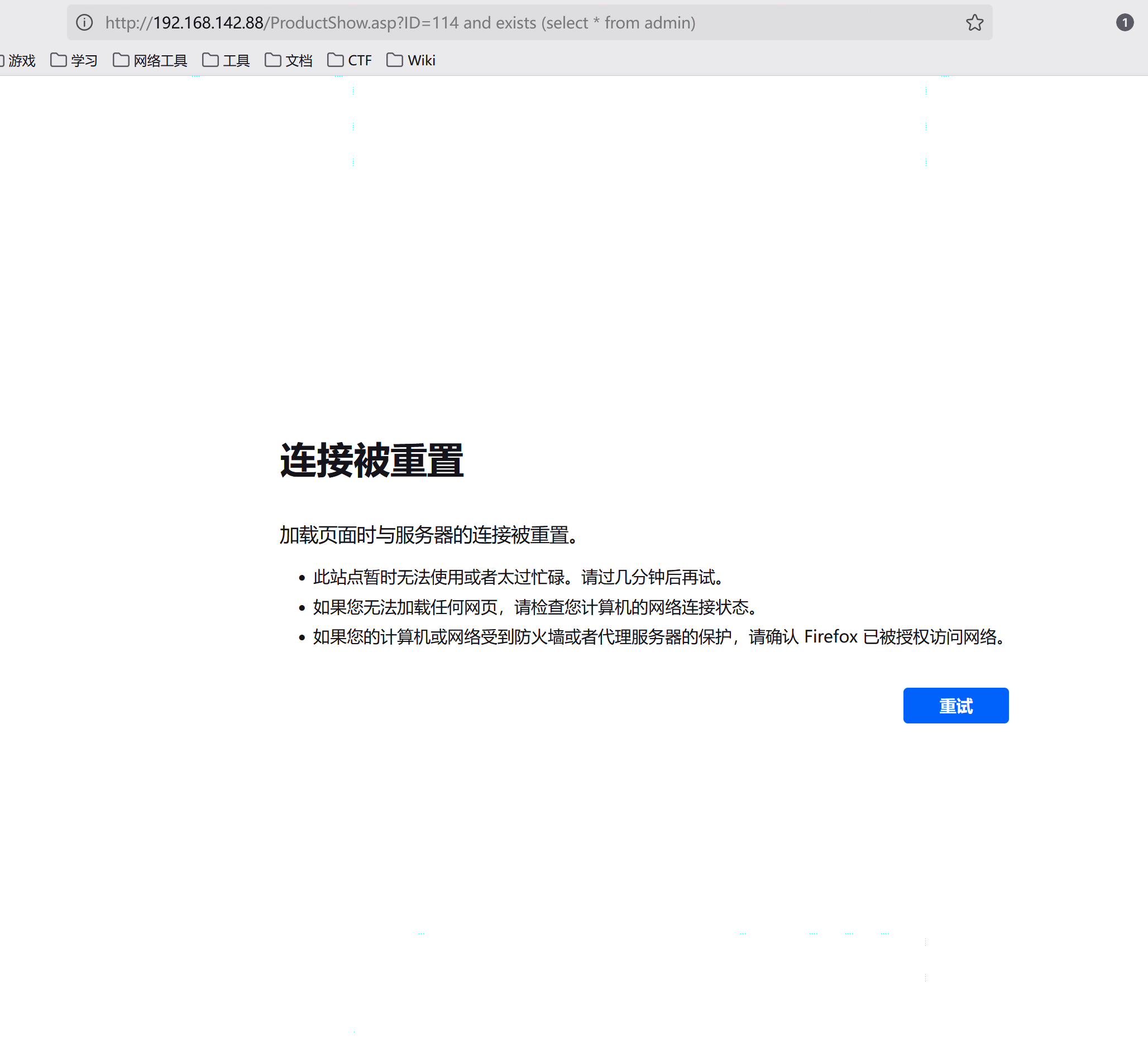

再次在物理主机上,访问服务器 web 网站,并打开 sql 注入测试工具或手工注入,模拟黑客进行攻击,操作如图:

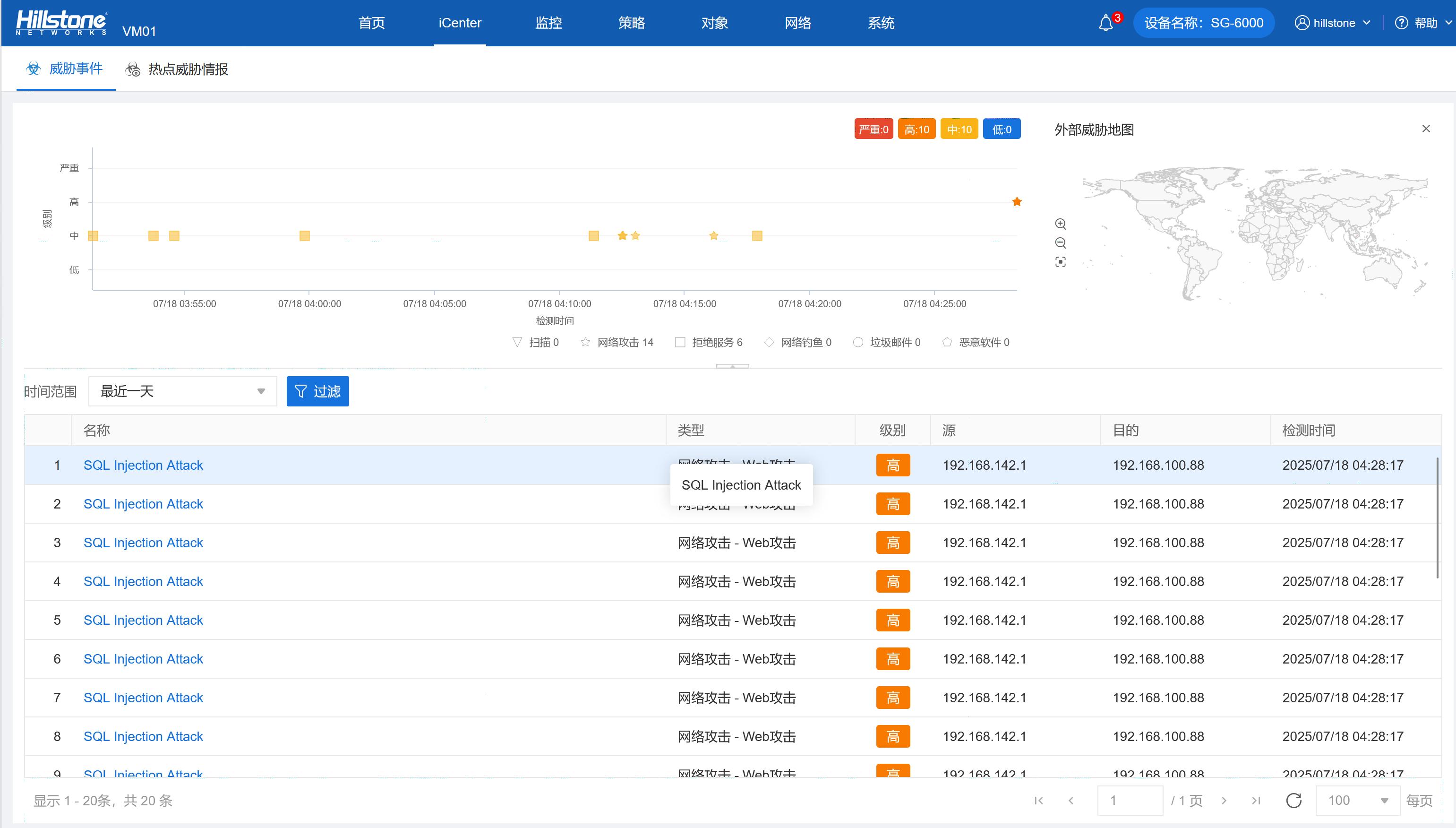

查看日志中心,对网络安全事件溯源响应工作起到很重要一步:

总结

总结

本次实验通过配置网络攻击防护策略,深入理解如何识别并阻断恶意流量,确保服务器免受常见攻击侵扰。

- 利用下一代防火墙的DoS防护功能,验证了其对服务器资源的保护能力,有效缓解流量型攻击导致的业务中断风险。

- 针对Web漏洞原理的研究,系统分析了SQL注入、XSS等常见漏洞的利用方式,为后续防御措施打下理论基础。

- 结合下一代防火墙的WAF模块,成功实现对网站服务器的动态防护,通过规则库匹配与行为分析阻断攻击请求,提升Web应用的安全性。

实验结果表明,综合运用策略配置、流量监测与漏洞防护技术,可显著增强网络系统的整体安全性。