重生之我在打御网杯打半决赛(高职组)

重生之我在打御网杯打半决赛(高职组)

MISC

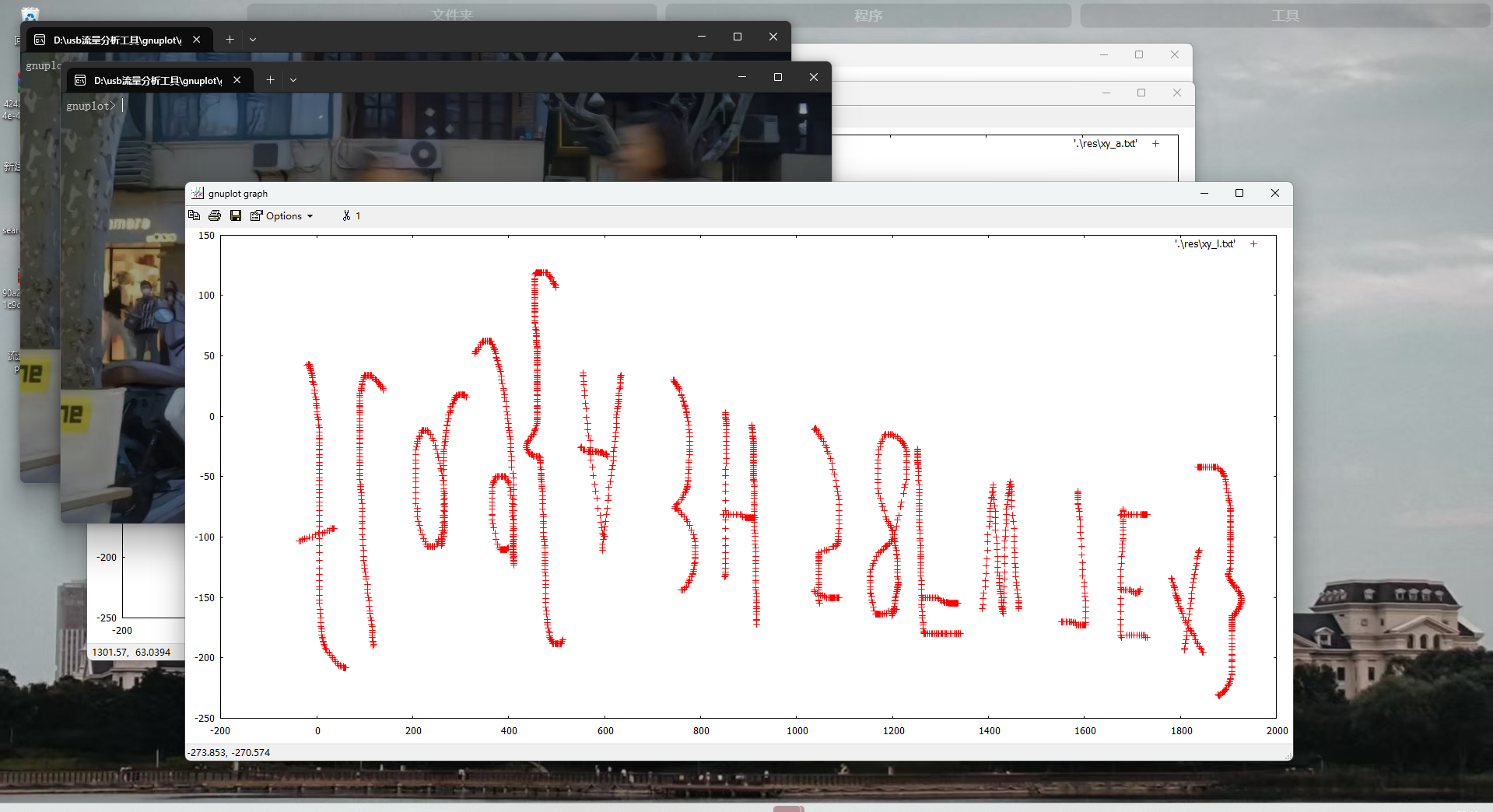

流量分析直接一把嗦

次数还原

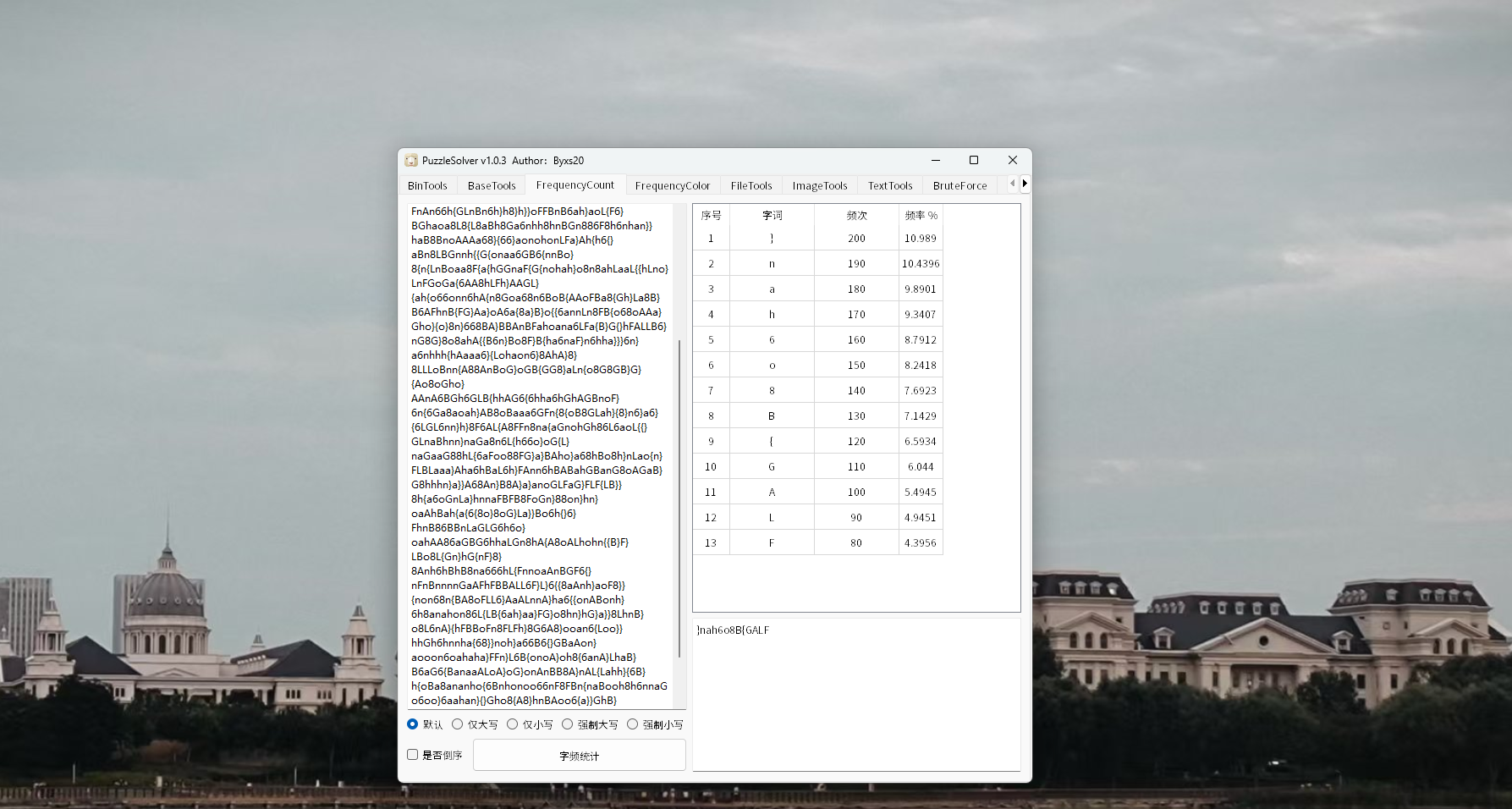

拿到附件打开发现是词频接着掏出小羊驼给他进行解密

发现flag是反的 直接进行反转即可

图片隐写

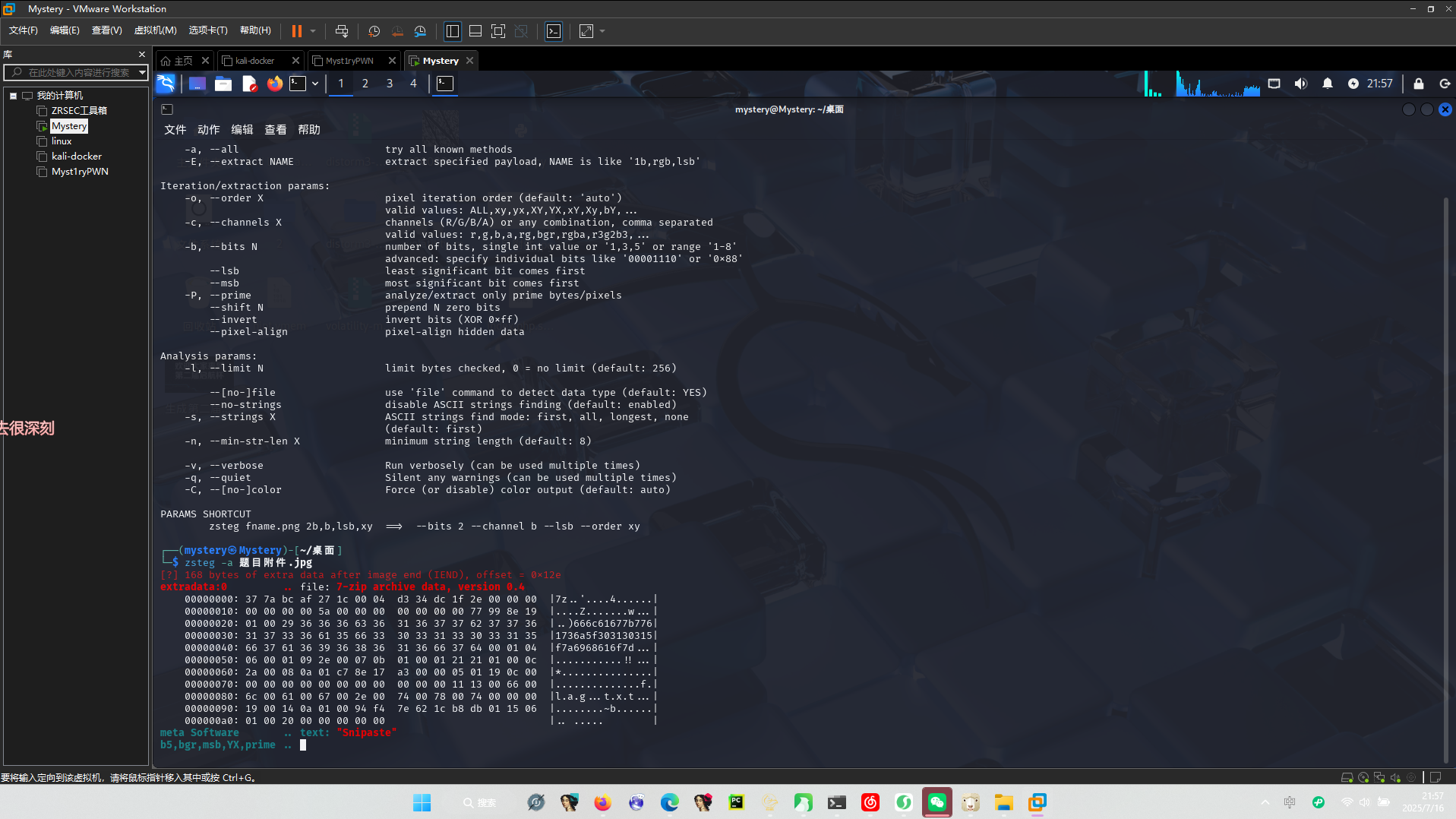

下载附件是个空白格,接着我们拿Zsteg跑一下

发现是一串数字进行解码

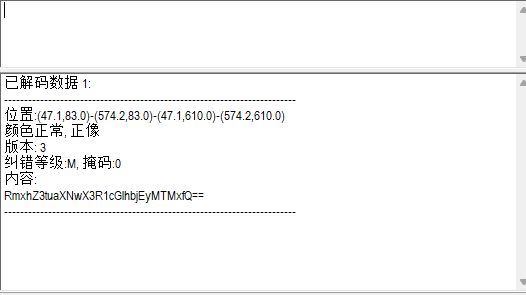

二维码

下载附件发现二维码不完整接着我们丢随波发现直接出了完整的

直接QR扫得到base

接着进行base解码得到flag

密码学

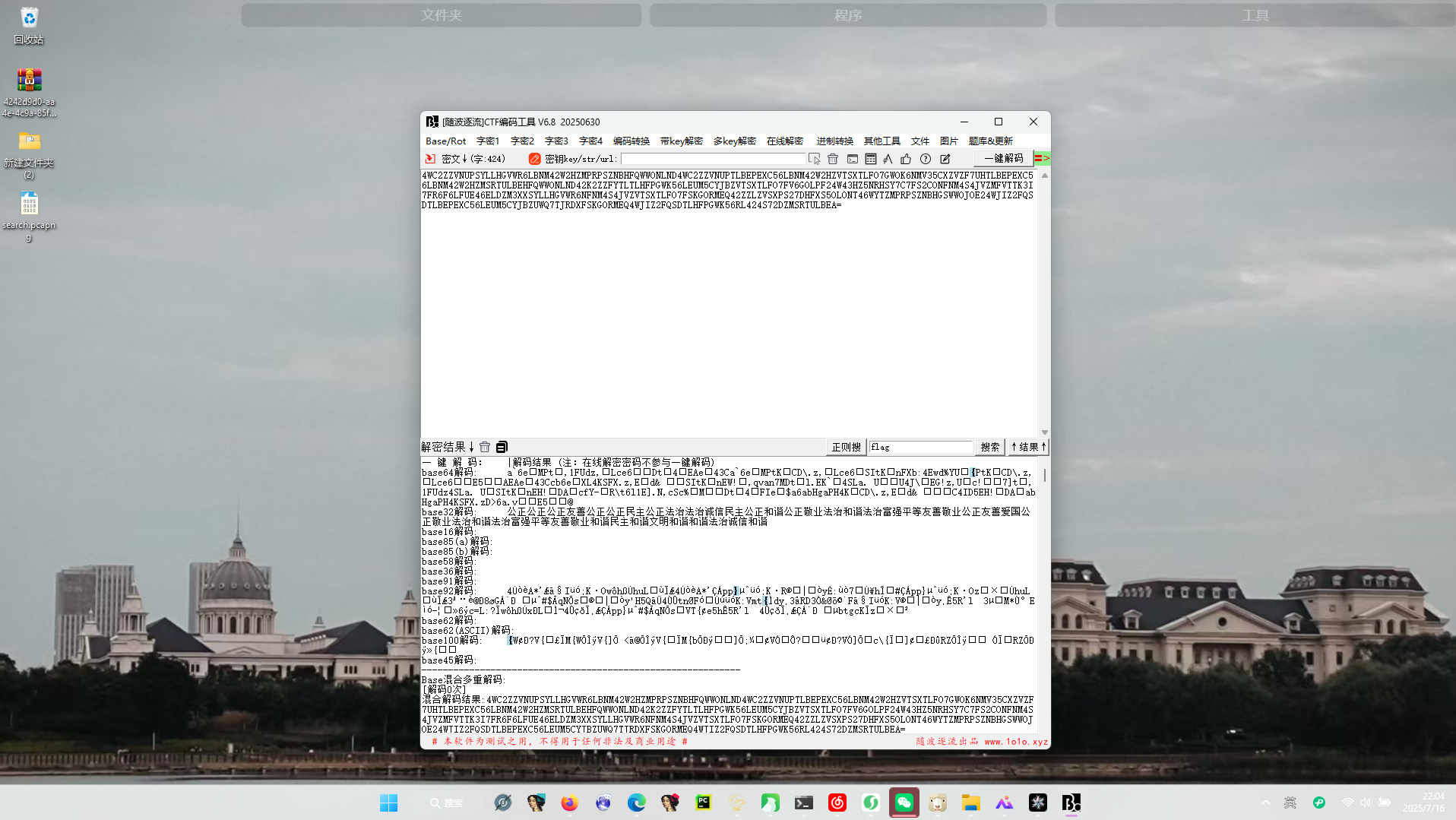

YWB_Crypto_01

小明在做中间人攻击时,截取了这样一段信息传输内容“4WC2ZZVNUPSYLLHGVWR6LBNM42W2HZMPRPSZNBHFQWWONLND4WC2ZZVNUPTLBEPEXC56LBNM42W2HZVTSXTLFO7GWOK6NMV35CXZVZF7UHTLBEPEXC56LBNM42W2HZMSRTULBEHFQWWONLND42K2ZZFYTLTLHFPGWK56LEUM5CYJBZVTSXTLFO7FV6GOLPF24W43HZ5NRHSY7C7FS2CONFNM4S4JVZMFVTTK3I7FR6F6LFUE46ELDZM3XXSYLLHGVWR6NFNM4S4JVZVTSXTLFO7FSKGORMEQ42ZZLZVSXPS27DHFXS5OLONT46WYTZMPRPSZNBHGSWWOJOE24WJIZ2FQSDTLBEPEXC56LEUM5CYJBZUWQ7TJRDXFSKGORMEQ4WJIZ2FQSDTLHFPGWK56RL424S72DZMSRTULBEA=” 请你帮他解开谜底吧。

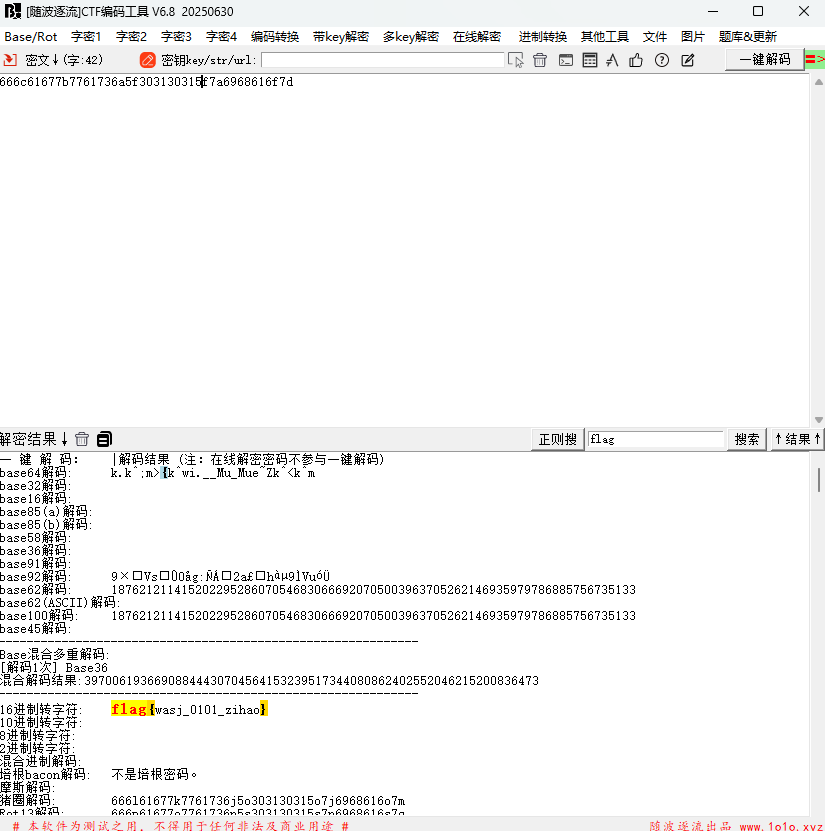

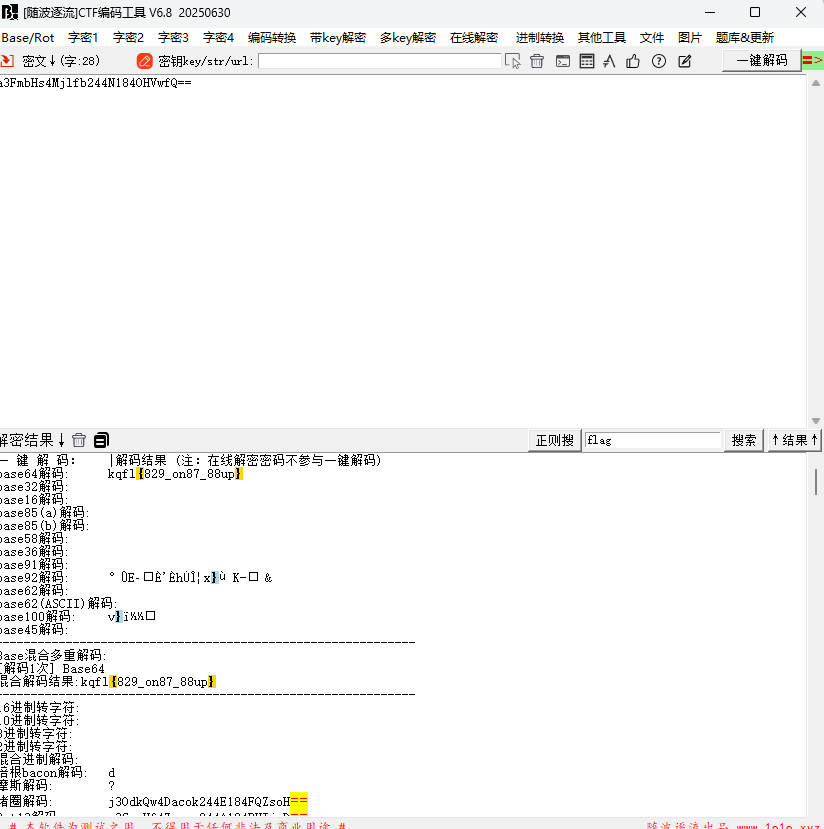

进行随波解码

接着进行解码拿到flag

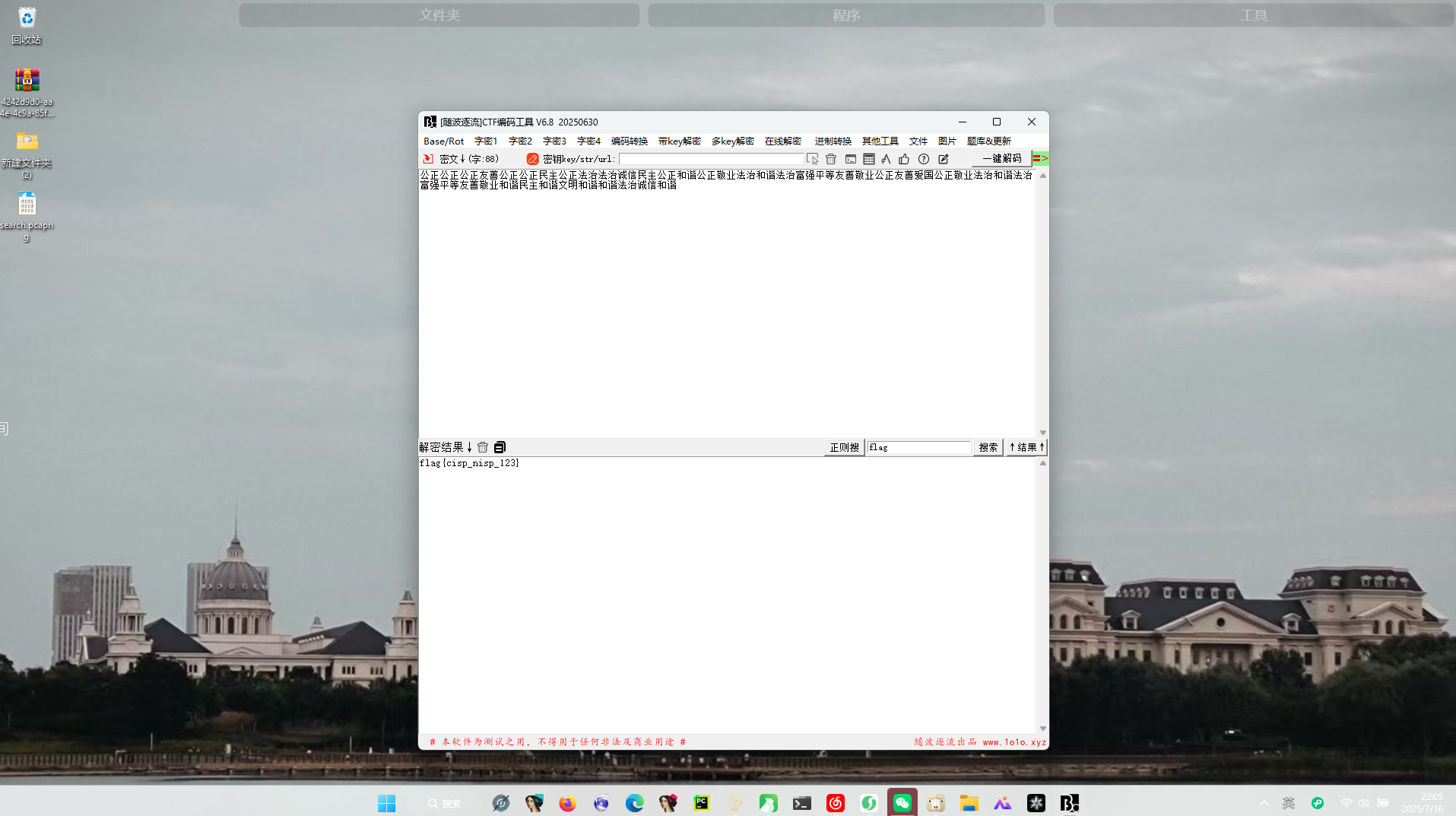

YWB_Crypto_02

CTF赛题的解一般以flag为开头,已知字符串“a3FmbHs4Mjlfb244N184OHVwfQ==”,请给出对应的flag值

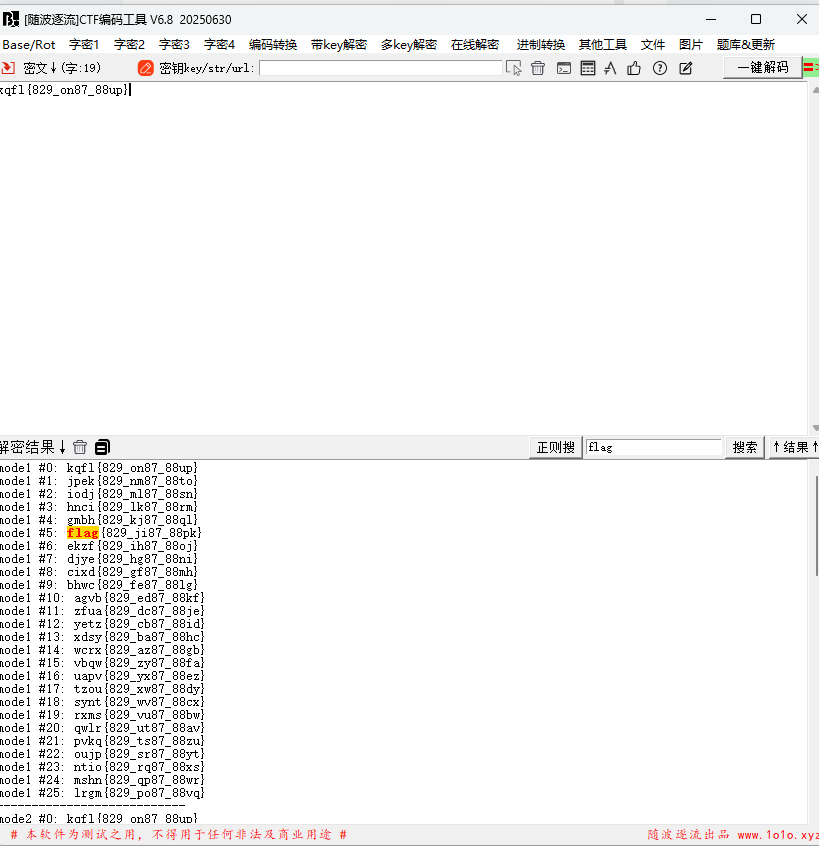

进行随波解码

再进行凯撒

逆向

C

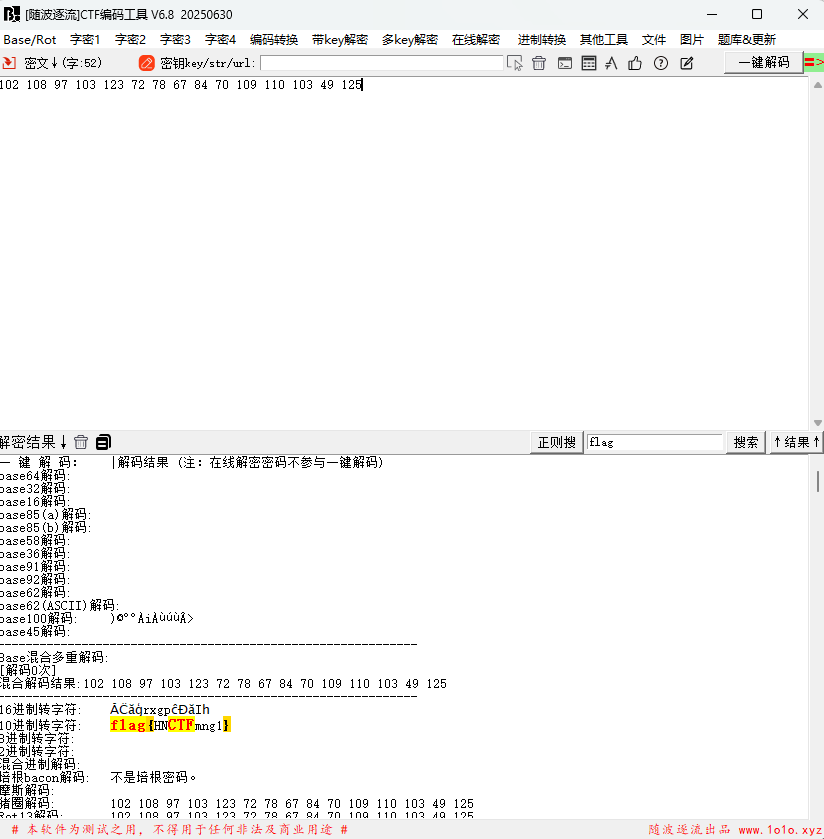

打开附件发现是C文件直接找到Ascll编码进行解码

re_python3

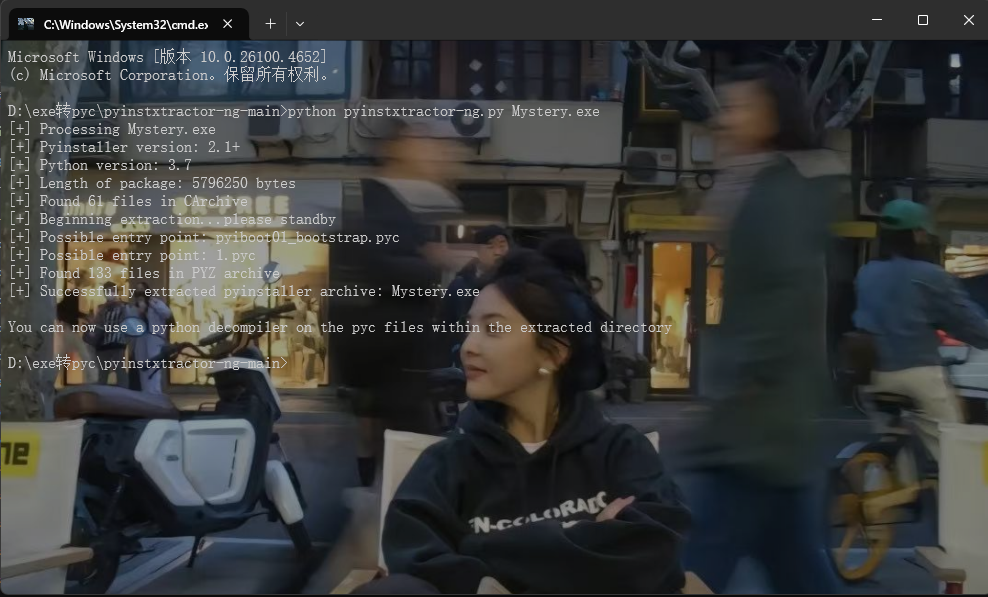

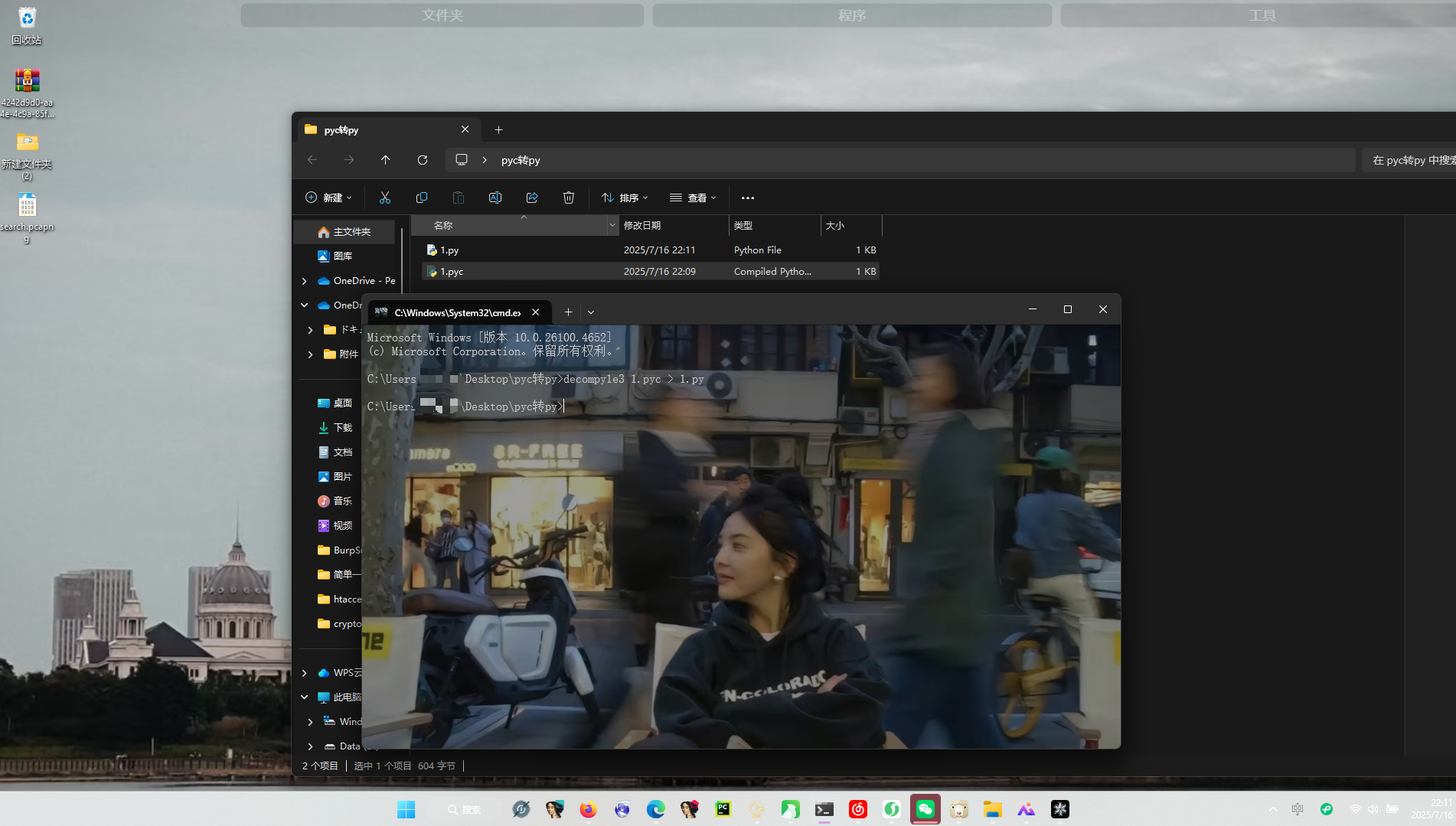

下载附件发现是exe加密先解密

找到1.pyc进行转为py文件

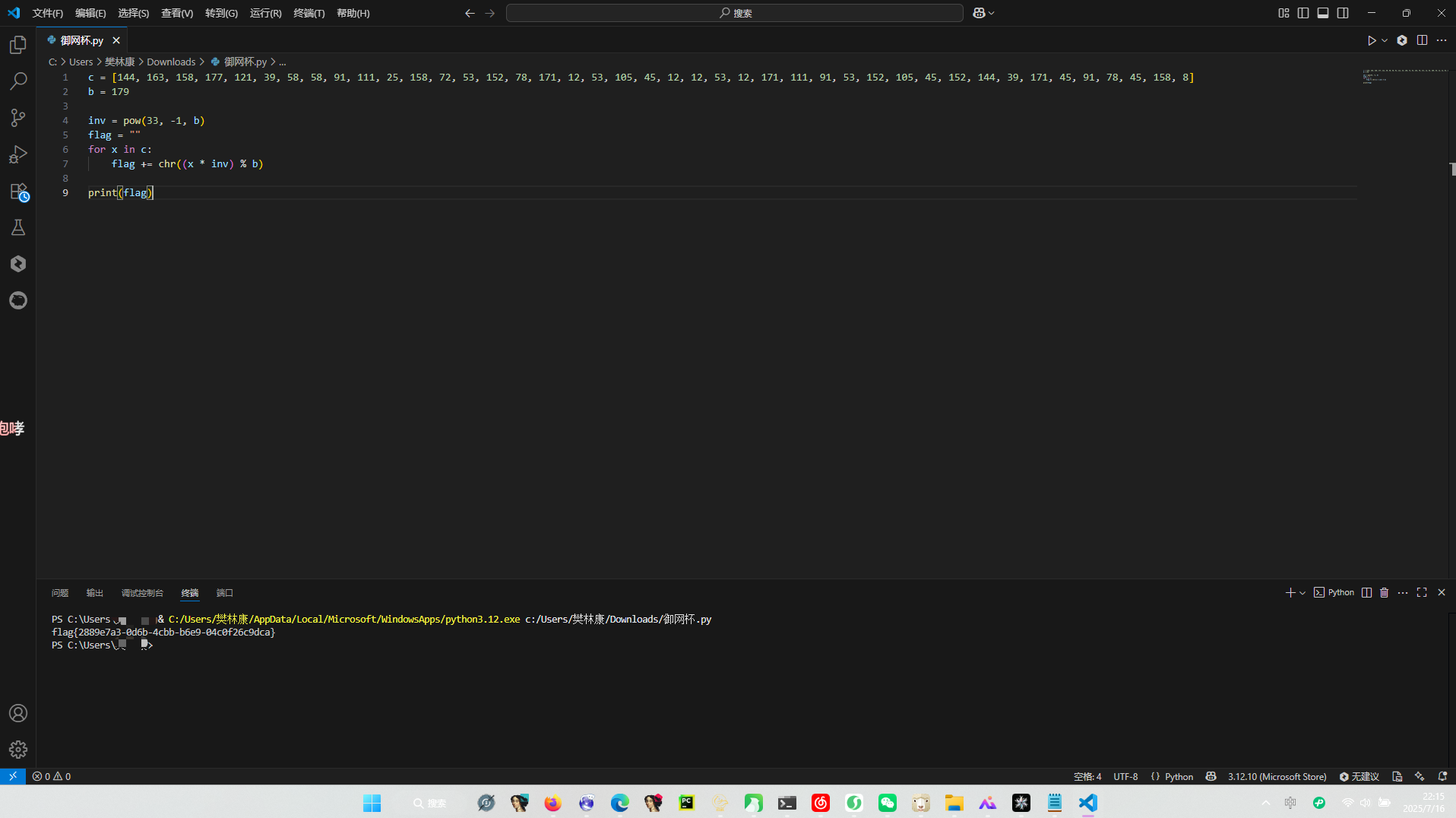

读取py文件内容考点是模运算逆向求解,需要通过给定的模等式 ord(a[i]) * 33 % 179 == c[i] 反推出每个字符的ASCII值。接着我们直接搓脚本

c = [144, 163, 158, 177, 121, 39, 58, 58, 91, 111, 25, 158, 72, 53, 152, 78, 171, 12, 53, 105, 45, 12, 12, 53, 12, 171, 111, 91, 53, 152, 105, 45, 152, 144, 39, 171, 45, 91, 78, 45, 158, 8]

b = 179inv = pow(33, -1, b)

flag = ""

for x in c:flag += chr((x * inv) % b)print(flag) 得到flag按照规则提交

得到flag按照规则提交

规则:获取到的flag值里面e替换成3提交。