定制安全组-openstack定制安全组禁止特定云主机访问其他云主机

文章目录

- 前言

- 一、甲方场景

- 二、需求

- 三、安全组配置

- 1. 业务集群内的云主机没有访问限制

- 2. 仅允许特定ip进行ssh、rdp、ping

- 3、允许访问外网,但是不能访问192段下的其他IP

- 总结

前言

甲方联系,有几台云主机组成了一个业务集群,但是这个业务集群现在定位高危集群,需要对其进行限制。

之前的话网络安全是甲方直接在物理设备上做的,但是现在操作物理设备有点不太好弄,决定用云安全组来限制一下。

一、甲方场景

1、甲方那边是一个项目下建多个业务集群的云主机

2、业务厂商访问自己的业务云主机是需要使用网页堡垒机的

3、云主机是直接在外部网络上建立的,没有使用私网

二、需求

1、业务集群内的几台云主机没有访问限制

2、仅允许特定堡垒机IP使用ssh、rdp、ping来访问业务云主机

3、业务云主机可以正常访问外网,但是不能访问192段下的其余设备

三、安全组配置

1. 业务集群内的云主机没有访问限制

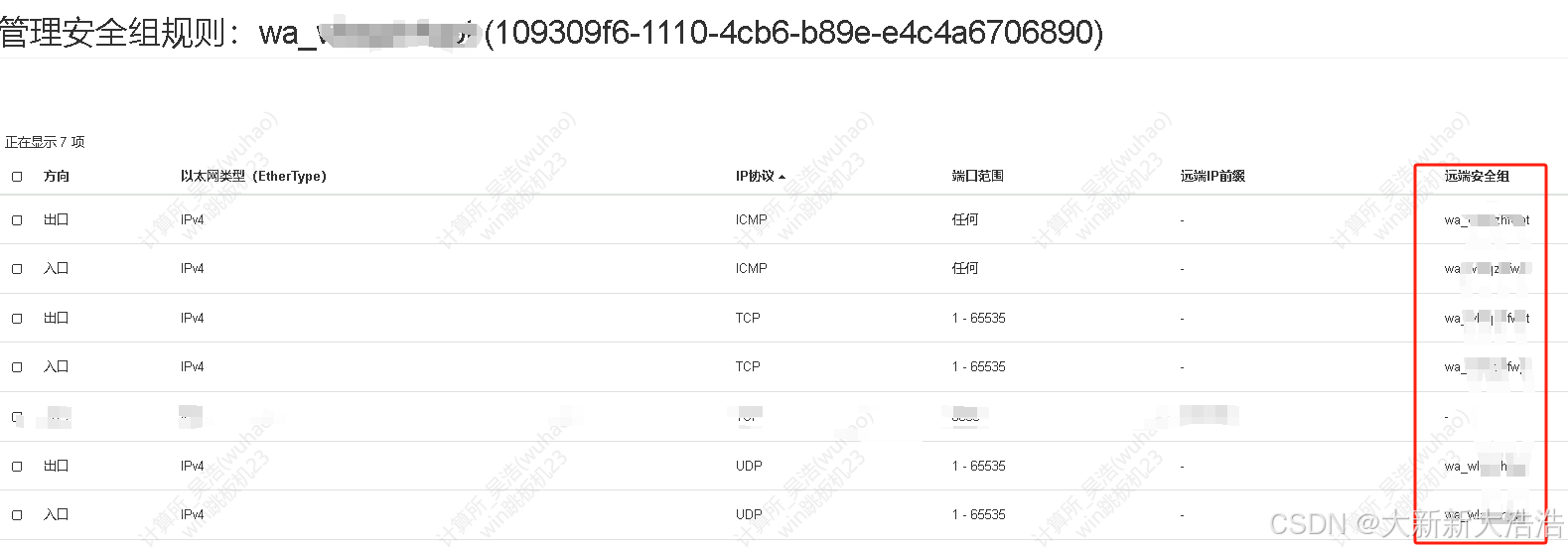

新建集群互通安全组wa_xxxxxxxx,删除掉自带的出方向的规则

主要规则是3个协议的出入方向的所有端口都放行,注意必须配置上远端安全组为当前安全组

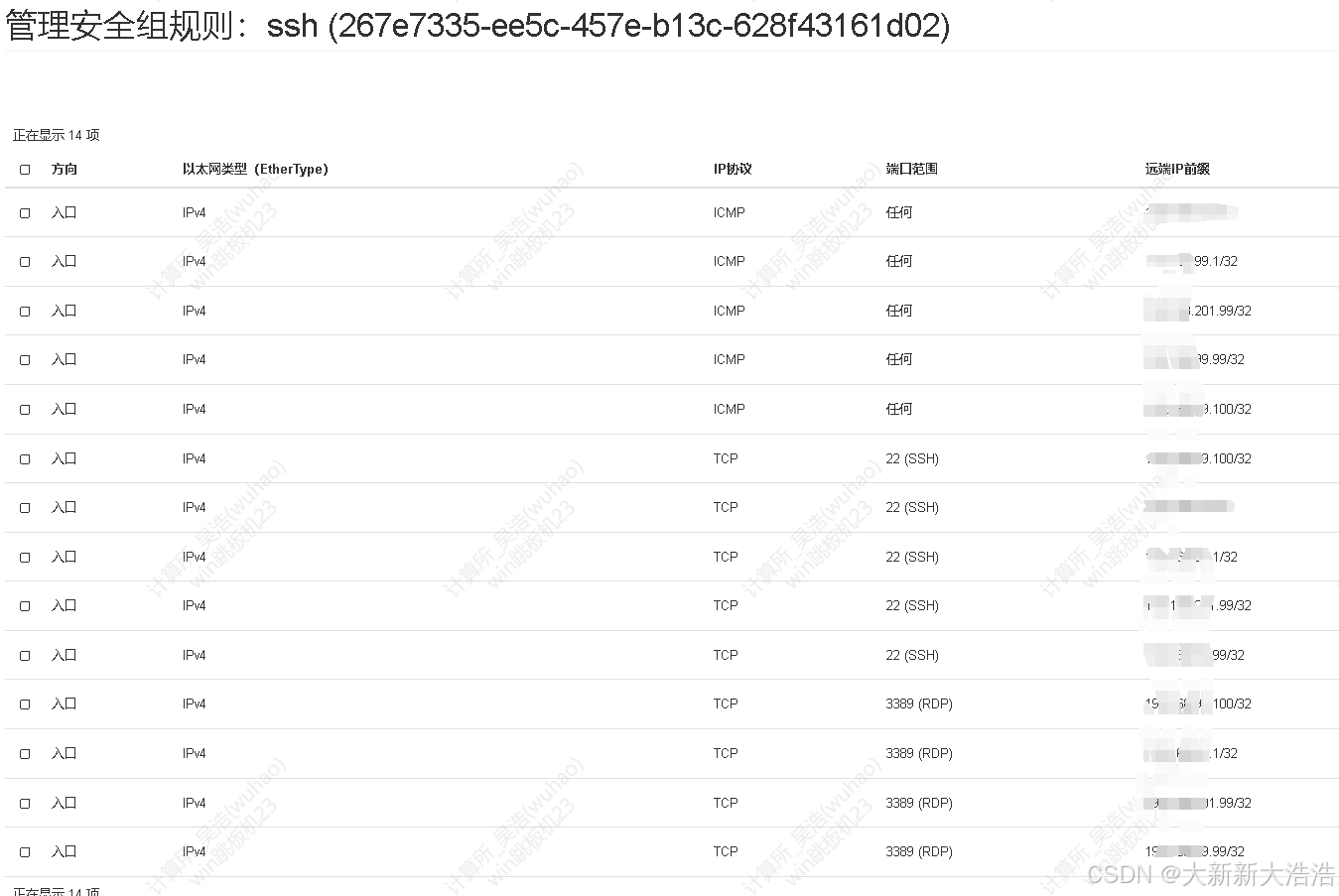

2. 仅允许特定ip进行ssh、rdp、ping

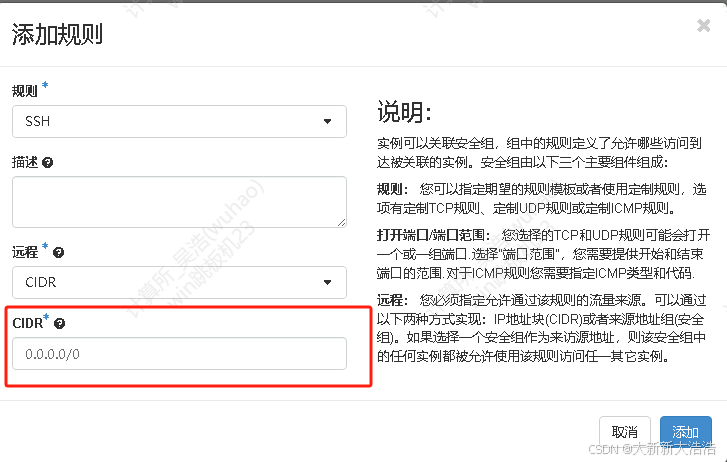

新建安全组ssh,删除掉自带的出方向的规则

主要规则就是ssh规则、rdp规则在cidr上配置上特定的IP/32就表示IP了

3、允许访问外网,但是不能访问192段下的其他IP

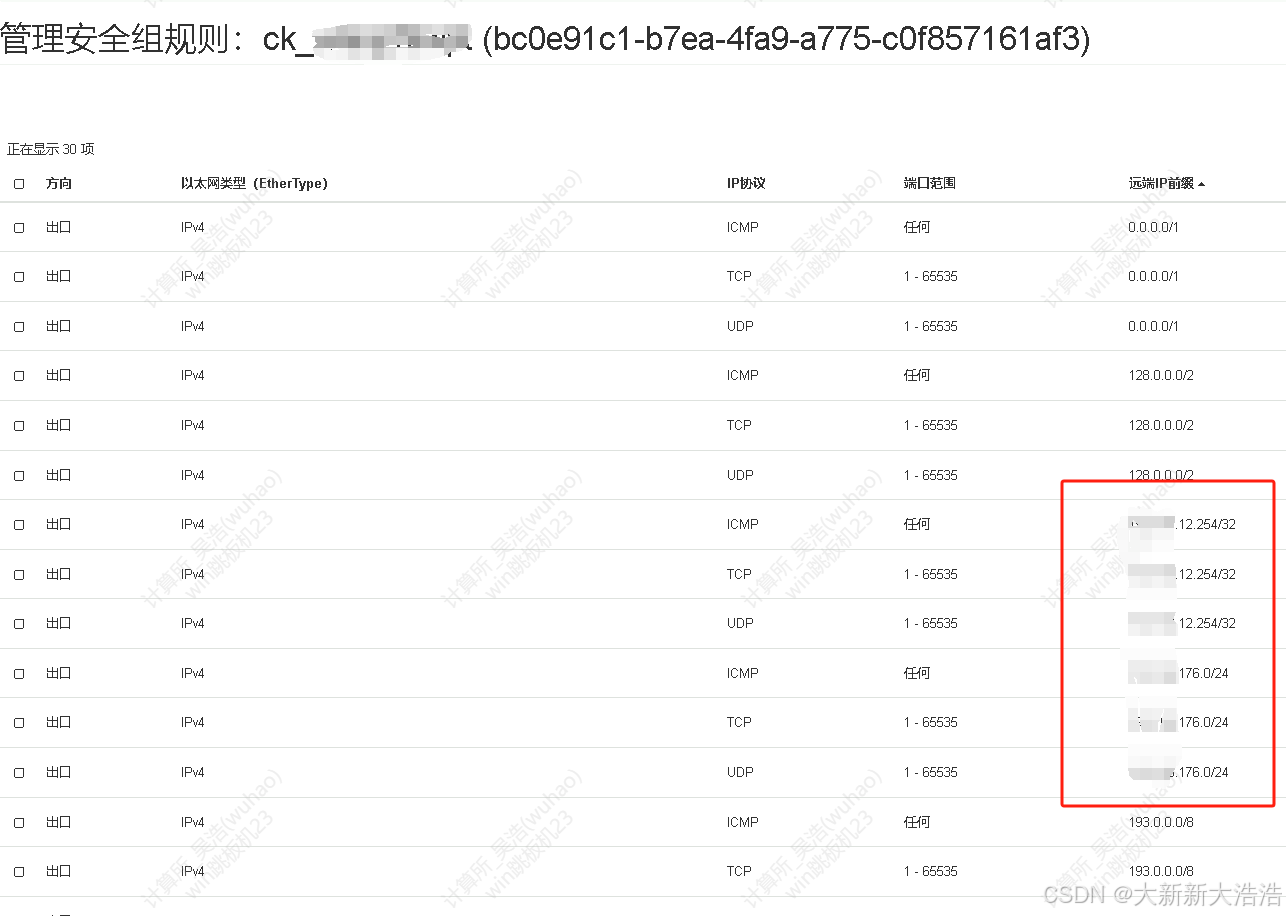

新建ck_XXXXX安全组,删除掉自带的出方向的规则

这里就是比较烦人了,安全组不是防火墙,不能drop,而且还得能访问公网,最终选择把0.0.0.0/0给拆开

0.0.0.0/1

128.0.0.0/2

224.0.0.0/3

208.0.0.0/4

200.0.0.0/5

196.0.0.0/6

194.0.0.0/7

193.0.0.0/8

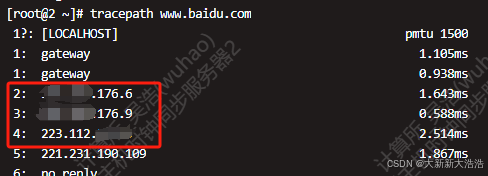

上面这些就是除了192段之外出方向访问全放行,再加一下网关和出口路径上的网络设备就可以了。

第二跳和第三条是网络设备,也找甲方网管确认了。

# 外部网络网关

XXX.XXX.12.254/32

# 出口路径上的网络设备

XXX.XXX.176.0/24

总结

出防线限制这个有点麻烦,但是最终也达到预期了,挺好