24FIC

一,赛前准备

检材密码:

2024Fic@杭州Powered~by~HL!

案情简介:2024年4月,卢某报案至警方,声称自己疑似遭受了“杀猪盘”诈骗,大量钱财被骗走。卢某透露,在与某公司交流过程中结识了员工李某。李某私下诱导卢某参与赌博游戏,起初资金出入均属正常。但随后,李某称赌博平台为提升安全性,更换了地址和玩法,转为通过群聊抢红包形式进行赌博。随着赌资不断增加,卢某投入巨额资金后,发现无法再访问该网站,同时李某也失去联系,卢某遂意识到自己被骗。

在经济压力下,卢某选择报警,并承认参与赌博活动,愿意承担相应法律后果。警方依据卢某提供的线索和手机数据,迅速锁定犯罪团伙,并在一藏匿地点成功抓获犯罪嫌疑人李某和赵某。警方对嫌疑人持有的物品进行了证据固定:李某手机被标记为检材1,窝点内服务器为检材2,赵某使用的计算机为检材3。

接下来,请取证工作者根据案情和这些检材进行深入分析,并解答后续问题。

二,手机取证

1. 嫌疑人李某的手机型号是?

答案:

Xiaomi MI 4

只有蓝牙的信息,没有手机的

创建一个文本索引,搜索xiaomi,可以在一个名为useragent.txt的文件里面看见手机的版本。

2、嫌疑人李某是否可能有平板电脑设备,如有该设备型号是?

答案:Xiaomi Pad 6S

3、嫌疑人李某手机开启热点设置的密码是?

答案:5aada11bc1b5

4、嫌疑人李某的微信内部ID是?

答案:wxid_wnigmud8aj6j12

5. 嫌疑人李某发送给技术人员的网站源码下载地址是什么?

答案:http://www.honglian7001.com/down

在微信里聊天记录里面提到了网站,是一个二维码,是新佛曰,佛曰下架了,解不了

6. 受害者微信用户ID是?

答案:wxid_u6umc696cms422

看到这里的聊天记录,可以知道这个人是受害者,去找id

找到了

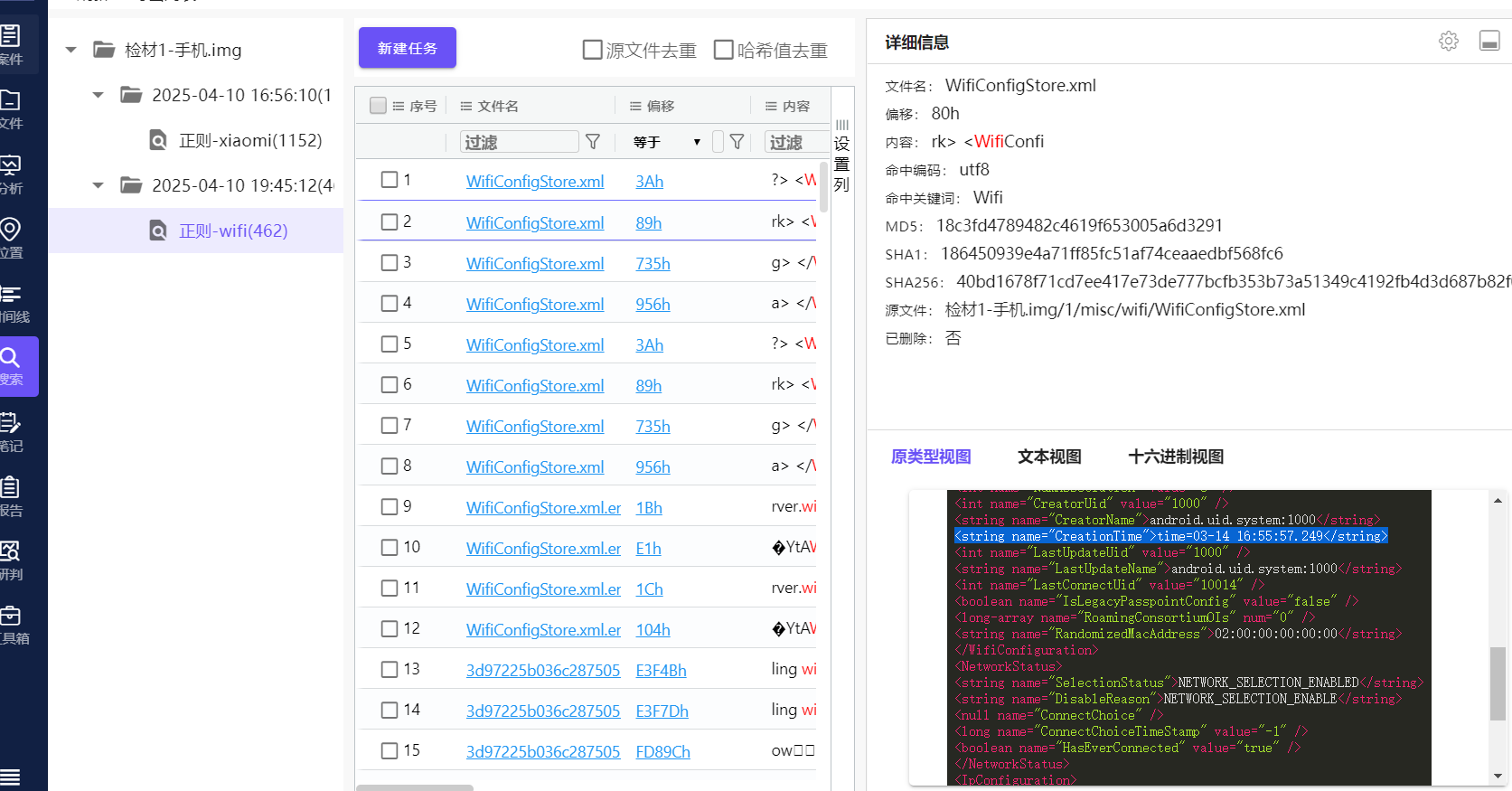

7. 嫌疑人李某第一次连接WIFI的时间是?

答案:03-14 16:55:57

创建索引wifi

很容易找到

8. 分析嫌疑人李某的社交习惯,哪一个时间段消息收发最活跃?

答案: 16:00-18:00

看聊天记录可以看出来

9. 请分析嫌疑人手机,该案件团伙中,还有一名重要参与者警方未抓获,该嫌疑人所使用的微信账号ID为?

答案:wxid_06f01lnpavn722

里面说了他们是一个小公司团伙

10. 请分析嫌疑人手机,嫌疑人老板组织人员参与赌博活动,所使用的国内访问入口地址为?

答案:192.168.110.110:8000/login

还是在上一题的聊天记录里面

三,windows镜像

1. 分析技术员赵某的windows镜像,并计算赵某计算机的原始镜像的SHA1值为?

答案:FFD2777C0B966D5FC07F2BAED1DA5782F8DE5AD6

2. 分析技术员赵某的windows镜像,疑似VeraCrypt加密容器的文件的SHA1值为?

答案:

在电脑的文档里面也能看到这个.fic文件,就是加密的文件

3. 据赵某供述,他会将常用的密码放置在一个文档内,分析技术员赵某的windows镜像,找到技术员赵某的密码字典,并计算该文件的SHA1值?

答案:e6eb3d28c53e903a71880961abb553ef09089007

在加密容器的位置,documents目录下有一个commonPwd.txt文件,这个文件就是密码字典

点击开里面就能看见

计算就可以得到

4. 据赵某供述,他将加密容器的密码隐写在一张图片内,隐写在图片中的容器密码是?

答案:qwerasdfzxcv

同目录下有一张图片,上面有密码,但是是错误的密码,看图片的16进制可以知道

5. 分析技术员赵某的windows镜像,bitlocker的恢复密钥是什么

答案:404052-011088-453090-291500-377751-349536-330429-257235

在分析中的用户痕迹里面看最近访问的项,可以找到一个名为bitlocker恢复秘钥的文件,去计算机里面看

将前面得到的秘钥和加密文件挂载,得到加密文件里面的内容,里面就有这个恢复秘钥,直接看文件是找不到的

6. 分析技术员赵某的windows镜像,bitlocker分区的起始扇区数是

答案:

7. 分析技术员赵某的windows镜像,默认的浏览器是

答案:Google Chrome

8. 分析技术员赵某的windows镜像,私有聊天服务器的密码为

答案:Zhao

接上面的题,用恢复秘钥恢复E盘以后,可以在里面找到一个私有聊天密码.txt的文件,里面就有密码

9. 分析技术员赵某的windows镜像,嫌疑人计算机中有疑似使用AI技术生成的进行赌博宣传的图片,该图片中,宣传的赌博网站地址为?

答案:www.585975.com

还是在E盘里面能找到

10. 分析技术员赵某的windows镜像,赵某使用的AI换脸工具名称为?

答案:roop

资源管理器里面有一个roop

11. 分析技术员赵某的windows镜像,使用AI换脸功能生成了一张图片,该图片的名称为

答案:db.jpg

在终端历史记录的powershell中,可以找到roop的运行记录,可以看到输出的文件为db.jpg

.\python ..\run.py --source "E:/dst01.jpeg" --target "E:/1.pjpg" --output "E:/db.jpg" --frame-processor face_swapper face_enhancer --similar-face-distance 0.85 --temp-frame-format png --temp-frame-quality 18 --output-video-quality 18 --max-memory 4 --execution-provider cpu --execution-threads 4

12. 分析技术员赵某的windows镜像,ai换脸生成图片的参数中–similar-face-distance值为

答案:0.85

来源同上,

13. 分析技术员赵某的windows镜像,嫌疑人使用AI换脸功能所使用的原始图片名称为

答案:dst01.jpeg

来源同上

14. 分析技术员赵某的windows镜像,赵某与李某沟通中提到的“二维码”解密所用的网站url地址为?

答案:下面这个网址

Sina Visitor System![]() http://hi.pcmoe.net/buddha.html

http://hi.pcmoe.net/buddha.html

在手机里面就可以知道说的是佛曰的网站,这里在谷歌的历史记录里面可以看到

15. 分析技术员赵某的windows镜像,赵某架设聊天服务器的原始IP地址为?

答案:http://192.168.8.17

在之前的手机聊天记录里面也提到了这个ip,在计算机里面的端口是3000的就是

16. 分析技术员赵某的windows镜像,据赵某交代,其在窝点中直接操作服务器进行部署,环境搭建好了之后,使用个人计算机登录聊天室进行沟通,请分析赵某第一次访问聊天室的时间为?

答案:2024-03-14 20:32:08

刚刚那个网站,过滤一下,看最早的时间

17. 分析技术员赵某的windows镜像,openwrt的后台管理密码是

答案:hl@7001

在做服务器的时候,明确了openwrt的ip是192.168.8.5,看浏览器保存的密码里面就有

18. 分析技术员赵某的windows镜像,嫌疑人可能使用什么云来进行文件存储?

答案:易有云

浏览器的历史记录往下面翻,可以看到一个易有云文件管理

19. 分析技术员赵某的windows镜像,工资表密码是多少

答案:aa123456

在之前的E盘里面有一个名单.xlsx,还有之前有一个commonPwd.txt文件里面有很多密码,用后面的密码来暴力破解

脚本

import msoffcrypto

import os

# 文件路径

enc_file_path = "名单.xlsx"

dict_path = "commonPwd.txt"

# 检查文件是否存在

if not os.path.exists(enc_file_path):

print(f"加密文件 '{enc_file_path}' 不存在")

exit(1)

if not os.path.exists(dict_path):

print(f"字典文件 '{dict_path}' 不存在")

exit(1)

# 读取密码字典

with open(dict_path, "r", encoding="utf-8") as f:

passwords = [line.strip() for line in f if line.strip()]

# 尝试每个密码

for pwd in passwords:

try:

with open(enc_file_path, "rb") as f:

office_file = msoffcrypto.OfficeFile(f)

office_file.load_key(password=pwd)

# 尝试解密到内存中的 BytesIO

import io

decrypted = io.BytesIO()

office_file.decrypt(decrypted)

print(f"[+] 成功解密!密码是:{pwd}")

break

except Exception as e:

print(f"[-] 尝试密码失败:{pwd}")

else:

print("[!] 未找到正确密码,请检查字典文件或加密文件是否正确。")

20. 分析技术员赵某的windows镜像,张伟的工资是多少

答案:28300

打开表格,里面就有