26.[MRCTF2020]Transform 1

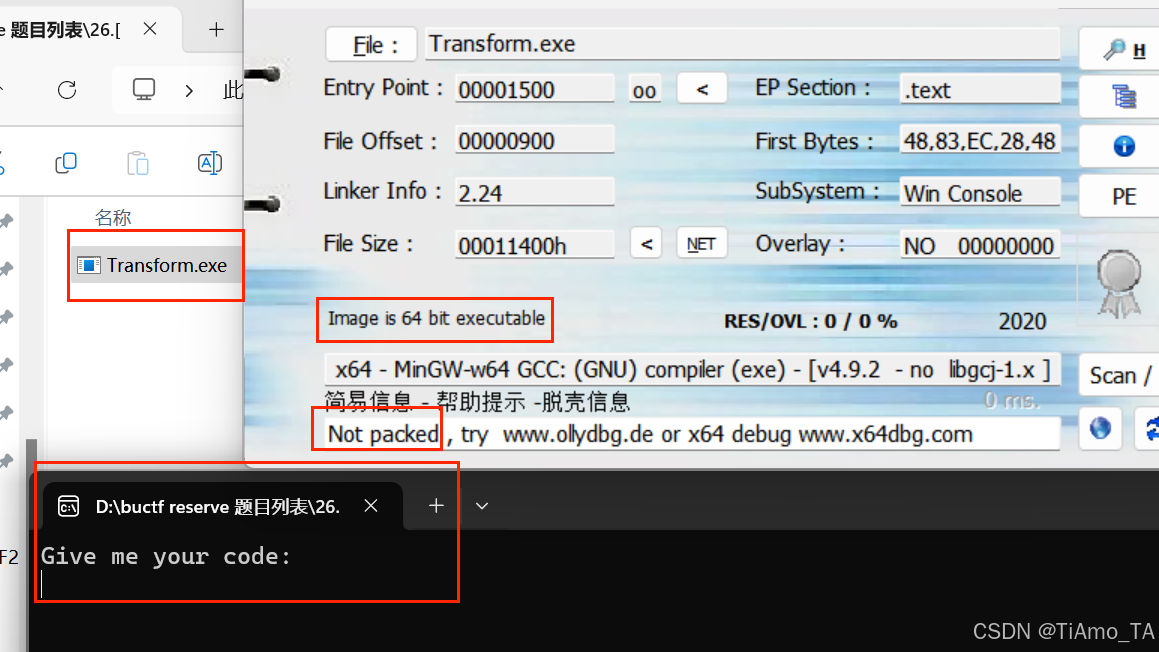

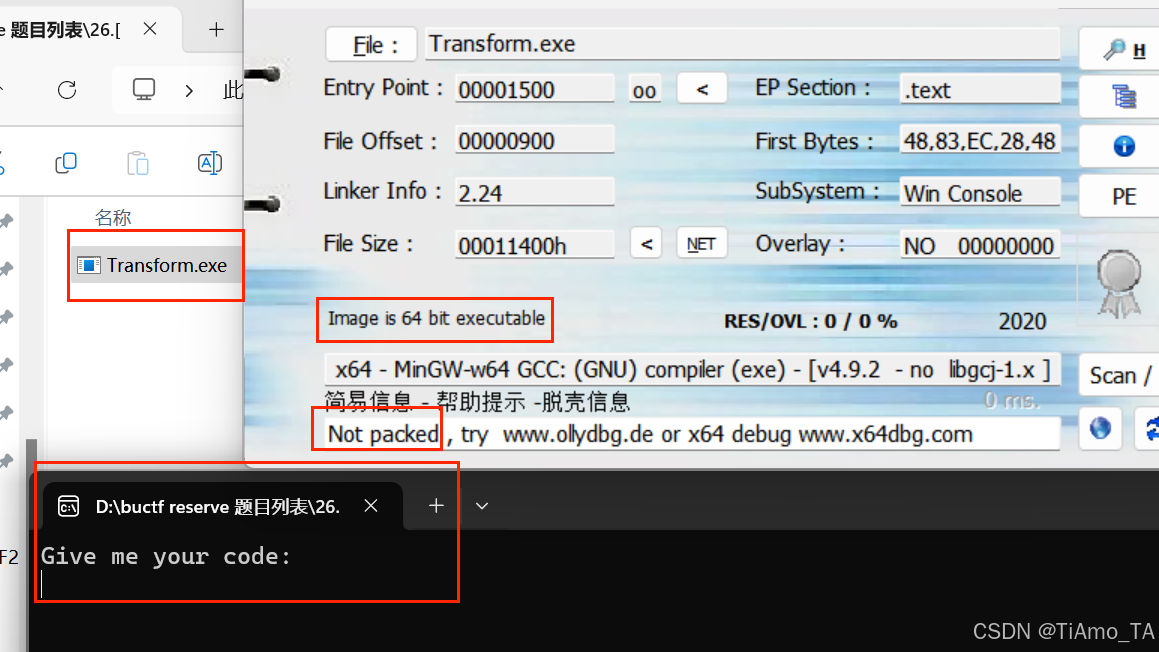

打开文件是可执行程序.exe,打开看一下,顺便拖入ExeinfoPE 查询一下基本信息。如图。

无壳,且是64-bit,打开执行文件也没有什么特别的信息。那就 IDA-x64 分析吧。

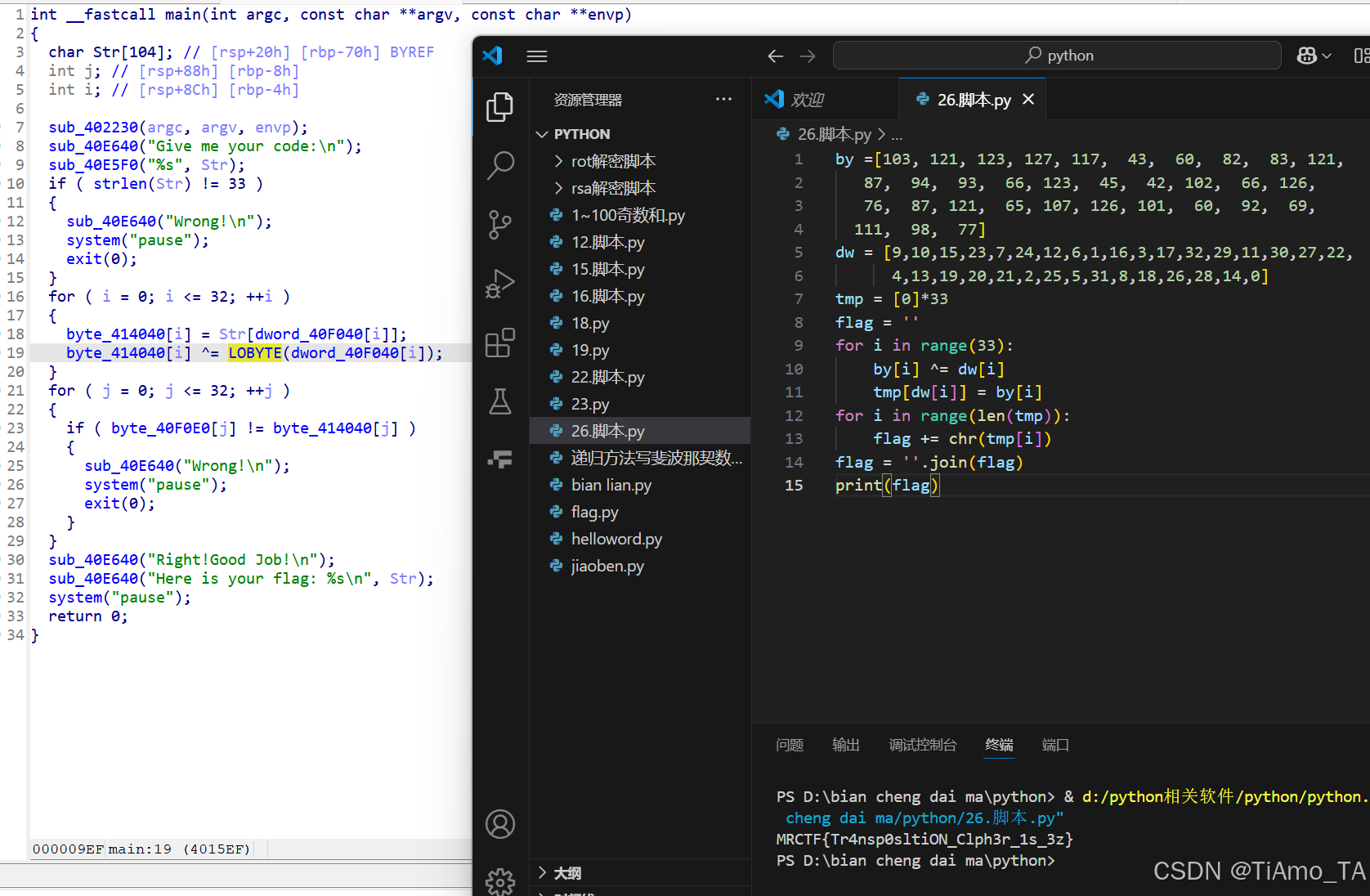

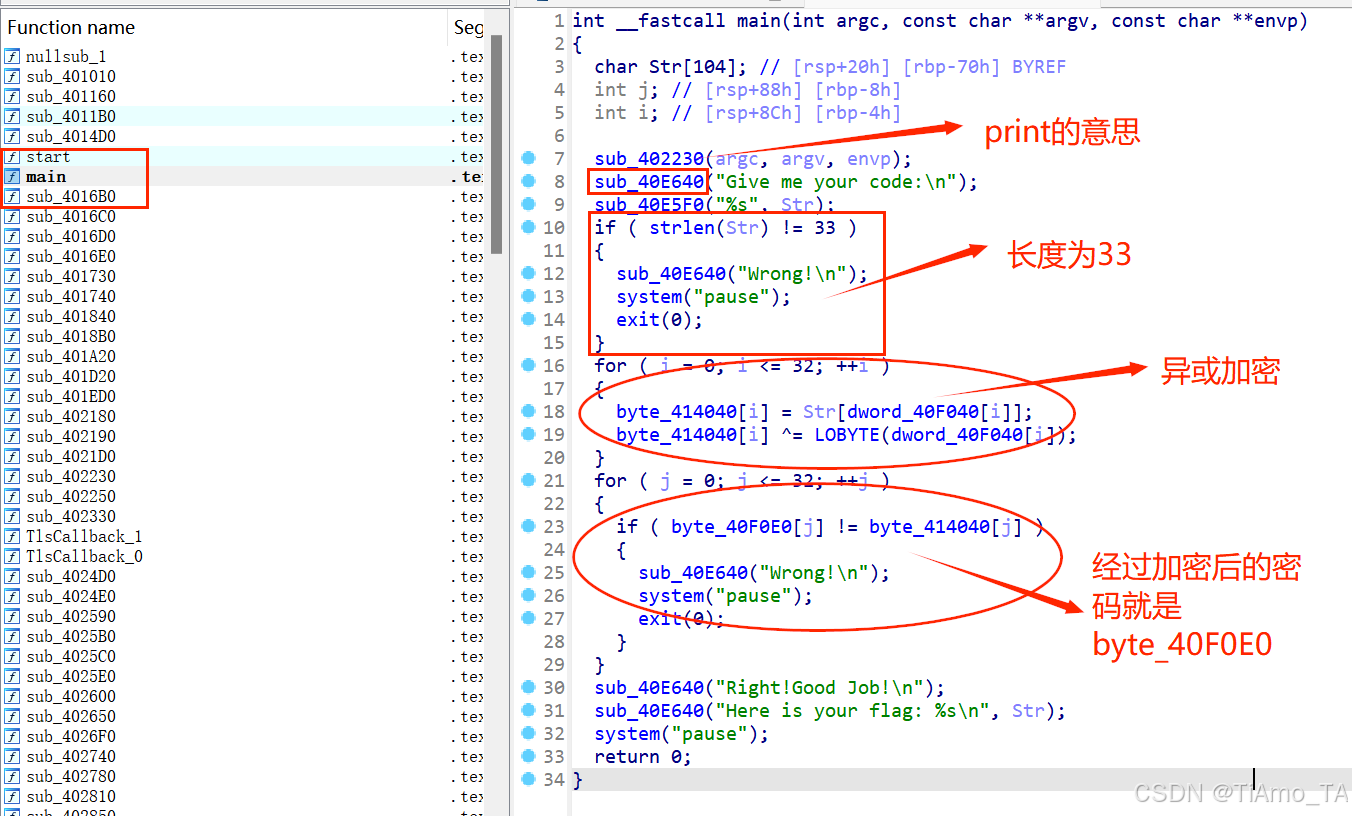

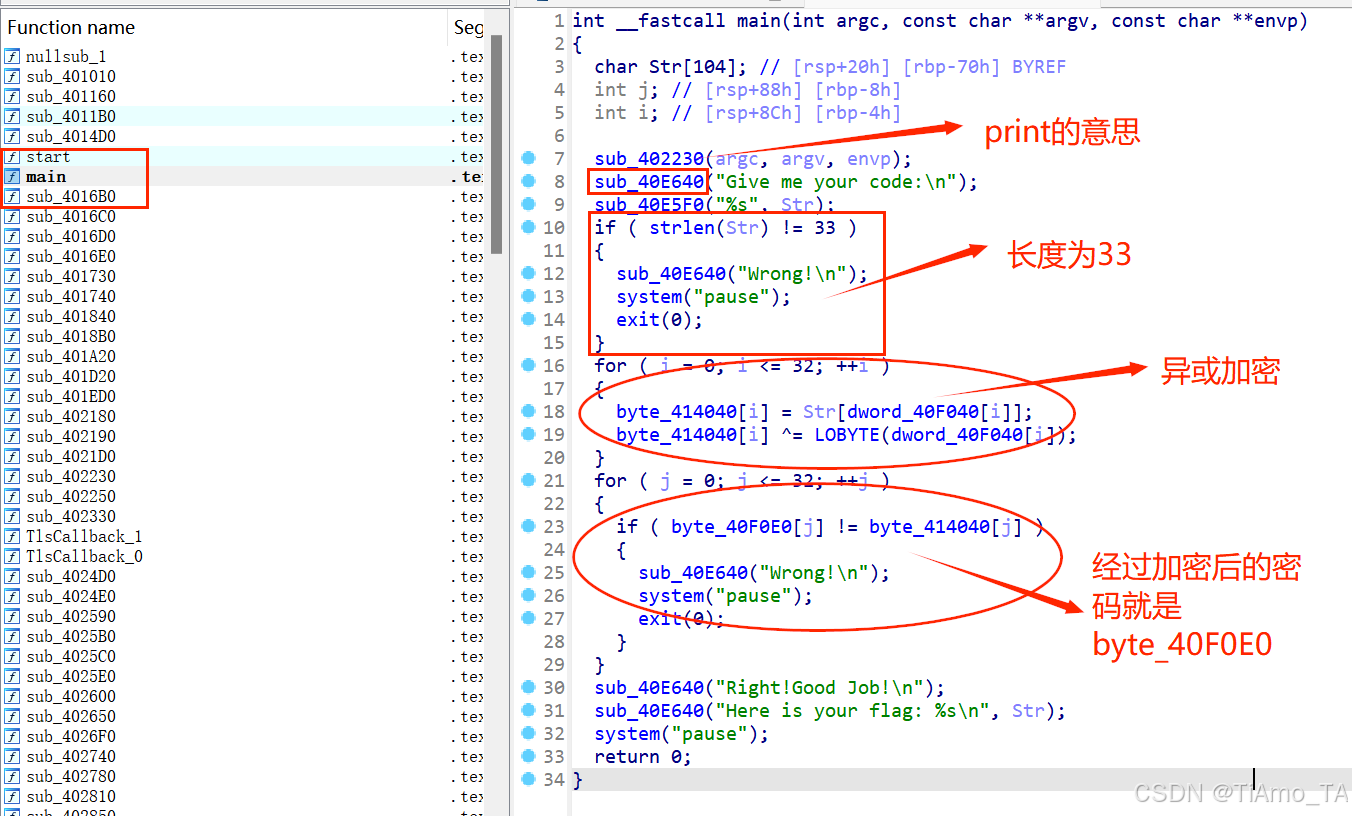

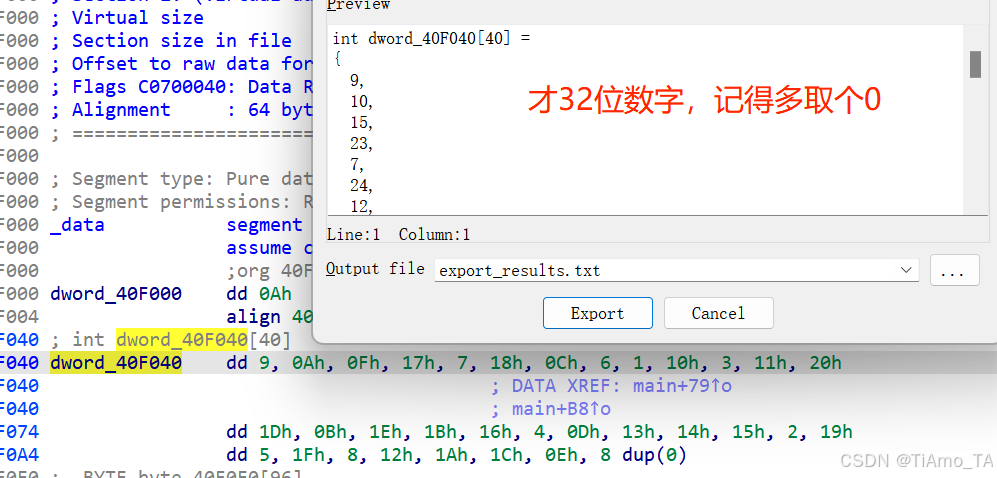

🆗,简单的一个加密,我们直接逆向反编译,写个脚本:

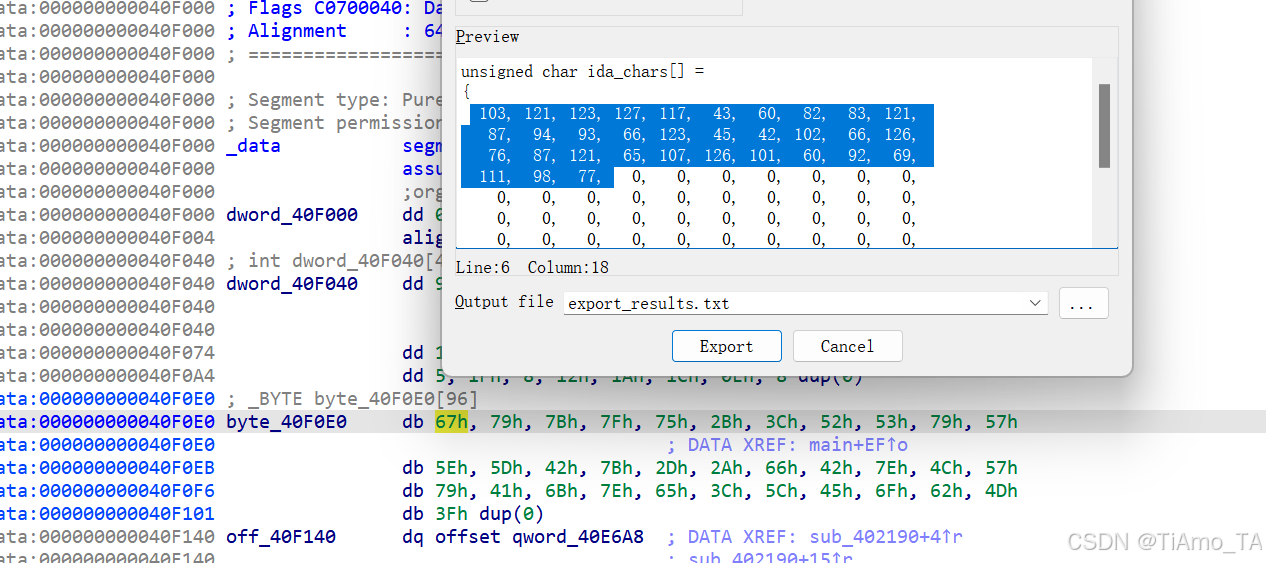

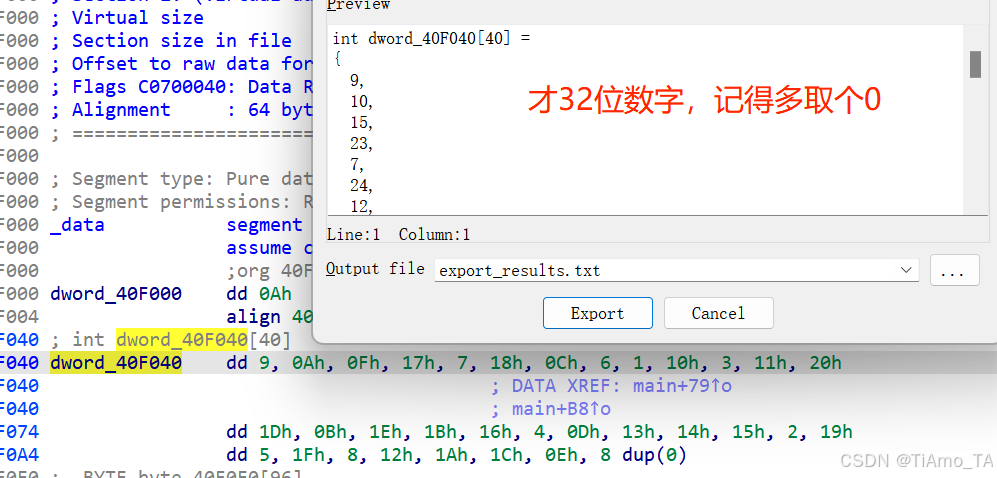

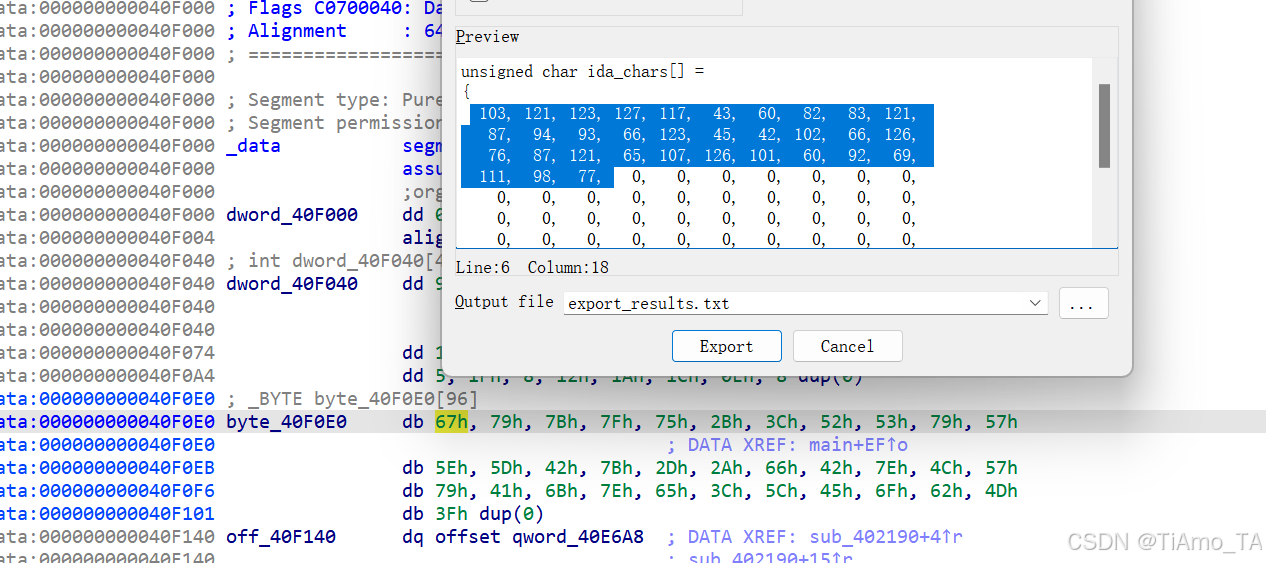

嗯,先取得最终的密码,我们跟进byte_40F0E0,提取数据。shift + E 就行。

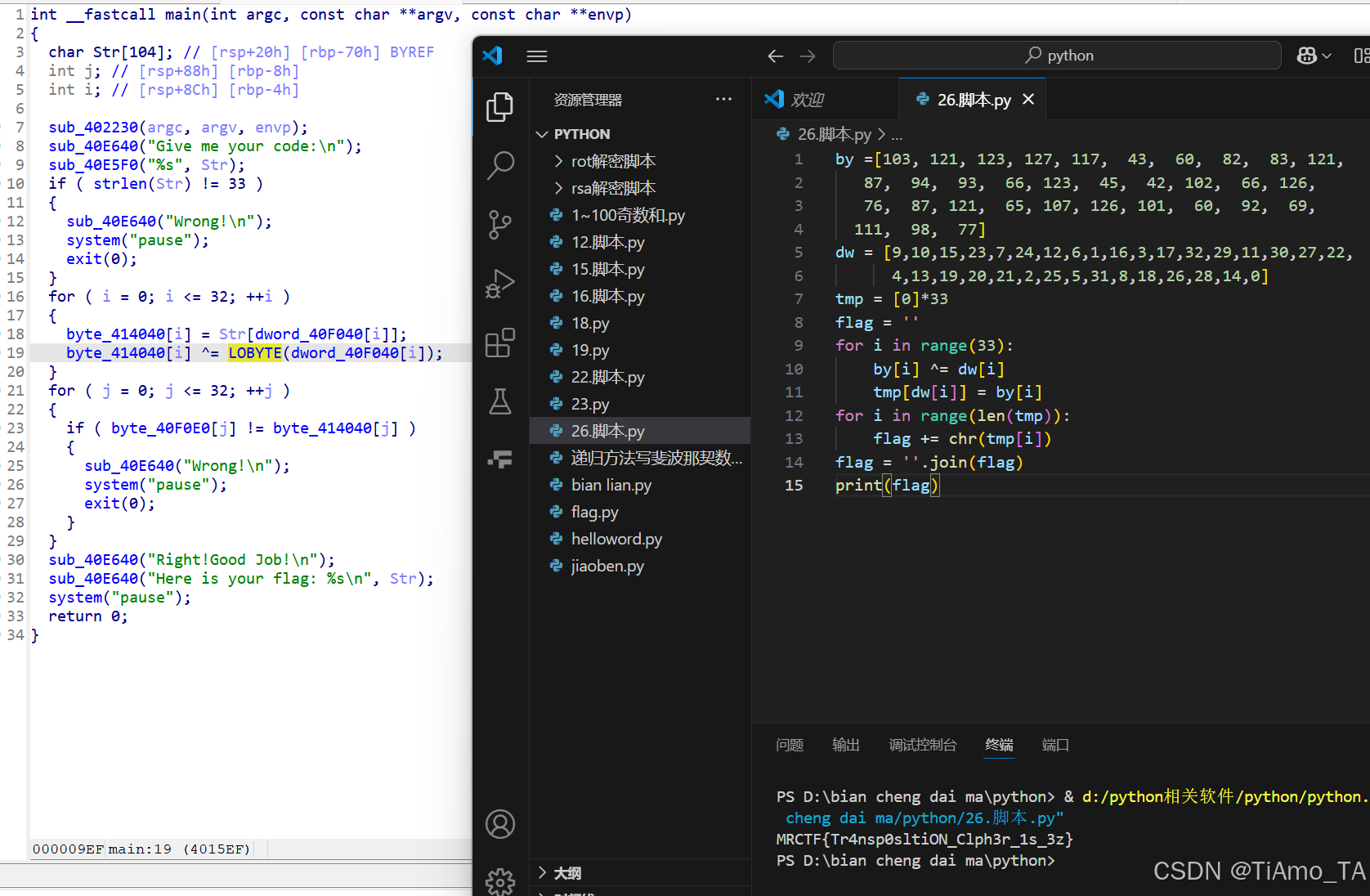

欧克,根据文本代码,我们写出脚本破解,如下图:

flag{Tr4nsp0sltiON_Clph3r_1s_3z}

打开文件是可执行程序.exe,打开看一下,顺便拖入ExeinfoPE 查询一下基本信息。如图。

无壳,且是64-bit,打开执行文件也没有什么特别的信息。那就 IDA-x64 分析吧。

🆗,简单的一个加密,我们直接逆向反编译,写个脚本:

嗯,先取得最终的密码,我们跟进byte_40F0E0,提取数据。shift + E 就行。

欧克,根据文本代码,我们写出脚本破解,如下图:

flag{Tr4nsp0sltiON_Clph3r_1s_3z}