网站建设私活软装设计ppt

0x00 前言

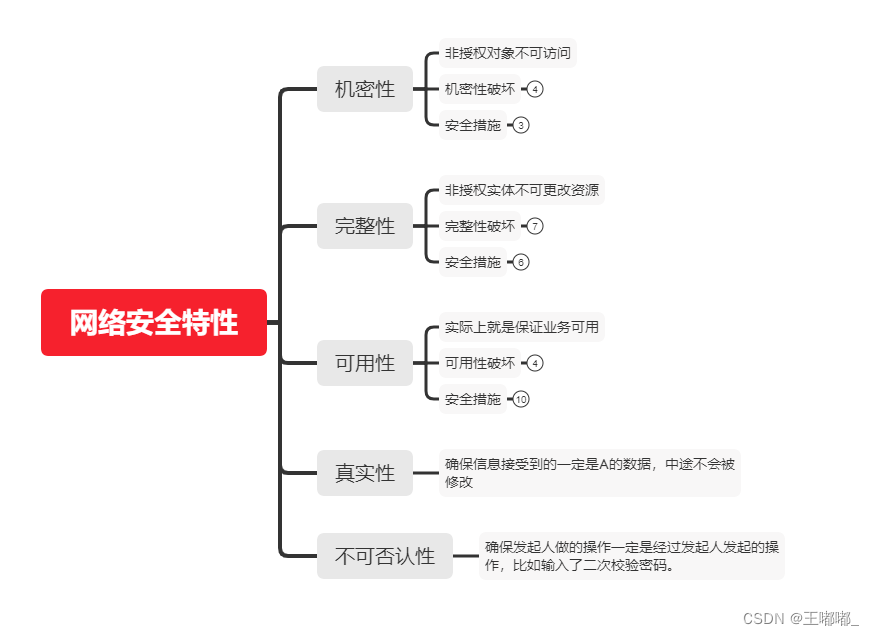

网络安全的特性包括,机密性,完整性,可用性,真实性和不可否认性。详细的内容可以参考如下的内容。

Xmind资源请下载~

0x01 机密性

机密性(Confidentiality)

意味着阻止未经授权的实体,无论是人还是进程访问信息资产。

换句话说,就是所有的资产都要做权限校验,避免出现资源被未授权的防火或者获取的情况。

机密性确保在数据处理的每个节点都实型必要的保密级别,并防止未经授权的披露。这一句话的含义是指在允许访问的资源中,也应该核实保密等级,避免出现未授权或者访客访问核心资产的情况。

当数据在网络中的系统和设备上存储和传输时,以及一旦到达目的地后,都应优先满足保密级别和要求,通过加密存储和传输的数据、实施严格的范文控制和数据分类分级,适当地开展人员数据保护程序培训的方式提供机密性。

攻击方可通过持续检测(Monitoring)系统,实施肩窥(Shoulder Surfing)攻击、盗取口令文件、破坏加密系统以及实施社工来威胁机密性。

Shoulder Surfing:指在输入密码的时候,后面的人非要升长脖子来看你密码的行为。在网络安全中指,攻击者通过从目标身后发现一些可用隐私消息,获取目标信息的过程,比如工作人员在公共场景下看预发布产品的代码,ppt,或者是一些其他的重要信息。

1.安全措施

- 静止状态数据加密

- 传输状态数据加密

- 访问控制技术

0x02 完整性

完整性(Integrity)

只有经过授权的实体才能修改资产,并且只能以经过授权的特定方式来进行修改。商店老板在商品卖出去之前,只要他愿意就可以随意修改价格,如果是已经卖出去之后,交易已经在进行中了,并且等待信用卡扣款了,此时不再允许价格的修改,不在老板能修改的权限内了。

1.完整性被破坏

1.1 攻击者入侵

攻击者可以通过恶意软件或者后门,木马等破坏系统的完整性。通常的防护方式:

- 严格的访问控制

- 入侵检测

- 哈希技术

1.2 无意破坏

授权用户会在无意间的错误操作影响系统或数据的完整性。

- 在磁盘空间已经满的时候,无意间删除了重要的配置文件,或者重要数据。

- 操作过程中,操作失误

有效防护措施:

- 精简用户的权限,尽可能少的提供选择和操作功能

- 在操作重要文件时,应该对操作或者文件做相对应保护

- 数据库仅允许授权用户修改

- 传输加密

- 重要内容备份,方便做回复

- 操作在条件允许的情况下可以回退

2.安全措施

- 哈希运算保证数据完整性

- 配置管理保证系统完整性

- 变更控制保证流程完整性

- 访问控制物理性以及技术性

- 软件数字签名

- 传输循环冗余校验 CRC

0x03 可用性

可用性(Availability)

用于确保授权用户能够可靠,及时地访问数据和资源。实际上就是保证业务可用

网络设备、计算机和应用程序都应该当提供充足的功能,并且能够按照预期的方式在可接受的性能水平上运行。并且这些设备都可以从奔溃中进行恢复

1.保障可用性

应该考虑到各种可能发生的事情,并且有相对应的应急方案

- 自然灾害(火灾,洪水,龙卷风)

- 硬件环境(硬件老化,停电)

- 人为操作(勿删,违规操作)

- 服务过载

2. 安全措施

- 独立磁盘冗余阵列(RAID)

- 磁盘阵列是由很多块独立的磁盘,组合成一个容量巨大的磁盘组,利用个别磁盘提供数据所产生加成效果提升整个磁盘系统效能。利用这项技术,将数据切割成许多区段,分别存放在各个硬盘上

- 简单的说就是可备份磁盘

- 集群技术

- 多节点技术,可以通过切换节点来容错

- 负载均衡

- 通过负载均衡来调节后台接口或者服务器的压力

- 冗余数据

- 冗余电源供给

- 软件和数据备份

- 磁盘映像

- 主机代管和异地备用基础设施

- 回滚功能

- 容灾切换配置

0x04 真实性

真实性(Authenticity)

信息系统的真实性是通过加密技术提供的。最真实性最深刻的就是区块链,区块链为了能够保障真实性,通过Hash的方式来确保数据的唯一性和不可修改。在网络上通常采用TLS也就是https来保证数据的真实性。

在一些app上会通过一些自用的加密手段,将每一个字段的数据都进行签名和加密,防止针对参数内容进行修改。

0x05 不可否认性

不可否认性(Nonrepudiation)

某人不能否认自己是特定行为的发起方。比如在一些操作中采用二次密码的方式,或者多因子校验,确保这个操作就是你本人发起的,后续操作发起人无法进行否认。

1.不可否认和真实性之间的区别

- 真实性确保的是你发送信息的内容不会被恶意串改,确保发起者就是发起者

- 不可否认性确保的是操作是你本人做的操作,但是个人认为不可否认性也是要依赖真实性存在的,比如说应对重放问题,中途内容被篡改问题。