坑梓做网站网站标题算关键词优化吗

关注这个专栏的其他相关笔记:[内网安全] 内网渗透 - 学习手册-CSDN博客

0x01:SAM 文件 & Windows 本地认证流程

0x0101:SAM 文件简介

Windows 本地账户的登录密码是存储在系统本地的 SAM 文件中的,在登录 Windows 的时候,系统会将用户输入的密码与 SAM 文件中的密码进行对比,如果相同,则认证成功,你就可以登录了。

SAM 文件存储在系统的 %SystemRoot%\system32\config\ 目录下,该文件用于存储本地所有用户的凭证信息。值得注意的是,哪怕我们能看到该文件,我们也是无法直接查看到文件内容的:

0x0102:Windows 本地认证流程

下图就是 Windows 本地认证的流程,这个流程每当我们进行登录时系统就会自动走一遍:

Windows 本地认证流程如下:

-

首先,用户注销、重启、锁屏后,操作系统会让 winlogon.exe 显示登录界面,接收用户输入的账号密码。

-

用户在 winlogon.exe 中输入账号密码后,winlogon.exe 会将明文密码发送到 lsass.exe 进程中。

-

lsass.exe 将收到的明文密码保存到内存中,并将明文密码进行 NTLM Hash 加密。

-

lsass.exe 将加密后的密码与 SAM 文件中的值进行比对,比对成功就允许登录,反之,登录失败。

Winlogon.exe 即 Windows Logon Process,是 Windows NT 用户登录程序,用于管理用户的登录和退出。

Lsass.exe 是微软 Windows 系统的一个安全机制,它用于控制本地安全和登录策略。

在进行本地认证的过程中,用来处理用户输入密码的进程 lsass.exe 会将用户的密码以明文形式存储一份在内存中,以供该进程将密码计算成 NTLM Hash 与 SAM 进行比对。我们后面使用 Mimikatz 来获取的明文密码,便是通过该进程读取到的。

即,若要让 Mimikatz 成功抓取密码,被抓密码的用户必须在该机器中登陆过,且明文密码被保存在了内存中。(关机重启后内存就刷新了,密码就消失了,也就抓不到了)

0x02:NTLM Hash & LM Hash 原理剖析

Windows 操作系统中的密码一般由两部分组成,一部分为 LM Hash,另一部分为 NTLM Hash。在 Windows 操作系统中,Hash 的结构通常如下:

username:RID:LM-HASH:NTLM-HASHLM Hash 简介 — DES 加密(可逆)

LM Hash 的全名为 “LAN Manager Hash”,是微软为了提高 Windows 操作系统的安全性而采用的散列加密算法,其本质是 DES 加密(DES 加密是可逆的,可被破解的)。

由于 LM Hash 比较容易被破解,微软又为了保证系统的兼容性,所以从 Windows Vista 和 Windows Server 2008 开始,LM Hash 默认是被禁用了(开始使用 NTLM Hash)。

LM Hash 明文密码被限定在 14 位以内,即,如果要停止使用 LM Hash,将用户的密码设置为 14 位以上即可。如果 LM Hash 被禁用了,攻击者通过工具抓取到的 LM Hash 通常为 “ad3b435b51404eead3b435b51404ee” 标示 LM Hash 为空值或者被禁用。

NTLM Hash 简介 — MD4 加密(不可逆)

NTLM Hash 是微软为了在提高安全性的同时保证兼容性而设计的散列加密算法。NTLM Hash 是基于 MD4 加密算法进行加密的。

个人版从 Windows Vista 以后,服务器版从 Windows Server 2003 以后,Windows 操作系统的认证方式均为 NTLM Hash。

为了解决 LM 加密和身份验证方案中固有的安全弱点,Microsoft 于 1993 年在 Windows NT 3.1 中引入了 NTLM 协议,下面是各个版本对 LM 和 NTLM 的支持:

0x0201:LM Hash 加密原理

这部分我们将以明文口令 Admin@123 为例一步一步的演示 LM Hash 加密的流程,以此加深大家对 LM Hash 加密的理解(下面加密流程中,字节之间是没有空格的,笔者这样写只是方便大家看清而已)。

第一步:将明文口令转换为其大写形式 => ADMIN@123

第二步:将大写的明文口令转换为十六进制字符串 => 41 44 4D 49 4E 40 31 32 33

字符串HEX转换hex转string,string转hex,hex转字符串,字符串转hex https://www.lddgo.net/string/hex

https://www.lddgo.net/string/hex

第三步:密码不足 14 字节要求用 0 补全,1Byte=8bit,上面十六进制字符串共 9 字节,还差 5 字节,我们需要用 00 补全,最终结果为:

41 44 4D 49 4E 40 31 32 33 00 00 00 00 00第四步:将上述编码每 7 个字节一组,分成两组:

第一组: 41 44 4D 49 4E 40 31

第二组: 32 33 00 00 00 00 00第五步:将每一组 7 个字节的十六进制转换为二进制:

第一组: 41 44 4D 49 4E 40 31

转化过程:41 => 4 1 => 0100 000144 => 4 4 => 0100 01004D => 4 D => 0100 110149 => 4 9 => 0100 10014E => 4 E => 0100 111040 => 4 0 => 0100 000031 => 3 1 => 0011 0001

转化后: 0100 0001 0100 0100 0100 1101 0100 1001 0100 1110 0100 0000 0011 0001第二组: 32 33 00 00 00 00 00

转化过程:32 => 3 2 => 0011 001033 => 3 3 => 0011 001100 => 0 0 => 0000 0000

转化后: 0011 0010 0011 0011 0000 0000 0000 0000 0000 0000 0000 0000 0000 0000第六步:每 7bit 一组末尾加零,再转化成十六进制得到 2 组 8 字节的编码:

第一组: 0100 0001 0100 0100 0100 1101 0100 1001 0100 1110 0100 0000 0011 0001

转换过程: 每 7 bit 一组末尾加零,并转化为十六进制:

0100 0000 => 40

1010 0010 => A2

0001 0010 => 12

1010 1000 => A8

1001 0100 => 94

0111 0010 => 72

0000 0000 => 00

0110 0010 => 62

转换后: 40 A2 12 A8 94 72 00 62第二组: 0011 0010 0011 0011 0000 0000 0000 0000 0000 0000 0000 0000 0000 0000

转换过程: 每 7 bit 一组末尾加零,并转化为十六进制:

0011 0010 => 32

0001 1000 => 18

1100 0000 => C0

0000 0000 => 00

0000 0000 => 00

0000 0000 => 00

0000 0000 => 00

0000 0000 => 00

转换后: 32 18 C0 00 00 00 00 00第七步:将前面步骤得到的两组 8 字节编码分别作为密钥,对字符串 KGS!@#$% 的十六进制值(4B47532140232425)进行 DES 加密:

DES 加密工具:DES加密工具.exe

被加密的明文: 4B47532140232425

第一组(密钥): 40A212A894720062

第二组(密钥): 3218C00000000000

第八步:将两次 DES 加密的结果拼接在一起就是最终的 LM Hash值:

6F08D7B306B1DAD4B75E0C8D76954A500x0202:NTLM Hash 加密原理

这部分我们将以明文口令 Admin@123 为例一步一步的演示 NTLM Hash 加密的流程,以此加深大家对 NTLM Hash 加密的理解(下面加密流程中,字节之间是没有空格的,笔者这样写只是方便大家看清而已)。

第一步:将明文口令转化为十六进制格式 => 41 64 6D 69 6E 40 31 32 33

第二步:将转化的十六进制再转化为 Unicode 格式(在每个字节后面补两个 0):

原始: 41 64 6D 69 6E 40 31 32 33

转 Unicode 格式: 4100 6400 6D00 6900 6E00 4000 3100 3200 3300

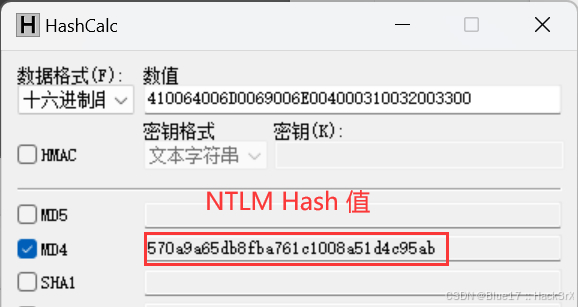

最终值: 410064006D0069006E004000310032003300第三步:对 Unicode 字符串进行 MD4 加密,生成 32 位的 NTLM Hash 值:

HashCalc 工具获取:HashCalc.exe

570a9a65db8fba761c1008a51d4c95ab

综上所属,如果我们有一个用户账号信息为:admin : Admin@123,那么其在 SAM 文件中的格式就长下面这样:

admin:RID:6F08D7B306B1DAD4B75E0C8D76954A50:570a9a65db8fba761c1008a51d4c95ab这里笔者简单介绍一下 RID:

在 WIndows 操作系统中,RID(Relative Identifier,相对标识符)是安全标识符(SID)的一部分,用于唯一标识用户账户、组或其他安全主体。

-

SID(Security Identifier,安全标识符): 是一个唯一标识用户、组或计算机账户的数字。它由两部分组成:域 SID 和 RID。

-

RID(Relative Identifier,相对标识符): 是 SID 中的一部分,用于区分同一域内的不同对象。每次创建新账户或组时,RID 会递增。

例如,一个用户账户的 SID 可能是 S-1-5-21-1234567890-1234567890-1234567890-1000,其中 1000 就是 RID。

常见的 RID 值有以下几个:

-

500=> 本地管理员账户。 -

501=> 来宾账户。 -

1000即以上 => 普通用户账户。