Web-Machine-N7靶机攻略

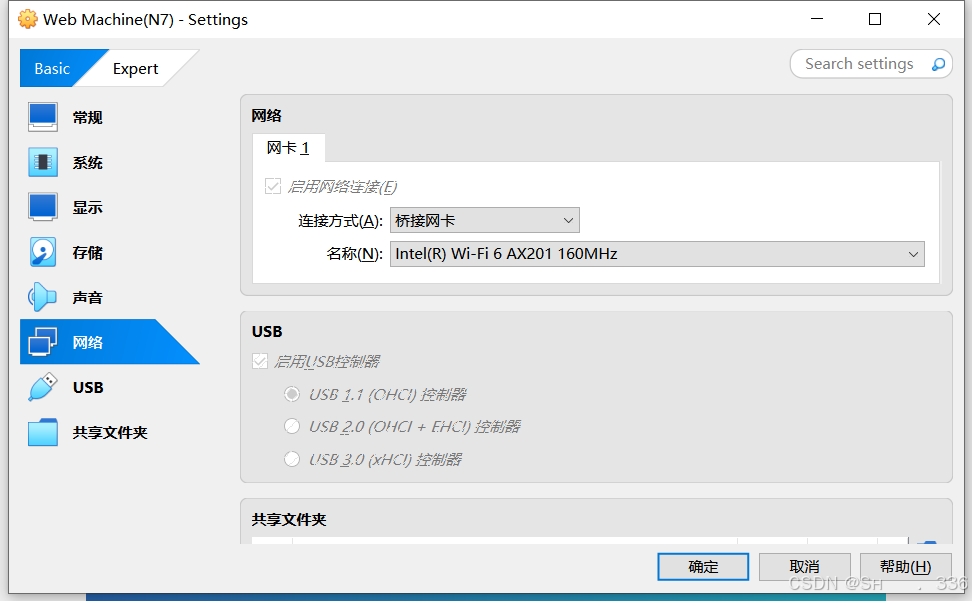

把靶机和kali都设置为桥接模式

对照靶机的物理地址,在kali扫描网段,找到靶机的IP

所以靶机的IP是172.16.2.23,端口只有80

去浏览器访问

去扫描一下靶机的虚拟目录

dirsearch -u "http://172.16.2.23"

访问一下这两玩意

没啥好看的,我们再扫一下目录文件

gobuster dir -u http://172.16.2.23 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x php,txt,html

这把多扫出来一个html文件,去看一下

这是一个可以上传文件的地方,我们尝试上传一个一句话木马

上传不成功,而且网址跳转到了本机地址,我们去抓包看下上传文件的包,但是我们点击提交查询并不会抓到包,那可能这个网站是在客户端设置为了我们提交数据的时候会跳转到本机地址,我们查看一下网页源代码

看来和我们猜想的没错,我们直接把这里改为靶机的地址就好了,继续去提交文件

这下就成功抓到包了,发送到重放器,看到flag已经出来一半了

放行,访问一下我们刚刚上传的木马

随便点点什么反应都没有,现在有点走投无路了说是,突然想起刚刚扫描靶机的时候有一个目录是403,我们去看下会不会有什么发现

看了源代码还是没有什么发现,这下真的走投无路了,那这个时候我只能去查找别的大佬的攻略了

看到了有大佬扫出来一个目录是enter_network,那我们去访问一下吧,没办法,自己扫不出来

扫到一个输入框,先尝试一下sql注入

1' or 1=1#

普通的sql注入不行,可能是POST传参了,抓包生成一个文档,让sqlmap去攻击

创建好文件后要记得给user和pass加参数

放到kali爆破数据库名

sqlmap -r "文件的绝对路径" --batch --dbs

得到数据库的名字是Machine

接下来爆破表名

sqlmap -r '/root/桌面/1.txt' -D Machine --batch --tables

得到表名login

最后爆数据

sqlmap -r '/root/桌面/1.txt' -D Machine -T login --batch --dump

得出用户名和密码,去登录一下

登录之后什么反应都没有,难到不是这样的么,又去查找了一下攻略,发现还有一个admin.php文件,我真是摇头苦笑了,去访问一下

说这个页面仅限管理员使用,可能有东西,查看一下源代码

发现这个cookie中的role好像是被base64编码了,我们拿去试一下

第一次url解码

第二次url解码

看到有等于号,我们进行base64解码

得到了一串md5编码,再去解码一下

得到的答案是admin

再去抓包修改一下数据包

把role的值改为admin然后放行

得到了另一半flag,所以整体的flag就是我们刚刚破解的密码FLAG{N7:KSA_01},饶了一大圈,还是回来了