pfsense部署二(ips基本使用)

目录

一 . 部署目标

二 .snort

Snort——全局设置

snort - 更新

snort - 接口

snort - IPS策略

snort - 预处理

上篇还有一点没写到,就是关于pfsense防火墙的时区设置,以下是配置过程:

设置的地方在系统->常规设置

这里我选的是我们windows用的时间更新服务器地址time.windows.com。时区当然选东部时区7或者选择asia/shanghai。

设置完可以验证一下,点击诊断->shell命令

输入date进行执行

一 . 部署目标

本实验将使用pfsense做IPS,在此之前我还是想介绍一下IPS是什么东西

入侵防御系统(IPS)是一种网络安全技术,旨在实时监控网络流量,检测、阻止和防御各种网络攻击和恶意活动。通过分析网络流量,IPS能够识别并拦截潜在威胁,如病毒、蠕虫、木马和拒绝服务攻击(DoS/DDoS)等。入侵检测系统(IDS)主要用于监控网络流量,发现潜在威胁并发出警报;而入侵防御系统(IPS)不仅具备IDS的功能,还能主动阻止恶意流量。两者常结合使用,提供全面的网络安全防护。

其实在我看来IPS就是IDS加上防火墙技术,通过两者的结合,对通过的流量包进行检测并处理,从而达到防御恶意包目的

二 .snort

而我们在pfsense部署IDS时,使用的是一个叫snort的软件

在1998年,Marty Roesch先生用C语言开发了开放源代码(Open Source)的入侵检测系统Snort.直至今天,Snort已发展成为一个多平台(Multi-Platform),实时(Real-Time)流量分析,网络IP数据包(Pocket)记录等特性的强大的网络入侵检测/防御系统(Network Intrusion Detection/Prevention System),即NIDS/NIPS.Snort符合通用公共许可(GPL——GNU General Pubic License),在网上可以通过免费下载获得Snort,并且只需要几分钟就可以安装并开始使用它。snort基于libpcap。

官方网址:https://www.snort.org/

首先我们先要在pfsense中下载一个snort插件,点击 系统->插件管理->可用插件,搜索snort,下载

接下来在配置snort之前,我们先要注册一个snort官方的账号,因为这个配置snort中有一步是要将Oinkcode值(一个账号只有一个 嗷~~)添加到snort配置中,

注册链接:Snort - Sign Up

相关信息都填好后就能在你输入的邮箱中收到一幅邮件,有一封【noreply@snort.org】的信件,请打开并按下【Confirm my account】,就注册好了,接着登入Snort帐户后,在左手边点一下【Oinkcode】,然后把右手边的序号复制下来,等一下需要输入到外挂程式中。

Snort——全局设置

在service> snort > global settings中把刚才的Oinkcode值填上

将【启用Snort GPLv2】与【启用ET Open】的块打勾

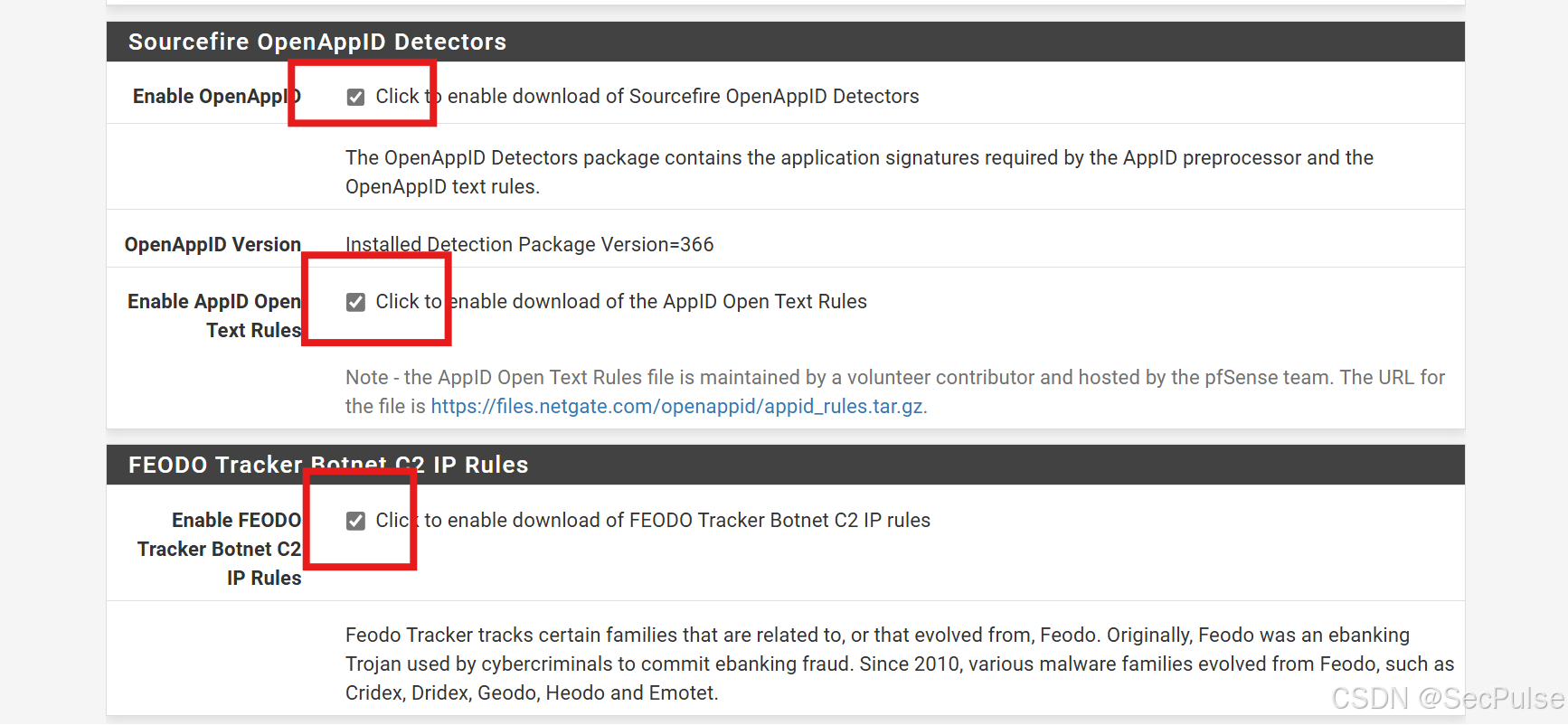

将【启用OpenAppID】、【启用AppID开放文本规则】与【启用FEODO Tracker Botnet C2 IP规则】的区块打勾。

规则更新设置:

– Update Interval:每日更新一次

– Update Start Time:半夜2点进行更新

常规设置:

– Remove Blocked Hosts Interval:将违反规格的来源封锁1小时

– 卸载后删除被阻止的主机:取消

– 卸载后保留 Snort 设置:勾选

最后按下【Save】离开设定页面。

snort - 更新

前往Service > Snort > Updates,在Update Your Rule Set底下有一个【Update Rules】按键,首次设置需要手动启动

启动后一定要确定有2的框框的md5值,如果没有,就在点一下1按钮,如果还没有,就先点那个橙色的按钮,在点1按钮,无论怎么点,最后保证有MD5值和Result的值是Success

snort - 接口

打开 Service > Snort >interfaces,将wan口加到snort中,

– Send Alerts to System Log:打勾

– 其余保持预设值

– Block Offenders:打勾,当Snort侦测到恶意封包时,会将来源封锁

– IPS Mode:Legacy mode,自动封锁来源,不需要在Alert页面中手动封锁

– Kill Stats:打勾

– Search Optimize:打勾

– 其余保持预设值

添加后记得点击图中标记处,来启动snort

snort - IPS策略

在WAN Categories底下,将【Resolve Flowbits】打勾,IPS Policy Selection可以先设置成 security,后面在根据情况改

下面这个也是,现将前两个启用,下面的视情况而定,记得保存

snort - 预处理

在这个页面,只需要更改以下的设定即可,其余保持预设值。

预处理器基本配置设置

– Enable Performance Stats:打勾

– Auto Rule Disable:打勾

应用程序ID检测

– 启用:打勾。(使用OpenAppID检测各种应用程序。默认不勾选。)

最后按下【Save】离开设定页面。

最后不要忘了在启动一下