华为DSVPN

目录

一、DSVPN简介

1.定义

2.为什么出现?

3.特点

二、实验

1.拓扑图

2.目的:

3.配置思路:

4.配置:

①基础数据通信

②配置Gre隧道

③配置IPsec保护

效果:

一、DSVPN简介

1.定义

动态智能VPN(Dynamic Smart Virtual Private Network),简称DSVPN,是一种在Hub-Spoke组网方式下为公网地址动态变化的分支之间建立VPN隧道的解决方案。

2.为什么出现?

使用传统的Gre over IPsec vpn需要通过总部转发,会出现以下的问题

-

总部在中转分支间的数据流时会消耗总部Hub的CPU及内存资源,造成资源紧张。

-

总部要对分支间的数据流封装和解封装,会引入额外的网络延时。

因此为了解决以上的问题出现的DSVPN(这并不是一个技术,而是一个解决方法),使用四大法宝

1.MGRE:一对多

2.NHRP:自动解析下一跳

3.动态路由

4.IPSec

NHRP的角色:

服务器:存储各个分部的内网与外网的映射关系

客户端:主动且周期性的向服务器发送NHRP请求消息,消息中可以根据内网的IP地址请求映射的公网IP地址

3.特点

①可以支持动态路由协议来传递报文

②支持一个入口有多个出口

③节省资源,无需分部之间的访问再通过总部转发

④既可在公网传输也可加密传输

⑤分部之间可互访

⑥一次性配置,后续再增加设备无需在防火墙修改配置

⑦网络进行了优化,屏蔽掉次优路径

二、实验

1.拓扑图

2.目的:

实现总部的PC能访问两个分部的PC,两个分部之间的PC能够互相访问并且流量并不通过FW1转发,传输在公网是gre over ipsec。

3.配置思路:

①基础数据通信

实现NAT访问R4的loopback8

②配置Gre隧道

1)创建tunnel接口

2)划分安全区域

3)通告ospf

4)mgre相关配置

5)配置NHRP

6)配置流量优化-捷径

③配置IPsec保护

4.配置:

①基础数据通信

(基础配置不展示,若不知道可查看我的其他相关文章配置)

FW1

[FW1-policy-security-rule-internet] rule name internet

[FW1-policy-security-rule-internet] source-zone trust

[FW1-policy-security-rule-internet] destination-zone untrust

[FW1-policy-security-rule-internet] source-address 172.16.1.0 mask 255.255.255.0

[FW1-policy-security-rule-internet] action permit

[FW1]nat-policy

[FW1-policy-nat] rule name nat

[FW1-policy-nat-rule-nat] source-zone trust

[FW1-policy-nat-rule-nat] destination-zone untrust

[FW1-policy-nat-rule-nat] source-address 172.16.1.0 mask 255.255.255.0

[FW1-policy-nat-rule-nat] action source-nat easy-ip

放行nhrp的流量为了学习通告

[FW1]se

[FW1-policy-security] rule name nhrp_out

[FW1-policy-security-rule-ospf_out] source-zone local

[FW1-policy-security-rule-ospf_out] action permit

[FW1-policy-security] rule name nhrp_in

[FW1-policy-security-rule-ospf_in] destination-zone local

[FW1-policy-security-rule-ospf_in] action permit

测试:

②配置Gre隧道

总部FW1

[FW1]interface Tunnel0

[FW1-Tunnel0] ip address 100.1.1.1 255.255.255.0

[FW1-Tunnel0] tunnel-protocol gre p2mp

[FW1-Tunnel0] source GigabitEthernet1/0/0

[FW1-Tunnel0] ospf enable 1 area 0.0.0.0

[FW1-Tunnel0] ospf network-type p2mp

[FW1-Tunnel0] nhrp entry multicast dynamic # NHRP 服务器开启动态组播

[FW1-Tunnel0] nhrp network-id 1

[FW1-Tunnel0]service-manage ping permit #这个千万别忘记

[FW1-Tunnel0]nhrp redirect #重定向

划分区域

[FW1]firewall zone trust

[FW1-zone-trust]add int tu 0

分部FW2、3

[FW2]interface Tunnel0

[FW2-Tunnel0] ip address 100.1.1.2 255.255.255.0

[FW2-Tunnel0] tunnel-protocol gre p2mp

[FW2-Tunnel0] source GigabitEthernet1/0/0

[FW2-Tunnel0] ospf network-type p2mp

[FW2-Tunnel0] ospf enable 1 area 0.0.0.0

[FW2-Tunnel0] service-manage ping permit

[FW2-Tunnel0] nhrp shortcut

[FW2-Tunnel0] nhrp network-id 1

[FW2-Tunnel0] nhrp entry 100.1.1.1 14.14.14.1 register

#内网地址(隧道接口IP地址) #外网地址(外接口IP地址)

[FW2]firewall zone trust

[FW2-zone-trust]add int tu0

[FW3]interface Tunnel0

[FW3-Tunnel0] ip address 100.1.1.3 255.255.255.0

[FW3-Tunnel0] tunnel-protocol gre p2mp

[FW3-Tunnel0] source GigabitEthernet1/0/0

[FW3-Tunnel0] ospf network-type p2mp

[FW3-Tunnel0] ospf enable 1 area 0.0.0.0

[FW3-Tunnel0] service-manage ping permit

[FW3-Tunnel0] nhrp shortcut

[FW3-Tunnel0] nhrp network-id 1

[FW3-Tunnel0] nhrp entry 100.1.1.1 14.14.14.1 register

[FW3]firewall zone trust

[FW3-zone-trust]add interface tu 0

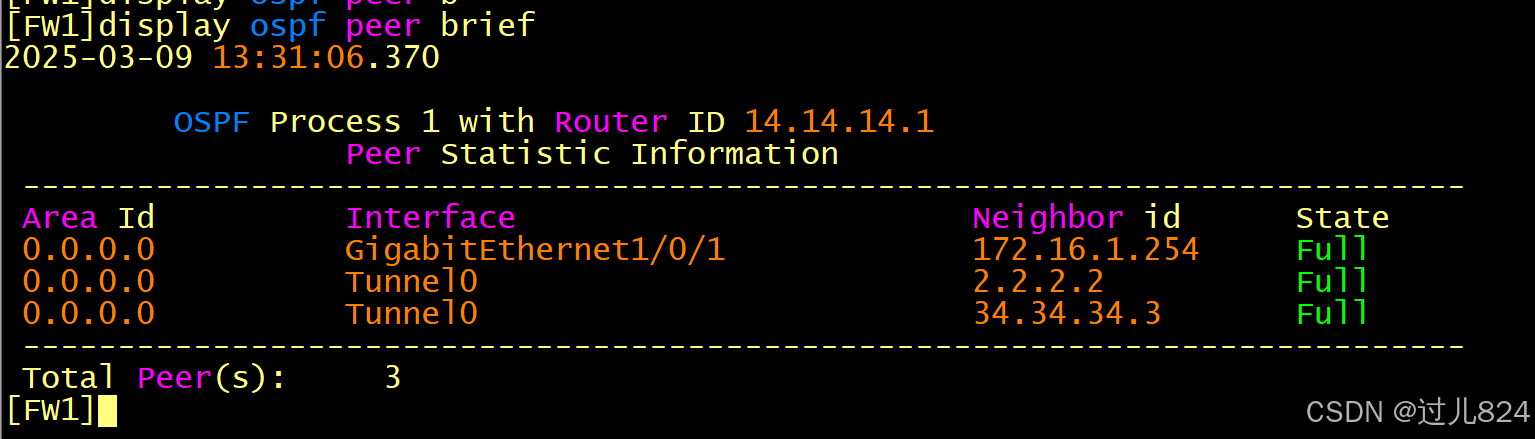

测试:

NHRP重定向效果:

NHRP重定向效果:

③配置IPsec保护

[FW1]ike proposal 5

[FW1-ike-proposal-5] encryption-algorithm aes-128

[FW1-ike-proposal-5] dh group14

[FW1-ike-proposal-5] authentication-algorithm sha1

[FW1-ike-proposal-5] authentication-method pre-share

[FW1-ike-proposal-5] integrity-algorithm hmac-sha2-256

[FW1-ike-proposal-5] prf hmac-sha2-256

[FW1]ike peer a

[FW1-ike-peer-a]pre-shared-key Huawei@123

[FW1-ike-peer-a]undo version 2

[FW1-ike-peer-a]ike-proposal 5

[FW1]ipsec proposal p

[FW1-ipsec-proposal-p] esp authentication-algorithm sha1

[FW1-ipsec-proposal-p] esp encryption-algorithm aes-128

保护:

[FW1]ipsec profile a

[FW1-ipsec-profile-a] ike-peer a

[FW1-ipsec-profile-a] proposal p

效果:

总部访问分部

分部之间的访问

当分部的PC之间互相访问时,抓通往总部FW1的包没有报文,虽然查看路由表时下一跳为总部FW1的tunnel0接口,但NHRP的邻居表优先级更高(重定向的作用)