网站建设來选宙斯站长免费开店的平台有哪些

目录

第22关 越权修改密码

1.打开靶场

2.源码分析

3.越权修改密码

(1)获取渗透账号

(2)越权修改aaaaa账号的密码

(3)修改aaaaa用户密码渗透成功

(4)水平越权修改mooyuan账号的密码

(5)水平修改mooyuan用户密码渗透成功

(6)垂直越权修改admin账号的密码

(7)垂直修改admin用户密码渗透成功

本文通过《webug4.0靶场通关笔记13- 第22关越权修改密码》来进行逻辑漏洞中的越权漏洞渗透实战。

第22关 越权修改密码

越权漏洞是指系统未能对用户访问权限进行充分验证,导致用户可以访问或操作超出其权限范围的资源。根据操作类型可分为水平越权和垂直越权,具体如下表所示。

| 类型 | 描述 | 典型案例 |

|---|---|---|

| 水平越权 | 访问同权限级别其他用户的资源 | 查看他人订单/个人信息 |

| 垂直越权 | 执行更高权限级别的操作 | 普通用户执行管理员功能 |

1.打开靶场

http://192.168.71.1/webug4/control/auth_cross/cross_auth_passwd.php

使用用户名admin和密码admin登录进入到如下界面

进入到如下修改密码的页面

http://192.168.71.1/webug4/control/auth_cross/cross_auth_passwd2.php?id=1

2.源码分析

如下修改用户名密码时只判断是否是登录状态,而没有判断是否是该用户,更没有判断旧密码是否一样,除了判断参数为空外,也没有什么有意义的判断,故而存在越权修改密码的漏洞

<?phprequire_once "../../common/common.php";

if (!isset($_SESSION['user'])) {header("Location:../login.php");

}if (isset($_POST['oldPassword']) && isset($_POST['newPassword']) && isset($_GET['id'])) {if (!empty($_POST['oldPassword']) && !empty($_POST['newPassword']) && !empty($_GET['id'])) {$oldPassword = $_POST['oldPassword'];$newPassword = $_POST['newPassword'];$id = $_GET['id'];$sql = "UPDATE user_test SET password = '{$newPassword}' WHERE id = {$id}";$row = $dbConnect->query($sql);if ($row) {echo "<script>alert('ok')</script>";}}

}require_once TPMELATE."/cross_auth_passwd_2.html";3.越权修改密码

(1)获取渗透账号

在进行SQL漏洞渗透的过程中,了解到user_test有两个账号,分别是admin以及aaaaa

从上图可知两个账号分别为普通账户和管理员账户,为了测试水平越权功能,直接操作数据库表,增加一个新用户,用户名为mooyuan,密码为mooyuan,这个用户的id为3,如下所示。

接下来验证是否可以成功登录,输入用户名mooyuan和密码mooyuan,如下所示点击Go

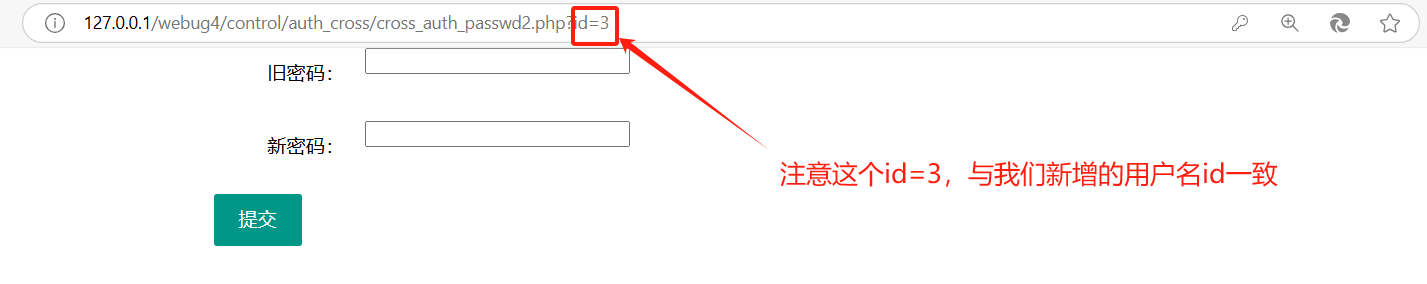

点击Go后登录成功,同样进入了登陆的修改密码界面,这时注意URL中尾部字段为id=3,正好是我们新增的这个mooyuan用户名的id号。

(2)越权修改aaaaa账号的密码

admin账号的修改密码URL如下所示,其id=1

http://192.168.71.1/webug4/control/auth_cross/cross_auth_passwd2.php?id=1

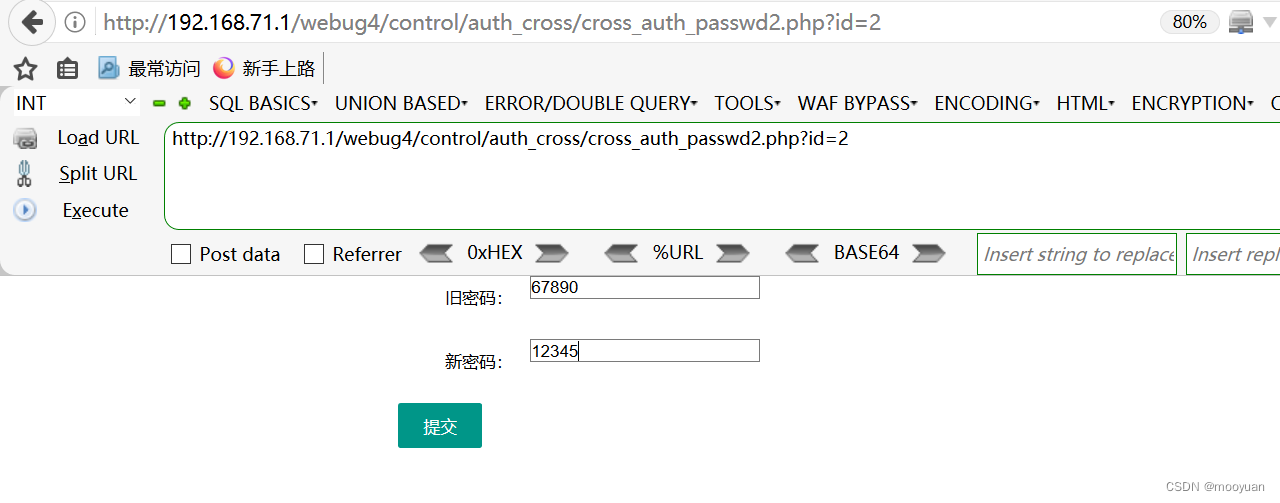

将id=1改为id=2,如下所示

http://192.168.71.1/webug4/control/auth_cross/cross_auth_passwd2.php?id=2

随便输入旧密码67890新密码12345,然后点击提交

提示修改成功

(3)修改aaaaa用户密码渗透成功

尝试使用aaaaa和新改的密码12345登录

登录成功,可以渗透成功。查看数据库也可以看到密码修改成功,如下所示

(4)水平越权修改mooyuan账号的密码

接下来在aaaaa用户登陆的基础上,修改mooyuan账号,登陆后URL如下所示。

http://127.0.0.1/webug4/control/auth_cross/cross_auth_passwd2.php?id=2登陆后进入的页面如下所示。

将URL尾部的id=2修改为id=3,然后刷新,如下所示

http://127.0.0.1/webug4/control/auth_cross/cross_auth_passwd2.php?id=3

此时旧密码随便写55555,新密码设置为54321,然后点击提交

提示密码修改成功,这代表系统提示id=3的用户密码修改成功

(5)水平修改mooyuan用户密码渗透成功

使用用户名mooyuan和上一步修改的密码54321尝试登录,如下所示。

http://127.0.0.1/webug4/control/auth_cross/cross_auth_passwd.php

点击Go后提示登陆成功,进入了修改密码页面,说明密码修改成功。

此时我们查询数据库的表,确认mooyuan账号的密码已经改为了54321,说明水平越权成功,aaaaa用户可以修改mooyuan账号的密码。

(6)垂直越权修改admin账号的密码

接下来我们验证是否可以在mooyuan账号登陆的情况下修改admin账号的密码

将URL尾部的id=3修改为id=1,然后刷新,如下所示

http://127.0.0.1/webug4/control/auth_cross/cross_auth_passwd2.php?id=1

此时旧密码随便写33333,新密码设置为admin123,然后点击提交。

提示密码修改成功,这代表系统提示id=1的用户密码修改成功

(7)垂直修改admin用户密码渗透成功

使用用户名admin和上一步修改的密码admin123尝试登录,如下所示。

http://127.0.0.1/webug4/control/auth_cross/cross_auth_passwd.php

点击Go后提示登陆成功,进入了修改密码页面,说明密码修改成功。

此时我们查询数据库的表,确认admin账号的密码已经改为了admin123,说明垂直越权成功,mooyuan用户可以修改admin账号的密码。

此时我们查询数据库的表,确认admin账号的密码已经改为了admin123,说明垂直越权成功,mooyuan用户可以修改admin账号的密码。