计算机网络自顶向下方法36——网络层 网络地址转换 网络安全(防火墙、入侵检测系统)

网络层深度解析(五):网络地址转换

NAT是一种广泛部署在网络边缘(如家庭路由器、企业网关)的技术,它通过地址重写,实现了用少量公有IP地址支撑大量内部主机同时访问互联网的目的。

一、NAT 的诞生背景与核心价值

1. 问题:IPv4地址耗尽

-

IPv4地址空间仅约42亿个,且分配不均,早已无法满足全球爆炸式增长的联网设备需求。

-

为一个家庭或小型企业的每一台设备都分配一个公网IP地址变得不现实且成本高昂。

2. 解决方案:NAT的核心思想

-

地址复用:允许一个机构内部使用私有IP地址空间,仅需要一个或少数几个公有IP地址即可让所有内部主机访问互联网。

-

位置:NAT功能集成在连接内部网络和公共互联网的网关路由器上,这个路由器通常被称为 NAT路由器。

3. 私有地址空间

IANA保留了以下三段地址作为私有IP地址,这些地址只能在内部网络使用,不能在公网上被路由:

-

10.0.0.0/8 -

172.16.0.0/12 -

192.168.0.0/16

二、NAT 的工作原理:基础地址转换

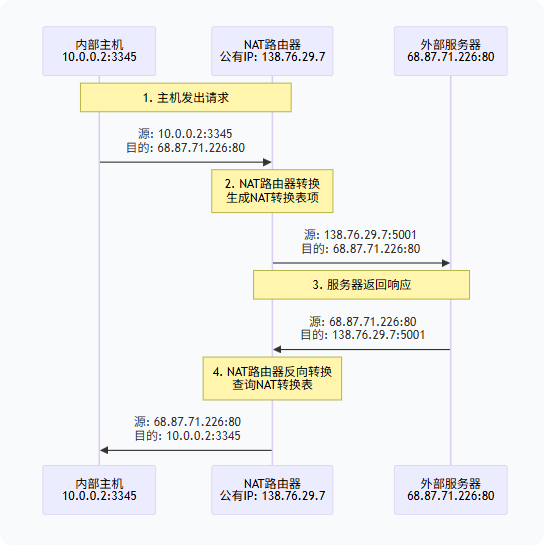

为了更直观地理解NAT的工作流程,下图展示了一个内部主机访问外部服务器的完整报文地址变化过程:

NAT路由器的工作细节:

-

出站数据包(内部 -> 外部)

-

接收:NAT路由器从内网接口收到一个数据包,其IP首部包含:源IP=

10.0.0.2,源端口=3345;目的IP=68.87.71.226,目的端口=80。 -

改写:路由器将该数据包的源IP替换为自己的公有IP

138.76.29.7,并为一个新的源端口(如5001)。这个过程称为 (SNAT)。 -

记录:在NAT转换表中创建一条记录:

(10.0.0.2, 3345) <-> (138.76.29.7, 5001)。 -

发送:将改写后的数据包转发到公网。

-

-

入站数据包(外部 -> 内部)

-

接收:NAT路由器从公网接口收到一个响应数据包,其IP首部包含:目的IP=

138.76.29.7,目的端口=5001。 -

查询:路由器在NAT转换表中查找目的端口

5001对应的内部映射。 -

改写:根据查到的记录,将数据包的目的IP替换为

10.0.0.2,目的端口替换为3345。这个过程称为 (DNAT)。 -

发送:将改写后的数据包转发到内部网络。

-

三、NAT 穿透问题:对P2P应用的挑战

1. 问题本质

NAT隐藏了内部网络的拓扑结构,外部主机无法主动发起与内部主机的连接,因为它不知道内部主机的私有IP,也无法在NAT转换表中找到对应的映射。这破坏了互联网的端到端原则。

2. 典型场景

在P2P文件共享或视频通话中,双方可能都位于不同的NAT之后。如果双方都不能主动发起连接,则连接无法建立。

3. 解决方案

-

静态配置:在NAT路由器上手动配置端口转发,将特定端口的流量永远指向某个内部主机。适用于服务器。

-

通用即插即用:允许内部主机与NAT路由器通信,请求路由器动态创建端口映射。

-

中继:双方都与一个拥有公网IP的服务器连接,所有通信都通过该服务器中转(如早期的Skype)。这会增加服务器负载和延迟。

-

连接反转:如果只有一方在NAT后,另一方是公网主机,则由在NAT后的主机主动向公网主机发起连接。

四、NAT 的争议与优缺点

1. 优点

-

极大地节省了IPv4地址:这是NAT最主要的价值。

-

一定的安全性和隐私性:外部网络无法直接看到内部网络的结构,隐藏了内部主机,提供了天然的防火墙功能。

-

网络控制简便:ISP可以为客户只分配一个IP地址,简化了管理。

2. 缺点

-

违反端到端原则:NAT被认为是对互联网原始设计的“破坏”,使得网络层不再为所有主机提供统一的寻址。

-

性能开销:需要修改每个数据包的IP地址和端口,并计算新的校验和。

-

阻碍了创新:许多新的网络协议(尤其是P2P应用)需要额外的复杂性来解决NAT穿透问题。

-

复杂性:增加了网络的复杂性,使得配置、诊断和故障排除更加困难。

总结

| 方面 | 核心要点 |

|---|---|

| 工作原理 | SNAT + DNAT,通过查询和维护NAT转换表,重写IP数据包的地址和端口号。 |

| 关键组件 | NAT路由器、NAT转换表、公有IP地址、私有IP地址。 |

| 主要价值 | 地址复用,有效缓解了IPv4地址耗尽危机。 |

| 主要问题 | NAT穿透困难,破坏了P2P通信,违反了端到端原则。 |

NAT作为一个“权宜之计”,成功地延长了IPv4的寿命,但它本质上是一个“打补丁”的解决方案。理想的长期解决方案仍然是向IPv6的全面过渡,因为IPv6巨大的地址空间从根本上消除了对NAT的需求。然而,由于部署的缓慢,NAT在可预见的未来仍将继续扮演重要角色。

网络层安全基石:防火墙与入侵检测系统

防火墙和入侵检测系统是部署在网络边界和内部,用于检查和过滤流量、保护网络免受攻击的核心安全设备。

一、防火墙

防火墙是介于内部可信网络和外部不可信网络(如互联网)之间的一个** choke point(瓶颈点),所有进出的流量都必须经过它,并强制执行组织的安全策略**。

1. 防火墙的工作机制:基于策略的包过滤

防火墙根据一组预定义的规则,对每个数据包进行检查,决定是允许其通过还是丢弃。

2. 传统包过滤防火墙的检查依据:

-

源IP地址、目的IP地址:例如,可以阻止来自某个已知恶意IP的所有流量。

-

源端口号、目的端口号:例如,可以阻止所有外部主机访问内部网络的特定服务端口(如Telnet: 23)。

-

协议类型:如TCP、UDP、ICMP。

-

TCP标志位:如SYN、ACK。可以设置规则只允许已建立的连接(ACK位已设置)的包进入,从而阻止外部主机主动发起新连接。

-

网络接口:数据包到达或离开的物理接口。

3. 示例规则:

| 动作 | 源IP | 目的IP | 协议 | 目的端口 | 说明 |

|---|---|---|---|---|---|

| 允许 | 内部网络 | 任意 | TCP | 80 | 允许内部用户访问外部Web |

| 允许 | 任意 | 内部网络 | TCP | 80 | 允许外部用户访问我们的Web服务器 |

| 拒绝 | 任意 | 内部网络 | TCP | 23 | 禁止所有外部Telnet连接 |

| 允许 | 任意 | 内部网络 | TCP | >1023 | 允许外部对高端口号的回复(用于内部发起的连接) |

4. 更高级的防火墙:

-

状态化防火墙:不仅检查单个包,还跟踪TCP连接的状态。它能理解“这是一个已建立连接的回复包”而放行,而简单的包过滤器可能无法理解这种上下文。

-

应用网关:工作在第5层(应用层),深度检查应用层数据(如HTTP请求内容)。

二、入侵检测系统

1. 防火墙的局限性

防火墙像一座城堡的大门,但它有局限性:

-

无法检测到被允许流量中隐藏的攻击(例如,一个看似正常的Web请求,其实包含了SQL注入攻击代码)。

-

对内部发起的攻击无能为力。

2. IDS的角色:网络“安保摄像头”

IDS是一个监控系统,它不像防火墙那样主动阻断流量,而是被动地深度检查网络中的流量,寻找恶意活动的迹象。

3. IDS的工作机制:

-

部署:通常部署在网络内部的关键节点,可以监控整个网段的流量。

-

检测方法:

-

基于特征的检测:维护一个庞大的攻击特征数据库(就像病毒库)。当监测到的流量与某个已知攻击特征匹配时,就会产生警报。

-

优点:对已知攻击准确率高。

-

缺点:无法检测零日攻击(未知的新攻击)。

-

-

基于异常的检测:首先观察“正常”的流量模式是什么样的(建立基线),然后当流量出现显著偏离正常模式时,就产生警报。

-

优点:有潜力检测未知攻击。

-

缺点:误报率可能很高。

-

-

4. 入侵防御系统

IPS是IDS的演进,它被串联在网络路径中。当IPS检测到恶意流量时,它不仅会报警,还会主动地丢弃数据包或切断连接,从而实时阻止攻击。

总结对比

| 设备 | 防火墙 | 入侵检测系统 |

|---|---|---|

| 核心功能 | 访问控制,执行策略 | 威胁检测,监控告警 |

| 工作层次 | 主要在网络层和传输层 | 深度检查,可达应用层 |

| 部署方式 | 串联(必经之路) | 旁路(镜像流量) |

| 主要动作 | 允许 / 拒绝 | 警报 / (IPS可执行阻止) |

| 类比 | 边境检查站 | 安保摄像头与巡逻队 |

在一个完整的安全体系中,防火墙负责建立第一道坚固的防线,定义基本的通行规则;而IDS/IPS则提供更深层的检测和响应能力,应对更隐蔽和复杂的威胁。它们通常协同工作,共同构成纵深防御体系,保护网络免受内外攻击。