KingbaseES:从MySQL兼容到权限隔离与安全增强的跨越

摘要:本文阐述了金仓数据库KingbaseES在权限隔离与安全方面相较于MySQL的显著增强。文章首先分析了MySQL在权限粒度、多用户多业务场景隔离及超级用户权限集中等方面的局限性。进而重点解析了KingbaseES通过“三权分立”模型(区分系统管理员、安全管理员、审计管理员)、多维度隔离策略(用户角色、模式、表空间)以及可精确至列级的细粒度权限控制,实现从MySQL功能兼容到安全能力超越的转变,为金融、医疗等高安全需求场景提供了坚实的数据安全支撑。

1 开篇:数据安全时代的数据库权限隔离重要性

在当今的数字化时代,数据已经成为企业的核心资产,而数据库作为数据的存储和管理核心,其安全性直接关系到企业的生存与发展。权限管理作为数据库安全的第一道防线,其重要性不言而喻。MySQL作为一款广泛使用的开源数据库,虽然功能强大且用户基础广泛,但在权限隔离方面存在着诸多局限性,难以满足高安全需求场景的要求。

金仓数据库KingbaseES作为国产数据库的领军者,不仅实现了与MySQL的高度兼容,更在权限隔离和安全增强方面实现了质的飞跃。本文将深入探讨MySQL在权限管理方面的局限,详细解析KingbaseES如何通过创新的"三权分立"模型和细粒度权限控制机制,实现从功能兼容到功能增强的跨越,为各类关键业务场景提供坚实的数据安全基础。

2 MySQL权限管理机制及其局限性

2.1 MySQL权限管理基础

MySQL的权限管理系统以用户为核心,每个用户通过"用户名@主机名"的组合进行唯一标识。这种设计允许管理员精确控制用户从特定主机的访问,为数据库安全提供了基础保障。

MySQL的权限体系涵盖了多个层级:全局层级权限作用于整个MySQL服务器实例,数据库级权限针对特定数据库,表级权限限定于单个表,而列级权限则可精确到表的特定列。从权限类型来看,MySQL支持数据操作权限(SELECT、INSERT、UPDATE、DELETE)、数据定义权限(CREATE、ALTER、DROP)以及管理权限(如CREATE USER、GRANT OPTION等)。

在表面上看,MySQL的权限体系似乎十分完善,但在实际的高安全需求场景中,这一体系却暴露出严重不足。

2.2 MySQL权限隔离的主要局限性

2.2.1 权限粒度不足

MySQL最明显的局限性在于其权限粒度不够细致。虽然理论上支持列级权限,但在实际应用中,这种列级权限控制功能有限,且管理复杂。例如,在一个电商平台的商品表中,如果希望数据分析人员只能访问商品名称、价格和库存数量等非敏感字段,而无法查看成本价等敏感信息,在MySQL中实现这一需求将面临巨大挑战。

通常的做法是创建视图,但这种方式增加了管理的复杂性。相比之下,KingbaseES可以直接在列级别进行权限控制,大大简化了权限管理流程。

-- MySQL中只能授予整个表的权限,无法精确到列

GRANT SELECT ON products TO 'analyst'@'localhost';-- KingbaseES中可以精确控制到列级别

GRANT SELECT(name, price, stock) ON products TO analyst_role;2.2.2 缺乏有效的权限隔离

MySQL权限体系最严重的问题在于缺乏有效的权限隔离机制,特别是超级用户权限过度集中。拥有ALL PRIVILEGES的MySQL数据库管理员几乎可以在数据库中执行任何操作:访问所有数据、创建和删除用户、修改系统配置,甚至关闭数据库服务。

这种"万能楼管"式的设计虽然方便了管理,但也带来了巨大的安全风险。一旦超级用户账户被泄露或滥用,将导致灾难性后果。在金融、政务、医疗等对数据安全要求极高的场景中,这种权限集中模式完全无法满足安全需求。

2.2.3 多用户多业务场景下的隔离不足

在企业环境中,一个数据库系统通常需要同时支持多个业务部门或应用系统。例如,一个同时支持电商和金融业务的数据库系统中,电商用户需要访问订单表和商品表,而金融用户则需要访问账户表和交易记录表。

在MySQL的权限体系下,很难实现不同业务数据的严格隔离。即使通过精细的权限设置,也难以完全避免用户意外访问到不应访问的数据。这种跨业务的数据访问风险在高度监管的行业中是不可接受的。

3 KingbaseES权限隔离与安全增强的核心特性

3.1 革命性的"三权分立"安全模型

KingbaseES最具创新性的安全特性是其"三权分立"模型,这一模型彻底解决了传统数据库系统中权限过度集中的问题。

3.1.1 三权分立的基本原理

KingbaseES将传统数据库管理员的权限一分为三,分配给三个相互独立且相互制约的角色:

- 系统管理员(system):负责数据库的日常运维管理,如启动停止服务、备份恢复、性能优化等。但系统管理员无法访问业务数据,也无法管理安全策略和审计信息。

- 安全管理员(sso):负责安全管理,包括用户和角色管理、安全策略制定等。但安全管理员不能进行日常运维操作,也无法查看审计记录。

- 审计管理员(sao):负责数据库的审计工作,包括制定审计规则、查看审计记录等。审计管理员独立于运维和安全体系,确保审计数据的真实性和完整性。

这种设计实现了权力的有效制衡,彻底杜绝了超级用户权限过大的问题。三个角色各司其职,又相互监督,形成了一个完整的内部监管闭环。

3.1.2 三权分立的实际应用

在一个政务系统中处理公民敏感信息时,三权分立模型可以这样实施:

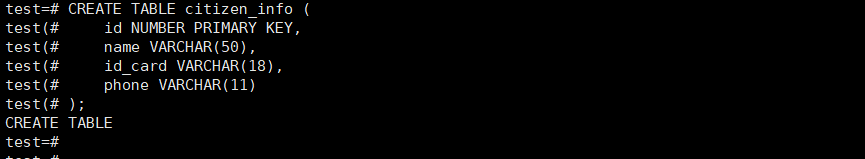

-- 系统管理员创建表结构,但无法访问数据

\c - system

CREATE TABLE citizen_info (id NUMBER PRIMARY KEY,name VARCHAR(50),id_card VARCHAR(18),phone VARCHAR(11)

);-- 安全管理员制定安全策略,控制数据访问

\c - sso

ALTER SYSTEM SET sepapower.separate_power_grant = on;

SELECT sys_reload_conf();

CREATE POLICY citizen_access_policy ON citizen_infoFOR ALL TO PUBLIC USING (current_user = 'authorized_app_user');-- 审计管理员设置审计规则,监督所有操作

\c - sao

CREATE AUDIT POLICY citizen_audit_policyACCESS citizen_info ALL ACTIONS;通过这种分工协作,KingbaseES确保了敏感数据的安全性,任何操作都受到监督和制约,大大提高了系统的整体安全水平。

3.2 多维度权限隔离策略

KingbaseES提供了从逻辑到物理的多层次、多维度的权限隔离机制,满足不同场景下的安全需求。

3.2.1 基于模式的逻辑隔离

模式(Schema)是KingbaseES中实现逻辑隔离的核心机制。通过将不同业务的数据存储在不同的模式中,可以实现数据的逻辑隔离。

例如,在一个大型企业中,可以为人力资源部门和市场营销部门分别创建独立的模式:

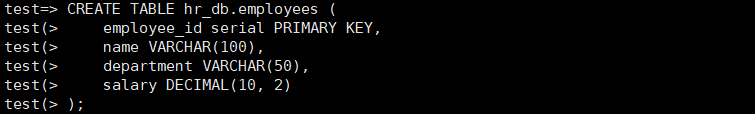

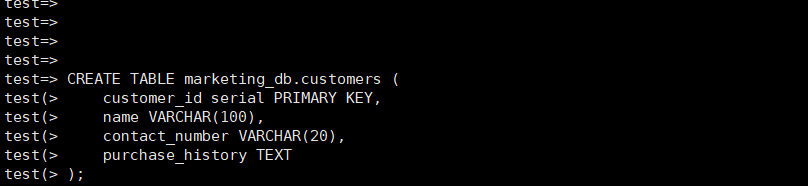

-- 创建人力资源部门模式

CREATE SCHEMA hr_db;

-- 创建市场营销部门模式

CREATE SCHEMA marketing_db;-- 在相应模式中创建表

CREATE TABLE hr_db.employees (employee_id serial PRIMARY KEY,name VARCHAR(100),department VARCHAR(50),salary DECIMAL(10, 2)

);CREATE TABLE marketing_db.customers (customer_id serial PRIMARY KEY,name VARCHAR(100),contact_number VARCHAR(20),purchase_history TEXT

);-- 为不同部门创建角色并授权

CREATE ROLE hr_user;

GRANT ALL PRIVILEGES ON SCHEMA hr_db TO hr_user;CREATE ROLE marketing_user;

GRANT ALL PRIVILEGES ON SCHEMA marketing_db TO marketing_user;这种基于模式的隔离确保了部门数据的安全性和独立性,有效防止了越权访问。

3.2.2 表空间级别的物理隔离

对于安全性要求极高的数据,KingbaseES支持通过表空间实现物理层面的隔离。表空间是数据库存储数据文件的逻辑容器,不同表空间的数据可以存储在不同的物理位置。

例如,企业的财务报表数据可以存储在独立的表空间中,并设置严格的访问控制:

-- 创建专用表空间用于财务数据

CREATE TABLESPACE finance_tbs LOCATION '/data/finance';-- 在财务表空间中创建表

CREATE TABLE financial_reports (report_id serial PRIMARY KEY,period DATE,content TEXT

) TABLESPACE finance_tbs;-- 仅授权财务人员访问该表空间

GRANT USAGE ON TABLESPACE finance_tbs TO finance_role;这种物理层面的隔离为极高敏感度的数据提供了额外保护,即使系统层面被入侵,攻击者也难以直接访问物理隔离的数据。

3.3 细粒度权限控制能力

与MySQL相比,KingbaseES提供了更为精细的权限控制能力,这是其安全增强的重要体现。

3.3.1 列级权限控制

KingbaseES支持精确到列级的权限控制,这对于包含敏感信息的表特别有用。例如,在医疗信息系统中,患者表可能包含基本信息和非敏感的医疗信息。

-- 医生可以访问所有列

GRANT SELECT, INSERT, UPDATE, DELETE ON patient_information TO doctor_role;-- 护士只能访问基本信息列

GRANT SELECT (name, age, gender) ON patient_information TO nurse_role;这种方式无需创建复杂视图,直接通过权限控制即可实现精细的数据访问管理,大大简化了权限管理流程。

3.3.2 角色体系的精细化设计

KingbaseES的角色体系比MySQL更为精细和灵活。支持角色的继承和嵌套,可以构建复杂的权限模型。

例如,可以创建一个基础的数据分析师角色,然后基于它创建更专业化的角色:

-- 创建基础数据分析师角色

CREATE ROLE data_analyst;

GRANT SELECT ON sales.sales_data TO data_analyst;-- 创建高级数据分析师角色,继承基础角色权限

CREATE ROLE senior_data_analyst INHERIT;

GRANT data_analyst TO senior_data_analyst;

GRANT EXECUTE ON FUNCTION sales.calculate_market_trends() TO senior_data_analyst;-- 创建数据分析主管角色,具有额外权限

CREATE ROLE data_analysis_manager INHERIT;

GRANT senior_data_analyst TO data_analysis_manager;

GRANT INSERT, UPDATE ON sales.sales_reports TO data_analysis_manager;这种层次化的角色设计使得权限管理更加灵活和可维护,特别适用于大型企业中的复杂权限需求。

4.金仓数据库实操演示

4.1 硬件要求

-

支持 X86_64、龙芯、飞腾、鲲鹏等架构

-

建议至少 2 核 4G 内存,10GB 可用磁盘空间

4.2 软件要求

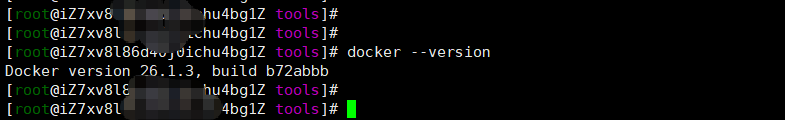

-

Docker 版本 ≥ 20.10.0(推荐 24.x 稳定版)

小提示:使用

docker --version快速确认当前版本。本文用docker 26.1.3进行实操记录!

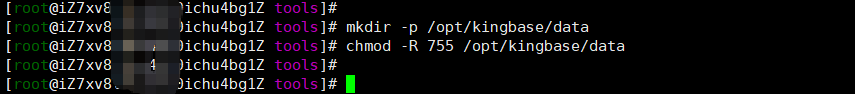

4.3 创建数据目录

为了避免容器销毁后数据丢失,我们先在宿主机创建持久化目录:

mkdir -p /opt/kingbase/data

chmod -R 755 /opt/kingbase/data

小提示:建议统一放在

/opt下,方便管理。

4.4 获取镜像包

你可以通过以下方式获取 KingbaseES 镜像:

1、官网下载:https://www.kingbase.com.cn/

2、入口位置:服务与支持 > 下载中 > KES,如下图所示:

3、KingbaseES数据库Docker镜像,根据自己电脑配置选择对应的版本下载。

点击下载会提示下载验证,输入相关信息后就可以下载啦!

如果有特殊需求镜像:

-

联系销售人员或代理商获取

-

内部项目提供(如涉密项目)

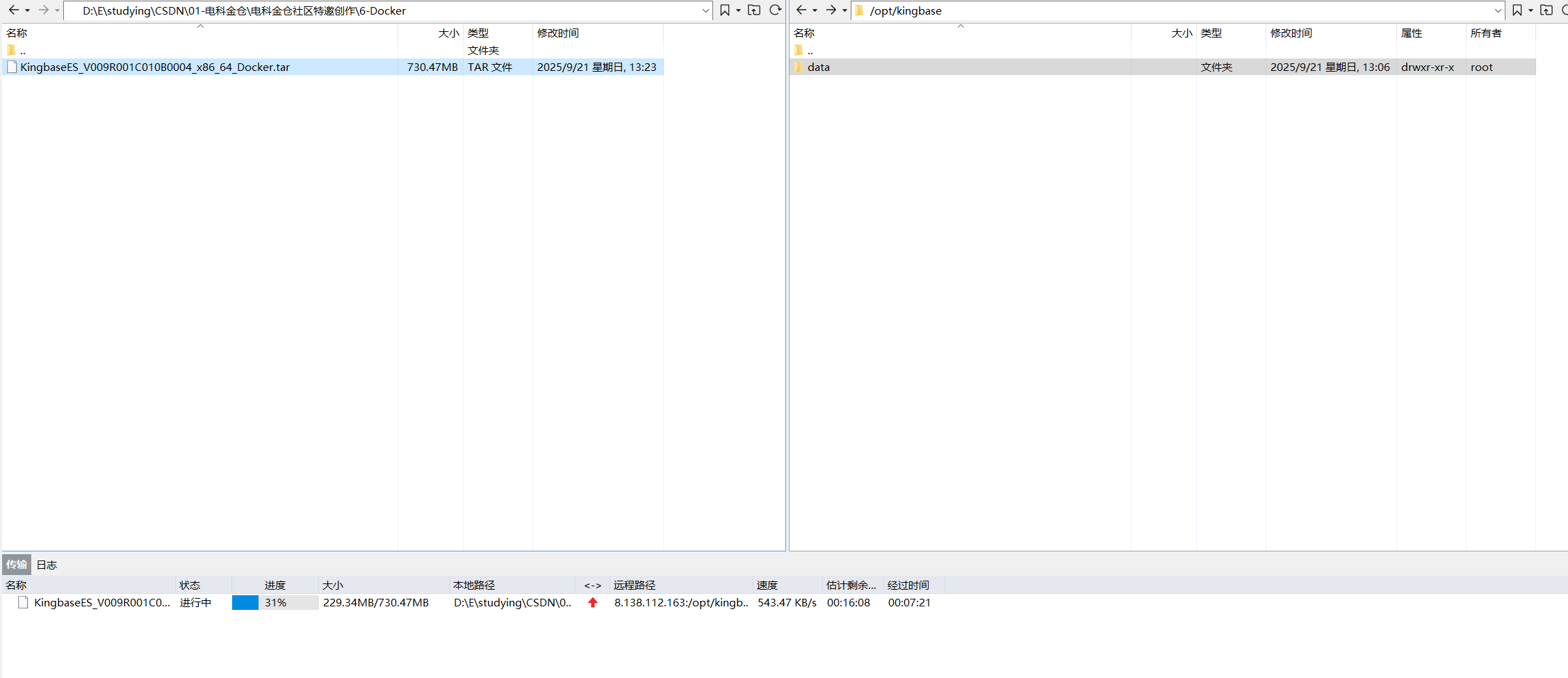

本文使用的是KingbaseES_V009R001C010B0004_x86_64_Docker.tar 镜像包,大小约 754MB。

4.5导入镜像

1、将镜像包上传至 /opt/kingbase 目录下,这个目录可根据自身情况自定义,如下图:

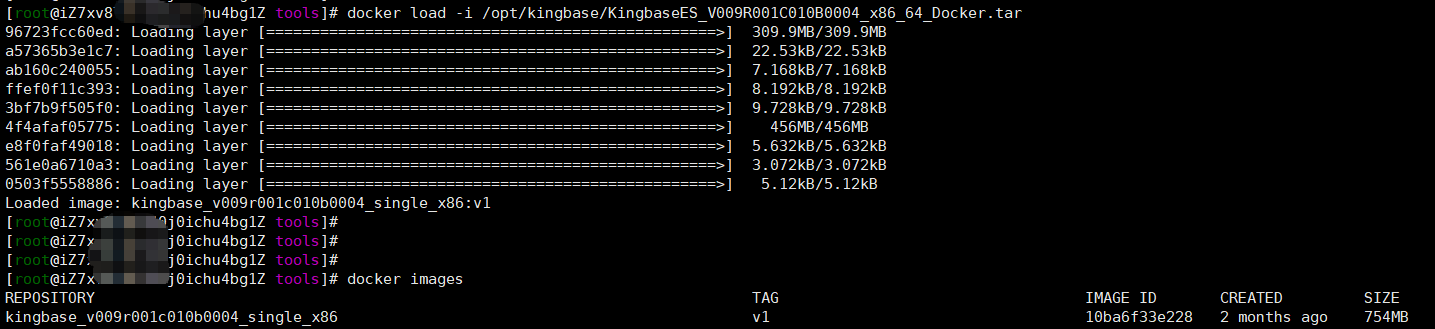

2、将镜像包上传至 /opt/kingbase 目录后,执行导入:

docker load -i /opt/kingbase/KingbaseES_V009R001C010B0004_x86_64_Docker.tar

3、导入成功后,使用 docker images 查看:

REPOSITORY TAG IMAGE ID CREATED SIZE

kingbase_v009r001c010b0004_single_x86 v1 10ba6f33e228 2 months ago 754MB如果

docker load报错,可尝试docker import,但推荐使用load,兼容性更好。

4.6 最小启动(无持久化)

适合临时测试,容器删除后数据不保留:

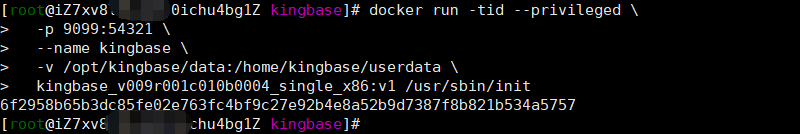

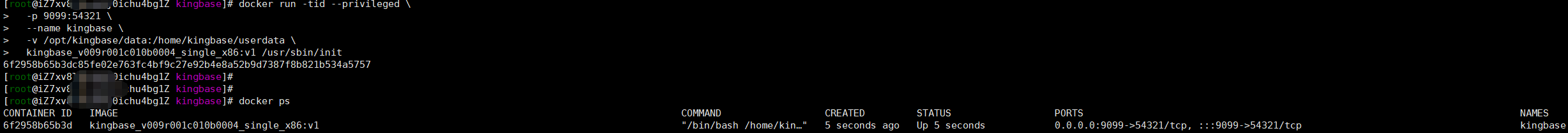

docker run -tid --privileged \-p 54321:54321 \--name kingbase \kingbase_v009r001c010b0004_single_x86:v1 /usr/sbin/init4.7 推荐启动(数据持久化)

生产或长期使用建议挂载数据卷:

docker run -tid --privileged \-p 9099:54321 \--name kingbase \-v /opt/kingbase/data:/home/kingbase/userdata \kingbase_v009r001c010b0004_single_x86:v1 /usr/sbin/init

端口说明:KingbaseES 默认使用 54321 端口,非 PostgreSQL 的 5432,注意区分。

4.8 查看容器状态

docker ps输出示例:

CONTAINER ID IMAGE COMMAND CREATED STATUS PORTS NAMES

6f2958b65b3d kingbase_v009r001c010b0004_single_x86:v1 "/bin/bash /home/kin…" 5 seconds ago Up 5 seconds 0.0.0.0:9099->54321/tcp, :::9099->54321/tcp kingbase

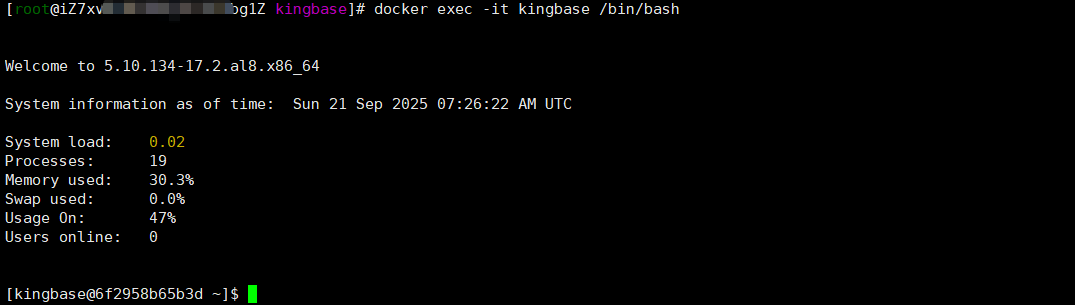

4.9 进入容器

docker exec -it kingbase /bin/bash

[kingbase@6f2958b65b3d ~]$ du -sh *

8.0K docker-entrypoint.sh

439M install

167M userdata

进入跟目录,可以打印 docker-entrypoint.sh 启动类出来看看,看一下启动都发生了什么事,搞技术就喜欢追究底层原理,常话说:知其然,知其所以然!

[kingbase@6f2958b65b3d ~]$ vi docker-entrypoint.sh #!/bin/bashsource /etc/profile

cron_file="/etc/cron.d/KINGBASECRON"command_options="-q -o ConnectTimeout=10 -o StrictHostKeyChecking=no -p 22"

default_pass="MTIzNDU2NzhhYgo="function err_log()

{local exit_flag=$?local message="$1"if [ ${exit_flag} -ne 0 ]thenecho "${message} fail"elseecho "${message} success"fi

}function pre_exe(){DB_PATH=/home/kingbase/install/kingbaseetc_PATH=${DB_PATH}/etcif [ "$DATA_DIR"x == ""x ]thenDATA_DIR=/home/kingbase/userdata/datafipersist_etc_PATH=${DATA_DIR}/../etcLOG_FILE=${DATA_DIR}/logfile[ "$PASSWORD"x == ""x ] && PASSWORD=`echo "${default_pass}" | base64 -d`[ "$DB_USER"x == ""x ] && DB_USER=system[ "$DB_MODE"x == "pg"x -o "$DB_MODE"x == "mysql"x ] && ENABLE_CI=""kingbase_user_exist=`cat /etc/bashrc |grep KINGBASE_USER|wc -l`[ $kingbase_user_exist -eq 0 ] && sudo echo "export KINGBASE_USER=${DB_USER}" | sudo tee -a /etc/bashrclocal DB_NAME="kingbase" # 仅在注入 ksql 环境变量时生效kingbase_database_exist=`cat /etc/bashrc |grep KINGBASE_DATABASE|wc -l`[ $kingbase_database_exist -eq 0 ] && sudo echo "export KINGBASE_DATABASE=${DB_NAME}" | sudo tee -a /etc/bashrcsudo mkdir -p $DATA_DIRsudo chown -R kingbase:kingbase /home/kingbase/sudo chmod -R 700 $DATA_DIRtest ! -d ${persist_etc_PATH} && mkdir -p ${persist_etc_PATH}test ! -d ${etc_PATH} && ln -s ${persist_etc_PATH} ${etc_PATH}

}

function load_env(){[ "$DB_PASSWORD"x != ""x ] && PASSWORD=$DB_PASSWORD[ "$USER_DATA"x != ""x ] && DATA_DIR=/home/kingbase/$USER_DATA[ "$NEED_START"x == ""x ] && NEED_START=yes[ "$ENCODING"x == ""x ] && ENCODING=UTF-8

}

function param_check(){if [ "$DB_MODE"x != ""x ]thenif ! [[ "${DB_MODE}"x == "mysql"x || "${DB_MODE}"x == "oracle"x || "${DB_MODE}"x == "pg"x || "${DB_MODE}"x == "sqlserver"x ]];thenecho "[ERROR] env [DB_MODE]:${DB_MODE} set error, it just could be set as {mysql,oracle,pg,sqlserver}"exit 1fifiif [ "$ENABLE_CI"x != ""x ]thenif ! [[ "${ENABLE_CI}"x == "yes"x || "${ENABLE_CI}"x == "no"x ]]thenecho "[ERROR] env [ENABLE_CI]:${ENABLE_CI} set error, it just could be set as {yes, no}"exit 1fifi

}

function check_and_run(){local DATA_DIR=$1pre_exe${DB_PATH}/bin/sys_ctl -D ${DATA_DIR} status 2>/dev/nullif [ $? -ne 0 ];thenecho "[`date`]db is not running, ${DB_PATH}/bin/sys_ctl -D ${DATA_DIR} -l ${DATA_DIR}/logfile start"${DB_PATH}/bin/sys_ctl -D ${DATA_DIR} -l ${LOG_FILE} start[ $? -eq 0 ] && echo "[`date`]db started" && return 0echo "[`date`]db start fail"return 0fi

}function start_cron()

{local i=0local cron_command="* * * * * kingbase /home/kingbase/docker-entrypoint.sh check_and_run ${DATA_DIR} >> /home/kingbase/cronlog"# root用户添加CRON任务local cronexist=`sudo cat $cron_file 2>/dev/null| grep -wFn "${cron_command}" |wc -l`if [ "$cronexist"x != ""x ] && [ $cronexist -eq 1 ]thenlocal realist=`sudo cat $cron_file | grep -wFn "${cron_command}"`local linenum=`echo "${realist}" |awk -F':' '{print $1}'`sudo sed ${linenum}s/#*// $cron_file > ${persist_etc_PATH}/KINGBASECRONsudo cat ${persist_etc_PATH}/KINGBASECRON | sudo tee -a $cron_fileelif [ "$cronexist"x != ""x ] && [ $cronexist -eq 0 ]thensudo chmod 777 $cron_filesudo echo -e "${cron_command}\n" |sudo tee -a $cron_filesudo chmod 644 $cron_fileelsereturn 1fireturn 0

}function db_init(){local db_init_command="${DB_PATH}/bin/initdb -U$DB_USER -x ${PASSWORD} -D ${DATA_DIR} -E ${ENCODING}"if [ "$ENABLE_CI"x == "yes"x ]thendb_init_command="$db_init_command --enable_ci"fiif [ "$DB_MODE"x != ""x ]thendb_init_command="$db_init_command -m $DB_MODE"fiecho "[`date`]start initdb..."eval "$db_init_command"echo "[`date`]start initdb...ok"sed -i 's/local all all scram-sha-256/local all all trust/g' ${DATA_DIR}/kingbase.confsed -i 's/local replication all scram-sha-256/local replication all trust/g' ${DATA_DIR}/kingbase.confsed -i 's/^#\(\s*archive_mode\s*=\s*\)off/\1on/' ${DATA_DIR}/kingbase.confsed -i "s|^#\(\s*archive_command\s*=\s*\)''|\1'/bin/true'|" ${DATA_DIR}/kingbase.confmv ${DB_PATH}/bin/license.dat ${etc_PATH}/license.datln -s ${etc_PATH}/license.dat ${DB_PATH}/bin/license.dat}function main(){load_envpre_exeparam_checkif [ "$(ls -A ${DATA_DIR})" ];thenecho "[`date`]data directory:${DATA_DIR} is not empty,don't need to initdb"elsedb_initfiif [ "$NEED_START"x == "yes"x ]then${DB_PATH}/bin/sys_ctl -D ${DATA_DIR} -l ${LOG_FILE} startsudo chown -R root:root /etc/cron.d/sudo chmod -R 644 /etc/cron.d/test ! -f $cron_file && sudo touch $cron_file && sudo chmod 644 $cron_filestart_cronelif [ "$NEED_START"x == "no"x ]thenecho "[`date`]NEED_START be set as ${NEED_START},not yes, do not need start db"touch ${LOG_FILE}fiif test -f ${etc_PATH}/logrotate_kingbasethenecho "[`date`]cp logrotate_kingbase from ${etc_PATH}/logrotate_kingbase to /etc/logrotate.d/kingbase"sudo cp ${etc_PATH}/logrotate_kingbase /etc/logrotate.d/kingbaseerr_log "cp ${etc_PATH}/logrotate_kingbase /etc/logrotate.d/kingbase"sudo chmod 644 /etc/logrotate.d/kingbasesudo chown root:root /etc/logrotate.d/kingbasefiif test -f ${etc_PATH}/KINGBASECRONthenecho "[`date`]cp KINGBASECRON from ${etc_PATH}/KINGBASECRON to /etc/cron.d/KINGBASECRON"sudo cp ${etc_PATH}/KINGBASECRON /etc/cron.d/KINGBASECRONerr_log "sudo cp ${etc_PATH}/KINGBASECRON /etc/cron.d/KINGBASECRON"sudo chmod 644 /etc/cron.d/KINGBASECRONsudo chown root:root /etc/cron.d/KINGBASECRONfiif test -f ${etc_PATH}/${USER}thencrontab ${etc_PATH}/${USER}fiif test -f ${etc_PATH}/.encpwdthenecho "[`date`]cp .encpwd from ${etc_PATH}/.encpwd to ~/.encpwd"cp ${etc_PATH}/.encpwd ~/.encpwderr_log "cp ${etc_PATH}/.encpwd ~/.encpwd"sudo chmod 600 ~/.encpwdsudo chown ${USER}:${USER} ~/.encpwdfiwhile true;do sleep 1000;done

}

case $1 in"check_and_run")shiftcheck_and_run $1exit 0;;*)main

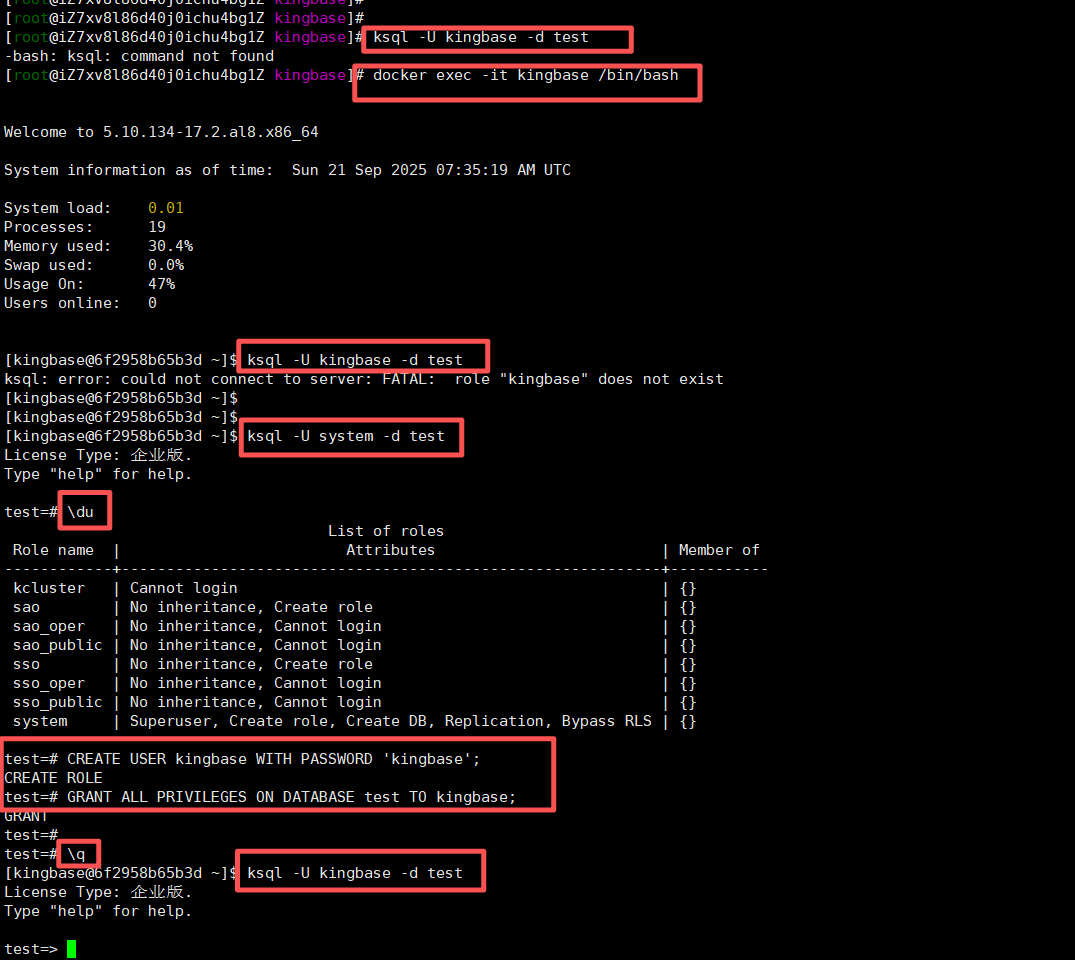

esac4.10 连接数据库验证

使用 ksql 命令连接:

ksql -U kingbase -d test你遇到的问题是:默认用户 kingbase 不存在,这是 KingbaseES 镜像——它并没有默认创建 kingbase 这个 role(用户),所以连接失败。

✅ 正确做法:先登录数据库,再查看/创建用户

✅ Step 1:用默认超级用户登录

KingbaseES 默认超级用户是 system,密码通常也是 system(或空密码),你可以这样登录:

ksql -U system -d test✅ Step 2:查看已有用户

登录后执行:

\du你会看到类似输出:

Role name | Attributes | Member of

------------+------------------------------------------------------------+-----------kcluster | Cannot login | {}sao | No inheritance, Create role | {}sao_oper | No inheritance, Cannot login | {}sao_public | No inheritance, Cannot login | {}sso | No inheritance, Create role | {}sso_oper | No inheritance, Cannot login | {}sso_public | No inheritance, Cannot login | {}system | Superuser, Create role, Create DB, Replication, Bypass RLS | {}✅ Step 3:创建你需要的用户(如 kingbase)

CREATE USER kingbase WITH PASSWORD 'kingbase';

GRANT ALL PRIVILEGES ON DATABASE test TO kingbase;✅ Step 4:退出并用新用户登录

\q

ksql -U kingbase -d test

5 从MySQL兼容到安全增强的平滑过渡

5.1 高度兼容MySQL降低迁移成本

KingbaseES在设计上高度兼容MySQL的语法和基本功能,这使得从MySQL到KingbaseES的迁移变得简单且成本低廉。对于已经熟悉MySQL的开发人员和管理员来说,学习成本大大降低。

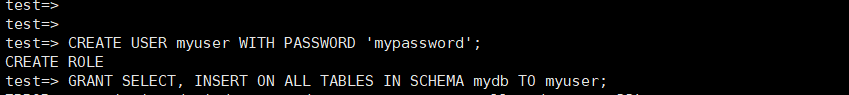

在权限管理方面,KingbaseES兼容MySQL的基本权限模型,支持类似的用户创建和授权语法:

-- MySQL中的用户创建和授权

CREATE USER 'myuser'@'%' IDENTIFIED BY 'mypassword';

GRANT SELECT, INSERT ON mydb.* TO 'myuser'@'%';-- KingbaseES中类似的语法

CREATE USER myuser WITH PASSWORD 'mypassword';

GRANT SELECT, INSERT ON ALL TABLES IN SCHEMA mydb TO myuser;这种兼容性确保了现有MySQL应用可以平滑迁移到KingbaseES,同时享受KingbaseES提供的增强安全特性。

5.2 安全增强特性的无缝集成

除了兼容MySQL的基本功能外,KingbaseES还提供了一系列安全增强特性,这些特性可以随着应用安全需求的增长而逐步启用。

例如,对于刚开始从MySQL迁移过来的用户,可以先使用与MySQL类似的权限管理方式。随着业务对安全性要求的提高,可以逐步启用三权分立模式、细粒度权限控制等高级特性。

这种渐进式的安全增强路径使得用户可以根据实际需求灵活调整安全策略,既保证了迁移的平滑性,又为未来的安全需求留出了充足空间。

6 KingbaseES权限管理在实际场景中的应用

6.1 政府行业中的应用案例

在政务系统中,公民个人信息的安全保护至关重要。KingbaseES的权限隔离机制为这类场景提供了理想解决方案。

某市政务云平台使用KingbaseES管理全市公民的基本信息、社保数据、医疗记录等敏感信息。通过KingbaseES的三权分立模型,系统实现了:

- 系统管理员负责数据库的日常维护,但无法访问公民个人信息。

- 安全管理员负责制定数据访问策略,确保只有授权人员才能访问特定数据。

- 审计管理员监督所有数据访问操作,记录并分析潜在的安全威胁。

此外,通过列级权限控制,不同部门的工作人员只能访问与其职责相关的数据字段。例如,社保局工作人员只能访问社保相关信息,而无法查看医疗记录等无关信息。

6.2 金融行业中的应用案例

在金融行业中,数据安全和隐私保护是核心需求。某银行核心系统采用KingbaseES管理客户账户信息和交易记录。

通过KingbaseES的多维度权限隔离策略,该银行实现了:

- 基于模式的隔离:将个人银行业务、企业银行业务、信贷业务等不同业务的数据存储在不同的模式中,实现逻辑隔离。

- 表空间级别的物理隔离:将核心交易数据存储在独立的表空间中,并提供额外的物理层保护。

- 列级权限控制:限制一线客服人员只能访问客户基本信息和账户余额,而无法查看交易明细等敏感信息。

这些措施确保了客户数据的安全性和隐私性,同时满足了金融监管机构的合规要求。

6.3 医疗行业中的应用案例

在医疗信息系统中,患者病历数据的保密性至关重要。某三甲医院使用KingbaseES管理患者病历信息和诊疗记录。

通过KingbaseES的细粒度权限控制,医院实现了:

- 医生可以访问患者的完整病历信息,包括病史、诊断结果、用药记录等。

- 护士只能访问患者的基本信息和护理记录,无法查看诊断结果等敏感信息。

- 行政人员只能访问患者的基本统计信息,用于医院管理决策。

此外,通过审计功能,系统记录所有对患者病历的访问和修改操作,确保任何数据访问行为都可追溯。

7 KingbaseES的安全认证与行业认可

KingbaseES在安全性方面获得的权威认证,充分证明了其在高安全数据库领域的实力。

7.1 国内最高安全认证

金仓数据库KingbaseES V7率先通过公安部结构化保护级(第四级) 的安全认证,并获得销售许可证。这是国内数据库产品所能达到的最高安全等级,也是第一家获得该标准认证的国产数据库企业。

安全四级相当于TCSEC/TDI的B2级和CC的EAL5级,而国外数据库产品(如Oracle、SQL Server、DB2等)最高仅达到EAL4级的安全级别。这表明KingbaseES在安全性方面已经超越了国外同类产品。

7.2 军用安全认证

KingbaseES V6还通过了解放军信息安全测评认证中心的测评,获得军B级高等级安全认证。这一认证表明KingbaseES满足了军事领域对信息安全的极端要求,包括增强身份鉴别、强制访问控制、安全标记、安全审计等关键安全功能。

这些权威认证充分证明了KingbaseES在高安全场景下的技术实力和可靠性,为其在政府、军工、金融等关键领域的应用奠定了坚实基础。

8 总结与展望

8.1 KingbaseES权限隔离与安全增强的核心价值

金仓数据库KingbaseES通过创新的"三权分立"模型、多维度权限隔离策略和细粒度权限控制能力,实现了从MySQL兼容到安全增强的跨越式发展。

与MySQL相比,KingbaseES在权限隔离方面的优势主要体现在以下几个方面:

- 权限分离与制衡:通过三权分立模型彻底解决了超级用户权限过大的问题,实现了权限的相互制约和监督。

- 精细化的权限控制:支持列级权限控制、角色继承等高级特性,满足了复杂业务场景下的安全需求。

- 多层次隔离机制:提供了从逻辑(模式)到物理(表空间)的多层次数据隔离方案,适应不同级别的安全要求。

- 全面的审计监督:内置强大的审计功能,确保所有数据访问操作可追溯、可监督。

8.2 国产数据库的发展前景

KingbaseES在权限隔离和安全增强方面的成就,是国产数据库技术进步的一个缩影。随着国家对信息安全重视程度的不断提高,国产数据库在关键领域的重要性日益凸显。

未来,随着数字化转型的深入和数据安全需求的不断提升,KingbaseES等国产数据库有望在以下领域发挥更大作用:

- 政府数字化治理:为政务云、数字政府等提供高安全级别的数据管理平台。

- 关键信息基础设施保护:在金融、能源、交通等关键行业替代国外数据库产品,提升国家信息安全水平。

- 企业数字化转型:为各类企业提供既具备高度兼容性又具有增强安全特性的数据库解决方案。

从MySQL兼容到安全增强,KingbaseES代表了国产数据库在技术自主创新和安全可靠性方面的重大突破。随着技术的不断成熟和应用的深入,KingbaseES有望在数据库安全领域树立新的标杆,为构建安全可信的数字世界提供坚实基础。

8.3 关键词解说

- KingbaseES:金仓数据库管理系统,一款具有自主知识产权的高安全级国产数据库。

- 权限隔离:确保数据库用户仅能访问和操作其被授权范围内的数据,是数据库安全的核心。

- 三权分立:KingbaseES的核心安全机制,将超级用户权限拆分给系统管理员、安全管理员、审计管理员,相互制约。

- MySQL兼容:KingbaseES高度兼容MySQL的语法和功能,降低了用户从MySQL迁移的应用改造成本。

- 安全增强:KingbaseES在基础访问控制之上,提供了强制访问控制、审计、加密等一整套安全增强功能。

- 细粒度权限控制:权限可控制到表的具体列,实现比MySQL表级权限更精准的数据访问管理。

- 强制访问控制(MAC):由安全管理员制定的基于安全标记的访问控制策略,超越自主访问控制,提供更强约束。

- 数据库管理员(SYSTEM):负责数据库日常运维管理,但无法访问业务数据或管理安全审计规则。

- 安全管理员(SSO):负责强制存取控制规则的制定和管理,如设置用户等级和数据标记。

- 审计管理员(SAO):负责数据库审计,监督系统管理员和安全管理员的操作,确保审计记录不可篡改。

- 模式(Schema)隔离:通过将不同业务的数据置于不同模式中,实现逻辑上的数据隔离。

- 表空间隔离:通过为不同安全要求的数据分配独立的表空间,实现物理存储层面的隔离。

- 等保2.0:即网络安全等级保护2.0制度,KingbaseES的安全特性有助于满足其高阶要求。

- 自主访问控制(DAC):由数据库管理员负责的、基于用户和权限的常规访问控制方式。

- 功能增强:指KingbaseES在兼容主流数据库基础上,在安全、性能等方面实现的超越性能力。

关于本文,博主还写了相关文章,欢迎关注《电科金仓》分类:

第一章:基础与入门(13篇)

1、【金仓数据库征文】政府项目数据库迁移:从MySQL 5.7到KingbaseES的蜕变之路

2、【金仓数据库征文】学校AI数字人:从Sql Server到KingbaseES的数据库转型之路

3、电科金仓2025发布会,国产数据库的AI融合进化与智领未来

4、国产数据库逆袭:老邓的“六大不敢替”被金仓逐一破解

5、《一行代码不改动!用KES V9 2025完成SQL Server → 金仓“平替”迁移并启用向量检索》

6、《赤兔引擎×的卢智能体:电科金仓如何用“三骏架构”重塑AI原生数据库一体机》

7、探秘KingbaseES在线体验平台:技术盛宴还是虚有其表?

8、破除“分布式”迷思:回归数据库选型的本质

9、KDMS V4 一键搞定国产化迁移:零代码、零事故、零熬夜——金仓社区发布史上最省心数据库迁移评估神器

10、KingbaseES V009版本发布:国产数据库的新飞跃

11、从LIS到全院云:浙江省人民医院用KingbaseES打造国内首个多院区异构多活信创样板

12、异构多活+零丢失:金仓KingbaseES在浙人医LIS国产化中的容灾实践

13、金仓KingbaseES数据库:迁移、运维与成本优化的全面解析

第二章:能力与提升(10篇)

1、零改造迁移实录:2000+存储过程从SQL Server滑入KingbaseES V9R4C12的72小时

2、国产数据库迁移神器,KDMSV4震撼上线

3、在Ubuntu服务器上安装KingbaseES V009R002C012(Orable兼容版)数据库过程详细记录

4、金仓数据库迁移评估系统(KDMS)V4 正式上线:国产化替代的技术底气

5、Ubuntu系统下Python连接国产KingbaseES数据库实现增删改查

6、KingbaseES V009版本发布,新特性代码案例

7、Java连接电科金仓数据库(KingbaseES)实战指南

8、使用 Docker 快速部署 KingbaseES 国产数据库:亲测全过程分享

9、【金仓数据库产品体验官】Oracle兼容性深度体验:从SQL到PL/SQL,金仓KingbaseES如何无缝平替Oracle?

10、KingbaseES在Alibaba Cloud Linux 3 的深度体验,从部署到性能实战

第三章:实践与突破(10篇)

1、国产之光金仓数据库,真能平替MongoDB?实测来了!

2、【金仓数据库产品体验官】实战测评:电科金仓数据库接口兼容性深度体验

3、KingbaseES与MongoDB全面对比:一篇从理论到实战的国产化迁移指南

4、从SQL Server到KingbaseES:一步到位的跨平台迁移与性能优化指南

5、ksycopg2实战:Python连接KingbaseES数据库的完整指南

6、KingbaseES:从MySQL兼容到权限隔离与安全增强的跨越

后期作品正在准备中,敬请关注......